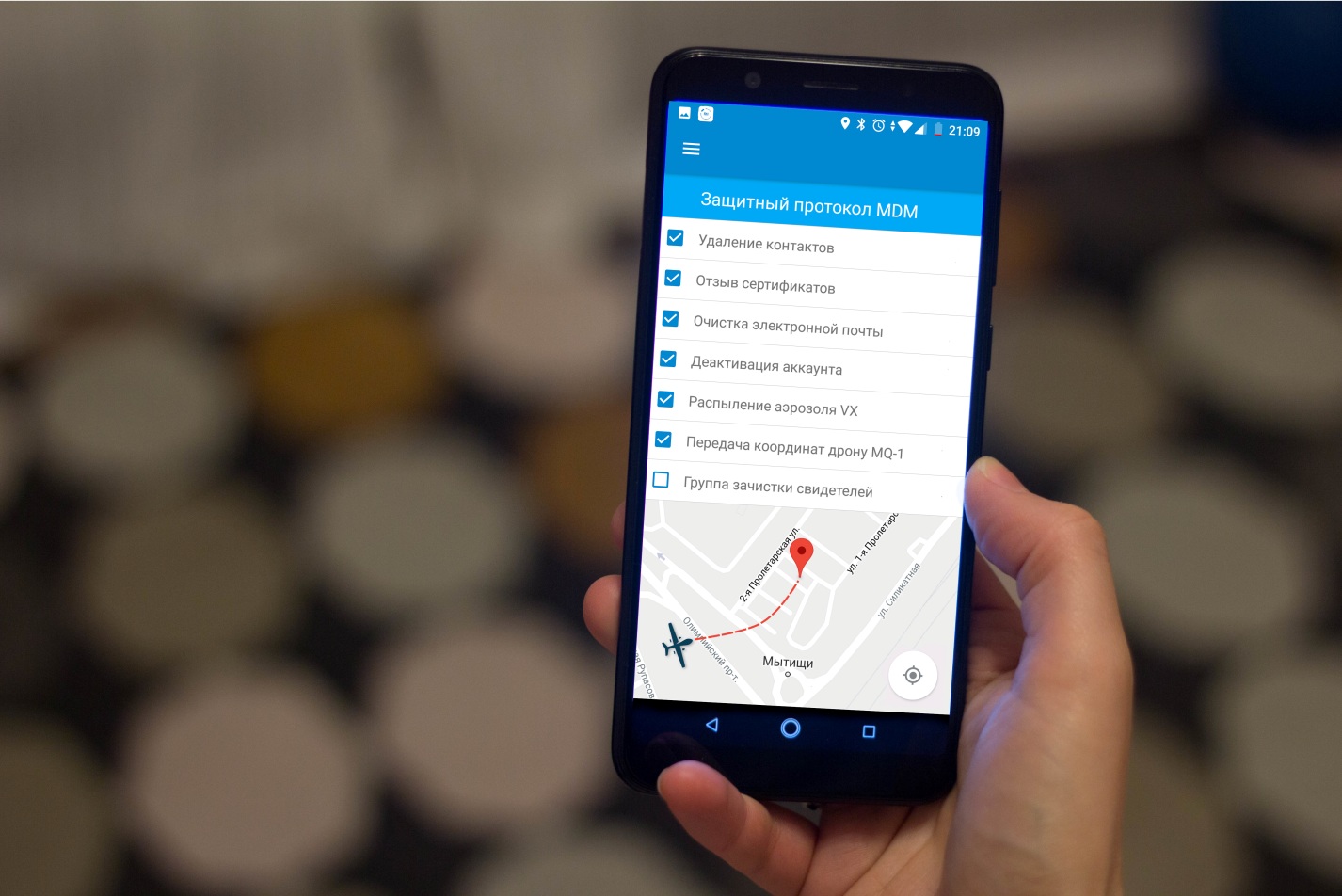

Quand ils parlent de MDM, qui est la gestion des appareils mobiles, pour une raison quelconque, tout le monde présente immédiatement un kill-switch qui sape à distance un téléphone perdu sous les ordres d'un responsable de la sécurité des informations. Non, en général, cela existe aussi, seulement sans effets pyrotechniques. Mais il y a encore beaucoup d'autres tâches de routine qui sont effectuées avec MDM beaucoup plus facilement et sans douleur.

L'entreprise cherche à optimiser et à unifier les processus. Et si auparavant un nouvel employé devait se rendre dans un sous-sol mystérieux avec des fils et des ampoules, où de vieux hommes aux yeux rouges sages ont aidé à configurer le courrier d'entreprise sur son Blackberry, maintenant MDM est devenu un écosystème complet qui vous permet d'effectuer ces tâches en deux clics. Nous parlerons de la sécurité, du Coca-Cola concombre-groseille et des différences entre MDM et MAM, EMM et UEM. Et aussi sur la façon de s'engager à distance dans un travail de vente de tartes.

Vendredi au bar

Même les personnes les plus responsables se détendent parfois. Et, comme cela arrive souvent, ils oublient les sacs à dos, les ordinateurs portables et les téléphones portables dans les cafés et les bars. Le plus gros problème est que la perte de ces appareils peut devenir un véritable casse-tête pour le service de sécurité de l'information s'ils contiennent des informations sensibles pour l'entreprise. Les employés du même Apple ont réussi à s'enregistrer au moins deux fois, perdant d'abord le

prototype de l'iPhone 4 , puis - l'

iPhone 5 . Oui, la plupart des téléphones portables sont désormais livrés avec un cryptage, mais les mêmes ordinateurs portables d'entreprise ne sont pas toujours configurés avec le cryptage du disque dur par défaut.

De plus, des menaces ont commencé à émerger, comme le vol ciblé d'appareils d'entreprise pour extraire des données précieuses. Le téléphone est crypté, tout est aussi sécurisé que possible et tout ça. Mais avez-vous remarqué la caméra de surveillance sous laquelle vous avez déverrouillé le téléphone avant qu'il ne soit volé? Étant donné la valeur potentielle des données sur un appareil d'entreprise, ces modèles de menace sont devenus bien réels.

En général, les gens sont encore sclérotiques. Aux États-Unis, de nombreuses entreprises ont commencé à considérer les ordinateurs portables comme des consommables, qui seraient inévitablement oubliés dans un bar, un hôtel ou à l'aéroport. Il est prouvé que dans les mêmes aéroports américains, ils

oublient environ 12 000 ordinateurs portables chaque semaine, dont au moins la moitié contiennent des informations confidentielles sans aucune protection.

Tout cela a ajouté des cheveux gris aux agents de sécurité et a conduit au développement de MDM (Mobile Device Management) dans un premier temps. Ensuite, il a fallu gérer le cycle de vie des applications mobiles sur des appareils contrôlés, et des solutions MAM (Mobile Application Management) sont apparues. Il y a quelques années, ils ont commencé à s'unir sous le nom général EMM (Enterprise Mobility Management) - un système unique de gestion des appareils mobiles. L'apogée de toute cette centralisation est les solutions UEM (Unified Endpoint Management).

Chérie, nous avons acheté un zoo

Les premiers à apparaître étaient des fournisseurs qui proposaient des solutions de gestion centralisée des appareils mobiles. L'une des entreprises les plus célèbres - Blackberry - est toujours en vie et ne se sent pas mal. Même en Russie, elle est présente et vend ses produits, principalement pour le secteur bancaire. SAP et diverses petites sociétés comme Good Technology, rachetées plus tard par le même Blackberry, sont également entrées sur ce marché. Dans le même temps, le concept BYOD gagnait en popularité, lorsque les entreprises tentaient d'économiser sur le fait que les employés traînaient leurs appareils personnels pour travailler.

Certes, il est rapidement devenu clair que le support technique et la sécurité des informations sont déjà effrayés par des demandes telles que "Comment configurer MS Exchange sur mon Arch Linux" et "J'ai besoin d'un VPN direct vers un référentiel Git privé et une base de données de produits depuis mon MacBook". Sans solutions centralisées, toutes les économies réalisées sur le BYOD se sont transformées en cauchemar en termes de maintenance de l'ensemble du zoo. Les entreprises avaient besoin que toute la gestion soit automatique, flexible et sécurisée.

Dans le commerce de détail, l'histoire a évolué un peu différemment. Il y a environ 10 ans, les entreprises ont soudain réalisé qu'il y avait des appareils mobiles. Auparavant, les employés étaient assis derrière des moniteurs à tube chaud, et quelque part à proximité, il y avait un propriétaire barbu d'un pull invisible, ce qui faisait que tout fonctionnait. Avec l'avènement des smartphones à part entière, les fonctions des rares PDA spécialisés peuvent désormais être transférées vers un périphérique série ordinaire et peu coûteux. Dans le même temps, il est venu à comprendre que ce zoo doit être géré d'une manière ou d'une autre, car il existe de nombreuses plates-formes, et elles sont toutes différentes: Blackberry, iOS, Android, puis Windows Phone. À grande échelle, tout geste manuel est un coup de pied. Un tel processus consommera de précieuses heures-homme d'unités informatiques et de support.

Au tout début, les fournisseurs proposaient des produits MDM distincts pour chaque plate-forme. Il était assez courant que seuls les smartphones fonctionnant sur iOS ou Android soient contrôlés. Lorsque nous l'avons trié plus ou moins avec les smartphones, il s'est avéré que les terminaux de collecte de données dans l'entrepôt devaient également être gérés d'une manière ou d'une autre. Dans le même temps, vous devez vraiment envoyer un nouvel employé à l'entrepôt afin qu'il scanne simplement les codes-barres sur les cases nécessaires et saisisse ces données dans la base de données. Si vous avez des entrepôts dans tout le pays, le soutien est devenu assez difficile. Il est nécessaire de connecter chaque appareil au Wi-Fi, d'installer l'application et de donner accès à la base de données. Avec MDM moderne, ou plutôt EMM, vous prenez l'administrateur, lui donnez la console de gestion et configurez des milliers d'appareils avec des scripts de modèle à partir d'un seul endroit.

Terminaux chez McDonald's

Dans le commerce de détail, il existe une tendance intéressante: s'éloigner des caisses enregistreuses fixes et des points d'enregistrement des marchandises. Si plus tôt dans la même M.Video vous aimiez la bouilloire, vous deviez appeler le vendeur et marcher avec lui dans tout le hall jusqu'au terminal fixe. En chemin, le client a réussi à oublier dix fois pourquoi il partait et à changer d'avis. L'effet même de l'achat impulsif a été perdu. Désormais, les solutions MDM permettent au vendeur d'approcher immédiatement le terminal PDV et d'effectuer un paiement. Le système intègre et configure les terminaux d'entrepôt et les vendeurs à partir d'une seule console de gestion. À une époque, l'une des premières entreprises qui a commencé à changer le modèle d'une caisse enregistreuse traditionnelle était McDonald's avec ses panneaux interactifs en libre-service et ses filles avec des terminaux mobiles qui ont pris les commandes en plein milieu de la ligne.

Burger King a également commencé à développer son écosystème en ajoutant une application qui vous permettait de commander à distance pour qu'il soit préparé à l'avance. Tout cela a été combiné en un réseau harmonieux avec des racks interactifs gérés et des terminaux mobiles chez les employés.

Vous-même caissier

De nombreux hypermarchés d'épicerie réduisent la charge des caissiers en installant des caisses enregistreuses en libre-service. Le Globe est allé plus loin. À l'entrée, ils proposent de prendre le terminal Scan & Go avec un scanner intégré, avec lequel vous scannez simplement toutes les marchandises sur place, les mettez dans des emballages et sortez en payant. Il n'est pas nécessaire de vider les produits d'épicerie présentés dans des emballages à la caisse. Tous les terminaux sont également gérés de manière centralisée et s'intègrent à la fois aux entrepôts et à d'autres systèmes. Certaines entreprises essaient des solutions similaires intégrées au chariot.

Mille saveurs

Une chanson distincte est celle des distributeurs automatiques. Ils doivent être mis à jour sur le firmware de la même manière, pour surveiller les restes de café brûlé et de lait en poudre. De plus, tout synchroniser avec les terminaux du personnel. Parmi les grandes entreprises, Coca-Cola s'est distinguée à cet égard, qui a annoncé un prix de 10 000 $ pour la recette de boisson la plus originale. Dans un sens, cela a permis aux utilisateurs de mélanger les combinaisons les plus addictives dans des appareils de marque. En conséquence, il est apparu des options pour le cola gingembre-citron sans sucre et Sprite vanille-pêche. Avant le goût du cérumen, comme dans les bonbons Every Flavour Beans de Bertie Bott, ils ne semblaient pas encore l'atteindre, mais ils étaient très déterminés. Toute la télémétrie et la popularité de chaque combinaison sont soigneusement surveillées. Tout cela s'intègre également aux applications mobiles des utilisateurs.

Nous attendons de nouveaux goûts.

Nous vendons des tartes

La beauté des systèmes MDM / UEM est que vous pouvez rapidement faire évoluer votre entreprise en connectant de nouveaux employés à distance. Vous pouvez ainsi organiser la vente de gâteaux conditionnels dans une autre ville avec une intégration complète avec vos systèmes en deux clics. Cela ressemblera à quelque chose comme ça.

Un nouvel appareil est apporté à l'employé. Dans la boîte - un morceau de papier avec un code-barres. Scan - l'appareil est activé, enregistré dans MDM, prend le firmware, s'applique et redémarre. L'utilisateur entre ses données ou un jeton unique. C’est tout. Vous avez maintenant un nouvel employé qui a accès au courrier d'entreprise, aux données sur les soldes de stock, aux applications nécessaires et à l'intégration avec un terminal de paiement mobile. Une personne arrive à l'entrepôt, ramasse les marchandises et les transporte aux clients directs, acceptant le paiement à l'aide du même appareil. Presque comme dans les stratégies d'embauche de deux nouvelles unités.

À quoi ça ressemble

L'un des systèmes UEM les plus fonctionnels du marché est VMware Workspace ONE UEM (anciennement AirWatch). Il vous permet de vous intégrer à presque

tous les systèmes d'exploitation mobiles et de bureau et à ChromeOS. Même Symbian l'était jusqu'à récemment. Workspace ONE prend également en charge Apple TV.

Un autre avantage important. Apple n'autorise que deux MDM, dont Workspace ONE, à creuser dans l'API avant de lancer une nouvelle version d'iOS. À tout le monde, au mieux, dans un mois, et à eux en deux.

Vous définissez simplement les scénarios d'utilisation nécessaires, connectez l'appareil, puis cela fonctionne, comme on dit, de manière automatique. Les politiques, les restrictions arrivent, l'accès nécessaire aux ressources du réseau interne est fourni, les clés sont remplies et les certificats sont installés. Après quelques minutes, le nouvel employé dispose d'un appareil qui est déjà complètement prêt pour le travail, à partir duquel la télémétrie nécessaire coule en continu. Le nombre de scénarios est énorme, à commencer par le blocage de la caméra du téléphone dans une géolocalisation spécifique et se terminant par l'authentification unique par empreinte digitale ou par visage.

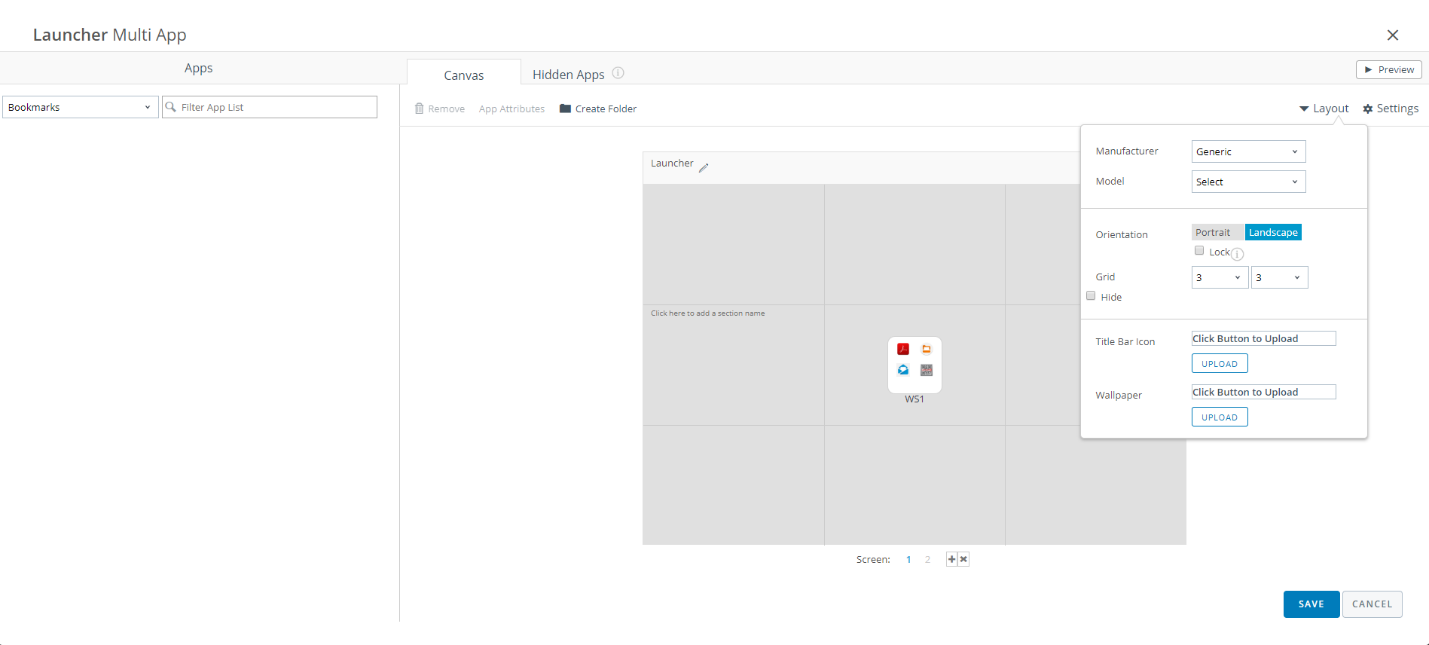

L'administrateur configure le lanceur avec toutes les applications qui volent vers l'utilisateur.

Tous les paramètres possibles et impossibles, tels que la taille des icônes, l'interdiction de leur mouvement, l'interdiction de l'icône de l'appel et des contacts, sont également configurés de manière flexible. Cette fonctionnalité est utile lors de l'utilisation de la plateforme Android comme menu interactif dans un restaurant et pour des tâches similaires.

Du côté de l'utilisateur, cela ressemble à ceci D'autres fournisseurs proposent des solutions intéressantes. Par exemple, EMM SafePhone de NII SOKB fournit des solutions certifiées pour le transfert sécurisé de la voix et des messages avec cryptage et enregistrement.

Téléphones routés

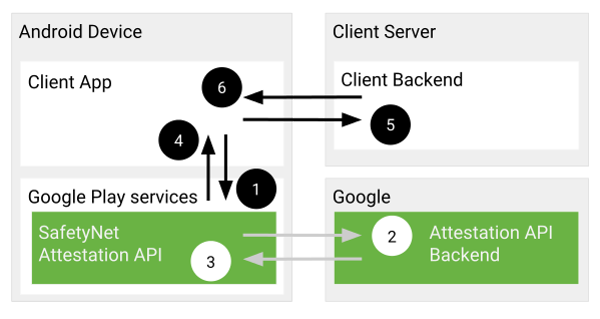

Les téléphones rootés, où l'utilisateur a le maximum de droits, constituent un casse-tête pour la sécurité des informations. Non, purement subjectif, c'est idéal. Votre appareil devrait vous donner tous les droits de contrôle. Malheureusement, cela va à l'encontre des tâches d'entreprise qui nécessitent que l'utilisateur ne puisse pas influencer les logiciels d'entreprise. Par exemple, il ne devrait pas pouvoir entrer dans une section protégée de la mémoire avec des fichiers ou glisser dans un faux GPS.

Par conséquent, tous les fournisseurs tentent d'une manière ou d'une autre de détecter toute activité suspecte sur le périphérique géré et de bloquer l'accès lorsqu'il détecte les droits root ou un micrologiciel non standard.

Android s'appuie généralement sur l'

API SafetyNet . De temps en temps, le même Magisk vous permet de contourner ses contrôles, mais, en règle générale, Google le corrige très rapidement. Pour autant que je sache, le même Google Pay n'a plus fonctionné sur les appareils enracinés après la mise à jour du printemps.

Au lieu de la sortie

Si vous êtes une grande entreprise, vous devriez envisager d'introduire UEM / EMM / MDM. Les tendances actuelles suggèrent que ces systèmes trouvent une application plus large - de l'iPad verrouillé comme terminal dans la confiserie à de grandes intégrations avec des bases d'entrepôt et des terminaux de messagerie. Un seul point de gestion et une intégration rapide ou un changement dans le rôle d'un employé offrent de très gros avantages.

Mon courrier est SVinogradskiy@croc.ru