La semaine dernière, une histoire sur les attaques de logiciels vulnérables dans les cartes SIM a été développée.

L' attaque SimJacker exploitée auparavant n'était pas la seule découverte. Des chercheurs de Ginno Security ont signalé un problème similaire dans le composant Navigateur Internet sans fil (

actualités , article de blog de l'entreprise). Bien que la vulnérabilité dans WIB soit plus difficile à exploiter que le problème dans S @ T Browser, la méthode est similaire: envoyer un SMS préparé, qui, à l'insu du propriétaire, vous permet de passer un appel, d'envoyer un message ou de recevoir un téléphone IMEI.

Le premier rapport sur la vulnérabilité de S @ T Browser semblait généralement assez étrange: la seule entreprise à signaler le problème, il est difficile d'évaluer les dommages potentiels et l'estimation du nombre d'appareils affectés semble exagérée: des centaines de millions. Par conséquent, dans l'étude Ginno Security, même la vulnérabilité elle-même n'est pas importante, mais la confirmation de l'urgence du problème à partir d'une deuxième source. Cependant, un autre expert en sécurité mobile, Carsten Noll, estime que les attaques de ce type sont trop compliquées pour une exploitation de masse: il est plus facile de cloner une carte SIM à l'aide de méthodes d'ingénierie sociale ou de tirer parti des vulnérabilités du protocole SS7 utilisé par les opérateurs pour communiquer entre eux.

Ginno Security prétend avoir découvert une vulnérabilité dans le navigateur Internet sans fil en 2015, mais n'a pas publié ces informations. Le fait est qu'il est difficile de «fermer» les vulnérabilités d'un tel plan: pour cela, vous devez remplacer la carte SIM par une autre, sans code de problème.

Combien de cartes SIM sont vraiment sensibles à au moins une des deux attaques détectées? Ginno Security donne à nouveau une estimation approximative de «centaines de millions» d'appareils d'abonnés. Des chiffres plus précis sont fournis par la recherche

SRLabs . Les spécialistes de cette équipe ont collecté les données de plus de 800 cartes SIM de différents opérateurs de différents pays. Il s'est avéré que la plupart des opérateurs n'incluent plus de composants vulnérables. Seules 9,4% des cartes SIM ont le navigateur S @ T installé, et 5,6% du nombre total de cartes examinées sont en fait vulnérables (elles n'ont même pas de défenses de base qui compliquent l'attaque). Le navigateur Internet sans fil est installé sur 10,7% des cartes, 3,5% sont vulnérables. Au total, 9,1% des cartes SIM ont été reconnues comme vulnérables. Cela semble un peu, mais si nous extrapolons les résultats de l'étude à l'ensemble du marché des communications mobiles, nous obtiendrons des centaines de millions d'abonnés.

À quelle fréquence la vulnérabilité est-elle exploitée? Pour évaluer, SRLabs a utilisé un

logiciel de smartphone , qui est capable de détecter un certain nombre de messages SMS de service qui accèdent directement aux composants de la carte SIM. Les données recueillies auprès d'un demi-million d'appareils ont révélé une attaque potentielle contre 8 utilisateurs auxquels 29 messages «préparés» ont été envoyés. La plupart des victimes se trouvaient en Amérique latine et en Amérique du Sud. SRLabs

développe et distribue également un logiciel de code source pour vérifier les cartes SIM pour les composants vulnérables (et pas seulement), mais il nécessite un équipement spécial pour fonctionner.

Des chercheurs de deux universités en Allemagne ont montré (

actualités ,

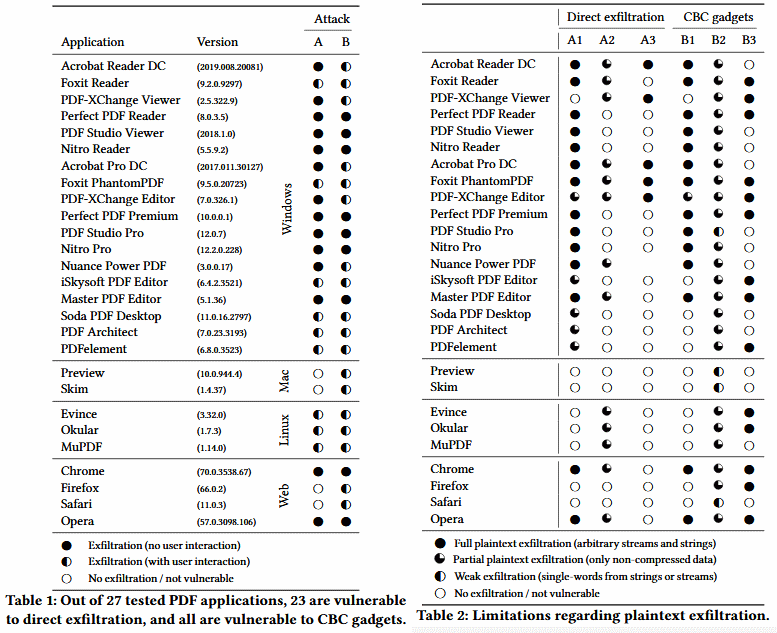

recherche ) une attaque pratique contre les fichiers PDF cryptés, qui ne dépend pas du logiciel utilisé pour visualiser les documents. Adobe Reader et la visionneuse PDF dans Google Chrome sont également affectés. Une vulnérabilité a été découverte dans la norme PDF elle-même, qui décrit également le processus de chiffrement et de déchiffrement des documents pour assurer la compatibilité entre les différentes versions du logiciel client.

Le problème, cependant, n'affecte pas la méthode de cryptage elle-même: pour exploiter la vulnérabilité, l'attaquant a besoin que le PDF soit ouvert par le propriétaire légitime qui connaît le mot de passe. Mais alors les outils interactifs prévus par la norme sont impliqués. Par exemple, vous pouvez incorporer un formulaire dans un document dans lequel le contenu du document sera inséré après déchiffrement et envoyé à l'attaquant. De même, vous pouvez intégrer un lien hypertexte ou un code JavaScript. Certains visualiseurs PDF bloquent ce dernier scénario, mais s'il n'y a pas de protection, le texte est à nouveau envoyé à l'attaquant.

Un total de six méthodes différentes ont été découvertes pour exfiltrer le contenu décrypté. Dans tous les cas, l'attaquant doit avoir accès au fichier crypté, modifier la partie ouverte du document et envoyer le PDF à la victime. Les tests des visionneuses PDF courantes ont montré que pour tout le monde, vous pouvez trouver au moins une méthode d'exfiltration de contenu décrypté.

Avertissement: Les opinions exprimées dans ce résumé peuvent ne pas coïncider avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.