Le flux de travail numérique entre dans nos vies avec des étapes confiantes et si pour les personnes morales, c'est déjà une vie quotidienne difficile, alors de nombreuses personnes ne l'ont peut-être pas encore rencontré. Mais au fil du temps, rester sur la touche devient de plus en plus difficile et vous devez vous adapter à des conditions changeantes, sinon vous pouvez obtenir des conséquences peu agréables.

La conclusion de contrats est chose courante. Ils sont enfermés dans des banques, dans des hôpitaux, lors de l'achat de meubles, le paiement de la formation. Lisez le contrat, vérifiez les détails de l'entité juridique avec laquelle le contrat est conclu, assurez-vous d'avoir un sceau et une signature - une procédure standard qui réduit le risque de fraude. Cependant, les compétences acquises en travaillant avec des contrats papier ne peuvent pas simplement entrer dans le monde numérique en raison des spécificités des documents électroniques.

Dans cet article, je veux parler de mon expérience de connaissance des signatures électroniques russes (signatures électroniques), qui sont utilisées pour signer des contrats avec des particuliers, y compris des compagnies d'assurance, ainsi que des pièges sur lesquels je suis tombé.

Pour moi, cette histoire a commencé lorsque j'ai conclu un accord avec une compagnie d'assurance LLC IC Sberbank Insurance. Après l'exécution, certains faits me semblaient suspects (un petit spoiler: tout s'est avéré être bon) et j'ai commencé à comprendre comment vérifier que le document reçu était bien délivré par une compagnie d'assurance, et non par des tiers.

Qu'est-ce qui me gardait?Après avoir calculé le montant dans la calculatrice sur le site Web et rempli le formulaire avec le passeport et les coordonnées, j'ai reçu un e-mail dans lequel, en plus des informations générales, des liens utiles et des contacts, il y avait 3 pièces jointes: un mémo, les règles d'assurance et la police elle-même. J'ai examiné les documents, payé l'assurance et attendu la version signée de la police.

Après une demi-heure d'attente, j'ai commencé à m'inquiéter, une recherche rapide a montré que la compagnie d'assurance avait jusqu'à 3 domaines actifs différents:

www.sberbank-insurance.ru ,

www.sberins.ru et

sberbankins.ru , ce qui ne m'a pas donné confiance en la compagnie.

Un appel au centre de contact a rapporté que la police avait été envoyée et constitue le document final de la compagnie d'assurance EP. Il m'a semblé étrange que la société distribue le document déjà signé avant le paiement par le client et j'ai commencé à vérifier le fichier pdf reçu.

Chapitre un: Test ES

Toutes les manipulations avec un document PDF sont données dans une version propre de Windows 10, l'édition domestique russe, comme l'environnement le plus probable pour un utilisateur simple. La suite logicielle utilisée dans l'article est également non professionnelle et accessible à tous.

Pour commencer, j'ai ouvert le document dans Foxit Reader, que j'utilise comme principal:

Il semble très, très suspect - le document ne sait pas qui l'a modifié, le certificat n'est pas non plus approuvé. Le système ne peut pas vérifier la chaîne de confiance pour ce certificat et le marque comme non valide.

Outre le nom de l'organisation à laquelle le certificat a été délivré, le nom de l'organisation émettrice, LLC ITK, est également visible. La recherche de «ITK Certificate LLC» m'a conduit à la page

Installer le certificat racine de l'

autorité de certification d'ITK LLC . Il s'agit du site Web officiel d'Internet Technologies and Communications LLC, qui est l'un des centres de certification délivrant des certificats de certificats électroniques.

Suivez les instructions: nous devons suivre le

lien et télécharger à partir de Google Drive (!) Archive RAR (!!) "Root Qualified.rar" (qui doit encore être trouvé qu'ouvert, j'ai dû installer 7-zip) et nous y voyons 2 certificats: root et entre les deux. La racine a été délivrée par le Ministère des télécommunications et des communications à elle-même, et la racine intermédiaire a été délivrée par le ministère à ITK LLC. Nous les installons, sommes d'accord avec l'ajout du certificat racine (notant que sha1 l'empreinte digitale de la clé installée et l'image dans les instructions sont les mêmes, mais il n'y a rien à propos d'une telle comparaison dans les points d'installation).

Encore une fois, ouvrez le certificat à partir du document. Et le miracle ne s'est pas produit, la chaîne de confiance de la racine à la finale n'est pas construite!

Nous étudions ES plus en détail: Foxit Reader contient des informations supplémentaires sur les propriétés de signature:

Oui, l'algorithme de hachage GOSTovsky, ES a été créé dans CryptoPro PDF. Peut-être que Windows ne connaît pas le chiffrement GOST et qu'il a donc besoin d'un fournisseur de chiffrement supplémentaire.

Nous allons sur le site Web de CryptoPro, nous enregistrons, téléchargeons une version d'essai de CryptoPro CSP 5.0 pendant 3 mois. Ce qui se passera ensuite n'est pas entièrement clair, peut-être que tout se transformera en citrouille, voyons.

Encore une fois, ouvrez la vue du certificat ES:

Ça a déjà l'air mieux. On peut voir que le système considère le certificat comme valide, une chaîne est construite à partir du certificat racine via un certificat intermédiaire.

Le message de vérification s'est un peu amélioré, mais Foxit Reader ne peut toujours pas vérifier le certificat (il se trouve probablement dans l'algorithme GOST):

Dans Adobe Acrobat Reader DC, la vérification échoue également:

Et il semble que nous pouvons nous arrêter ici: Foxit Reader confirme que le document n'a pas été modifié après la signature, vous pouvez utiliser vos mains pour vérifier que le certificat est confirmé par le système et qu'il est valide. Mais je veux quand même clore l'affaire pour qu'au moins un programme dise: oui, le document est valide, tout va bien.

Nous rappelons que la politique a été signée dans le programme CryptoPro PDF. Il est probable que puisqu'elle peut créer de telles signatures, elle doit certainement les vérifier. Nous mettons.

+1 version d'essai pendant 90 jours, bien qu'il semble que l'inscription d'installation vous rassure que vous n'avez pas besoin d'une licence lorsque vous utilisez le produit dans Adobe Acrobat Reader DC.

Hourra, le message tant attendu que tout va bien.

Pour résumer le sous-total. Pour vérifier la validité de la signature électronique sur le document:

- Découvrez quel centre de certification a émis le certificat par lequel le document a été signé, installez son intermédiaire et, s'il n'y en a pas, le certificat racine (dans notre cas, à partir des archives rar de Google Drive);

- Installez un fournisseur cryptographique dans le système (il y a probablement d'autres fournisseurs cryptographiques qui enseigneront les algorithmes cryptographiques standard de Windows GOST) CryptoPro CSP avec essai pendant 3 mois et inconnu après;

- Pour vérifier la signature d'Adobe Acrobat Reader DC, installez CryptoPro PDF (sans CSP, il n'est pas installé).

Voici un algorithme qui se dégage d'une analyse de surface du sujet de la soirée. Le problème de vérification de la signature numérique a été résolu, mais les difficultés que peut avoir l'utilisateur moyen sont évidentes:

- Vous devez en quelque sorte trouver et télécharger les certificats racine et intermédiaires. On ne sait pas où il peut être téléchargé officiellement, et une recherche sur le réseau peut conduire à l'installation de certificats de gauche, grâce auxquels les fraudeurs peuvent attaquer un utilisateur malchanceux;

- Vous devez comprendre quels logiciels sont manquants dans le système et où les obtenir; rien ne fonctionne dès le départ. Cet article fournit des exemples basés sur les produits CryptoPro uniquement parce que ce nom a été trouvé dans les informations sur la création de signatures électroniques. Il est nécessaire d'étudier le sujet dans la recherche d'analogues;

- La vérification n'a fonctionné que dans Adobe Acrobat Reader DC, dans Foxit Reader la vérification ES est incomplète, il n'y a pas de coche verte tant attendue. Nous devons creuser plus loin, il existe probablement des solutions.

Chapitre deux: un autre EP

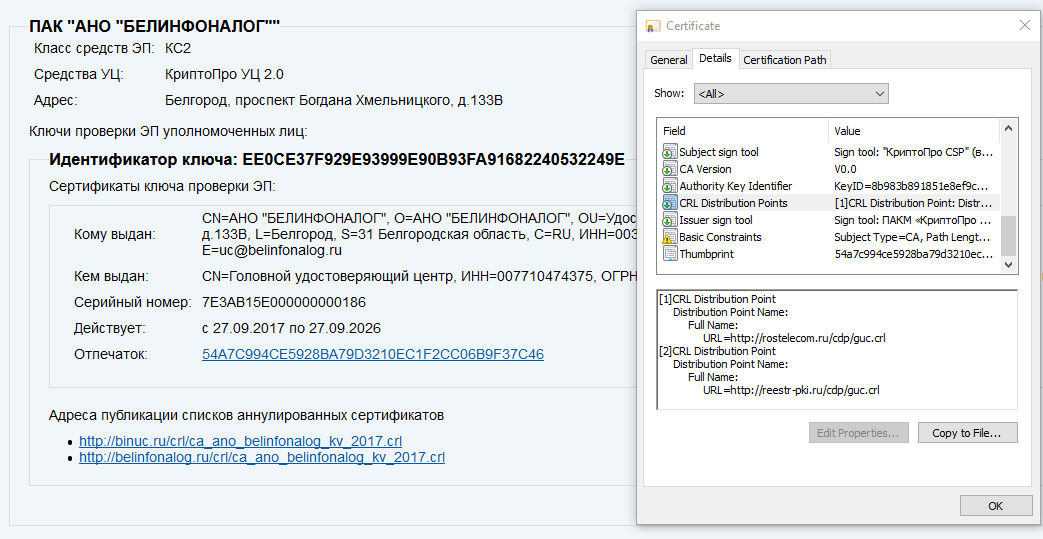

En fouillant dans le courrier, j'ai trouvé un autre contrat électronique. Par chance, ils se sont également avérés être une police d'assurance, mais cette fois eOSAGO de Tinkoff Insurance JSC. Nous ouvrons le certificat, regardons l'organisation qui a délivré le certificat. Elle s'avère être Tinkoff Bank JSC. Oui, il s'avère qu'ils ont leur propre autorité de certification, qui délivre des certificats aux filiales (Sberbank a également sa propre autorité de certification, mais elle n'est pas utilisée dans les filiales).

Selon l'algorithme développé, on va dans le moteur de recherche avec la requête "Tinkoff certificate", on retrouve le site officiel de la

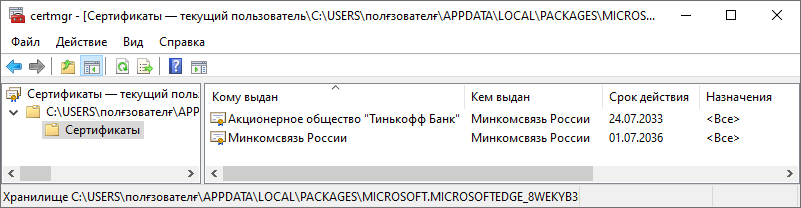

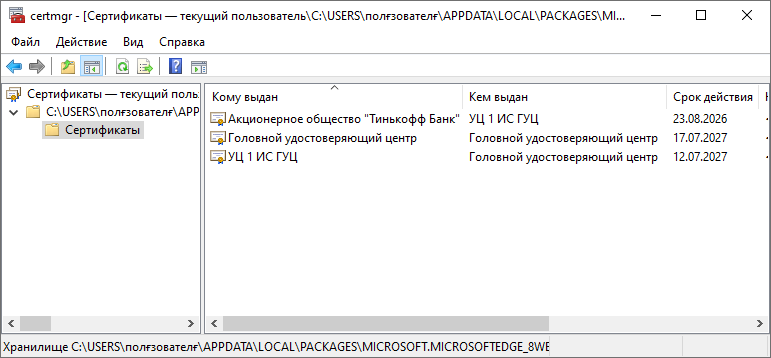

CA Tinkoff Bank JSC . Ici, nous sommes accueillis avec une abondance de liens vers des certificats racine, des listes de certificats révoqués et même des instructions vidéo pour les installer. Téléchargez la chaîne de certificats racine de CA Tinkoff Bank GOST R 34.10.2012, cette fois le lien ne mène pas à un service tiers, mais au site Web de la banque. Le format de fichier P7B n'est pas très connu, mais Windows s'ouvre sans installer de logiciel tiers et y affiche les certificats. Nous avons ici le certificat racine familier du ministère des Communications (un autre, pas le même que dans le premier cas) et un certificat intermédiaire de la banque CA.

Nous mettons les deux, vérifiez le certificat dans la politique. Mais non, le certificat n'est pas approuvé, car Le système ne peut pas confirmer le fournisseur de certificats. Sur le site de l'AC il y avait 2 liens vers 2 chaînes de certificats, l'une pour GOST R 34.10.2001, l'autre pour GOST R 34.10.2012. La politique a été publiée cette année, il serait plus logique de la signer avec un algorithme cryptographique plus moderne (d'autant plus qu'il existe déjà une version de GOST à partir de 2018, les algorithmes sont mis à jour assez souvent), mais vérifions l'ancien.

Le nouveau fichier P7B contient déjà 3 fichiers de certificat. Vous pouvez mettre les 3, mais il convient de noter que nous avons mis le certificat de la «Head Certification Authority» dans le premier chapitre des archives RAR d'ITK LLC, ils sont identiques. Et le CSP cryptoPro a mis le certificat avec le nom non-dit "UTs 1 IS GUTs". une coche sur l'installation des certificats racine a été installée par défaut dans son programme d'installation. Le seul nouveau est le certificat de Tinkoff Bank JSC, que nous avons mis.

Après avoir installé les certificats de la «Chaîne de certificats racine de CA CA Tinkoff Bank GOST R 34.10.2001», le chemin dans le certificat a été tracé et le système a annoncé avec joie qu'il était approuvé. Adobe Acrobat Reader DC a également confirmé la validité de la signature.

C'est là que se terminent les aventures de tester ES sur la politique eOSAGO. Il est à noter qu'après que le logiciel nécessaire est déjà installé dans le système et que l'utilisateur comprend les principes de travail et la recherche de certificats intermédiaires, la vérification de la signature prend moins de temps.

Mais les zones problématiques sont toujours visibles: vous devez rechercher sur Internet les sites officiels des autorités de certification, pour comprendre les instructions d'installation des certificats. Même avec les certificats racine installés, vous devez rechercher un intermédiaire, sinon la chaîne de confiance ne sera pas complète et le système ne pourra pas confirmer l'authenticité de la signature.

Chapitre trois: Un peu sur les certificats racine et intermédiaires

Après avoir fait tout ce travail, j'avais le sentiment que l'ensemble du système n'était pas construit de manière très sécurisée, il nécessite beaucoup d'opérations supplémentaires et la confiance de nombreux facteurs de la part de l'utilisateur: d'un système de recherche qui peut ne pas donner le site officiel de l'AC à la première ligne, au travail du personnel de l'AC lui-même, télécharge des certificats sans somme de contrôle vers des services Web tiers dans des formats de conteneur propriétaires.

Pour plus d'informations, je suis allé sur le site du ministère des Communications et des Communications et j'ai trouvé une telle

page . Vous pouvez y télécharger un fichier XLS, qui répertorie tous les AC actuellement accrédités, ainsi que les AC dont l'accréditation est suspendue et résiliée. La liste des accrédités est 494 CA, ce qui est beaucoup.

Cependant, une simple liste ne suffit pas, vous avez au moins besoin de liens vers les sites de ces autorités de certification et vous devez également rechercher des certificats racine directement auprès de la source, le ministère des Communications. Le point suivant dans la recherche de ces informations a été

pravo.gov.ru , qui répertorie les liens vers certains certificats racine. La page n'est accessible que via le protocole http; là encore, il n'y a pas de somme de contrôle.

En y regardant de plus près, vous pouvez voir que les 4 premiers liens mènent au portail

https://e-trust.gosuslugi.ru . On ne sait pas pourquoi le sous-domaine du site des services publics est devenu central dans le système des certificats racine, mais il semble que toutes les informations pertinentes sur les certificats racine et intermédiaires soient données ici.

Sur la page de l'autorité de certification principale

https://e-trust.gosuslugi.ru/MainCA, il y a 10 certificats racine du ministère des Communications pour divers algorithmes GOST et avec différentes périodes de validité. Les instantanés clés sont immédiatement disponibles, vous pouvez vérifier que personne n'a remplacé le certificat téléchargé. Le site lui-même est certifié par

Thawte .

Sur la page des CA accrédités

https://e-trust.gosuslugi.ru/CA, il y a une liste complète des centres de certification intermédiaires, vous pouvez télécharger leurs certificats, vérifier la distribution. De plus, toutes les informations sont disponibles au format XML. À un moment donné, vous pouvez obtenir un fichier contenant des données sur toutes les autorités de certification intermédiaires, ainsi que leurs certificats et liens pour obtenir une liste des certificats révoqués.

Les certificats ont un champ de point de distribution de liste de révocation (CRL) qui spécifie le chemin d'accès pour obtenir la liste des certificats révoqués. Lors de la vérification de l'ES sur un document, en plus d'installer les certificats intermédiaires et racine, vous devez également installer la dernière liste des certificats révoqués et la mettre à jour avant chaque vérification (cette procédure est automatisée par un logiciel spécialisé, mais les outils classiques semblent incapables de le faire). Chaque certificat a un chemin d'accès à une telle liste sur le portail e-trust et il peut différer de ce qui est écrit dans le certificat lui-même. Que croire? Pas tout à fait clair.

En conclusion de l'article, je voudrais noter que la vérification des documents électroniques sur les documents électroniques est à la portée de tous, mais ce n'est pas un processus complètement banal qui nécessite quelques connaissances. Il est possible qu'à l'avenir ce processus soit simplifié. De plus, la question de la vérification des ES sur les appareils mobiles reste ouverte et, après tout, ils sont désormais devenus le principal outil des utilisateurs, depuis longtemps en avance sur les ordinateurs personnels.

Après avoir écrit cet article, il y a plusieurs questions ouvertes dont je voudrais discuter avec la communauté:

- Analogues de CryptoPro, en particulier des outils open source pour créer et vérifier ES;

- ajouter la validation ES non seulement dans Adobe Acrobat Reader DC, mais aussi dans Foxit Reader et autres;

- problèmes qui restent en dehors du champ d'application de cet article, qui sont également importants et nécessitent une attention, mais ne sont pas apparus dans mon cas.

UPD 0 : Dans les commentaires, ils ont suggéré un service en ligne sur le portail des services gouvernementaux pour vérifier les documents électroniques:

https://www.gosuslugi.ru/pgu/eds . Malheureusement, cela n'a pas fonctionné dans mon cas, mais cela peut être utile.

UPD 1 : Après avoir écrit l'article, ils m'ont dit qu'il existe un autre fournisseur cryptographique, ViPNet CSP, qui peut également aider avec les algorithmes cryptographiques GOST dans le système. Son installation simultanée avec CryptoPro CSP est en cause.

KDPV: edar, Pixabay