Chaque responsable de la sécurité de sa vie a découvert que les employés se rendaient sur Internet, contournaient les procurations, téléchargeaient des films via torrent et utilisaient TeamViewer. Dans cet article, nous allons parler un peu de la façon dont nous résolvons les problèmes d'organisation de l'accès Internet sécurisé à l'aide du modèle de service et partager les cas infernaux que nous rencontrons avec les clients.

Il n'y a pas si longtemps, nous avons

parlé de l'architecture de la plate-forme de services de cybersécurité unifiée (EPSC), qui est au cœur de l'écosystème Solar MSS des services de cybersécurité gérés. comprend également un service de protection contre les menaces réseau - Unified Threat Management (UTM).

Chaque fabricant UTM possède son propre ensemble de fonctions. Nous avons ce qui suit:

- pare-feu

- système de prévention des intrusions;

- antivirus réseau;

- Filtrage du trafic Web

- contrôle de l'utilisation des applications.

Il arrive souvent (cela est particulièrement vrai pour les banques ou la vente au détail) qu'une entreprise possède un siège social dans lequel la sécurité de l'information est à un niveau plus ou moins acceptable, et il existe également un réseau d'agences où tout n'est pas si simple. Chaque bureau a son propre administrateur système et ses propres hochets. Et un gardien de sécurité est chargé de protéger l'ensemble de cette infrastructure. Eh bien, ou le département de la sécurité de l'information, mais, d'une manière ou d'une autre, ce sont des spécialistes à distance.

Les problèmes suivants se posent généralement ici: tout d'abord, vous devez en quelque sorte contrôler les actions de chaque administrateur système distant. Deuxièmement, et plus important encore, il est nécessaire de déployer en quelque sorte les paramètres unifiés des outils de protection dans toutes les branches, puis de vérifier qu'ils sont mis à jour correctement et rapidement. De nombreux agents de sécurité dans cette situation ont également très rapidement l'idée de centraliser l'accès à Internet pour toutes les succursales, ce qui est également très difficile. Pour ce faire, vous devez établir une connectivité entre toutes les succursales et le siège social (ou le centre de données) et diriger tout le trafic de la périphérie vers le centre. C'est assez cher, et les première et deuxième questions restent en suspens.

Notre modèle d'entreprise est conçu pour offrir une solution à tous ces problèmes à la fois. Nous organisons la connectivité des sites clients via une plateforme de services de sécurité des informations virtualisés. Par conséquent, tout le trafic entre les bureaux et Internet passe par l'UTM.

Ainsi, nous obtenons un accès centralisé à Internet, des paramètres uniformes pour toutes les succursales et un point de contrôle unique pour la protection des informations. Cela garantit qu'il n'y a pas de situations où l'administrateur système a une fois ouvert les ports d'administration à distance et a oublié de les fermer, puis la société a été piratée par leur intermédiaire. En parallèle, cela résout le problème de la combinaison des succursales de l'organisation en un seul KSPD (nous avons déjà

parlé des «avantages» de la technologie SD-WAN).

De plus, cette approche permet de réduire les risques d'utilisation d'applications interdites dans l'entreprise. Habituellement, après avoir connecté le client à la plate-forme, nous examinons d'abord les applications les plus populaires et évaluons la quantité de trafic qu'elles consomment. Cela vous permet d'identifier rapidement l'utilisation d'outils pour l'administration à distance, les torrents, les utilitaires de piratage et les logiciels piratés.

Mineil-minil, mais n'a pas exploité

Dans l'une des organisations, nous avons identifié un administrateur système qui a utilisé Kryptex - un gars de l'exploitation minière,

sans quitter la caisse en utilisant les ressources de son entreprise. Le mineur a été installé sur un serveur de test et est donc passé inaperçu jusqu'à ce que le client connecte son infrastructure à notre plateforme.

En général, je ne respecte pas les taux des crypto-monnaies, mais, apparemment, ils sont à nouveau en hausse - récemment, nous avons de nouveau commencé à rencontrer souvent des cas où les administrateurs essayaient d'exploiter sur des serveurs d'entreprise.

Versez des fichiers

Un exemple d'un autre opéra. Nous avons connecté le prochain client à la plate-forme, ce qui a officiellement permis à tous ses administrateurs d'utiliser TeamViewer. En fait, nous n’acceptons pas une telle pratique, mais maintenant elle est partout et, en général, notre métier est de prévenir. Et à un moment donné, nous voyons qu'une connexion est établie avec le poste de travail de l'un des administrateurs une fois par jour via un outil d'administration à distance peu connu Splashtop.

A informé le client - comme prévu, les actions n'ont pas été autorisées. Nous avons regardé les sessions de l'hôte: il s'est avéré qu'au moment du lancement de Splashtop, une connexion a été établie avec un service d'hébergement de fichiers externe, où environ 500 Mo ont été transférés. Malheureusement, la journalisation de l'hôte n'a pas été configurée, il n'a donc pas été possible de déterminer rapidement la cause de l'incident. Ils ont commencé à analyser les disques durs et ont trouvé un indicateur de compromis - un hachage de l'un des fichiers répertoriés dans notre base de données Threat Intelligence. Ce fichier s'est avéré être l'utilitaire PassView, qui est utilisé pour extraire les mots de passe cachés. Anti-virus l'a défini simplement comme un logiciel indésirable (pas un virus) et n'a pris aucune mesure. Et dans l'assemblage de cet utilitaire s'est avéré être un outil d'administration à distance - Splashtop.

En raison du manque de journaux, on ne sait pas combien de temps l'attaquant a passé dans l'infrastructure, mais avec la dernière connexion, de nombreux documents internes «dont» le cachet de signature «Panneau de particules» «ont quitté» l'entreprise.

Déversement local de pseudoadmin

Selon nos données, environ 50% de tous les incidents de sécurité des informations internes sont précisément des fuites d'informations confidentielles. Je dois dire que, pendant nos nombreuses années de pratique, nous avons rencontré un grand nombre de violations internes. Souvent, leur identification est en fait une recherche d'une aiguille dans une botte de foin: dans les conditions d'un petit nombre de sources d'informations, de nombreuses tâches de routine doivent être résolues, tandis que dans l'UTM, le module de filtrage du trafic Web aide à gérer les fuites. Ainsi, vous pouvez identifier et / ou bloquer l'accès à l'hébergement de fichiers.

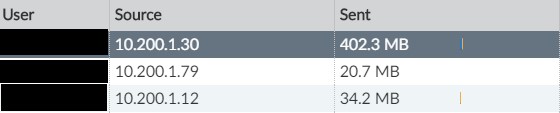

Chez l'un de nos clients, les administrateurs étaient autorisés à utiliser les services d'hébergement de fichiers, mais pas le reste des employés. Lors de la compilation du rapport, nous avons remarqué que l'un des administrateurs télécharge beaucoup plus d'informations sur les ressources externes que les autres. Nous avons informé le client - ce fait l'a beaucoup surpris. L'administrateur a affirmé qu'il n'avait pas du tout utilisé le partage de fichiers ce mois-ci.

Ils ont commencé à analyser les journaux UTM et ont vu que sous le compte administrateur, l'authentification à partir de deux hôtes différents a lieu. Un des utilisateurs a volé le mot de passe administrateur et déchargé les données sensibles pour l'organisation sans restrictions. Il n'a pas été difficile de calculer l'utilisateur: il s'est connecté en tant qu'administrateur et sous le sien du même hôte.

Sous la supervision de Solar JSOC

Alors oui, il serait idiot d'abandonner les développements déjà existants, donc la plateforme EPCS tire le meilleur parti de l'expérience et des connaissances de notre SOC - par exemple, en termes de collecte et d'agrégation d'informations sur les menaces. Cela aide beaucoup à détecter et à prévenir divers incidents.

Ainsi, lors de la phase pilote de connexion avec l'un des clients, grâce à notre base de données d'indicateurs de compromis accumulés au cours de l'enquête, nous avons constaté que certains hôtes accèdent à des adresses IP appartenant au groupe de hackers Cobalt.

Nous avons examiné ces hôtes - il s'est avéré que pendant plus d'un an (juste ça!), Les signatures antivirus n'ont pas été mises à jour et les machines ont été infectées par un cheval de Troie. Heureusement, ce n'était pas une banque, donc l'entreprise n'a été sauvée que par le fait qu'elle était banale pour les intrus.

Une autre société est venue chez nous pour piloter en raison de problèmes avec leur pare-feu. Tous les deux jours, il «tombait» sans déclarer la guerre. Le client n'a pas pu identifier le problème exact - il a suggéré que le blâme était sur le volume de trafic. Mais, comme il n'y a pas d'argent pour un nouveau pare-feu, nous avons décidé d'envisager la possibilité de passer à un modèle de service.

Dans les 10 premières minutes après la connexion à notre plate-forme, nous avons vu une image intéressante et en même temps terrible: les quatre hôtes de l'organisation analysent l'intégralité d'Internet à 445, 22, 3389 ports, et ils accèdent également à des serveurs C&C bien connus.

Le client a été immédiatement prévenu, les hôtes ont été bloqués. Au cours de la procédure, il s'est avéré qu'ils appartenaient aux spécialistes de l'entrepreneur qui effectuent des travaux sur le site du client et utilisent leurs ordinateurs portables personnels infectés par une grande variété de logiciels malveillants. Si une attaque se produisait à partir des adresses IP publiques du client, ce serait, pour le moins, un coup dur pour la réputation.

Artyom Kildyushev, un groupe de préventes expertes pour les produits et services Solar JSOC