Dans le cloud DataLine, notre client reçoit non seulement des machines virtuelles distinctes, mais un centre de données virtuel avec la capacité d'organiser une connectivité réseau complexe. Et il est souvent requis sur les projets clients. Par exemple, dans un cas, la machine virtuelle doit être rendue accessible au public à partir d'Internet, dans l'autre, pour que les employés individuels aient accès à un groupe de machines virtuelles via VPN, dans le troisième, pour combiner le cloud avec des équipements physiques sur notre site ou dans un autre centre de données. Aujourd'hui, nous allons parler de différentes façons de se connecter à notre cloud et quand l'utiliser.

Comment fonctionne Internet dans votre maison? Internet est alimenté par le périphérique périphérique, le routeur, c'est le pare-feu derrière lequel se trouve votre réseau domestique. À peu près la même chose dans le cloud. Dans 90% des cas, un routeur

NSX Edge virtuel est utilisé comme tel périphérique périphérique dans le cloud VMware DataLine. Voici comment organiser la connectivité des ressources dans le cloud DataLine avec:

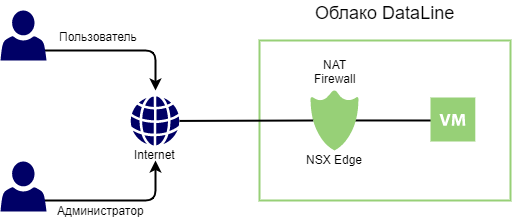

NAT Si vous souhaitez que la machine virtuelle soit visible depuis Internet,

nous créons des règles NAT pour les ports de publication et sur le pare-feu, nous en

restreignons l' accès: https pour tout le monde, ssh / rdp pour un pool limité d'adresses IP d'administrateurs.

VPN

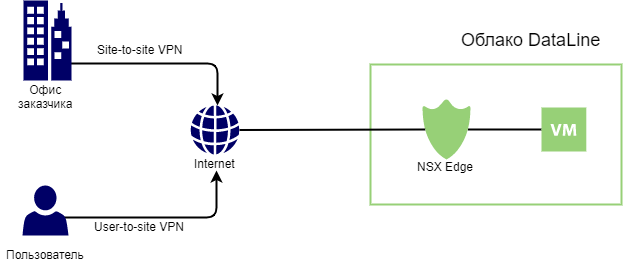

VPN Si vous devez connecter des machines virtuelles dans le cloud DataLine à un bureau ou à un autre centre de données via un canal sécurisé, cela se fait à l'aide d'un

VPN de site à site . Si l'accès au canal crypté est requis par un utilisateur spécifique de n'importe où dans le monde, nous configurons

un VPN utilisateur à site .

Réseau Butt.

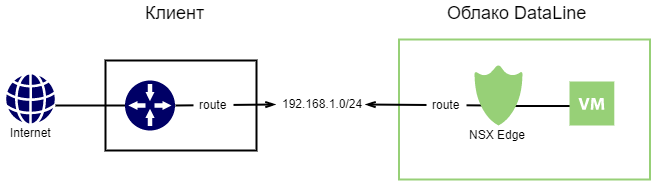

Réseau Butt. Il arrive qu'un client ait besoin d'organiser la connectivité réseau entre des machines virtuelles dans le cloud DataLine et des équipements physiques ou des machines virtuelles dans un cloud privé sur notre site. Dans ce cas, nous transmettons le pontage et le VLAN de notre équipement réseau au client, configurons le

routage entre NSX Edge côté cloud DataLine et l'équipement réseau (ou autre appareil virtuel) côté client.

Tout cela peut être fait si l'équipement client est situé en dehors des centres de données DataLine. Nous avons notre propre

réseau de fibre optique , nous finissons donc de construire le canal du point de notre présence la plus proche au site client.

Au lieu de NSX Edge, vous pouvez utiliser des solutions tierces - ASAv ou CSR de Cisco, FortiGate, Virtual Check Point, MicroTik et autres. Les applications hébergées dans le cloud DataLine seront connectées via

Internet direct . Le canal Internet se connecte directement à l'organisation cliente dans le cloud.

Il est extrêmement rare que les clients utilisent ce schéma sans appliance pour connecter directement des machines virtuelles à Internet. Dans ce cas, les machines virtuelles reçoivent des adresses IP blanches.

Direct-LAN (L2 vers le cloud).

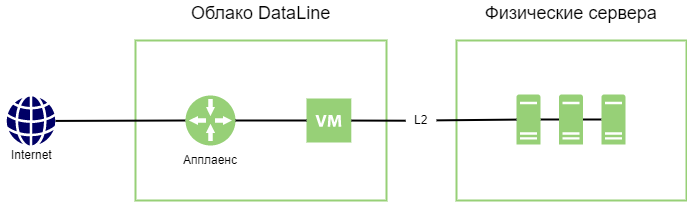

Direct-LAN (L2 vers le cloud). Cette méthode est utilisée lorsque le réseau interne est terminé côté client - sur un équipement physique ou sur une appliance virtuelle. Par exemple, un client installe un pare-feu physique dans un rack sur notre site et y connecte notre canal Internet. En outre, le schéma est similaire au réseau bout à bout, seules les machines virtuelles sont ici connectées directement au réseau interne, et non via l'application.

Direct-LAN (L2 depuis le cloud).

Direct-LAN (L2 depuis le cloud). Cette option est destinée aux cas où le client, par exemple, détient des bases de données sur des serveurs physiques et que l'application est dans le cloud. Ils doivent rester sur le même réseau. Pour cela, le réseau interne du cloud est transmis à l'équipement physique du client.

Dans les projets réels, une combinaison de toutes ces options est souvent utilisée. Voici quelques exemples.

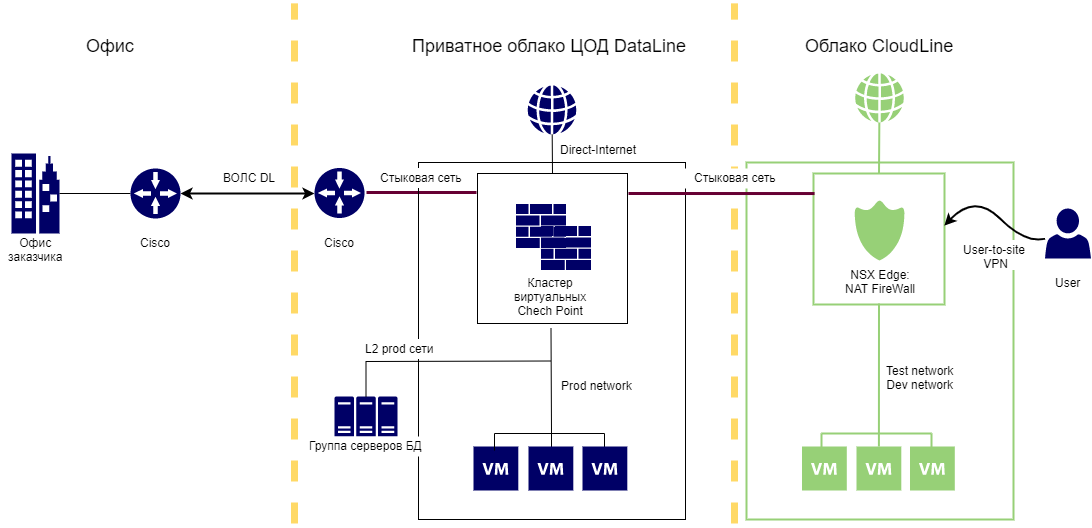

Exemple 1L’infrastructure du client est répartie entre:

- bureau

- cloud privé et serveurs physiques sur le site DataLine - ce segment héberge le productif;

- ressources dans le cloud public DataLine, dans lequel fonctionnent les bancs d'essai et de développement.

Du bureau du client à la ligne de données, nos optiques sont posées.

Entre le NSX Edge dans le cloud public, les points de contrôle virtuels dans le segment privé et le routeur physique Cisco sur le canal vers le site client, un

réseau d'accueil est configuré. Ainsi, le client du bureau a accès à ses stands de production, de test et de développement.

Dans un cloud privé, les Check Points virtuels sont connectés à l'aide du schéma

Internet direct .

Les règles NAT sont configurées sur Check Point et, à travers elles, les machines virtuelles sont publiées sur Internet. Pour connecter des machines virtuelles à des serveurs physiques, un

joint au niveau L2 est organisé.

Le cloud public utilise NSX Edge, qui a également configuré des règles NAT. Pour les stands de test et de développement, un

VPN utilisateur-site pour les développeurs est également configuré.

Exemple 2

Exemple 2Toute l'infrastructure client est située dans un cloud public. Le pare-feu externe est connecté via

Internet direct . Sur le pare-feu lui-même,

les règles NAT sont définies en direction du pare-feu d'application Web. De là, les demandes sont envoyées à l'équilibreur, qui les diffuse sur les serveurs Web. Un

VPN de site à site est configuré pour accéder à l'infrastructure depuis le bureau.