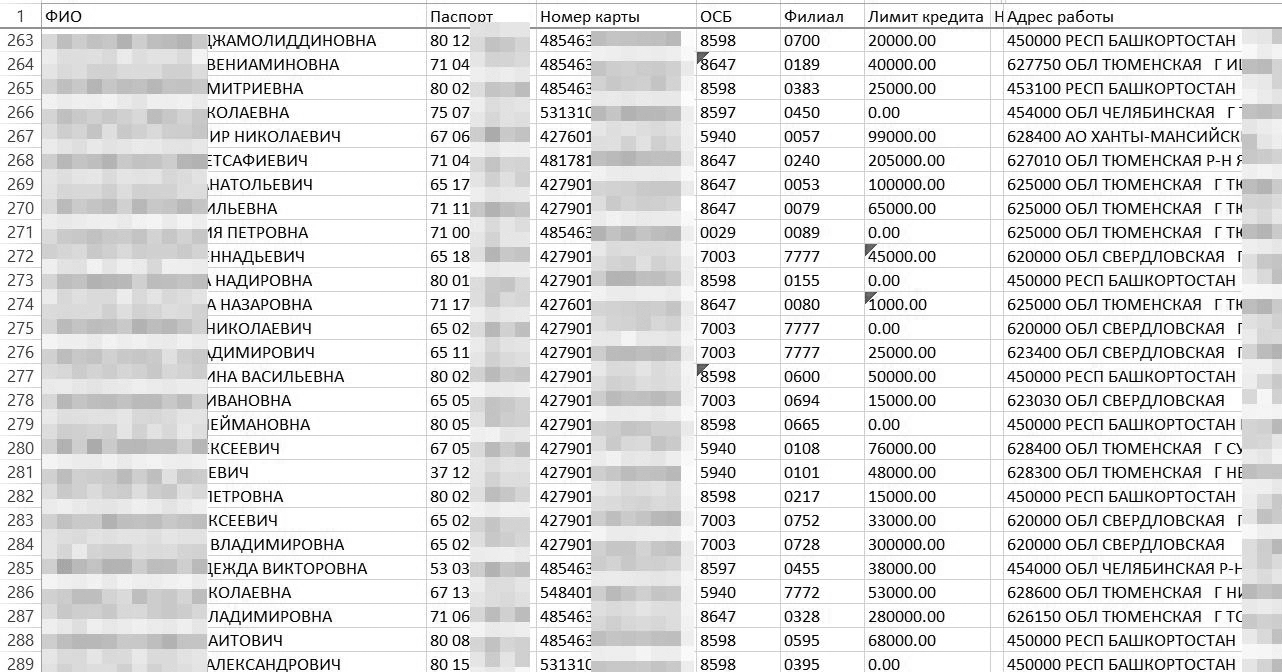

Début octobre, sur Habr,

la fuite de données de "Sberbank" a été

discutée . Un des employés de la banque a vendu des informations sur des milliers ou des millions de clients: nom, numéro de passeport, numéro de carte, date de naissance, adresse, etc.

La nouvelle elle-même est ordinaire: les

employés de presque toutes les banques russes, les opérateurs de télécommunications et les entreprises publiques vendent de telles informations privées sur les clients. Mais ici, la base est tombée en libre accès, ce qui n'arrive pas souvent. L'employé

a déjà été calculé (et probablement puni). Mais qui a formulé l'informateur et la Sberbank en lançant des informations dans les médias de masse est un

sujet distinct .

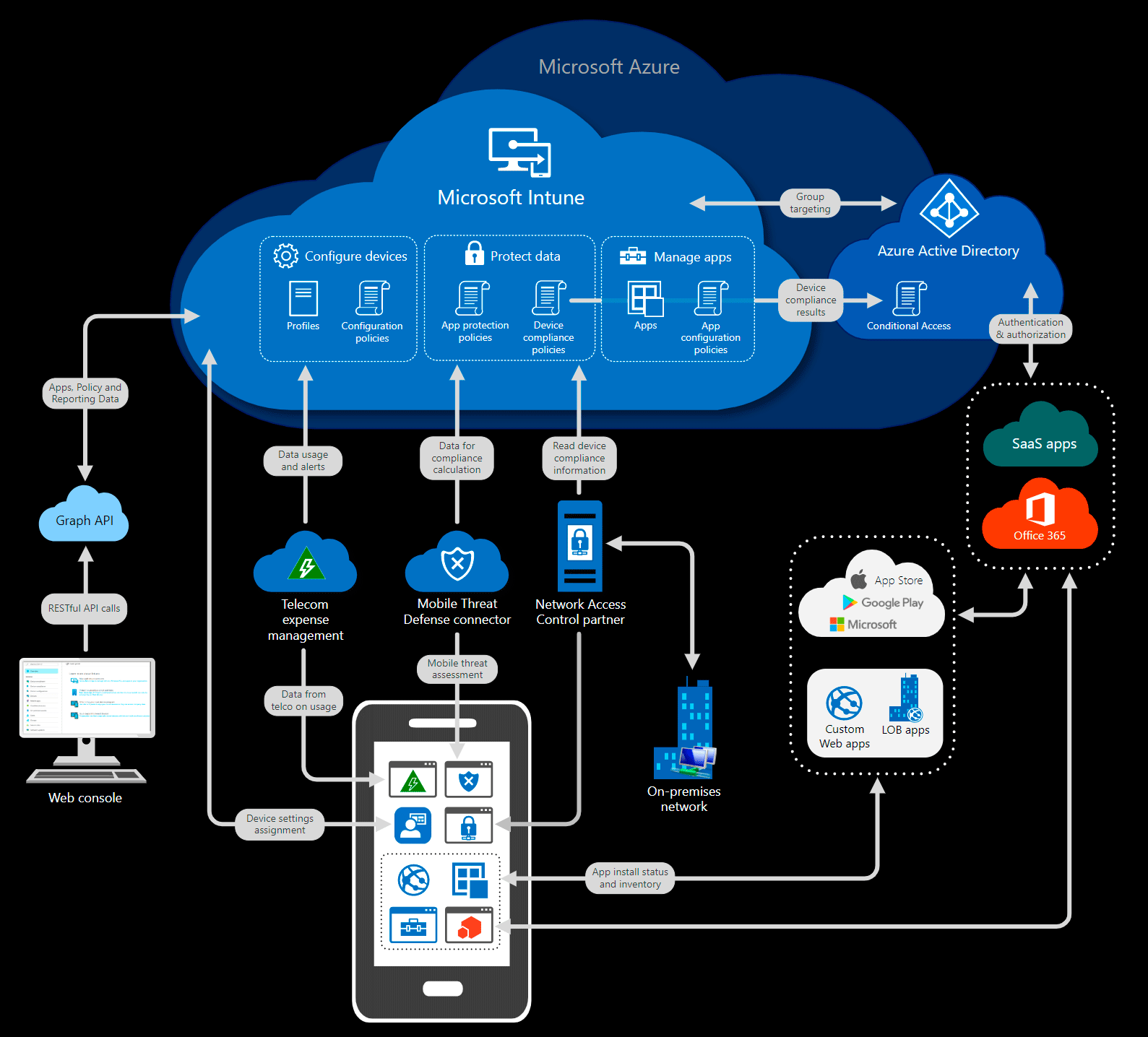

Mais que doivent faire les entreprises, comment éviter de telles fuites? Probablement, il est nécessaire d'augmenter les salaires du personnel (afin qu'ils ne gagnent pas d'argent supplémentaire de cette manière) et de renforcer le contrôle sur eux. Sberbank utilise le système InfoWatch DLP. Ensuite, elle n'a pas aidé. Il existe d'autres systèmes qui complètent DLP. Par exemple, Microsoft propose la plate-forme de gestion des smartphones pour les employés d'

Intune .

Intune est un composant de la suite Microsoft Enterprise Mobility + Security (EMS) qui gère les appareils mobiles et les applications. Il s'intègre étroitement avec d'autres composants EMS, tels qu'Azure Active Directory (Azure AD) pour la gestion des droits d'accès et Azure Information Protection pour la protection des données.

Voici quelques-unes des fonctionnalités d'Intune:

- Gérez les appareils mobiles et les ordinateurs utilisés pour accéder aux données de l'entreprise.

- Gérez les applications mobiles que les employés lancent.

- Protéger les informations de l'entreprise en contrôlant la façon dont les employés y accèdent et les partagent.

- Assurez-vous que tous les appareils et applications sont conformes aux exigences de sécurité.

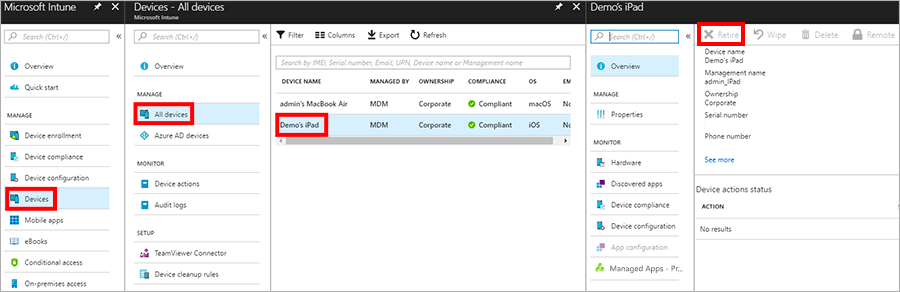

Sur la base d'Intune, il est commode de lancer les soi-disant «téléphones d'entreprise» pour distribution au personnel. Par exemple, que sur le territoire du bureau, il est autorisé d'utiliser uniquement leur ou leurs propres appareils avec la même connexion à Intune et les restrictions correspondantes. Cela élimine immédiatement plusieurs canaux de fuite d'informations décrits ci-dessus.

Intune vous permet d'interdire à distance l'utilisation de la caméra sur un téléphone mobile et de limiter la liste des applications autorisées pour l'installation et le lancement.

Bien sûr, les mêmes restrictions doivent être définies sur les tablettes, les ordinateurs portables, les ordinateurs de bureau et tout autre appareil utilisé par l'employé.

De quelles méthodes dispose-t-il pour copier des informations à partir d'une base de données, comme celle de Sberbank? L'écriture sur des lecteurs flash est interdite ou surveillée.

Il peut dicter des informations par téléphone ou par voix Skype. Ce problème est couvert par la reconnaissance vocale DLP.

Vous pouvez copier des informations vers une application autorisée et les envoyer via des canaux ouverts. Par exemple, cryptez-le, puis archivez-le dans un fichier comme

dogovor.zip et envoyez-le à la contrepartie sous l'apparence d'une application au contrat. Insérez le fichier pdf ou jpg dans les métadonnées, cachez-le dans un fichier son, graphique ou vidéo en utilisant la méthode de stéganographie et placez-le sur un hébergement ouvert. Le suivi de ces options est le travail du service de sécurité, qui a un enregistrement de l'activité sur le moniteur de chaque employé via le système DLP

RAT .

Bien sûr, l'histoire d'Edward Snowden montre que les informations secrètes peuvent être retirées de l'organisation la plus protégée si vous le voulez vraiment, mais pour cela, vous devez avoir un accès spécial. Edward Snowden a utilisé un vieil ordinateur des archives prétendument sous le couvert d'une réparation (probablement il n'y avait pas de ports sur les autres ordinateurs pour enregistrer une clé USB) et Rubik's cube, où il a caché la carte microSD.

Le système de gestion des appareils des employés d'Intune utilise des protocoles ou des API disponibles sur les systèmes d'exploitation mobiles. Il comprend des tâches telles que:

- Enregistrer les appareils dans le système, afin qu'ils soient tous visibles par le service informatique

- Configurer les appareils pour répondre aux normes de sécurité

- Fourniture de certificats et de profils Wi-Fi / VPN pour accéder aux services d'entreprise

- Rapports et vérification de la conformité aux normes d'entreprise

- Suppression des données d'entreprise des appareils gérés

Le fournisseur de certificats pour les appareils est Azure Active Directory (Azure AD). Intune s'intègre à Azure AD pour un large éventail de scénarios de contrôle d'accès.

La gestion des applications mobiles (système MAM) comprend l'attribution d'applications mobiles spécifiques à des employés spécifiques, la configuration d'applications; gestion de l'utilisation et du partage des données d'entreprise dans les applications mobiles; suppression des données d'entreprise des applications mobiles; mise à jour etc.

Ce qui donne l'intégration avec GlobalSign

Depuis février 2019, GlobalSign prend en

charge l'intégration avec Intune et Microsoft Active Directory . Cela signifie que les appareils peuvent se connecter au réseau d'entreprise à l'aide de certificats PKI GlobalSign. Ceci est plus pratique pour les utilisateurs et les administrateurs système qui peuvent attribuer automatiquement des certificats à certains groupes d'utilisateurs, en fonction de leurs droits d'accès. Chaque groupe a son propre ensemble de ressources autorisées.

La gestion automatique des certificats et des droits de chaque groupe réduit le risque de telles fuites, comme c'est le cas avec Sberbank. Bien qu'ils disent que les informations y ont été vendues par le directeur de la succursale, qui par défaut avait le maximum de droits. Eh bien, si les employés ordinaires peuvent toujours être surveillés à l'aide de systèmes comme Intune et DLP, même le service de sécurité le plus avancé, qui se soumet lui-même à ces patrons, ne sauvera pas les abus des patrons.