Il existe un document plutôt intéressant sur

les contrôles CIS , qui considère la sécurité de l'information en utilisant le principe de Pareto (80/20). Ce principe stipule que 20% des mesures de protection donnent 80% du résultat en termes de sécurité de l'entreprise. Après avoir lu ce document, de nombreux «agents de sécurité» constatent que lorsqu'ils choisissent des mesures de protection, ils ne commencent pas par les mesures les plus efficaces. Le document identifie 5 mesures de sécurité clés qui ont le plus grand effet sur la sécurité des informations:

- Inventaire de tous les appareils du réseau . Il est difficile de protéger le réseau lorsque vous ne savez pas ce qu'il contient.

- Inventaire de tous les logiciels . Les logiciels présentant des vulnérabilités deviennent le plus souvent le point d'entrée d'un pirate.

- Configuration sécurisée - ou utilisation obligatoire des fonctions de sécurité intégrées des logiciels ou des périphériques. En un mot - changez les mots de passe par défaut et limitez l'accès.

- Recherche et élimination des vulnérabilités . La plupart des attaques commencent par une vulnérabilité connue.

- Gestion des accès privilégiés . Vos utilisateurs ne devraient avoir que les droits vraiment nécessaires et effectuer uniquement les actions vraiment nécessaires.

Dans le cadre de cet article, nous considérerons exactement le 5ème point sur l'exemple d'utilisation de

Fudo PAM . Plus précisément, nous examinerons les cas et problèmes typiques qui peuvent être détectés après la mise en œuvre ou dans le cadre des tests Fudo PAM gratuits.

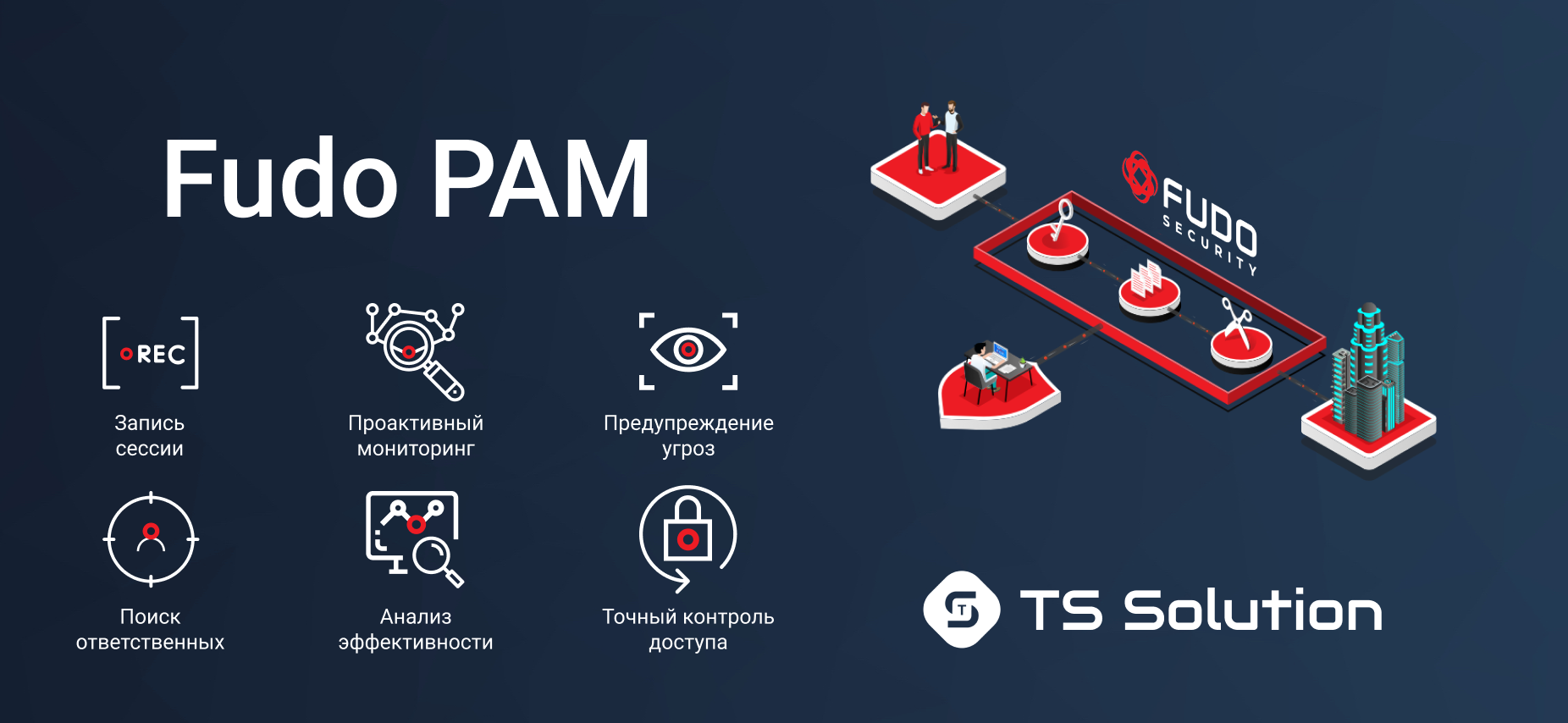

Fudo pam

Quelques mots sur la solution. Fudo PAM est une solution de gestion des accès privilégiés relativement nouvelle. Des caractéristiques clés:

- Enregistrement de session . Visualisez la session en temps réel. Connexion à la session. Création de preuves pour litige.

- Surveillance proactive . Politiques flexibles. Recherche par modèle. Automatisation de l'action.

- Prévention des menaces . Détournement de comptes. Évaluation du niveau de menace. Détection d'anomalie.

- Recherchez responsable . Si vous utilisez le même compte pour vous connecter à plusieurs utilisateurs.

- Analyse des performances . Utilisateurs individuels, départements ou organisations entières.

- Contrôle d'accès exact . Restriction du trafic et accès des utilisateurs à certains intervalles.

Eh bien, le plus important - il se déroule littéralement en quelques heures, après quoi le système est prêt à l'emploi.

Pour ceux qui sont intéressés par le produit, en .... Un webinaire aura lieu avec un aperçu détaillé et une démonstration des fonctionnalités. Nous allons passer aux vrais problèmes que l'on peut trouver dans le cadre de projets pilotes de systèmes de contrôle d'accès privilégiés.

1. Les administrateurs réseau ouvrent régulièrement l'accès aux ressources interdites

Curieusement, mais les premiers incidents qui peuvent être détectés sont des violations par les administrateurs. Le plus souvent, il s'agit d'un changement illégal des listes d'accès sur l'équipement réseau. Par exemple, pour ouvrir l'accès à un site interdit ou pour une application interdite. Il convient de noter que de tels changements peuvent alors rester dans la configuration de l'équipement pendant des années.

2. Utiliser un compte à la fois par plusieurs administrateurs

Un autre problème courant avec les administrateurs. «Mélanger» un compte entre collègues est une pratique très courante. C'est pratique, mais après cela, il est assez difficile de comprendre qui est responsable de telle ou telle action.

3. Les employés à distance travaillent moins de 2 heures par jour

De nombreuses entreprises ont des employés ou des partenaires distants qui ont besoin d'accéder aux ressources internes (le plus souvent, un bureau distant). Fudo PAM vous permet de surveiller l'activité réelle au sein de ces sessions. On constate souvent que les employés à distance travaillent beaucoup moins que ce qui est indiqué.

4. Utilise le même mot de passe pour plusieurs systèmes

Problème assez sérieux. Se souvenir de plusieurs mots de passe est toujours difficile, donc les utilisateurs utilisent souvent un seul mot de passe pour absolument tous les systèmes. Si un tel mot de passe «fuit», un attaquant potentiel pourra accéder à la quasi-totalité de l'infrastructure informatique.

5. Les utilisateurs ont plus de droits que prévu

On constate souvent que les utilisateurs, avec des droits apparemment tronqués, semblent avoir plus de privilèges qu'ils ne devraient. Par exemple, ils peuvent redémarrer le périphérique surveillé. En règle générale, il s'agit soit d'une erreur de l'émetteur du droit, soit simplement d'une lacune du système intégré de différenciation des droits.

Webinaire

Si vous êtes intéressé par le sujet du PAM, nous vous invitons au

prochain webinaire sur Fudo PAM , qui se tiendra le 21 novembre.

Ce n'est pas notre dernier webinaire cette année, que nous allons tenir, alors restez à l'écoute (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!