Il y a de nombreuses années, lorsque j'ai dû pour la première fois former de jeunes professionnels à travailler avec Active Directory, je calculais tristement le type de puissance de calcul dont j'avais besoin dans un centre de formation. C'était à cette époque lointaine où la virtualisation venait à peine de conquérir l'informatique. J'ai mis les exigences pour les emplois, les contrôleurs de domaine, les serveurs d'applications dans une colonne, et les chiffres ne me plaisaient pas du tout. Ils n'ont pas plu à l'administrateur du centre de formation.

Depuis lors, un grand nombre de cours ont été lus, mais le problème des ressources n'a disparu nulle part, tandis qu'un énorme mammifère bleu chargé de conteneurs se profilait à l'horizon.

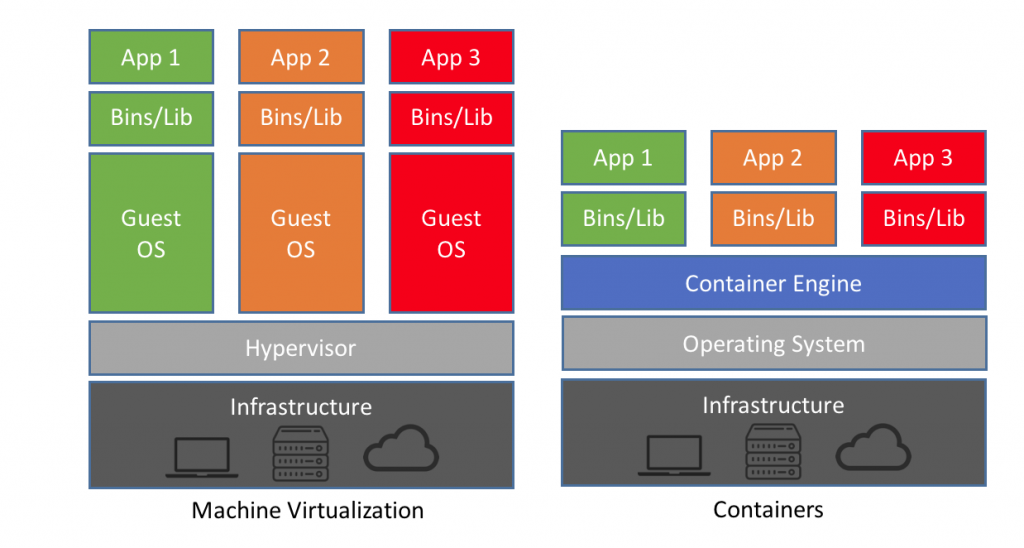

Bien sûr, je pense que tout le monde a googlé «Container vs VM» et a obtenu quelque chose comme ça.

Cela n'explique pas grand-chose, mais l'essentiel est clair: au lieu d'un grand nombre de systèmes d'exploitation et d'applications, nous lançons un système d'exploitation et les applications nécessaires commencent à l'intérieur. Cette approche a ses avantages et ses inconvénients, mais aujourd'hui, nous allons parler de la façon dont les conteneurs peuvent aider à la formation des pentesters et des auditeurs.

La chose la plus simple qui pourrait être d'utiliser des conteneurs pour créer des environnements de travail intentionnellement vulnérables. Maintenant, au lieu de déployer les versions nécessaires d'apache, mysql et d'autres choses, nous pouvons obtenir un conteneur prêt à l'emploi avec tout ce dont vous avez besoin. Commençons, bien sûr, par les classiques:

• L'application Web DVWA la plus populaire et la plus vulnérable. Une application php / mysql classique avec vos XSS, CSRF, LFI préférés et plus encore. Un peu dépassé, mais continue à être trouvé à chaque deuxième pentest:

Damn Vulnerable Web Application (DVWA) (docker pull citizenstig / dvwa)• Une autre application populaire dans laquelle les vulnérabilités sont structurées selon OWASP TOP10:

OWASP Mutillidae II Application Web Pen-Test Practice Application (docker pull citizenstig / nowasp)• Magasin de jus OWASP, créé sur la base du populaire angulaire, node.js, nosql, mais non moins vulnérable à cela. Mon choix pour tous ceux qui plongent dans le monde courageux des tests de pénétration:

OWASP Juice Shop (docker pull bkimminich / juice-shop).• Le même OWASP TOP10, basé uniquement sur Node.js:

OWASP NodeGoat ( build docker-compose && docker-compose up)• Une autre application de OWASP avec le même ensemble de vulnérabilités:

Image de docker OWASP WebGoat Project 8.0 (docker pull webgoat / webgoat-8.0)• Une fois qu'il y a une chèvre, il doit y avoir un berger. Dans notre cas, c'est OWASP Security Shepherd, qui vous permet de regarder du côté client des applications web, ainsi que des applications mobiles:

OWASP Security Shepherd (docker pull ismisepaul / securityshepherd)Périodiquement, lorsqu'une autre vulnérabilité est révélée, il peut être utile de la toucher avec vos mains. Vous n'avez pas besoin de générer une machine virtuelle pour cela. Nous avons VaaS - vulnérabilité en tant que service:

•

Vulnérabilité en tant que service: Heartbleed (docker pull hmlio / vaas-cve-2014-0160)•

Vulnérabilité en tant que service: SambaCry (vulnérabilités puller de docker / cve-2017-7494)•

Vulnérabilité en tant que service: Shellshock (docker pull hmlio / vaas-cve-2014-6271)Vous pouvez également explorer des produits spécifiques que vous rencontrez le plus souvent dans les pentests, par exemple, WordPress vulnérable:

•

Installation WordPress vulnérable (docker pull wpscanteam / vulnérablewordpress)De plus, les outils de test eux-mêmes peuvent être obtenus sous forme de conteneurs:

nmap ,

zap ,

wpscan ,

metasploit , etc.

Et même l'image entière de Kali Linux peut être obtenue avec la commande

docker pull kalilinux / kali-linux-dockerSoit dit en passant, maintenant les conteneurs eux-mêmes sont devenus des objets de test, de sorte que les machines virtuelles correspondantes ont commencé à apparaître pour l'auto-étude -

Vulnerable Docker: 1 ,

BSidesTLV: 2018 CTF ,

myHouse7: 1 ,

DonkeyDocker: 1 .

Les conteneurs ont de nombreux avantages, cependant, il est évident que le nombre d'adhérents aux machines virtuelles classiques ne diminue pas. Il y a plusieurs raisons à cela, mais en fait, si les ressources de votre centre de formation le permettent et que vous pouvez automatiser le travail à l'aide de Packer et Vagrant, il est trop tôt pour réfléchir à ce sujet.

Sergey Polunin ,

Chef d'équipe, Département de conception, Gazinformservice LLC