Bonjour, Habr! Je m'appelle Yaroslav Stashevsky, je suis le responsable de la sécurité informatique d'IT-GRAD. Aujourd'hui, je voudrais aborder un sujet qui concerne tout le monde: la vulnérabilité des smartphones. Les gens ont l'habitude de faire confiance à des informations très sensibles avec leurs appareils mobiles. Cela s'applique également aux fichiers stockés sur l'appareil et à ce qui est transmis sans fil. D'accord, vous ne pensez probablement pas souvent que quelqu'un peut délibérément endommager votre smartphone ou voler des données. Un faux sentiment de sécurité personnelle se crée, basé à la fois sur la confiance dans la technologie et sur la conviction "qui va me briser, qui a tant besoin de moi?"

Avec cette petite note, je veux rappeler à tout le monde qu'il existe de nombreuses façons d'attaquer un téléphone mobile et que beaucoup d'entre elles sont assez simples à mettre en œuvre. En particulier, je voudrais vérifier à quel point la double authentification est vraiment sécurisée (saisie d'un mot de passe sur le site + code SMS / appel).

Spoiler: Je vais casser mon propre smartphone.

Tout d'abord, je me suis intéressé aux attaques assez récentes: le soi-disant SS7, simjacker, son «frère» WIBAttack, ainsi qu'aux options d'attaque sur les téléphones de fournisseurs spécifiques (Huawei, Samsung, etc.).

Pour le développement général, nous passerons en revue les attaques mentionnées ci-dessus et les vulnérabilités qu'elles exploitent:

- Attaque sur le protocole SS7 (système d'alarme n ° 7)

Vous permet d'intercepter les appels et les SMS de quelqu'un d'autre. Un type d'attaque relativement peu coûteux pour un pirate informatique et une menace pour la victime. En savoir plus ici . - WIBAttack / SimJacker

Les deux attaques exploitent une vulnérabilité similaire des cartes SIM et permettent à un pirate de contrôler les appels entrants / sortants et les SMS de la victime. Pour ceux qui sont intéressés par les détails, je laisserai les liens: WIB et Simjacker . - Vulnérabilités basées sur des vulnérabilités spécifiques

Leur essence, comme son nom l'indique, est l'exploitation des vulnérabilités logicielles et / ou matérielles des smartphones.

Malheureusement, je n'ai pas pu trouver d'informations sur simjacker et WIB suffisantes pour une mise en œuvre "à domicile" d'une telle attaque. L'utilisation de SS7 est illégale (vous devez acheter l'accès au système, par exemple, sur un darknet), j'ai donc opté pour la version «fournisseur» et décidé d'attaquer mon propre Huawei.

Mon choix s'est porté sur l'attaque, dont l'essence est de préparer et d'envoyer au téléphone de la victime un message de service spécial avec une charge malveillante. De tels messages sont généralement envoyés par les opérateurs mobiles, par exemple, pour mettre à jour le logiciel de la carte SIM, transférer les paramètres réseau vers le téléphone et envoyer des notifications contextuelles spéciales à l'utilisateur (Flash SMS).

Bien sûr, il est impossible de fabriquer un tel message à l'aide de messagers SMS Android réguliers, et nous aurons besoin d'un logiciel spécial. Les applications suivantes m'ont paru les plus intéressantes:

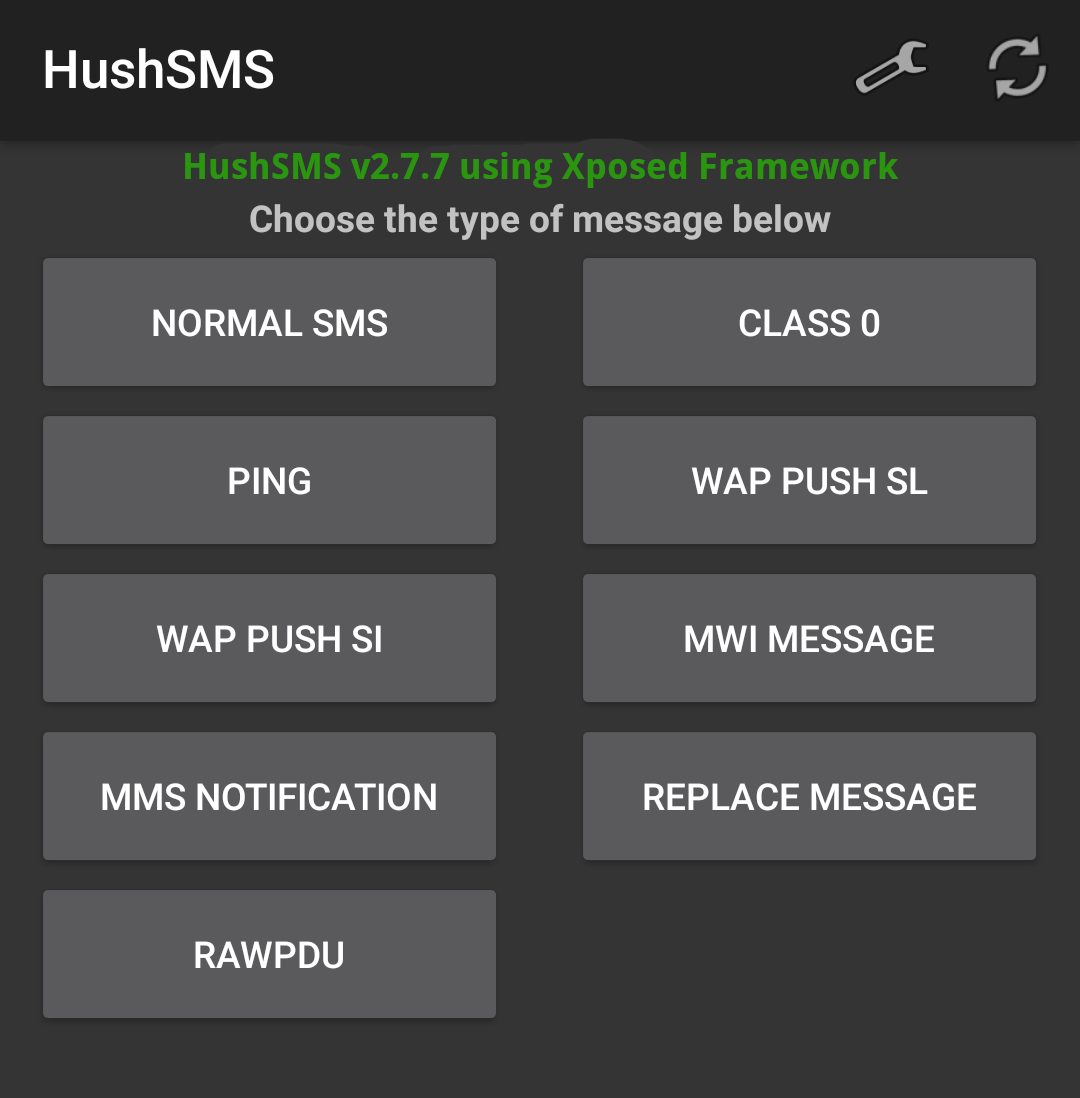

HushSMS est une application Android simple, qui a néanmoins toutes les fonctionnalités nécessaires pour une attaque.

/ Interface HushSMS

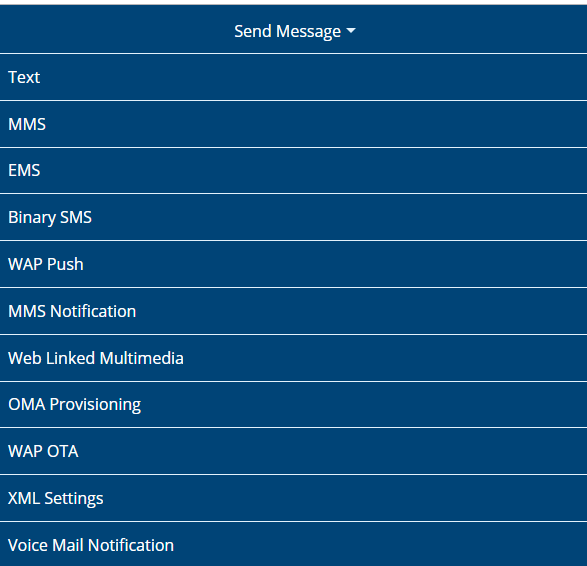

NowSMS est un utilitaire plus avancé. Il utilise un téléphone mobile comme modem et possède des fonctionnalités impressionnantes pour générer des messages de service.

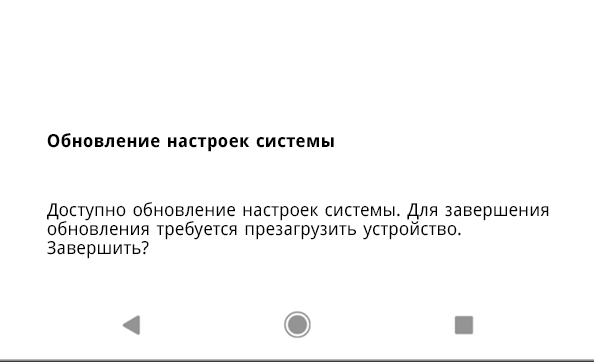

En utilisant le protocole OMA CP, j'ai formé un message spécial qui a pu contourner la protection de mon Huawei et n'a pas été vérifié. Par essais et erreurs, j'ai pu choisir la meilleure option d'authentification et obtenir le résultat: en utilisant le message «service» j'ai changé les paramètres du point d'accès de mon téléphone. Vulnérabilité confirmée.

Dans la vraie vie, cela signifie qu'un attaquant potentiel peut, par exemple, rediriger le trafic de mon appareil vers un serveur contrôlé par proxy. Vous pouvez également modifier les autres paramètres du téléphone et prendre le contrôle des appels et des SMS. Comme vous le savez, dans cette situation, aucune double authentification ne me sauvera.

Ci-dessous, je donnerai quelques captures d'écran pour illustrer l'attaque.

Mise à jour des paramètres:

Résultat:

Tests SMS Flash. Étonnamment, cela peut être utilisé pour masquer le numéro de l'expéditeur.

Qu'est-ce qui en découle?

Nous connaissons tous parfaitement les règles de sécurité de l'information et essayons de les respecter. Cependant, en ce qui concerne nos appareils mobiles, nous ne remarquons souvent pas ou ne comprenons pas le danger. Comme vous pouvez le voir, un attaquant peut facilement compromettre votre appareil mobile et obtenir des informations importantes sur vous et votre entreprise pendant longtemps.

Soyez prudent et alerte.