Doctor Web a détecté un cheval de Troie clicker dans le catalogue officiel des applications Android qui peut automatiquement abonner les utilisateurs à des services payants. Les analystes de virus ont identifié plusieurs modifications de ce programme malveillant, nommé

Android.Click.322.origin ,

Android.Click.323.origin et

Android.Click.324.origin . Pour cacher leur véritable objectif, ainsi que réduire la probabilité de détecter un cheval de Troie, les attaquants ont utilisé plusieurs astuces.

Premièrement , ils ont intégré le clicker dans des applications inoffensives - caméras et collections d'images - qui exécutaient les fonctions déclarées. En conséquence, les utilisateurs et les experts en sécurité de l'information n'avaient aucune raison claire de les considérer comme une menace.

Deuxièmement , tous les logiciels malveillants étaient protégés par le packer commercial Jiagu, ce qui complique la détection par les antivirus et rend l'analyse du code difficile. Ainsi, le cheval de Troie était plus susceptible d'éviter la détection par la protection intégrée du répertoire Google Play.

Troisièmement , les auteurs de virus ont tenté de déguiser le cheval de Troie en bibliothèques publicitaires et analytiques bien connues. Après avoir ajouté aux programmes hôtes, il a été intégré dans les SDK de Facebook et Adjust qui y étaient présents, se cachant parmi leurs composants.

De plus, le clicker a attaqué les utilisateurs de manière sélective: il n'a effectué aucune action malveillante si la victime potentielle n'était pas un résident d'un des pays d'intérêt pour les attaquants.

Voici des exemples d'applications avec le cheval de Troie intégré:

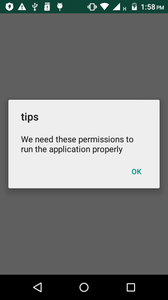

Après avoir installé et démarré le clicker (ci-après, sa modification

Android.Click.322.origin servira d'exemple), il essaie d'accéder aux notifications du système d'exploitation en affichant la requête suivante:

Si l'utilisateur accepte de lui accorder les autorisations nécessaires, le cheval de Troie pourra masquer toutes les notifications concernant les SMS entrants et les textes des messages d'interception.

Ensuite, le clicker envoie au serveur de contrôle les données techniques sur l'appareil infecté et vérifie le numéro de série de la carte SIM de la victime. S'il correspond à l'un des pays cibles,

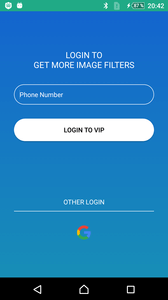

Android.Click.322.origin envoie des informations sur le numéro de téléphone qui lui est associé au serveur. Dans le même temps, pour les utilisateurs de certains états, le clicker affiche une fenêtre de phishing, où il propose de saisir le numéro ou de se connecter à son compte Google:

Si la carte SIM de la victime n'appartient pas au pays d'intérêt pour les attaquants, le cheval de Troie ne prend aucune mesure et arrête l'activité malveillante. Les modifications du clicker étudiées attaquent les résidents des états suivants:

- Autriche

- Italie

- La France

- La Thaïlande

- La malaisie

- Allemagne

- Qatar

- Pologne

- Grèce

- Irlande

Après avoir transmis les informations sur le numéro

Android.Click.322.origin attend une commande du serveur gestionnaire. Le cheval de Troie envoie au cheval de Troie des travaux contenant des adresses de site Web à télécharger et du code JavaScript. Ce code est utilisé pour contrôler le clicker via l'interface JavascriptInterface, afficher des messages contextuels sur l'appareil, effectuer des clics sur les pages Web et d'autres actions.

Après avoir reçu l'adresse du site,

Android.Click.322.origin l' ouvre dans une WebView invisible, où le JavaScript précédemment adopté avec des paramètres pour les clics est également chargé. Après avoir ouvert un site avec un service premium, le cheval de Troie clique automatiquement sur les liens et boutons nécessaires. Il reçoit ensuite des codes de vérification par SMS et confirme indépendamment l'abonnement.

Malgré le fait que le clicker n'a pas pour fonction de travailler avec SMS et d'accéder aux messages, il contourne cette limitation. Cela se produit comme suit. Le service cheval de Troie surveille les notifications de l'application, qui par défaut est affectée au fonctionnement avec SMS. Lorsqu'un message arrive, le service masque la notification système correspondante. Il extrait ensuite de lui des informations sur le SMS reçu et le transmet au récepteur de diffusion Trojan. Par conséquent, l'utilisateur ne voit aucune notification concernant les SMS entrants et ne sait pas ce qui se passe. Il apprend à s'abonner au service uniquement lorsque l'argent commence à disparaître de son compte, ou lorsqu'il va dans le menu des messages et voit des SMS liés au service premium.

Après que les spécialistes de Doctor Web aient contacté Google, les applications malveillantes détectées ont été supprimées de Google Play. Toutes les modifications connues de ce clicker sont détectées et supprimées avec succès par les produits antivirus Dr.Web pour Android et ne constituent donc pas une menace pour nos utilisateurs.

En savoir plus sur Android.Click.322.origin