Source: Proofpoint

Source: ProofpointLes kits d'exploitation et les vulnérabilités logicielles connues sont rarement utilisés pour les cyberattaques. En fait, plus de 99% des attaques réussies sont menées

avec la participation de la victime . Le but est d'ouvrir le fichier de vos propres mains, d'exécuter la macro, de cliquer sur le lien ou d'effectuer une autre action. Ce sont les statistiques du

dernier rapport de Proofpoint.

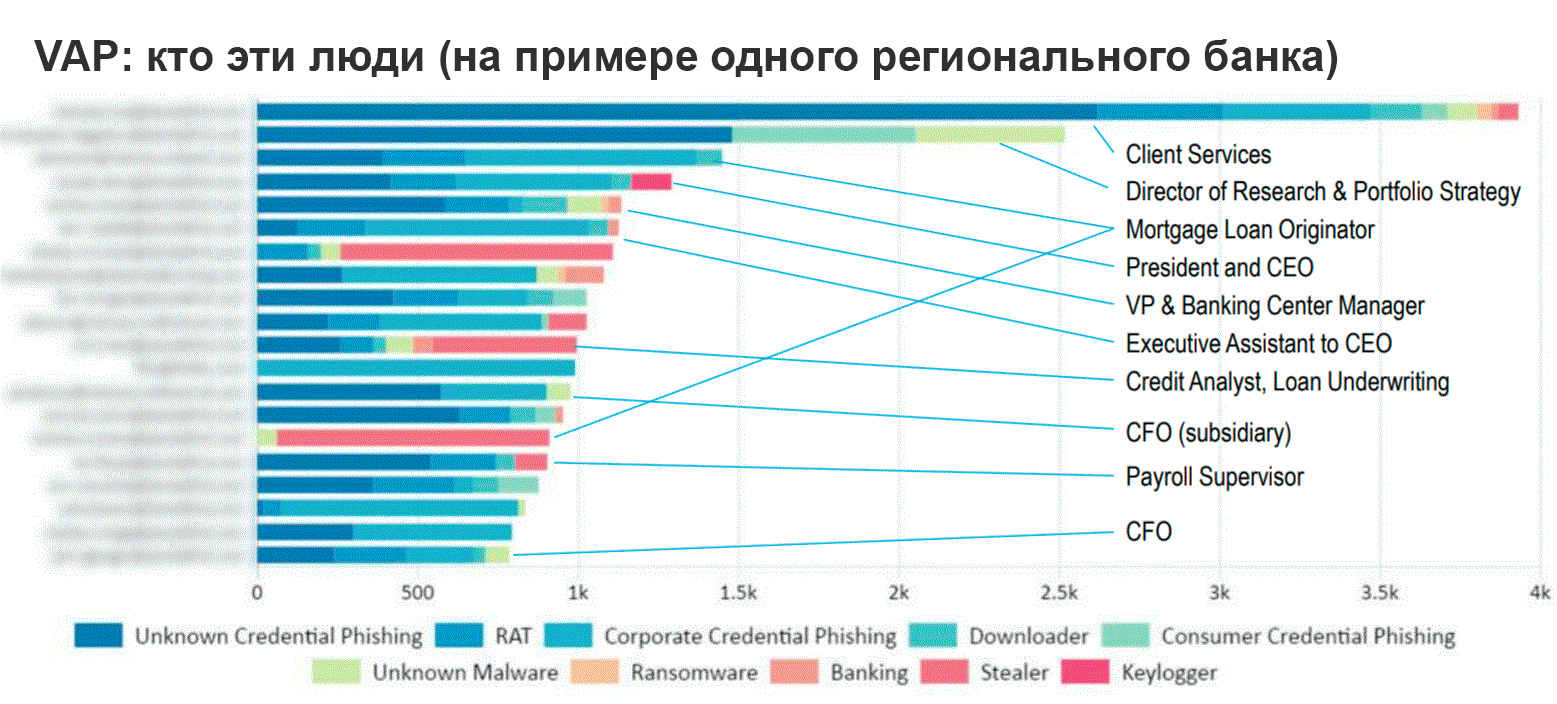

Les attaques modernes ne se concentrent pas sur l'infrastructure, mais sur des personnes spécifiques. Les spécialistes identifient même un type spécial d'utilisateurs qui constituent la plus grande menace pour toute organisation - les soi-disant utilisateurs VAP (Very Attacked People), par analogie avec les VIP. Les pirates les apprécient vraiment.

Facteur humain

Au lieu d'attaquer les systèmes informatiques et l'infrastructure, les sujets de menace se sont concentrés sur les personnes, en tenant compte de la position de la victime, de son rôle dans l'organisation, de l'accès aux données - et de la probabilité que l'utilisateur clique sur le lien.

Ainsi, le point d’entrée du système avant de mener une attaque ciblée est choisi non pas parmi les serveurs et les logiciels vulnérables, mais parmi le personnel de l’entreprise.

En plus des attaques ciblées, il existe des envois massifs d'e-mails de phishing. Les attaquants espèrent qu'il y aura au moins une personne PVA parmi les bénéficiaires: «Au cours des 18 derniers mois, l'ingénierie sociale est devenue plus courante et plus efficace pour chasser les gens», indique le rapport Proofpoint. - Les attaquants envoient des messages au nom d'une personne non autorisée ou prétendument d'un collègue de confiance, ou installent des programmes malveillants de plus en plus avancés qui profilent secrètement les employés, volent des informations confidentielles et des informations d'identification pour rendre les futures attaques plus efficaces. Quels que soient les vecteurs d'attaque - courrier électronique, applications cloud, sites Web, réseaux sociaux ou autres vecteurs - les victimes démontrent à plusieurs reprises l'efficacité de l'ingénierie sociale, qui les convainc de cliquer sur des liens malveillants, de télécharger des fichiers non sécurisés, d'installer des logiciels malveillants, de transférer des fonds et de divulguer des informations confidentielles ".

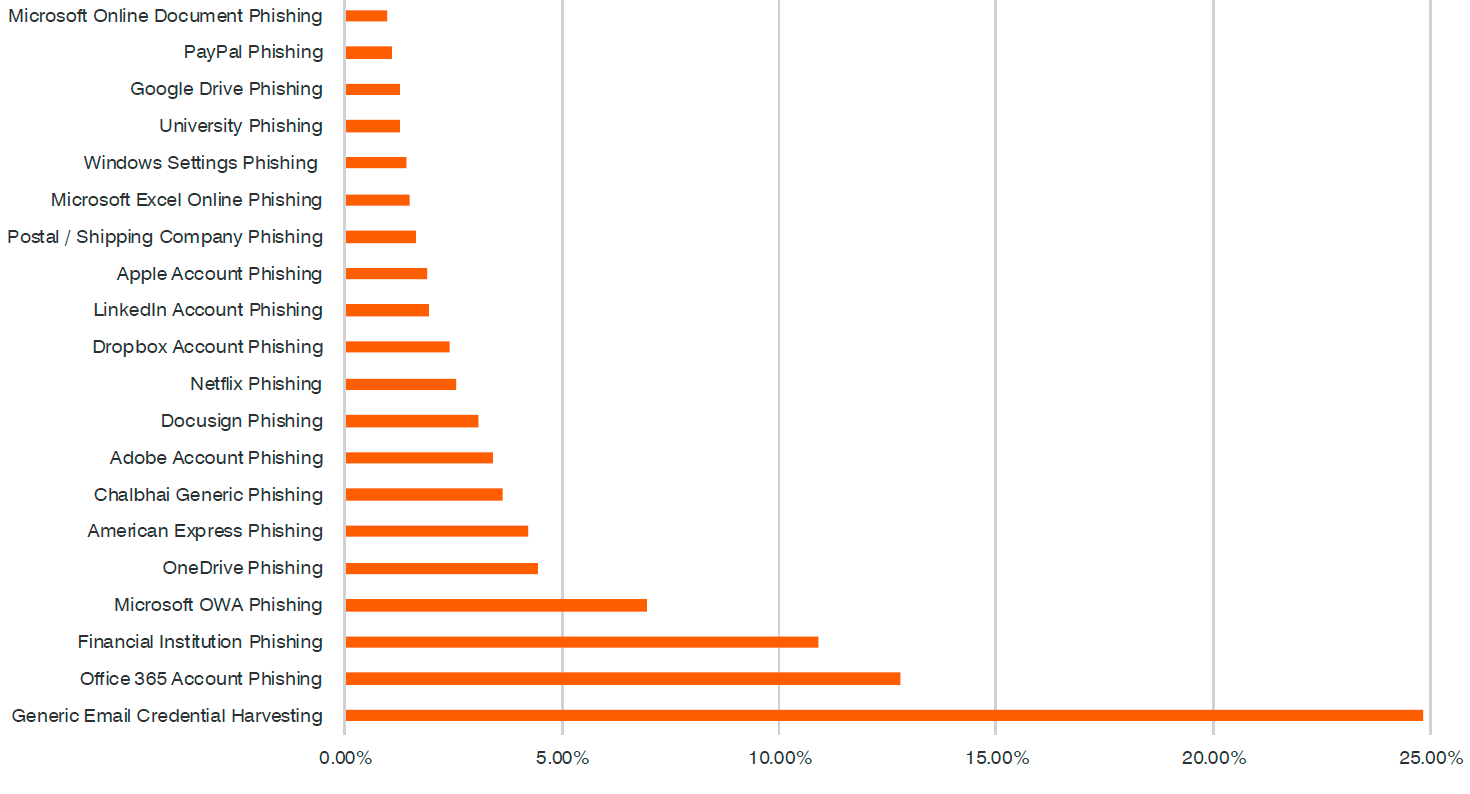

Les appâts de phishing les plus populaires en 2018, en pourcentage du total

Les appâts de phishing les plus populaires en 2018, en pourcentage du totalL'ingénierie sociale et le phishing sont désormais appliqués à très grande échelle. C'est un moyen très bon marché et facile d'attaquer. Mais surtout, cela fonctionne vraiment.

Taux de clics moyen pour les appâts de phishing les plus efficaces en 2018

Taux de clics moyen pour les appâts de phishing les plus efficaces en 2018Le problème semble être chez les gens. Il est facile de blâmer les utilisateurs d'avoir cru une lettre provenant d'une source douteuse, d'avoir cliqué sur un lien ou d'ouvrir un fichier. Mais en réalité, les attaques deviennent de plus en plus sophistiquées. Il est souvent difficile de distinguer un e-mail malveillant d'un e-mail normal car les attaquants adaptent leurs listes de diffusion. Par exemple, ils envoient des lettres comme si elles provenaient d'une source fiable, comme un fournisseur de services cloud, Microsoft ou Google, au nom d'un collègue ou même

d'un patron .

Les attaquants tentent même de simuler les processus métier au sein de l'entreprise pour augmenter les chances de succès. Par exemple, un utilisateur peut se méfier d'une lettre qui aurait été envoyée par un collègue si elle arrivait au milieu de la nuit. Par conséquent, ces lettres sont spécialement envoyées au milieu de la journée de travail: il est probable que la victime clique sur le lien.

«Les cybercriminels utilisent agressivement l'ingénierie sociale, car l'envoi d'e-mails frauduleux, le vol d'informations d'identification et le téléchargement de pièces jointes malveillantes vers des applications cloud est plus facile et beaucoup plus rentable que la création d'un exploit coûteux et long qui est très susceptible d'échouer», explique Kevin Epstein, vice président des opérations de menaces pour Proofpoint. - Plus de 99% des cyberattaques reposent sur l'interaction humaine, faisant des utilisateurs individuels la dernière ligne de défense. Pour réduire considérablement les risques, les organisations ont besoin d'une approche holistique de la cybersécurité, prenant en compte le facteur humain, y compris une formation à la sécurité efficace et une protection à plusieurs niveaux. »

Protection contre le phishing

Bien que les attaques de phishing soient bien camouflées, il existe des moyens de déterminer automatiquement quelle pourrait être la menace. Il est également nécessaire d'informer les employés que les fournisseurs de services cloud tels que Microsoft et Google ne demanderont pas aux utilisateurs de cliquer sur des liens inattendus pour saisir des informations d'identification et d'autres informations. Si l'utilisateur voit une URL suspecte, il vaut mieux ne pas cliquer sur le lien, mais directement sur le site de l'entreprise dans le navigateur et utiliser la navigation sur le site.

Les organisations doivent également s'assurer que les correctifs logiciels et de sécurité sont régulièrement mis à jour. Cela augmente les chances qu'en cas de lancement accidentel, les logiciels malveillants sur les vulnérabilités connues ne fonctionnent pas.

Par exemple, les e-mails inattendus qui nécessitent quelque chose de urgent sont considérés comme suspects. Si l'utilisateur a un doute, il est préférable de contacter l'expéditeur potentiel et de savoir s'il fait vraiment une demande aussi urgente. Mieux encore, implémentez un système d'authentification avec des signatures numériques, qui protège complètement les lettres de la falsification.

Par exemple, GlobalSign a récemment

signé un accord avec Sanmina , l'un des principaux fournisseurs de solutions de fabrication intégrées, pour signer numériquement tous les courriers électroniques sortants. Avec les certificats GlobalSign, les entreprises peuvent signer et crypter les e-mails à l'aide de la technologie

S / MIME . Ainsi, Sanmina fera l'affaire pour 25 000 de ses employés. Dans le même temps, elle continuera à utiliser le fournisseur de messagerie Gmail dans le cadre du package d'entreprise GSuite, mais le fournisseur n'a pas accès automatiquement au contenu des lettres, car seul le destinataire peut lire le message avec le cryptage S / MIME (théoriquement).

«L'intégration de GlobalSign nous permet de mettre en œuvre la meilleure solution de sécurité de messagerie du secteur, renforçant notre capacité à bloquer le phishing et les attaques d'ingénierie sociale», a déclaré Matt Ramberg, vice-président de la sécurité des informations à Sanmina. «L'introduction récente de S / MIME dans le package GSuite a permis ces améliorations avec GlobalSign pour fournir des communications encore plus sécurisées à nos employés, clients et fournisseurs.»

GlobalSign est un leader de la protection des

e-mails cryptés S / MIME, protégeant des dizaines de milliers d'entreprises dans le monde contre le phishing et d'autres problèmes de sécurité.