Kaspersky Lab a publié une nouvelle

étude des attaques sur les appareils IoT, qui décrit de manière suffisamment détaillée à la fois les méthodes de collecte d'informations sur ces attaques et les résultats. Les statistiques sont collectées à partir des soi-disant «hanipots», des appareils qui, avec différents degrés de fiabilité, représentent un vrai routeur, une caméra IP ou autre chose pour les attaquants. Les principaux chiffres de l'étude sont donnés dans

cette nouvelle: en moyenne, 20 000 attaques ont été faites toutes les 15 minutes pour chaque hanipot. Au total, au premier semestre de 2019, 105 millions d'attaques ont été enregistrées uniquement à l'aide du protocole Telnet, mais les activités malveillantes provenaient de seulement 276 mille adresses IP.

Le plus souvent, des attaques ont été lancées à partir d'hôtes situés en Chine, au Brésil, ainsi qu'en Égypte et en Russie. Le nombre d'adresses IP uniques a diminué par rapport à l'année dernière, tandis que l'intensité des attaques a augmenté: certains appareils infectés sont configurés pour envoyer constamment des demandes, en essayant d'étendre le réseau zombie-IoT. Les attaques dans l'étude sont comprises comme des tentatives de piratage complexes utilisant des exploits, ainsi que des devinettes de mot de passe primitives.

La mise en place de Hanipots est un art distinct, qui est décrit de manière suffisamment détaillée dans ce rapport. La géographie est importante - la distribution uniforme des points de collecte d'informations dans le monde. Il est conseillé d'utiliser des adresses IP appartenant aux fournisseurs du "dernier kilomètre", plutôt que les hébergeurs, et de les changer régulièrement. Très probablement, les initiateurs d'attaques sur l'IoT suivent le hanipot et, éventuellement, échangent les bases d'adresses IP, de sorte qu'au fil du temps, vous pouvez cesser de recevoir une image objective des attaques. L'article décrit brièvement trois types de hanipot: les plus simples enregistrent le fait d'une attaque (par quel protocole ils sont passés, comment exactement, ce qu'ils ont essayé de faire), les plus fonctionnels surveillent plus en détail les actions des attaquants après le piratage. Pour le second, deux projets open source sont mentionnés qui facilitent leur mise en œuvre:

Cowrie et

Dionaea . Enfin, les pièges les plus complexes et difficiles à automatiser du point de vue d'un attaquant ne peuvent être distingués d'un système réel.

Kaspersky Lab utilise également un hanipot multiport qui surveille les tentatives de connexion et de piratage sur tous les ports TCP et UDP. En moyenne, jusqu'à 6 000 sessions sont «déclenchées» quotidiennement sur des adresses non standard en plus du Web traditionnel, de Telnet et de SSH. Les résultats de l'analyse des requêtes sur un tel piège sont présentés dans le graphique ci-dessus. La grande majorité des connexions utilisent le protocole TCP.

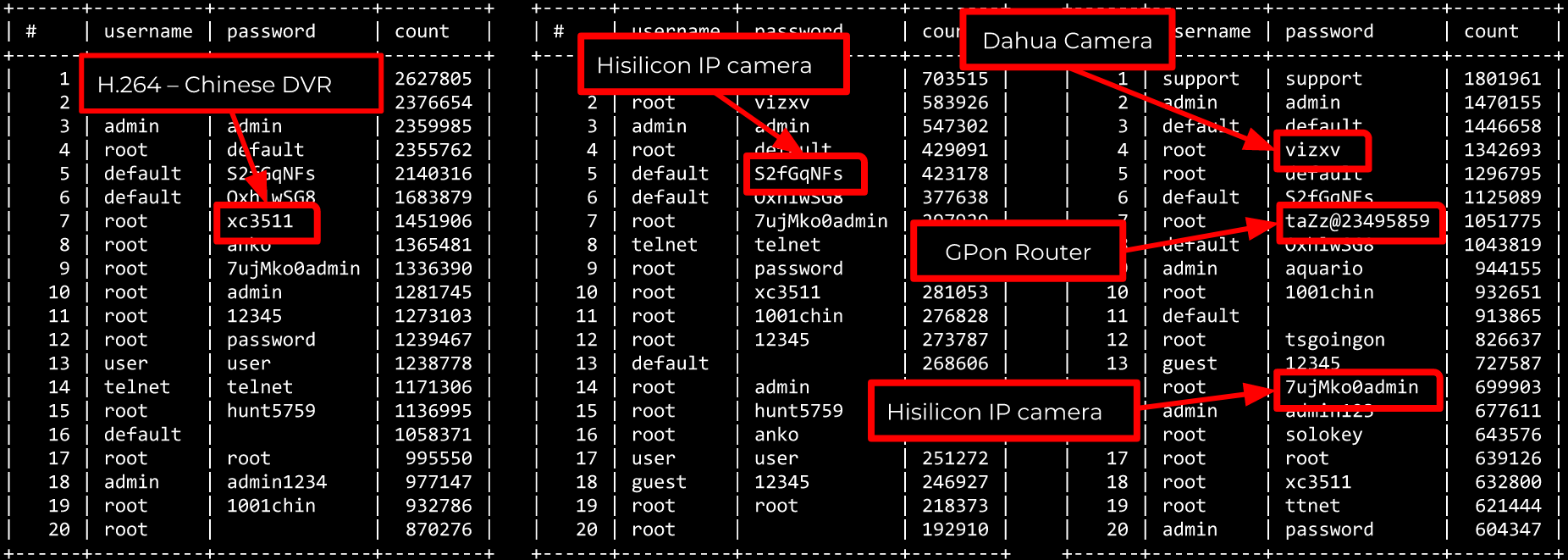

Les statistiques des paires login-mot de passe fréquemment utilisées sont intéressantes. Les combinaisons les plus populaires sont support / support, admin / admin et default / default. En quatrième position, en termes de fréquence d'utilisation, se trouve le mot de passe pour les caméras IP root / vizxv. En 2019, il y a eu une augmentation des tentatives de crack des routeurs GPON, qui ont également un mot de passe codé en dur. Étant donné que les périphériques autonomes utilisent un large éventail d'architectures, les attaquants tentent souvent de télécharger et d'exécuter séquentiellement un binaire malveillant compilé pour différents systèmes.

Parmi les logiciels malveillants, les exploits de la famille Mirai continuent de dominer. La principale conclusion des chercheurs: pour protéger efficacement une grande flotte d'appareils (par exemple, d'un fournisseur de services Internet ou d'une grande organisation), il est nécessaire de collecter et de traiter les données des pièges en presque temps réel. La tâche principale du hanipot est de déterminer le début d'un nouveau type d'attaque en utilisant une vulnérabilité connue ou nulle dans les appareils. Cela peut être un trou dans l'interface Web du routeur, un mot de passe par défaut dans la caméra IP ou des vulnérabilités encore plus complexes dans un appareil autonome. Si, pour une raison quelconque, votre appareil est accessible de l'extérieur et présente une sorte de vulnérabilité, ils y arriveront le plus tôt possible: tout ce qui a une IP blanche est constamment vérifié, des dizaines de milliers de fois par jour.

Que s'est-il passé d'autre:- Le film de protection bon marché trompe le scanner d'empreintes digitales à ultrasons installé dans le téléphone Samsung Galaxy S10. L'empreinte digitale est stockée sur le film et le capteur la reconnaît sans nécessiter la présence du propriétaire.

- En Allemagne, le département de la sécurité de l'information a reconnu Firefox comme le navigateur le plus sécurisé. Les fonctionnalités ayant un impact sur la sécurité, telles que la prise en charge TLS et les stratégies HSTS, l'isolement des pages Web, l'authentification des mises à jour, etc., ont été évaluées. Par exemple, Chrome s'est avéré avoir moins de capacités de blocage de la télémétrie.

- Un bug sérieux a été trouvé dans le pilote rtlwifi pour les modules sans fil basés sur le chipset Realtek. Un pilote est intégré au noyau Linux, et une vulnérabilité pourrait provoquer un déni de service (et l'exécution de code, mais un tel scénario est peu probable). Le patch existe , mais n'a pas encore été officiellement publié.

- Steganography News: Un véritable malware a été trouvé qui cache le code dans les fichiers audio WAV.

- Sur la trace de l'exploit checkm8 pour les appareils Apple iOS: les chercheurs ont trouvé un site Web qui promet aux visiteurs de jailbreak la possibilité d'installer un logiciel non officiel. En fait, tout se termine avec l'installation d'une application - un simulateur de machine à sous de l'App Store. Cela aurait pu être pire: si vous suivez sans réfléchir les instructions sur les sites de gauche, vous pouvez transférer le contrôle de l'iPhone à des intrus en utilisant des moyens réguliers, suivis d'extorsion.