Image: Unsplash

Image: UnsplashLes procurations sont généralement utilisées comme une «bande» entre le client et le site Web ou les services en ligne. Diriger le trafic via un proxy aide les utilisateurs à masquer leur emplacement réel et leur adresse IP. Dans le même temps, les entreprises utilisent également des procurations (voir procurations inversées) pour résoudre de nombreux problèmes, de l'amélioration de la sécurité des informations à l'exécution de tâches anonymes et au contrôle de l'utilisation d'Internet par les employés.

Aujourd'hui, nous allons parler de la façon dont la technologie proxy est réellement utilisée par différentes entreprises pour augmenter le niveau de sécurité de leur infrastructure.

Cacher des informations aux crackers

Par exemple, ces procurations sont souvent utilisées comme passerelle SSL. Dans ce cas, l'entreprise peut répondre aux requêtes HTTP externes sans craindre de révéler la structure de son réseau. Agissant en tant que médiateur entre les clients externes et le backend du réseau interne, les procurations peuvent masquer le véritable appareil de l'infrastructure de l'entreprise. Sans proxy, les demandes seraient envoyées directement aux serveurs, et ceux-ci y répondraient - cela pourrait donner aux attaquants des informations sur le périphérique réseau et les éventuels points faibles de sa protection.

Image: linuxbabe.com

Image: linuxbabe.comUn autre type de proxy utile pour les tâches de sécurité est le proxy résident. En fait, ce sont des adresses données aux utilisateurs par un véritable fournisseur Internet d'une ville, d'une région ou d'un état spécifique. Typiquement, ces adresses sont données aux propriétaires, elles sont notées dans la base de données des registres Internet régionaux (RIR). Lorsqu'elles sont utilisées correctement, les demandes provenant de ces adresses ne peuvent pas être distinguées des appels d'un utilisateur réel.

Les proxys résidents sont souvent utilisés pour la veille concurrentielle, le raclage des données des sites et le contournement des systèmes antibot. À leur tour, les entreprises peuvent utiliser des procurations résidentes tournées pour augmenter la sécurité du réseau ou du site de l'entreprise. Si des serveurs de différents pays et régions répondent à des demandes d'agresseurs potentiels, il sera impossible d'obtenir des informations sur le périphérique réseau réel.

Chez Infatica, nous fournissons un tel service de mandataires résidents tournés - et beaucoup de nos clients l'utilisent précisément pour assurer la sécurité de leur infrastructure.

Cryptage et décryptage du trafic

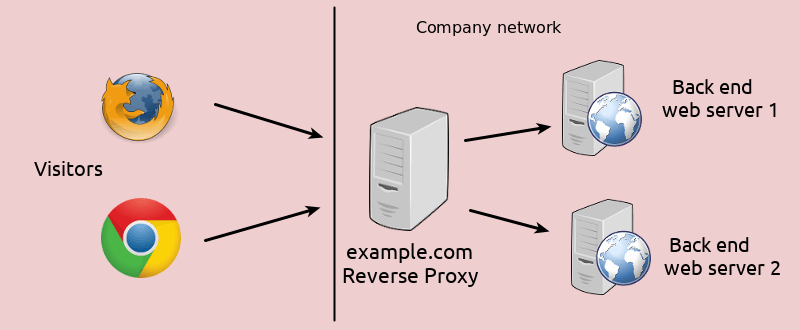

Le plus souvent, les entreprises utilisent ce que l'on appelle des proxy inverses - il s'agit généralement du serveur proxy derrière le pare-feu du réseau d'entreprise. Il redirige les demandes des clients externes vers les serveurs du réseau. Les proxys inversés peuvent également être utilisés pour résoudre des tâches telles que le cryptage du trafic de passage.

De plus, les proxys sont utiles pour travailler avec du trafic déjà crypté. L'utilisation de procurations inverses pour les connexions HTTPS entrantes vous permet de déchiffrer le contenu à la réception et d'envoyer sa version déchiffrée au sein du réseau.

Cela présente un certain nombre d'avantages. Par exemple, vous n'aurez pas besoin d'installer de certificats de sécurité sur les serveurs principaux. De plus, vous n'aurez qu'un seul point où vous devrez configurer SSL / TLS. De plus, étant donné que les serveurs du réseau n'ont pas besoin d'effectuer des opérations de décryptage de contenu gourmandes en ressources, leur charge est considérablement réduite.

Surveillance et optimisation des coûts de protection

L'utilisation de procurations inverses contribue également à augmenter le niveau de sécurité, donnant à l'entreprise un point où tout le trafic circule - et ici, il est plus facile à surveiller et à enregistrer.

De plus, si tous les serveurs derrière le pare-feu envoient d'abord du trafic vers le serveur proxy sur le périmètre, puis en le protégeant, le niveau global de sécurité augmentera (sinon il serait nécessaire d'allouer des ressources pour protéger tous les serveurs).

Contrôle d'accès

Les proxys sont non seulement utiles pour équilibrer et distribuer le trafic et la charge sur le réseau, mais ils peuvent également être utilisés pour restreindre l'accès à certaines ressources sur le réseau. Un serveur proxy peut servir de passerelle pour l'accès à des segments de réseau, des serveurs ou des services individuels, à la fois pour les utilisateurs externes et pour les employés de l'entreprise.

Conclusion

Les entreprises utilisent activement différents types de mandataires pour résoudre les problèmes liés à l'augmentation du niveau de sécurité de leur infrastructure. Les proxys peuvent être utilisés comme un outil de contrôle d'accès, de journalisation, de chiffrement du trafic et même de masquer le véritable appareil de l'infrastructure interne.

Autres articles sur l'utilisation des procurations des résidents pour les entreprises: