Fin août, Imperva a

informé les clients

Cloud WAF (anciennement Incapsula) de la fuite d'informations confidentielles et a lancé une réinitialisation des mots de passe des comptes. Il s'est avéré que des étrangers ont eu accès aux hachages de mots de passe, aux clés API et aux certificats SSL.

Le 10 octobre, le PDG de la société, Chris Hylen, et le CTO Kunal Anand ont présenté un

post mortem détaillant l'incident. Comment cela pourrait-il arriver avec une entreprise spécialisée dans la protection des données et des applications?

Pour résumer, le problème est survenu en raison d'

une migration incorrecte de la base de données de votre propre hébergement vers Amazon Web Services .

Dans son article, Chris Heilan énumère un certain nombre d'erreurs commises lors de la migration. Ensemble, ils ont permis à unknown de voler la clé API d'administration à l'un des comptes en production sur Amazon Web Services. Une enquête a révélé qu'un accès non autorisé avait eu lieu en octobre 2018.

La clé d'administration a permis à l'attaquant d'accéder à un instantané de base de données contenant diverses informations sur les clients qui se sont enregistrés avant le 15 septembre 2017. Les informations comprenaient des adresses e-mail, des mots de passe hachés et salés, et pour un certain nombre de clients, des clés API et des certificats SSL fournis par les clients.

Chronologie de l'échec

Selon le CTO, tout a commencé en 2017, lorsque la société a commencé à envisager de passer au service AWS (

Relational Database Service , RDS), car le système Incapsula était «soumis à une pression importante en raison de l'attraction de nouveaux clients et de la satisfaction de leurs besoins critiques» . La transition vers l'hébergement cloud était nécessaire pour faire évoluer l'entreprise.

Cependant, «certaines des décisions clés prises au cours du processus d'évaluation AWS se sont combinées pour extraire des informations de l'instantané de la base de données».

L'une de ces décisions fatales est la création même de cet instantané.

Une autre erreur consiste à créer une instance informatique interne avec la clé API AWS, à laquelle les utilisateurs peuvent accéder de l'extérieur.

Ainsi, l'attaquant a pu compromettre l'instance, voler la clé et l'utiliser pour accéder à l'instantané de la base de données.

Bien que la fuite de données ait eu lieu en octobre 2018, Imperva n'a été informée du piratage que le 20 août 2019, lorsqu'un tiers a envoyé à la société un ensemble de données depuis ses serveurs, exigeant une récompense pour le programme de prime aux bogues. Imperva affirme que ce tiers n'était pas connu de lui auparavant: «Nous avons comparé le vidage de la base de données SQL dans l'ensemble de données présenté avec nos instantanés - et trouvé une correspondance. Pour le moment, nous pouvons dire que les éléments de données client sont limités aux comptes WAF jusqu'au 15 septembre 2017. Les bases de données et les instantanés de nos autres produits n'ont pas été filtrés. »

Conformément à la loi GDPR, la société a notifié de la manière prescrite les autorités répressives et les régulateurs concernés. Une vérification de la base de données et une évaluation des dommages ont pris plusieurs semaines. Après cela, Imperva a rendu public des informations sur l'incident.

Imperva souligne que son propre produit pour surveiller l'activité du Database Activity Monitoring (DAM) en 2017 ne prend pas en charge AWS RDS (comme tout autre hébergement cloud) et n'est donc pas utilisé en interne. Ce n'est qu'en 2019 que Cloud Data Security (CDS), adapté au PaaS, a été développé, qui est désormais également utilisé pour la surveillance du Cloud WAF.

Des leçons pour l'avenir

Anand dit qu'Imperva a pris certaines mesures pour prévenir de futurs incidents, notamment:

- contrôle d'accès amélioré;

- augmenter le nombre de contrôles d'accès pour les «instantanés»;

- le déclassement des instances inactives (y compris celles compromises);

- héberger des instances informatiques actives pour VPN par défaut;

- surveiller les logiciels et installer les correctifs sans délai;

- changement périodique des informations d'identification et des clés;

- Amélioration de la gestion des informations d'identification

- l'augmentation de la fréquence de l'infrastructure de numérisation.

L'authentification multifacteur pour la console de gestion AWS a été activée encore plus tôt. Cependant, selon Anand, elle n'aurait pas empêché l'accès non autorisé à la clé API.

Le directeur technique a déclaré que, grâce aux améliorations du contrôle interne, il n'est pas possible de répéter cette fuite aujourd'hui. Le nouveau système Imperva signalera immédiatement en cas de détection d'instances de base de données et d'instantanés vulnérables, tels que ceux qui ont conduit au piratage de 2018. Le fait est que les systèmes de journalisation AWS CloudTrail et GuardDuty fonctionnaient auparavant, et qu'ils ont consigné les activités non autorisées dans les journaux, ils n'ont tout simplement pas signalé cela.

Selon le CTO, au cours de l'enquête sur l'incident, la société n'a trouvé aucune autre vulnérabilité et n'a connaissance d'aucune activité malveillante de cybercriminels à l'encontre de clients victimes d'une fuite de données.

«Au tout début de notre enquête, nous avons immédiatement informé nos clients afin qu'ils puissent prendre des décisions éclairées et agir conformément aux mesures de sécurité que nous avions recommandées. Grâce à ces recommandations, nos clients ont changé plus de 13 000 mots de passe, changé plus de 13 500 certificats SSL et restauré plus de 1 400 clés API, a déclaré Anand. «Notre mission reste la même: au nom de nos clients et de leurs utilisateurs, menez la lutte mondiale pour protéger les données et les applications contre les cybercriminels.»

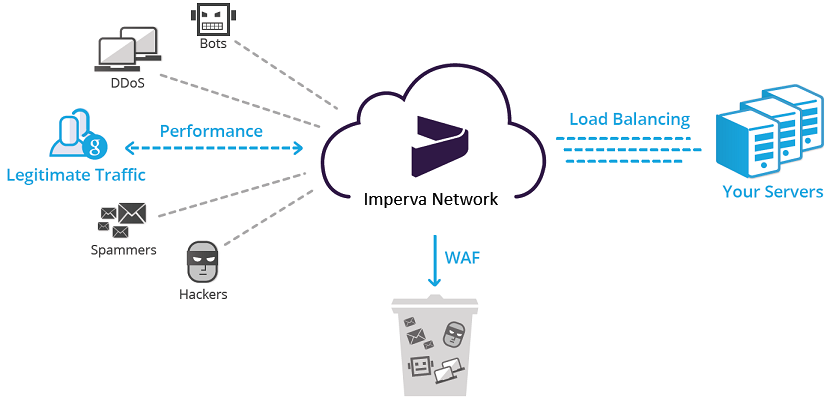

Pour référence. Imperva est l'un des principaux fournisseurs mondiaux de solutions d'application Web et de protection des données (CDN, pare-feu cloud, proxy inverse, protection contre les attaques DDoS, etc.).

L'entreprise a été fondée en 2002, le nombre d'employés dépasse 1000 personnes, le revenu annuel: 321,7 millions de dollars (2017). Depuis 2011, les actions de la société sont cotées à la Bourse de New York, mais en janvier 2019, elles ont été

entièrement rachetées par la société d'investissement privée Thoma Bravo, spécialisée dans l'achat de sociétés de technologie et de logiciels.

Il est difficile de dire comment l'incident affectera l'image d'Imperva et à quel point il menace l'entreprise. Certes, le nombre de clients n'augmentera pas et l'image est gâtée.

Personne n'est à l'abri des erreurs DevOps, en particulier dans le domaine complexe de la configuration d'instances cloud. Mais qui attend le moins de telles erreurs est Imperva.

«Nous acceptons la responsabilité du fait que l'incident résulte de notre choix, des actions que nous avons prises ou non avant, pendant et après la migration de la base de données. Nous recommandons à toutes les organisations de prendre le temps de reconnaître pleinement la responsabilité partagée du déploiement et de la gestion des applications et des données dans les solutions IaaS (Infrastructure as a Service) », a déclaré Imperva CTO. «Vous ne pouvez jamais« finir »en toute sécurité. Chaque jour, nous devons continuer à travailler - pour évaluer et améliorer nos processus. »