Bonjour collègues! Aujourd'hui, je voudrais discuter du sujet «Optimisation du CPU et de la RAM» qui est très pertinent pour de nombreux administrateurs Check Point. Il y a des cas fréquents où la passerelle et / ou le serveur de gestion consomment de manière inattendue une grande partie de ces ressources, et je voudrais comprendre où elles "fuient" et, si possible, mieux les utiliser.

1. Analyse

Pour analyser la charge du processeur, il est utile d'utiliser les commandes suivantes, qui sont entrées en mode expert:

le haut affiche tous les processus, le pourcentage de CPU et de RAM consommés, la disponibilité, la priorité des processus et plus en temps réel et

cpwd_admin list Check Point WatchDog Daemon, qui montre tous les modules de l'application, leur PID, leur statut et le nombre de démarrages

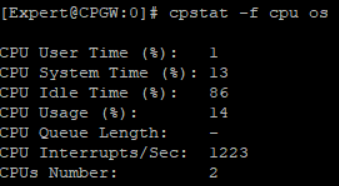

cpwd_admin list Check Point WatchDog Daemon, qui montre tous les modules de l'application, leur PID, leur statut et le nombre de démarrages cpstat -f cpu os Utilisation du processeur, leur nombre et la distribution du temps du processeur en pourcentage

cpstat -f cpu os Utilisation du processeur, leur nombre et la distribution du temps du processeur en pourcentage cpstat -f os de mémoire utilisant la RAM virtuelle, combien est tout actif, RAM libre et plus

cpstat -f os de mémoire utilisant la RAM virtuelle, combien est tout actif, RAM libre et plus

L'observation correcte est que toutes les commandes cpstat peuvent être visualisées à l'aide de l'utilitaire

cpview . Pour ce faire, il vous suffit d'entrer la commande cpview à partir de n'importe quel mode de la session SSH.

ps auxwf une longue liste de tous les processus, leur ID, la mémoire virtuelle occupée et la mémoire en RAM, CPU

ps auxwf une longue liste de tous les processus, leur ID, la mémoire virtuelle occupée et la mémoire en RAM, CPU

Une autre variante de la commande:

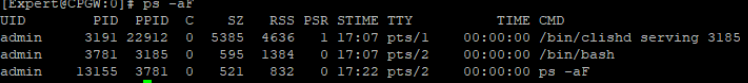

ps -aF montrera le processus le plus cher affinité fw ctl -l -une distribution de cœurs pour différentes instances du pare-feu, c'est-à-dire la technologie CoreXL

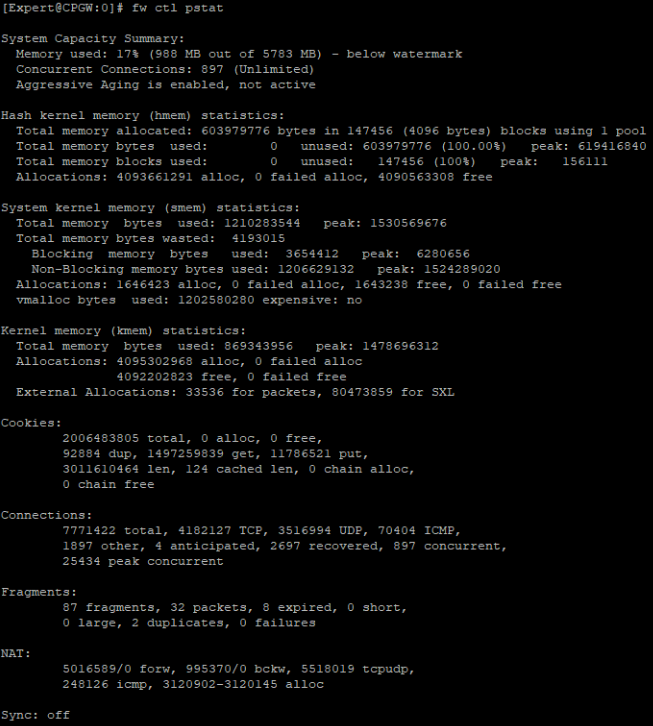

affinité fw ctl -l -une distribution de cœurs pour différentes instances du pare-feu, c'est-à-dire la technologie CoreXL fw ctl pstat Analyse RAM et indicateurs généraux des connexions, cookies, NAT

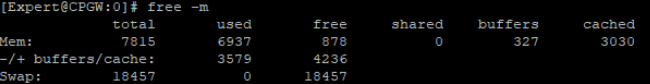

fw ctl pstat Analyse RAM et indicateurs généraux des connexions, cookies, NAT tampon RAM libre -m

tampon RAM libre -m

Une attention particulière est portée à l'équipe

netsat et à ses déclinaisons. Par exemple,

netstat -i peut aider à résoudre le problème de surveillance des presse-papiers. Le paramètre, RX abandonné les paquets (RX-DRP) dans la sortie de cette commande, en règle générale, augmente de lui-même en raison des baisses de protocoles illégitimes (IPv6, balises VLAN incorrectes / non voulues et autres). Cependant, si des suppressions se produisent pour une autre raison, vous devez utiliser cet

article pour démarrer une enquête et comprendre pourquoi cette interface réseau supprime des paquets. Après avoir appris la raison, le fonctionnement de l'annexe peut également être optimisé.

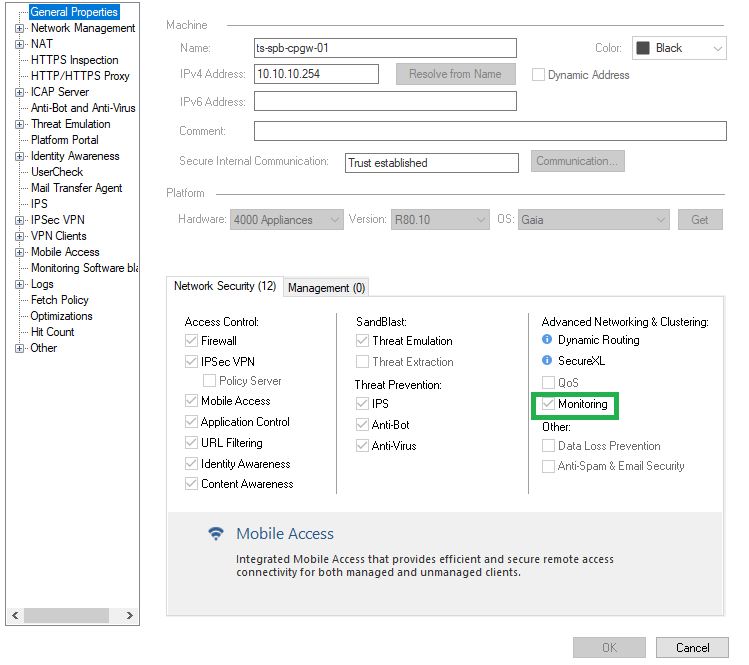

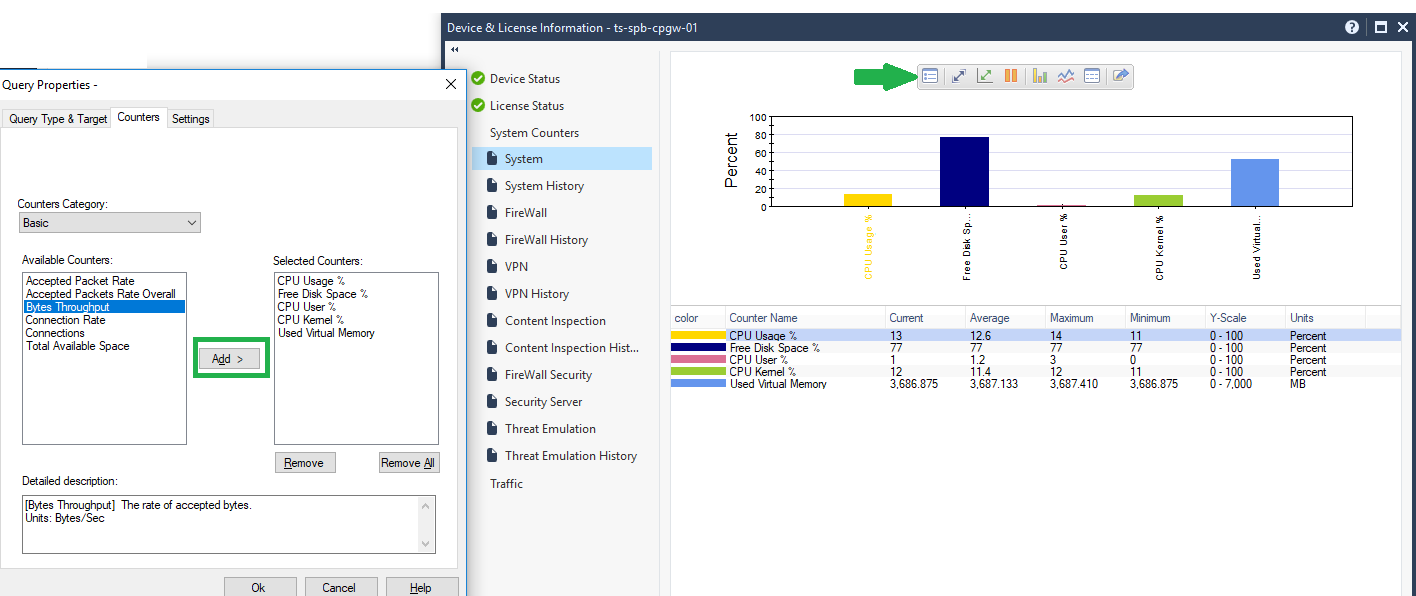

Si la lame de surveillance est activée, vous pouvez afficher ces indicateurs graphiquement dans SmartConsole en cliquant sur un objet et en sélectionnant «Informations sur le périphérique et la licence».

Il n'est pas recommandé d'inclure des lames de surveillance sur une base continue, mais pour la journée pour le test, il est tout à fait possible.

De plus, vous pouvez ajouter plus de paramètres pour la surveillance, l'un d'eux est très utile - Bytes Throughput (débit de l'annexe).

S'il existe un autre système de surveillance, par exemple,

Zabbix gratuit basé sur SNMP, il convient également pour identifier ces problèmes.

2. «Fuite» de RAM au fil du temps

La question se pose souvent qu'avec le temps, la passerelle ou le serveur de gestion commence à consommer de plus en plus de RAM. Je veux rassurer: c'est une histoire normale pour les systèmes de type Linux.

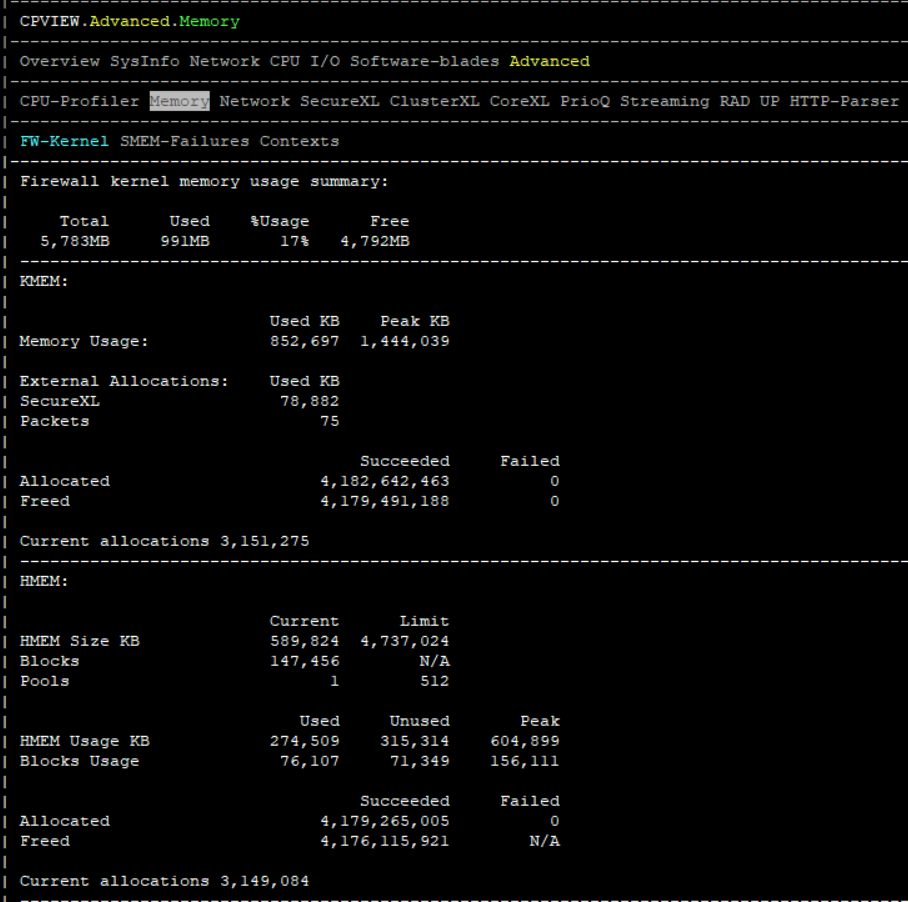

Après avoir examiné la sortie des commandes

free -m et

cpstat -f memory os en annexe depuis le mode expert, vous pouvez calculer et voir tous les paramètres liés à la RAM.

En fait, la mémoire disponible sur la passerelle en ce moment est en règle générale

Free Memory +

Buffers Memory +

Cached Memory =

+ -1,5 Go .

Selon CP, au fil du temps, la passerelle / serveur de gestion est optimisée et utilise de plus en plus de mémoire, atteignant environ 80% d'utilisation, et s'arrête. Vous pouvez redémarrer l'appareil, puis l'indicateur se réinitialisera. 1,5 Go de RAM libre suffit à la passerelle pour effectuer toutes les tâches, et la gestion atteint rarement de tels seuils.

De plus, les conclusions des commandes ci-dessus montreront combien de

mémoire basse (RAM dans l'espace utilisateur) et de

mémoire haute (RAM dans l'espace noyau) sont utilisées.

Les processus du noyau (y compris les modules actifs tels que les modules du noyau Check Point) utilisent uniquement une mémoire faible. Cependant, les processus utilisateur peuvent utiliser à la fois une mémoire faible et une mémoire élevée. De plus, la mémoire faible est approximativement égale à la

mémoire totale .

Vous ne devez vous inquiéter que si les journaux d'erreurs sont

«redémarrage des modules ou processus en cours de suppression pour récupérer de la mémoire en raison d'un MOO (mémoire insuffisante)» . Ensuite, vous devez redémarrer la passerelle et contacter le support si le redémarrage ne vous aide pas.

Une description complète peut être trouvée dans

sk99547 et

sk99593 .

3. Optimisation

Vous trouverez ci-dessous des questions et réponses sur l'optimisation du CPU et de la RAM. Ils doivent se répondre honnêtement et écouter les recommandations.

3.1. La montée était-elle correcte? Y avait-il un projet pilote?

Malgré un dimensionnement compétent, le réseau pourrait devenir ringard, et cet équipement ne peut tout simplement pas faire face à la charge. La deuxième option, s'il n'y avait pas de dimensionnement en tant que tel.

3.2. L'inspection HTTPS est-elle activée? Si oui, la technologie est-elle configurée selon les meilleures pratiques?

Référez-vous à l'

article si vous êtes notre client, ou au

sk108202 .

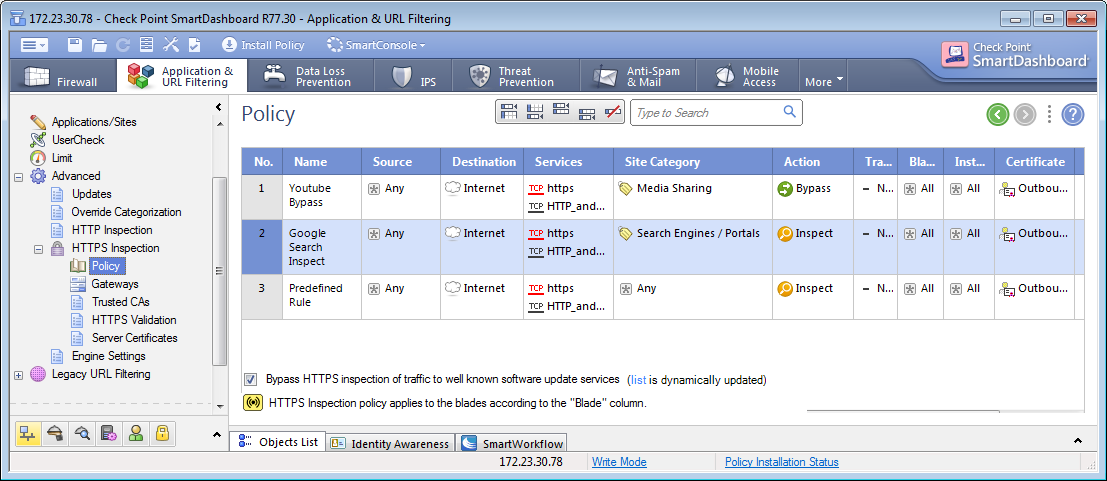

L'ordre des règles dans la politique d'inspection HTTPS est d'une grande importance pour optimiser l'ouverture des sites HTTPS.

Ordre des règles recommandé:

- Contourner les règles avec les catégories / URL

- Inspectez les règles avec les catégories / URL

- Inspectez les règles pour toutes les autres catégories

Par analogie avec la politique de pare-feu, Check Point recherche les paquets correspondants de haut en bas, il est donc préférable de placer les règles de contournement en haut, car la passerelle ne dépensera pas de ressources pour exécuter toutes les règles si vous devez ignorer ce package.

3.3 Des objets de plage d'adresses sont-ils utilisés?

Les objets avec une plage d'adresses, par exemple, le réseau 192.168.0.0-192.168.5.0, consomment beaucoup plus de RAM que 5 objets réseau. En général, il est considéré comme une bonne pratique de supprimer les objets inutilisés dans la SmartConsole, car chaque fois que la stratégie est installée, la passerelle et le serveur de gestion dépensent des ressources et, surtout, du temps, pour vérifier et appliquer la stratégie.

3.4. Comment la stratégie de prévention des menaces est-elle configurée?

Tout d'abord, Check Point recommande de déplacer IPS vers un profil distinct et de créer des règles distinctes pour cette lame.

Par exemple, l'administrateur estime que le segment DMZ ne doit être protégé qu'avec IPS. Par conséquent, afin que la passerelle ne gaspille pas les ressources de traitement des paquets avec d'autres lames, il est nécessaire de créer une règle spécifiquement pour ce segment avec un profil dans lequel seul IPS est activé.

Concernant la configuration des profils, il est recommandé de le configurer selon les meilleures pratiques de ce

document (pages 17-20).

3.5. Dans les paramètres IPS, combien de signatures sont en mode Détection?

Il est recommandé de travailler soigneusement avec les signatures dans le sens où vous devez désactiver celles qui ne sont pas utilisées (par exemple, les signatures pour utiliser les produits Adobe nécessitent beaucoup de puissance de calcul, et si le client ne possède pas de tels produits, il est logique de désactiver les signatures). Ensuite, placez Prevent au lieu de Detect lorsque cela est possible, car la passerelle dépense des ressources pour traiter l'intégralité de la connexion en mode Detect; en mode Prevent, elle abandonne immédiatement la connexion et ne dépense pas de ressources pour traiter complètement le paquet.

3.6. Quels fichiers sont traités par Threat Emulation, Threat Extraction, Anti-Virus blade?

Cela n'a aucun sens d'émuler et d'analyser les fichiers d'extension que vos utilisateurs ne téléchargent pas ou que vous pensez inutiles sur votre réseau (par exemple, les fichiers bat, exe peuvent être facilement bloqués à l'aide de la lame Content Awareness au niveau du pare-feu, donc les ressources de la passerelle seront moins dépensées). De plus, dans les paramètres d'émulation des menaces, vous pouvez sélectionner Environnement (système d'exploitation) pour émuler les menaces dans le bac à sable et installer Environnement Windows 7 lorsque tous les utilisateurs travaillent avec la version 10, cela n'a également aucun sens.

3.7. Les règles de pare-feu et les règles de niveau application sont-elles organisées conformément aux meilleures pratiques?

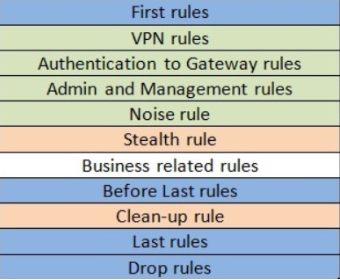

Si la règle a beaucoup de coups sûrs (matchs), il est recommandé de les mettre tout en haut et les règles avec un petit nombre de coups sûrs - tout en bas. L'essentiel est de s'assurer qu'ils ne se chevauchent pas et ne se chevauchent pas. Architecture de stratégie de pare-feu recommandée:

Explications:

Premières règles - les règles avec le plus de matchs sont placées ici

Règle de bruit - une règle pour supprimer le trafic parasite tel que NetBIOS

Règle furtive - interdiction d'accès aux passerelles et de gestion à tout le monde sauf aux sources spécifiées dans les règles d'authentification sur les passerelles

Les règles de nettoyage, de dernier et de suppression, en règle générale, sont combinées en une seule règle pour interdire tout ce qui n'était pas autorisé auparavant

Les données sur les meilleures pratiques sont décrites dans

sk106597 .

3.8. Quels sont les paramètres des services créés par les administrateurs?

Par exemple, une sorte de service TCP est créé sur un port spécifique, et il est logique dans les paramètres avancés du service de décocher «Match for Any». Dans ce cas, ce service tombera spécifiquement sous la règle dans laquelle il apparaît et ne participera pas aux règles où Any est dans la colonne Services.

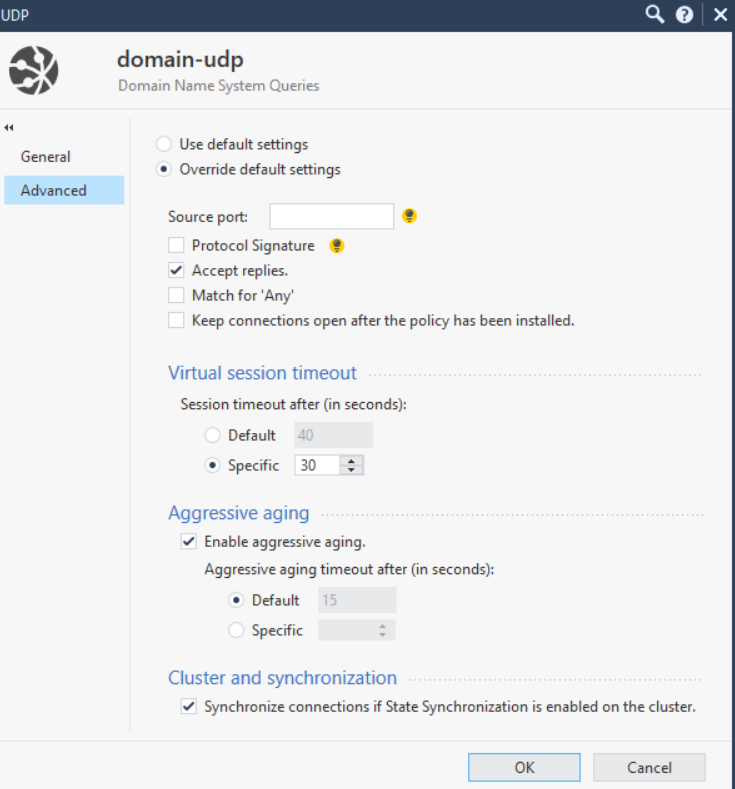

En parlant de services, il convient de mentionner qu'il est parfois nécessaire de resserrer les délais. Ce paramètre vous permettra d'utiliser plus efficacement les ressources de la passerelle, afin de ne pas conserver de temps inutile pour les sessions de protocole TCP / UDP qui n'ont pas besoin d'un délai d'attente important. Par exemple, dans la capture d'écran ci-dessous, j'ai réorganisé le délai d'expiration du service domain-udp de 40 secondes à 30 secondes.

3.9. SecureXL est-il utilisé et quel est le pourcentage d'accélération?

Vous pouvez vérifier la qualité des performances de SecureXL avec les commandes de base en mode expert sur les

passerelles fwaccel stat et

fw accel stats -s . Ensuite, vous devez comprendre quel type de trafic s'accélère, quels modèles (modèles) vous pouvez créer davantage.

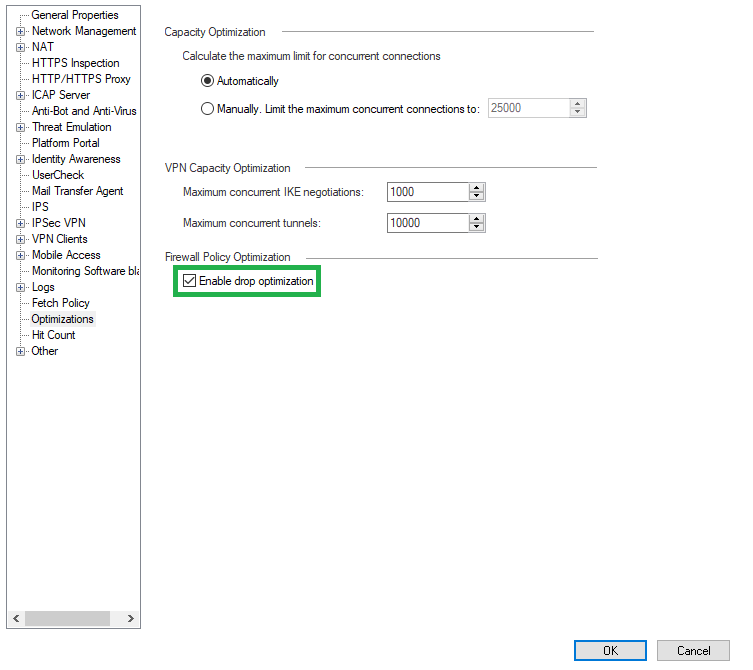

Par défaut, les modèles de dépôt ne sont pas activés, leur inclusion affectera favorablement le fonctionnement de SecureXL. Pour ce faire, accédez aux paramètres de la passerelle et dans l'onglet Optimisations:

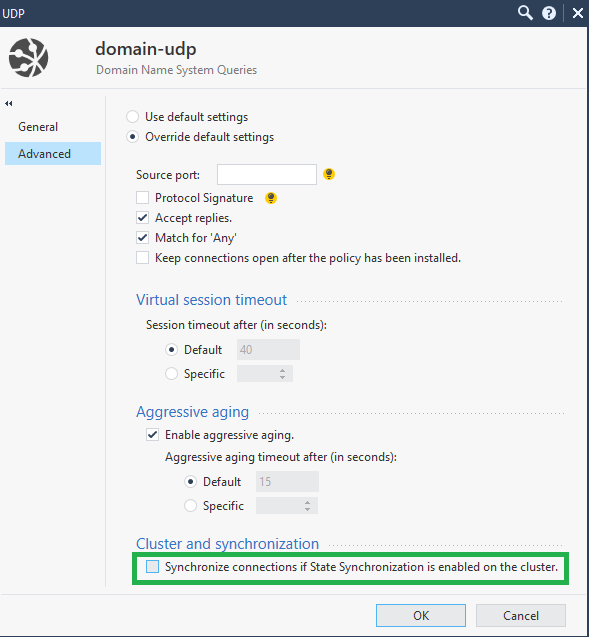

En outre, lorsque vous travaillez avec un cluster pour optimiser le processeur, vous pouvez désactiver la synchronisation des services non critiques, tels que UDP DNS, ICMP et autres. Pour ce faire, accédez aux paramètres de service → Avancé → Synchroniser les connexions de la synchronisation d'état est activée sur le cluster.

Toutes les meilleures pratiques sont décrites dans

sk98348 .

3.10. Comment CoreXl est-il utilisé?

La technologie CoreXL, qui permet l'utilisation de plusieurs processeurs pour les instances de pare-feu (modules de pare-feu), aide clairement à optimiser le fonctionnement de l'appareil. Tout d'abord, la commande

fw ctl affinity -l -a affichera les instances de pare-feu utilisées et les processeurs donnés au SND (le module qui distribue le trafic aux entités de pare-feu). Si tous les processeurs ne sont pas impliqués, ils peuvent être ajoutés avec la commande

cpconfig sur la passerelle.

Une bonne histoire est également de mettre un

correctif pour activer Multi-Queue. Multi-Queue résout le problème lorsqu'un processeur avec SND est utilisé à plusieurs pour cent et que les instances de pare-feu sur d'autres processeurs sont inactives. SND aurait alors la possibilité de créer de nombreuses files d'attente pour une carte réseau et de définir différentes priorités pour différents trafics au niveau du noyau. Par conséquent, les cœurs de processeur seront utilisés de manière plus compétente. Les techniques sont également décrites dans

sk98348 .

En conclusion, je voudrais dire que ce ne sont pas toutes les meilleures pratiques pour optimiser le travail de Check Point, mais les plus populaires. Si vous souhaitez commander un audit de votre politique de sécurité ou résoudre un problème lié à Check Point, veuillez contacter sales@tssolution.ru.

Merci de votre attention!