L'analyse de l'infrastructure réseau joue un rôle important dans l'étude des campagnes malveillantes. Les informations sur les adresses IP correspondant à un nom de domaine à différents intervalles vous permettent d'identifier de nouveaux serveurs attaquants. La résolution du problème opposé (une rétrospective des domaines résolus à une adresse IP donnée) donne de nouveaux domaines pour lesquels vous pouvez répéter la procédure de recherche, faisant tourner la chaîne de plus en plus loin. Toutes les informations obtenues permettent de se faire une idée de la géographie des nœuds, de mettre en évidence les hébergeurs et registraires «favoris» et de noter les valeurs caractéristiques des champs que l'attaquant indique lors de son enregistrement du domaine suivant.

À première vue, des méta-informations inutiles peuvent être utiles après quelques jours, semaines et même mois. En effet, au cours de l'analyse des malwares, se pose tôt ou tard la question de l'attribution, de l'appartenance d'un instrument à un groupe criminel particulier: et ici tous les signes indirects viennent à l'aide, y compris les données sur les indicateurs de réseau.

Dans cet article, nous examinerons les caractéristiques les plus caractéristiques de l'infrastructure du réseau TA505 et montrerons les intersections avec un autre groupe de pirates, Buhtrap.

Bureaux d'enregistrement de noms de domaine

Au total, nous avons analysé 372 domaines du groupe et identifié 22 organisations qui fournissent des services d'acquisition de noms de domaine. Les ressources suivantes ont été d'un grand intérêt pour les attaquants:

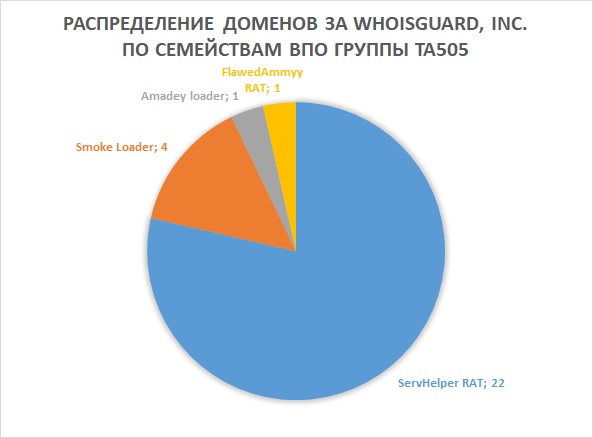

- WhoisGuard, Inc. - 28 noms de domaine,

- Eranet International Limited - 26 noms de domaine.

L'organisation panaméenne

WhoisGuard offre la possibilité de cacher leurs données d'enregistrement au public. Ce n'est en

aucun cas le

premier cas d' utilisation des services de cette société pour anonymiser et compliquer les enquêtes.

Distribution des domaines TA505 enregistrés à l'aide du service WhoisGuard par les familles de malwares du groupe

Distribution des domaines TA505 enregistrés à l'aide du service WhoisGuard par les familles de malwares du groupeEn outre, nous avons constaté l'utilisation d'autres services similaires - PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, Domains by Proxy, LLC - mais dans une moindre mesure.

Eranet International Limited est l'un des plus grands bureaux d'enregistrement de Hong Kong. Il convient de noter que lors de l'enregistrement de la plupart des domaines auprès de ce fournisseur, les attaquants ont utilisé

le DNS dynamique - en conséquence, les adresses IP auxquelles le nom de domaine a été résolu ont changé très souvent, ce qui rend difficile la recherche de traces supplémentaires.

La distribution des domaines TA505 enregistrés à l'aide du service Eranet International Limited par les familles de malwares du groupe

La distribution des domaines TA505 enregistrés à l'aide du service Eranet International Limited par les familles de malwares du groupeTitulaires de noms de domaine

Lors de l'étude des informations WHOIS des noms de domaine dans certains cas, il a été possible d'obtenir des valeurs uniques pour certains champs.

Informations WHOIS du nom de domaine du groupe TA505:

Bien sûr, tous les domaines ne peuvent pas faire confiance aveuglément. Cependant, les valeurs de certains d'entre eux peuvent fournir des informations intéressantes. Par exemple, par e-mail à

ctouma2@gmail.com, vous pouvez accéder à la

liste des autres domaines enregistrés avec la même valeur. Une autre boîte aux lettres

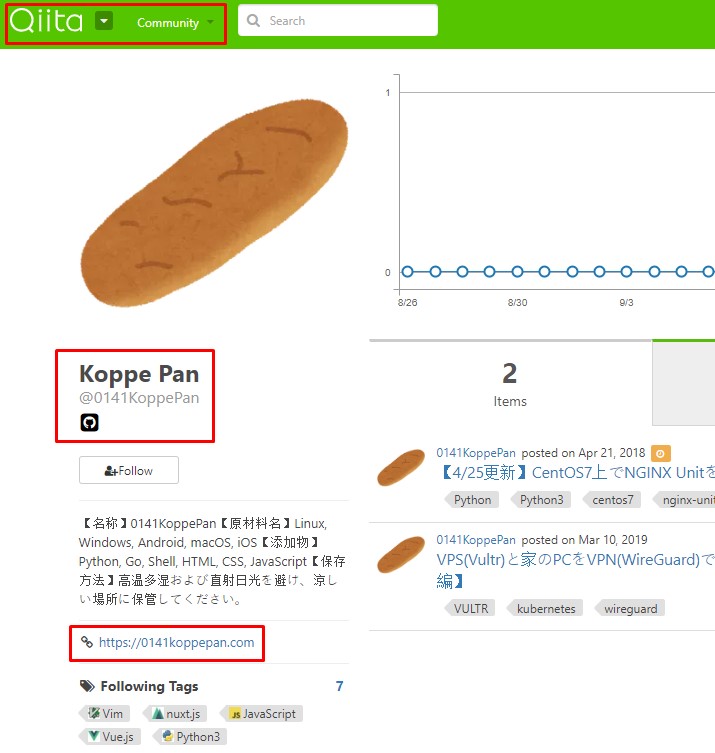

0141.koppe.pan@gmail.com mène à de nombreuses ressources différentes: un compte sur

Github ,

Steam , le forum de hacker japonais

Qiita avec un lien vers un domaine malveillant dans le profil,

la chaîne YouTube , le compte Skype (en direct: 141.koppe. pan), etc.

Page d'enregistrement de domaine suspect sur le forum des pirates Qiita

Page d'enregistrement de domaine suspect sur le forum des pirates QiitaNous laisserons une analyse approfondie des données WHOIS au-delà de la portée de cet article. Nous notons seulement que les attaquants ont souvent recours à des ressources légitimes piratées pour héberger des logiciels malveillants dans un premier temps. Voici des exemples de tels domaines:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] com

- nagomi-753 [.] jp

- iluj [.] dans

Systèmes autonomes (AS)

Par souci d'exhaustivité, nous donnons le dessus des systèmes autonomes (AS), qui possèdent les adresses IP des serveurs de gestion. Bien sûr, un seul système autonome possède de nombreux hôtes: légitimes et non, y compris diverses familles de malwares d'origines très différentes. Les statistiques ci-dessous doivent être comprises comme une caractéristique des préférences de l'attaquant. Associé à d'autres faits, il peut être important pour l'attribution.

Systèmes autonomes souvent utilisés par le groupe TA505:

Intersection avec Buhtrap Group

Le 11 juillet 2019, nos collègues d'ESET ont publié

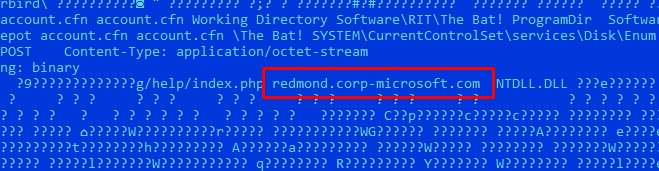

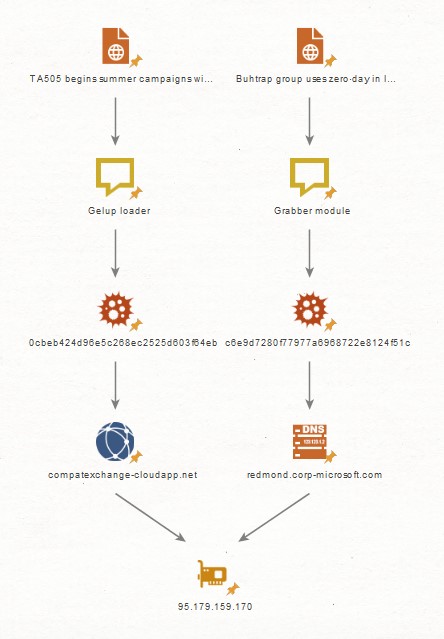

un article sur une récente attaque du groupe Buhtrap utilisant une vulnérabilité zero-day dans le composant Windows Win32k. L'un des modules décrits était le soi-disant module de saisie pour voler les mots de passe des utilisateurs des clients de messagerie, des navigateurs, etc. Après un certain temps, nous avons trouvé un module similaire au décrit (MD5: c6e9d7280f77977a6968722e8124f51c) avec le même serveur de gestion dans le corps (redmond.corp- microsoft [.] com).

Gestion du serveur dans le module de saisie Buhtrap

Gestion du serveur dans le module de saisie BuhtrapSelon la ressource

PaSiveTotal , cet hôte se résout à l'adresse IP 95 [.] 179.159.170 à partir du 6 juin 2019.

Un peu plus tôt, le 2 juillet 2019, nos collègues de Proofpoint ont

rendu compte des nouveaux outils du groupe TA505, dont l'un s'appelle Andromut (également

connu sous

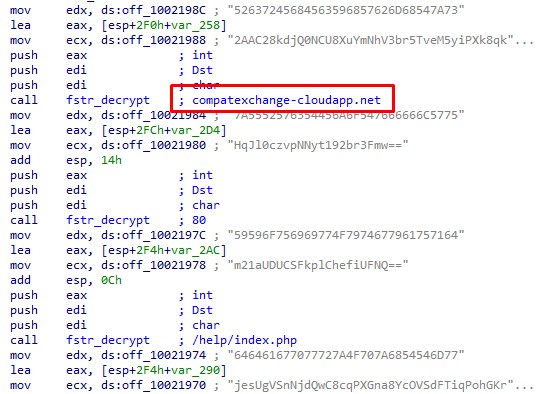

le nom de Gelup) et est le chargeur de démarrage FlawedAmmyy RAT. L'une des variantes du chargeur de démarrage (MD5: 0cbeb424d96e5c268ec2525d603f64eb) que nous avons rencontrées utilise le domaine Net compatexchange-cloudapp [.] Comme serveur de gestion.

Serveur de gestion Gelup de TA505 après déchiffrement

Serveur de gestion Gelup de TA505 après déchiffrementSelon

la ressource PaSiveTotal, cet hôte se résout à l'adresse IP 95 [.] 179.159.170 à partir du 8 juin 2019.

Les deux domaines sont enregistrés auprès du même registraire (Tucows Domains Inc.) avec une différence de deux jours, se résolvant à la même adresse IP. Compte tenu du fait que les deux groupes ont mené des attaques régulières en juin, nous concluons que Buhtrap et TA505 utilisent un hôte commun comme serveur de gestion.

Nous ajoutons que le domaine compatexchange-cloudapp [.] Net a été utilisé non seulement dans le chargeur de démarrage ci-dessus, mais aussi dans les anciennes versions des composants Buhtrap.

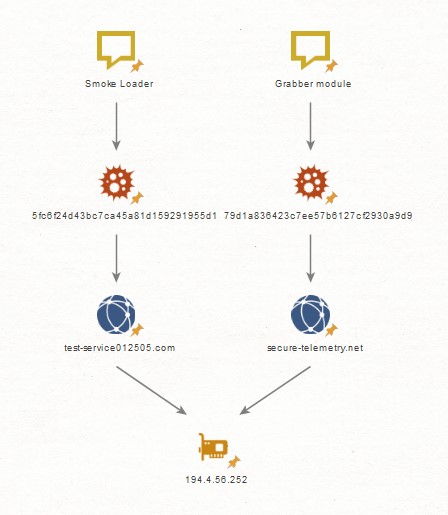

La première intersection de TA505 et Buhtrap dans l'infrastructure

La première intersection de TA505 et Buhtrap dans l'infrastructureAprès un certain temps, nous avons rencontré une autre intersection similaire: cette fois, les domaines d'un autre grabber de Buhtrap et du chargeur de fumée de TA505 se sont rencontrés de la même manière: domaine test-service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) et télémétrie sécurisée [. ] net grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) des 17 et 16 juillet 2019, respectivement, sont résolus à l'adresse IP 194 [.] 4.56.252.

La deuxième intersection de TA505 et Buhtrap dans l'infrastructure

La deuxième intersection de TA505 et Buhtrap dans l'infrastructureConclusions

Nous avons pris connaissance des caractéristiques de l'infrastructure réseau du groupe TA505. Nous avons examiné les caractéristiques des bureaux d'enregistrement et des hébergeurs de noms de domaine pour les serveurs de gestion. Nous avons noté les caractéristiques curieuses des informations client spécifiées lors de l'enregistrement du domaine; cela peut servir de point de départ pour des recherches plus détaillées. Nous avons examiné les intersections des infrastructures entre les groupes TA505 et Buhtrap. La situation avec les serveurs partagés peut s'expliquer de différentes manières: les groupes peuvent partager des serveurs par accord; les groupes peuvent avoir une seule entité de gestion coordonnant leurs actions; les deux groupes peuvent louer des serveurs à des tiers (et ceux-ci, à leur tour, économisent sur les ressources). Nous continuerons de surveiller l'activité des deux groupes et chercherons de nouvelles informations sur leurs connexions possibles et leurs activités conjointes.

Auteurs : Alexey Vishnyakov et Maxim Anfinogenov, Positive Technologies

CIOTA505 C2:

0141koppepan [.] Com

bigpresense [.] top

elast [.] pw

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] dans

kentona [.] su

koppepan [.] app

makosoft [.] hu

microsoftsyncservice [.] biz

nagomi-753 [.] jp

nanepashemet [.] com

espace [.] newfolder2-service

office365onlinehome [.] com

solsin [.] top

test-service012505 [.] com

fenêtres-plusieurs-mise à jour [.] com

windows-update-02-fr [.] com

c6e9d7280f77977a6968722e8124f51c - Module de saisie Buhtrap

redmond.corp-microsoft [.] com - Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb - Téléchargeur Gelup de TA505

compatexchange-cloudapp [.] net - Gelup C&C

95.179.159 [.] 170 - TA505 et Buhtrap Shared Host

79d1a836423c7ee57b6127cf2930a9d9 - Module de saisie Buhtrap

net-telemetry [.] net - Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 - Téléchargeur Smoke Loader de TA505

test-service012505 [.] com - Chargeur de fumée C&C

194 [.] 4.56.252 - TA505 et Buhtrap Shared Host

Articles précédents de la série: