La semaine dernière, le piratage du fournisseur VPN NordVPN a été largement discuté, ainsi que quelques autres services similaires (en particulier, TorGuard a été mentionné).

Twitter est devenu la source d'information, les messages ont ensuite été repris par les médias (

Techcrunch ,

Habr ).

NordVPN et

TorGuard ont publié des réfutations à la suite de ces articles: dans les deux cas, il y a eu une fuite de la clé privée (dans un cas - en 2018, dans l'autre la clé a été volée en 2017). Quel genre de clé c'était et quelles conséquences une telle fuite a (ou a eu dans le passé) pour les utilisateurs - les opinions diffèrent. Les faits publiés par NordVPN indiquent que le seul des centaines de serveurs de l'entreprise a été compromis, et la fuite de clé n'a pas mis en danger même les clients qui se sont connectés via un serveur piraté au réseau.

La situation est compliquée, disons, par une commercialisation plutôt agressive des services VPN en mettant l'accent sur la sécurité des données des utilisateurs. Par conséquent, ces nouvelles sont extrêmement sensibles pour les fournisseurs de VPN, et elles sont discutées dans les réseaux sociaux avec un degré excessif de drame. Dans un rapport séparé de NordVPN sur les mesures visant à améliorer la sécurité du service, la conclusion correcte a été tirée: il n'y a pas d'immunité à cent pour cent contre le piratage. Cela s'applique à la fois aux fournisseurs VPN eux-mêmes et aux utilisateurs. Et le point ici n'est pas quel type de VPN est utilisé: commercial, gratuit ou votre propre serveur avec préférence et poétesses.

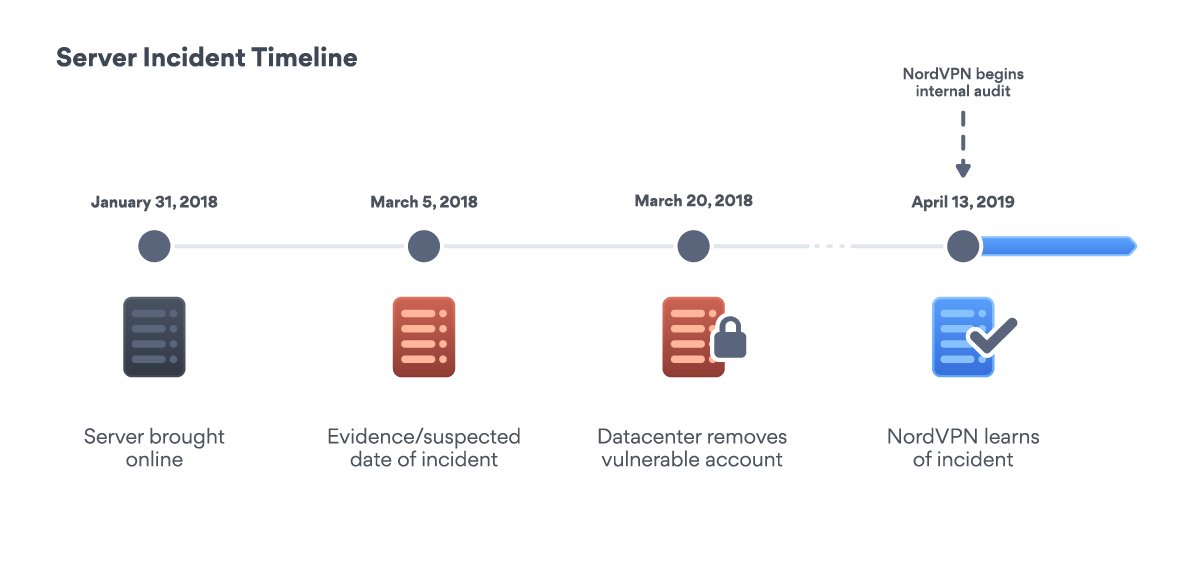

Le message Twitter d'origine contient un lien vers une clé privée divulguée appartenant à NordVPN, qui a expiré en octobre 2018. Cette clé, selon NordVPN, a été volée sur un serveur piraté en mars 2018. Il s'agissait de l'un des plus de trois mille serveurs via lesquels les utilisateurs de services VPN peuvent rediriger leur trafic. Encore une fois, selon NordVPN, l'hébergeur lui-même a fait une erreur de configuration - les attaquants ont eu accès aux serveurs clients via le panneau de contrôle. Au lieu d'informer les clients à ce sujet, l'hébergeur a supprimé silencieusement le compte compromis. Ils ont appris le piratage de NordVPN le 13 avril 2019, après quoi ils ont immédiatement supprimé le serveur.

L'attaquant a réussi à accéder à la clé privée. Selon NordVPN, la validité de ce certificat a expiré au moment du vol, mais il y a un décalage avec les dates. Nous parlons peut-être du fait que la clé est apparue sur le réseau après la date d'expiration. Dans tous les cas, la clé n'a pas pu être utilisée pour déchiffrer le trafic client. Cependant, selon la version du tweet ci-dessus et selon un commentateur anonyme dans un article sur TechCrunch, le problème est beaucoup plus grave. Citation de TechCrunch: "C'est le signe d'un piratage à distance complet de l'infrastructure de ce fournisseur."

Qui croire? D'une part, il y a une description assez détaillée de l'incident de NordVPN, d'autre part, des commentaires d'experts et d'utilisateurs de Twitter qui préfèrent ne pas s'appeler. Très probablement, rien de grave et la vérité s'est produite. L'accès au serveur n'a pas divulgué d'informations sur le trafic des utilisateurs qui se sont connectés via ce serveur: NordVPN ne stocke en aucun cas les journaux. Les informations d'identification n'ont pas fui non plus, car les applications NordVPN ne transfèrent pas les véritables connexions et mots de passe au serveur. Mais attendez, NordVPN et d'autres fournisseurs ont la possibilité de se connecter directement au serveur! Quelle est alors la situation?

Au mieux, une clé volée pourrait être utilisée dans ce que NordVPN appelle une "attaque MITM complexe". Autrement dit, quelqu'un pourrait théoriquement utiliser une clé pour récupérer un faux serveur, censé appartenir à NordVPN, attirer l'utilisateur à l'aide de l'usurpation DNS et voler toutes les données transférées. Un tel scénario est-il possible? La probabilité n'est pas nulle. A-t-il vraiment été utilisé? Quelle proportion d'utilisateurs de NordVPN pourrait souffrir s'ils l'étaient?

Toute cette discussion est compliquée par l'approche de nombreux services VPN pour la publicité de leurs services. Ils ont tendance à exagérer les avantages d'une connexion VPN, ils disent que vos données sont complètement sécurisées, bien qu'en fait, aucune technologie n'offre une sécurité absolue. La concurrence sur le marché des VPN est forte, et à la suite de discussions comme "la sécurité de notre VPN est plus sûre que celle des concurrents", des accusations mutuelles et d'autres événements loin de la technologie.

Tout message sur la vulnérabilité est perçu par les fournisseurs eux-mêmes et leurs clients, et par les figurants des réseaux sociaux comme une sorte de fin du monde, ce qui n'est pas tout à fait correct. Le résultat est le suivant: ceux qui ont parlé de «pirater toute l'infrastructure» n'ont fourni aucune preuve convaincante. NordVPN a décrit suffisamment en détail le problème et les méthodes pour le résoudre, mais leur matériel ne contient presque aucun détail technique de l'incident. Ce n'est pas un fait que votre propre serveur VPN est, comme certains le suggèrent, la bonne solution. Cela nécessite des compétences techniques et, en fait, l'ensemble des risques change un peu. Nous ne devons pas oublier que tout remède résout un problème et n'est pas en mesure de se débarrasser de toutes les menaces à l'échelle mondiale. Ce qui n'est pas une raison pour abandonner complètement la protection.

Que s'est-il passé d'autre:18 applications ont été

supprimées de l'App Store d'Apple, ce qui en arrière-plan augmente le trafic sur le site Web. Une activité malveillante s'est produite avec un retard, ce qui a permis aux applications de passer l'audit d'Apple.

Google Chrome a été

mis à

jour vers la version 78. Quelques vulnérabilités graves ont été corrigées; correction d'un bug entraînant l'usurpation d'adresse URL. Le test bêta précédemment promis des fonctions DNS sur HTTPS a été décidé d'être reporté à la prochaine version. Une fonctionnalité similaire

est apparue dans Firefox en septembre, et dans la dernière version de Firefox 70,

ils ont commencé à bloquer les cookies intersites sur les réseaux sociaux.

Experts de Kaspersky Lab! a publié

un aperçu des menaces pour les utilisateurs de la plateforme de jeu Steam. Des exemples intéressants de phishing qui prennent en compte le mécanisme d'authentification à deux facteurs sont fournis.

Une

vulnérabilité intéressante a

été trouvée dans les assistants robotiques utilisés dans la chaîne hôtelière japonaise. Le bug vous permet d'intercepter les flux du caméscope et du microphone de l'appareil. L'opération nécessite un accès physique - un appareil est d'abord piraté dans un hôtel, puis une surveillance est effectuée.

Une vulnérabilité dans le distributeur de nourriture pour chat Xiaomi a été détectée. Vous permet de désactiver à distance les appareils. Ou organisez un festin pour vos animaux de compagnie.