L'infrastructure de la métropole moderne est construite sur l'Internet des objets: des caméras vidéo sur les routes aux grandes centrales hydroélectriques et aux hôpitaux. Les pirates sont capables de transformer n'importe quel appareil connecté en bot et de l'utiliser davantage pour mener des attaques DDoS.

Les motifs peuvent être très différents: les pirates, par exemple, peuvent être payés par le gouvernement ou la société, et parfois ce ne sont que des criminels qui veulent s'amuser et gagner de l'argent.

En Russie, les militaires nous effraient de plus en plus avec d'éventuelles cyberattaques contre des «infrastructures critiques» (juste pour se protéger contre cela, au moins formellement, elles ont adopté une loi sur l'Internet souverain).

Cependant, ce n'est pas seulement une histoire d'horreur. Selon Kaspersky, au cours du premier semestre de 2019, les pirates informatiques ont attaqué les appareils Internet des objets plus de 100 millions de fois - le plus souvent en utilisant les réseaux de zombies Mirai et Nyadrop. Soit dit en passant, la Russie en termes de nombre de ces attaques n'est qu'à la quatrième place (malgré l'image sinistre des «pirates russes» créée par la presse occidentale); dans les trois premiers - la Chine, le Brésil et même l'Égypte. Les États-Unis ne sont qu'à la cinquième place.

Est-il donc possible de repousser avec succès de telles attaques? Examinons d'abord quelques cas bien connus de telles attaques pour trouver la réponse à la question de savoir comment sécuriser vos appareils au moins au niveau de base.

Barrage de l'avenue Bowman

Le barrage de Bowman Avenue est situé dans la ville de Paradise Brook (État de New York) avec une population de moins de 10 000 habitants - sa hauteur n'est que de six mètres et sa largeur ne dépasse pas cinq. En 2013, les agences de renseignement américaines ont repéré des logiciels malveillants dans le système d'information du barrage. Ensuite, les pirates n'ont pas utilisé les données volées pour perturber le fonctionnement de l'objet (probablement parce que le barrage a été déconnecté d'Internet pendant les travaux de réparation).

L'avenue Bowman est nécessaire pour éviter l'inondation de zones près du cours d'eau lors d'un déversement. Et il ne pourrait y avoir aucune conséquence destructrice de la rupture du barrage - dans le pire des cas, les sous-sols de plusieurs bâtiments le long du ruisseau seraient inondés, mais cela ne peut même pas être appelé une inondation.

Le maire Paul Rosenberg a ensuite suggéré que les pirates pourraient confondre la structure avec un autre grand barrage du même nom dans l'Oregon. Il est utilisé pour l'irrigation de nombreuses exploitations agricoles et ses dysfonctionnements causeraient de graves dommages aux résidents locaux.

Il est possible que des pirates se soient simplement entraînés sur un petit barrage, afin de faire ensuite une grave invasion d'une grande centrale hydroélectrique ou de tout autre élément du système énergétique américain.

L'attaque du barrage de Bowman Avenue a été reconnue comme faisant partie d'une série de piratages du système bancaire qui ont été menés avec succès par sept pirates iraniens tout au long de l'année (attaques DDoS). Pendant ce temps, le travail des 46 plus grandes institutions financières du pays a été perturbé, les comptes bancaires de centaines de milliers de clients ont été bloqués.

Plus tard, l'Iranien Hamid Firuzi a été accusé d'une série d'attaques de pirates informatiques sur les banques et sur le barrage de Bowman Avenue. Il s'est avéré qu'il a utilisé la méthode Google Dorking pour rechercher des «trous» dans le travail du barrage (plus tard, la presse locale a fait tomber une rafale d'accusations contre Google). Hamid Fizuri n'était pas aux États-Unis. Puisqu'il n'y a pas d'extradition de l'Iran vers les États, les pirates n'ont pas reçu de conditions réelles.

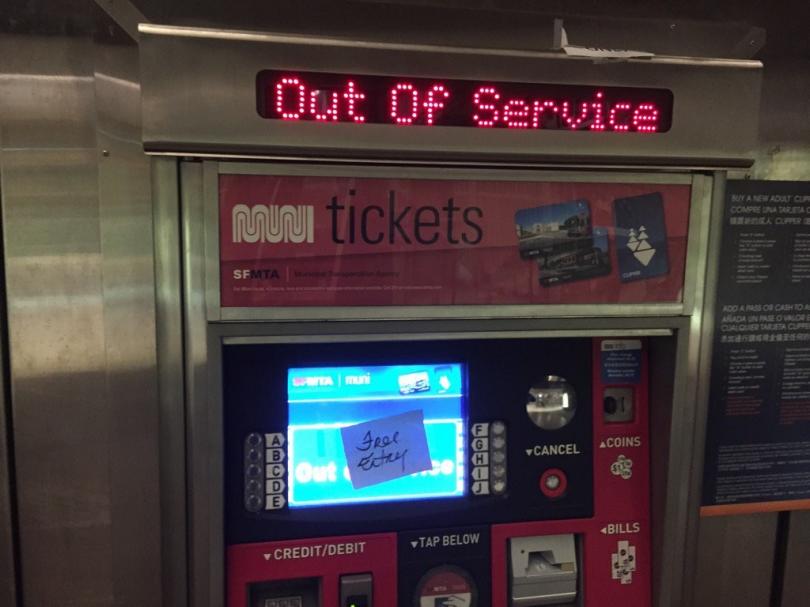

2. Métro gratuit à San Francisco

Le 25 novembre 2016, un message est apparu dans tous les terminaux électroniques pour la vente de billets de transports publics à San Francisco: "Vous êtes piraté, toutes les données sont cryptées." Tous les ordinateurs Windows appartenant à la City Transport Agency ont également été attaqués. Un logiciel HDDCryptor malveillant (un chiffreur attaquant l'enregistrement de démarrage principal d'un ordinateur Windows) a atteint le contrôleur de domaine de l'organisation.

HDDCryptor crypte les disques durs locaux et les fichiers réseau à l'aide de clés générées de manière aléatoire, puis écrase le MBR des disques durs pour empêcher les systèmes de se charger correctement. L'équipement est généralement infecté en raison des actions des employés qui ouvrent accidentellement une interruption de fichier dans un e-mail, puis le virus se propage sur le réseau.

Les attaquants ont suggéré que le gouvernement local les contacte par cryptom27@yandex.com (oui, Yandex). Pour obtenir une clé pour décrypter toutes les données, ils ont exigé 100 bitcoins (à l'époque environ 73 mille dollars). Les pirates ont également suggéré de décrypter une machine pour un bitcoin pour prouver que la récupération est possible. Mais le gouvernement a fait face seul au virus, mais cela a pris plus d'une journée. Lors de la restauration de l'ensemble du système, le trajet en métro a été rendu gratuit.

"Nous avons ouvert les tourniquets par précaution pour minimiser l'impact de cette attaque sur les passagers", a expliqué le porte-parole de la municipalité, Paul Rose.

Les criminels ont également affirmé avoir obtenu l'accès à 30 Go de documents internes de la San Francisco City Transportation Agency et ont promis de les fusionner dans le réseau si la rançon n'était pas payée dans les 24 heures.

Soit dit en passant, un an plus tôt dans le même état, le Hollywood Presbyterian Medical Center a été attaqué. Ensuite, les pirates ont été payés 17 000 dollars pour rétablir l'accès au système informatique de l'hôpital.

3. Système d'alerte d'urgence de Dallas

En avril 2017, à 23 h 40 à Dallas, 156 sirènes d'urgence ont été activées pour alerter le public sur les situations d'urgence. Ils ne pouvaient être éteints que deux heures plus tard. Pendant ce temps, le service 911 a reçu des milliers d'appels alarmants de résidents locaux (quelques jours avant l'incident, trois tornades faibles ont traversé Dallas, détruisant plusieurs maisons).

Un système d'alerte d'urgence a été installé à Dallas en 2007 et des sirènes ont été fournies par Federal Signal. Les autorités n'ont pas précisé les détails du fonctionnement des systèmes, mais ont indiqué qu'ils utilisent des «signaux tonaux». Ces signaux sont généralement diffusés par le biais du service météorologique à l'aide de la double fréquence multifréquence (DTMF) ou de la clé de décalage de fréquence audio (AFSK). Ce sont des commandes cryptées qui ont été transmises à une fréquence de 700 MHz.

Les autorités de la ville ont suggéré que les attaquants ont enregistré des signaux audio qui ont été diffusés lors des tests du système d'alerte, puis les ont reproduits (une attaque de rediffusion classique). Pour sa mise en œuvre, il suffisait aux hackers d'acheter du matériel de test pour travailler avec les radiofréquences, il peut être acheté sans problème dans les magasins spécialisés.

Les experts de la firme de recherche Bastille ont noté que la conduite d'une telle attaque implique que les assaillants ont bien étudié le travail des alertes de ville d'urgence, les fréquences, les codes.

Le maire de Dallas a déclaré le lendemain que des pirates seraient trouvés et punis, et que tous les systèmes d'alerte au Texas seraient modernisés. Cependant, les coupables n'ont jamais été retrouvés.

***

Le concept de ville intelligente comporte de sérieux risques. Si le système de gestion des mégalopoles est piraté, les attaquants auront un accès à distance pour contrôler les situations de circulation et les objets de la ville stratégiquement importants.

Les risques sont également associés au vol de bases de données, qui incluent non seulement des informations sur l'ensemble de l'infrastructure de la ville, mais aussi des données personnelles des habitants. Nous ne devons pas oublier la consommation d'énergie excessive et la congestion du réseau - toutes les technologies sont liées aux canaux et nœuds de communication, y compris l'électricité consommée.

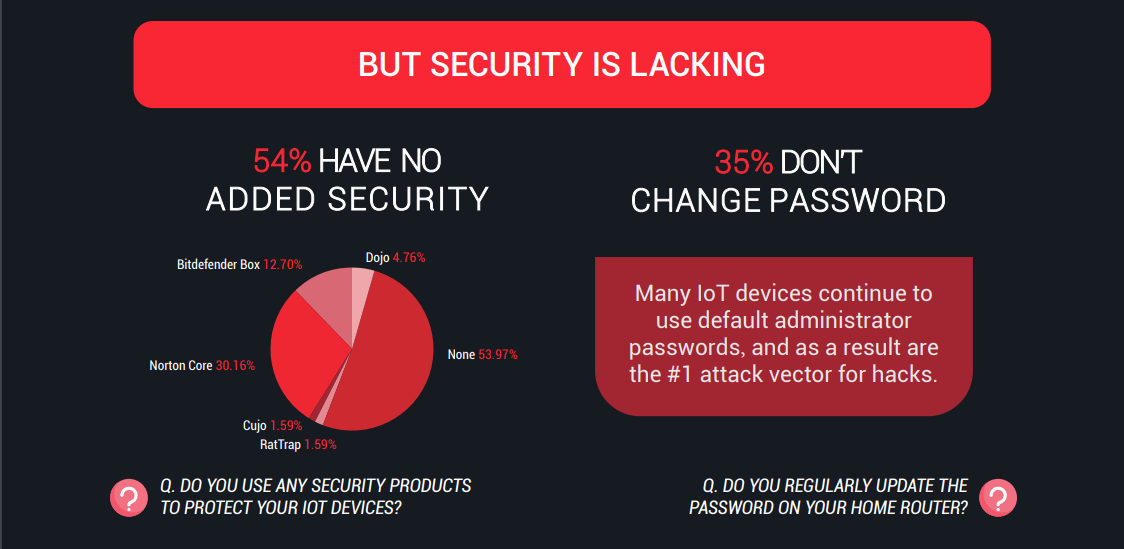

Le niveau d'anxiété des propriétaires d'appareils IoT tend à zéro

En 2017, Trustlook a mené une étude sur le niveau de sensibilisation des propriétaires d'appareils IoT à leur sécurité. Il s'est avéré que 35% des répondants ne modifient pas le mot de passe par défaut (d'usine) avant d'utiliser l'appareil. Et plus de la moitié des utilisateurs n'installent pas de logiciels tiers pour se protéger contre les attaques de pirates. 80% des propriétaires d'appareils IoT n'ont jamais entendu parler de l'existence du botnet Mirai.

Dans le même temps, avec le développement de l'Internet des objets, le nombre de cyberattaques ne fera qu'augmenter. Et tandis que les entreprises sont achetées avec des appareils «intelligents», en oubliant les règles de sécurité de base, les cybercriminels ont de plus en plus d'occasions de gagner de l'argent sur les utilisateurs nonchalants. Par exemple, ils utilisent des réseaux d'appareils infectés pour mener des attaques DDoS ou comme serveur proxy pour d'autres actions malveillantes. Et la plupart de ces incidents désagréables peuvent être évités en suivant des règles simples:

- Modifiez le mot de passe d'usine avant d'utiliser l'appareil.

- Installez un logiciel de sécurité Internet fiable sur vos ordinateurs, tablettes et smartphones.

- Faites vos recherches avant d'acheter. Les appareils deviennent intelligents car ils collectent beaucoup de données personnelles. Vous devez savoir quel type d'informations seront collectées, comment elles seront stockées et protégées, si elles sont transmises à des tiers.

- Vérifiez régulièrement les mises à jour du micrologiciel sur le site Web du fabricant du périphérique.

- N'oubliez pas de vérifier le journal des événements (tout d'abord, analyse de toutes les utilisations des ports USB)