Présentation

Les appareils mobiles - smartphones, tablettes et autres appareils mobiles - font désormais partie intégrante de la vie des gens. Près de 67% des personnes dans le monde ont au moins un smartphone; 5,8 milliards d'appareils mobiles actifs sont prévus d'ici 2025 [1].

Selon IDC [2], sur tous les appareils mobiles vendus au troisième trimestre 2018, 86,8% étaient équipés d'Android OS. Le nombre d'utilisateurs utilisant le système d'exploitation Android est supérieur à 1,4 milliard. Selon Securelist [3], en 2018, 5,3 millions de packages de logiciels malveillants pour la famille de systèmes d'exploitation Android ont été détectés. Par conséquent, un spécialiste dans le domaine de la criminalistique informatique doit utiliser différentes méthodes pour extraire une copie de la mémoire pour chaque appareil.

Actuellement, il n'existe aucun moyen d'obtenir uniformément une copie de la mémoire à partir d'appareils exécutant Android OS. À cet égard, un spécialiste de l'informatique judiciaire doit utiliser de nombreuses méthodes différentes, lorsqu'il est confronté à des problèmes techniques. Tout d'abord, des problèmes sont associés à l'absence de pilote ou à un dysfonctionnement du connecteur USB utilisé dans les méthodes traditionnelles d'extraction de données. Cependant, pour obtenir et transmettre une copie de la mémoire, vous pouvez utiliser des canaux de communication sans fil [4].

La section 1 décrira l'architecture du système d'exploitation Android, les scénarios d'utilisation de la RAM, les structures de données contenues dans la RAM, les logiciels pour obtenir une copie de la mémoire et les logiciels pour transmettre les données.

La section 2 décrira l'architecture d'un système permettant d'obtenir une copie de la RAM, la connexion entre les sous-systèmes et les modules.

La section 3 décrira la mise en œuvre d'un système d'obtention d'une copie de RAM.

Section 1: Explorer les moyens d'obtenir une copie de la mémoire dans les appareils exécutant Android OS via les canaux sans fil

Cette section traite des logiciels permettant d'obtenir une copie de la mémoire et de leur comparaison, des protocoles réseau pour transférer une copie de la RAM, des façons d'exécuter des fichiers exécutables via des connexions sans fil pour Android OS, des structures de RAM et également des scénarios d'utilisation d'une copie de la RAM.

Scénarios d'utilisation d'une copie de RAM

Aujourd'hui, le système d'exploitation Android est présent sur différents appareils grâce au noyau Linux et à la machine virtuelle Dalvik. Ce document traite des périphériques fonctionnant sur la plate-forme matérielle ARM et x86 la plus courante.

Une copie de la mémoire est constituée de données binaires non structurées difficiles à analyser sans les outils spécialisés appropriés. Au moment d'écrire ces lignes, les périphériques ont une taille de RAM ne dépassant pas dix gigaoctets, ce qui augmente considérablement le temps d'analyse d'une copie de RAM de cette taille. À l'heure actuelle, il n'existe pas de moyen unique d'analyser toutes les structures de la RAM. Pour une analyse complète de la RAM, il faut utiliser plusieurs outils logiciels.

Il n'y a aucune garantie pour une analyse réussie d'une copie de RAM, même si vous avez tous les outils nécessaires en raison de problèmes au stade de l'obtention d'une copie de la mémoire. S'il n'y a aucune possibilité de se connecter à l'appareil ou s'il existe un énorme risque de corruption de données, la méthode sans fil pour obtenir une copie de la mémoire reste la seule et sûre. Malheureusement, il n'existe actuellement aucun outil logiciel pour recevoir automatiquement une copie de la mémoire via une communication sans fil.

Une copie peut être utilisée en informatique judiciaire. Par exemple, si les données de l'appareil étudié sont cryptées, une copie de la mémoire peut aider à décrypter les données qui contiennent des mots de passe et des clés cryptographiques [5]. Chaque application qui traite des données personnelles utilise le cryptage des données. Ayant l'image d'une copie de RAM et une certaine habileté à travailler avec, il y a une chance de restaurer les derniers messages ou fichiers temporaires qui peuvent aider dans une enquête médico-légale.

Dans le cas d'une attaque sur l'appareil, l'analyse de la copie de la RAM de l'appareil vous permet de savoir comment l'attaque a été menée, quels canaux de communication, logiciels malveillants et vulnérabilités ont été utilisés par l'attaquant pour empêcher de telles attaques à l'avenir.

Copie périodique des données critiques pour détecter les logiciels malveillants. Cette approche est utilisée pour détecter les logiciels malveillants qui utilisent des méthodes pour masquer sa présence dans le système.

En outre, une copie de la mémoire (ou la partie qui contient uniquement le contexte de l'application ou du processus à l'étude) peut être utilisée pour identifier les vulnérabilités et les fonctionnalités non documentées du logiciel. Les outils logiciels spécialisés existants utilisent une copie de la RAM pour détecter les rootkits [6]. Une copie de la mémoire de l'ensemble du système peut être utilisée pour surveiller les changements dans l'ensemble du système afin d'identifier les actions illégales.

Pour analyser la copie opérationnelle, le cadre de volatilité est utilisé [7]. Volatility Framework est un ensemble d'outils permettant d'obtenir et d'analyser une copie de la RAM de divers systèmes d'exploitation, y compris Android. En utilisant ces outils, vous pouvez obtenir les informations nécessaires contenues dans l'image de RAM. Pour obtenir une copie de la RAM, le Volatility Framework utilise le module du noyau LiME. Pour extraire une copie de la RAM via LiME, le code source du noyau Linux du périphérique à l'étude est requis.

Analyse d'outils et de méthodes pour exécuter des fichiers exécutables via des connexions sans fil pour Android OS

Pour installer des applications, comme dans tous les systèmes d'exploitation de type UNIX, des packages sont utilisés. Sur Android, ces packages ont l'extension .apk. Ces packages sont stockés dans la mémoire de l'appareil même après l'installation et sont supprimés uniquement lorsque l'application est désinstallée. Le package .apk contient du code Java compilé, ainsi que le fichier AndroidManifest.xml qui déclare les autorisations nécessaires au fonctionnement de l'application.

Il existe deux types d'applications: système et utilisateur. Les applications système, contrairement aux applications utilisateur, ont plus de privilèges, donc les modifier ou les supprimer n'est possible que si vous avez des droits de superutilisateur. Les packages d'application utilisateur se trouvent dans le répertoire «/ data / app». Les packages d'applications système se trouvent dans le répertoire «/ system / app».

À partir d'Android 5.0, la machine virtuelle Android Runtime est utilisée à la place de la machine virtuelle Dalvik. Contrairement à Dalvik, Android Runtime ne compile pas l'application au démarrage, mais lors de l'installation. Cela augmente la vitesse de lancement du programme et augmente la durée de vie de la batterie. Pour garantir la compatibilité descendante, Android Runtime utilise le même bytecode que Dalvik.

Contrairement à un processus système, un processus utilisateur a moins de privilèges sur le système. Pour obtenir des privilèges comme un processus système, un processus utilisateur nécessite des droits de superutilisateur ou des droits "root". Le superutilisateur est un utilisateur du système d'exploitation qui dispose de droits illimités sur le système.

Les droits de superutilisateur sont de deux types: permanents et temporaires. Les droits de superutilisateur permanents sont conservés même après un redémarrage et les droits temporaires sont valides jusqu'au redémarrage de l'appareil.

En règle générale, les droits de superutilisateur sur les appareils ne sont pas disponibles. En raison de la grande variété d'appareils, il n'existe aucun moyen uniforme d'obtenir les droits de superutilisateur. Par conséquent, pour obtenir les droits de superutilisateur, différents outils sont utilisés. L'obtention des droits de superutilisateur est nécessaire pour obtenir une copie de la mémoire des appareils Android.

Pour exécuter des fichiers exécutables, certains privilèges sont requis sur le système, ainsi qu'un ensemble de commandes Unix. Initialement, Android a un ensemble minimal de commandes, qui ne sont généralement pas suffisantes pour obtenir une copie de la mémoire. Par conséquent, ils utilisent BusyBox, qui comprend un ensemble étendu de commandes. Les utilitaires inclus avec BusyBox vous permettent de travailler dans le système de fichiers, de lancer des applications, d'afficher des informations système et bien plus encore. Il est également possible de créer des scripts shell.

Les scripts shell sont des fichiers exécutables qui contiennent un script pour exécuter un ensemble de commandes. Contrairement à l'application, les scripts shell ne nécessitent ni installation ni compilation. Si vous devez corriger quelque chose, apportez simplement des modifications au fichier de script shell.

Étant donné que les fichiers exécutables sont lancés via une communication sans fil, nous envisagerons deux façons de lancer des fichiers exécutables à l'aide d'ADB et SSH.

Pour la première méthode, il suffit d'exécuter le «setprop service.adb.tcp.port 5555; stop adbd, start adbd ”. Ensuite, exécutez une invite de commande sur l'ordinateur et connectez-vous au périphérique à l'aide de la commande «adb connect X», où «X» est l'adresse IP du périphérique sur le réseau et la valeur du port est 5555. Pour exécuter le fichier exécutable, utilisez la commande «adb shell am start -n com. package.name/com.package.name.ActivityName »s'il s'agit d'une application. Si le fichier exécutable est un script shell, il est lancé à l'aide de la commande «adb shell ./name», où nom est le nom du script.

La deuxième méthode utilise le protocole SSH. Contrairement à la méthode précédente, cette méthode nécessite un client SSH sur l'ordinateur et un serveur SSH sur l'appareil. Sous Windows, vous pouvez utiliser PuTTY ou sous Linux Openssh. Après avoir connecté l'appareil à l'ordinateur, nous avons accès au shell de commandes Shell. Les commandes pour exécuter les fichiers exécutables sont les mêmes que dans la première méthode.

Ainsi, on peut voir que les deux méthodes ne diffèrent que par la méthode de connexion. Les deux méthodes utilisent le shell de commande Shell pour exécuter des fichiers exécutables. Il s'ensuit que lors de l'accès au shell, vous pouvez exécuter n'importe quelle commande, ainsi que lancer n'importe quel fichier exécutable, que ce soit une application ou un script shell.

Outils logiciels pour obtenir une copie de la RAM

Les méthodes logicielles existantes peuvent être divisées en deux catégories:

- obtenir une copie de la mémoire de l'espace utilisateur et du noyau;

- récupérer une copie de la mémoire uniquement à partir de l'espace utilisateur.

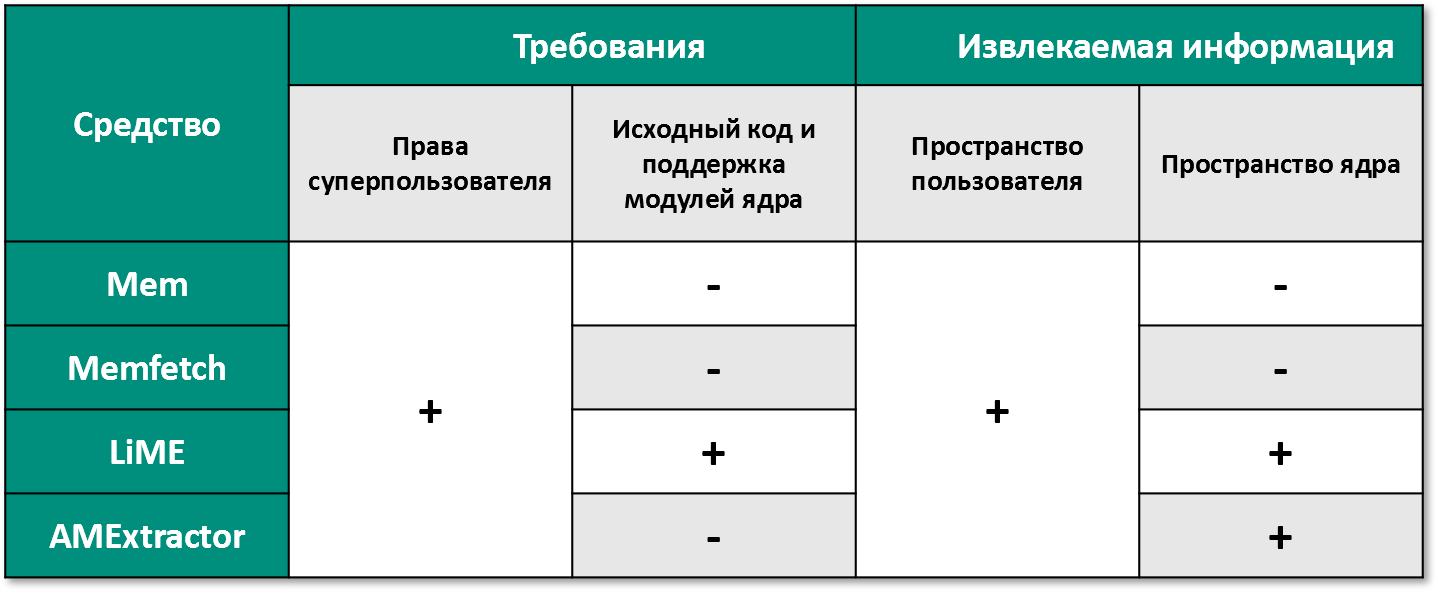

Les outils logiciels pour récupérer une copie de l'espace utilisateur et de l'espace noyau comprennent AMExtractor et LiME. Les outils Mem et Memfetch ne peuvent obtenir une copie de la mémoire que depuis l'espace utilisateur.

Considérez les outils logiciels mentionnés ci-dessus pour obtenir une copie de la RAM à partir d'appareils sous le contrôle du système d'exploitation Android:

- Mem: un utilitaire open source utilisé pour obtenir des données de RAM de processus [8];

- Memfetch: un utilitaire open source pour obtenir l'espace d'adressage de la RAM de processus en utilisant les périphériques / proc / $ pid / map et / proc / $ pid / mem [9];

- LiME: un module pour le noyau Linux avec du code open source pour obtenir des données stockées dans la RAM dans l'espace utilisateur et le noyau [10];

- AMExtractor: un utilitaire open source qui utilise le pseudo-périphérique / dev / kmem pour charger dans la mémoire du noyau [11].

Les programmes Mem et Memfetch peuvent être utilisés sans configuration préalable, mais ils ne sont pas en mesure d'obtenir des données de la zone de mémoire du noyau et nécessitent des droits de superutilisateur pour leur travail.

Malgré son utilisation et sa polyvalence généralisées, le module LiME nécessite la configuration et le code source corrects pour le noyau Linux pour chaque périphérique individuel.

Pour que AMExtractor fonctionne, des informations sont requises sur le type de modèle d'adressage de mémoire virtuelle utilisé par le noyau et les droits de superutilisateur.

Les outils logiciels pris en compte dans cet ouvrage, dont le code source est accessible au public, ne sont utilisés que pour obtenir une copie de la RAM.

Les outils logiciels tels que Oxygen, UFED et MSAB XRY sont chers et sont disponibles pour un usage commercial uniquement. Les programmes de ce niveau sont capables de: recevoir une copie de la mémoire d'un appareil verrouillé, obtenir des droits de superutilisateur, générer des rapports médico-légaux, et bien plus encore.

L'outil ANDROPHSY est le premier outil open source qui prend en charge toutes les étapes de l'enquête médico-légale des appareils Android [12]. L'architecture ANDROPHSY se compose de quatre modules principaux: un module de traitement, un module de collecte, un module d'analyse et un module de reporting. L'acquisition des données est effectuée à l'aide de l'outil dd et du service ADB. Un câble USB est utilisé pour se connecter entre l'ordinateur et l'appareil faisant l'objet de l'enquête, et les données sont transmises via le protocole TCP.

La confirmation de la pertinence de ce travail est la présence de failles dans ANDROPHIE. Ceux-ci incluent les performances uniquement dans l'environnement Linux, le manque de fonctions pour obtenir et analyser une copie de la RAM de l'appareil et le manque de connexion à l'appareil via Wi-Fi ou Bluetooth pour extraire des données.

Sur la base de l'analyse, un tableau comparatif a été construit (voir figure 1). Dans le tableau 1, le symbole «+» indique les fonds qui satisfont aux exigences et le symbole «-» indique le contraire.

Figure 1 - Logiciel pour obtenir une copie de RAM

Selon les résultats de la comparaison, il a été décidé d'utiliser AMExtractor pour prendre l'image de la RAM, en raison de la réception d'une copie complète de la RAM, ainsi que du manque de code source du noyau et de la prise en charge du chargement des modules.

Logiciel de transfert de données

Un câble USB est utilisé pour récupérer les données des appareils exécutant le système d'exploitation Android. La plupart des appareils Android peuvent être connectés à un ordinateur personnel à l'aide d'un câble USB.

Cependant, lors d'une enquête sur un appareil Android, il peut arriver qu'il soit impossible d'extraire des données de celui-ci à l'aide d'une connexion USB. Les raisons peuvent être un câble défectueux ou un connecteur endommagé. Dans ces cas, seule une carte mémoire externe, qui ne se trouve pas sur tous les appareils, sera à la disposition de l'expert pour la recherche. Parfois, un appareil ne contient que de la mémoire interne. Le contenu de cette mémoire, ainsi que la RAM, peuvent être retirés en toute sécurité via une connexion USB. Une alternative à une connexion filaire est sans fil. De tous les protocoles sans fil, le système d'exploitation Android prend en charge les plus populaires: Wi-Fi et Bluetooth.

Le Wi-Fi dans les appareils Android modernes est utilisé pour accéder à Internet ou pour transférer des données. Les appareils mobiles basés sur des droïdes prennent en charge la plupart des normes Wi-Fi jusqu'à 802.11ac. La vitesse de transfert de données entre les appareils via Wi-Fi dépasse la vitesse de transfert de données via Bluetooth [13].

Pour connecter des appareils via Wi-Fi, connectez-vous simplement à un point d'accès partagé. Étant donné que d'autres appareils peuvent se connecter au point d'accès partagé, il est important de limiter leur accès au réseau. La disponibilité du support dans Android, Wi-Fi Hotspot, vous permet d'utiliser l'appareil comme point d'accès.

Le protocole sans fil Bluetooth, disponible sur les appareils An-droid, a été conçu pour transférer des données entre des appareils dotés d'une petite batterie. Par rapport au Wi-Fi, la vitesse de transfert de fichiers via Bluetooth est beaucoup plus faible. Le protocole est basé sur un piconet composé d'un nœud principal et de plusieurs nœuds subordonnés [14]. Les profils sont utilisés pour transférer différents types de données. Un profil Bluetooth définit les commandes et les fonctionnalités que les appareils peuvent échanger entre eux. Il existe au moins 27 profils Bluetooth.

Un profil PAN est utilisé pour créer un WPAN entre deux appareils. Le profil HID vous permet de connecter une souris, un clavier et d'autres périphériques qui prennent en charge ce profil [14].

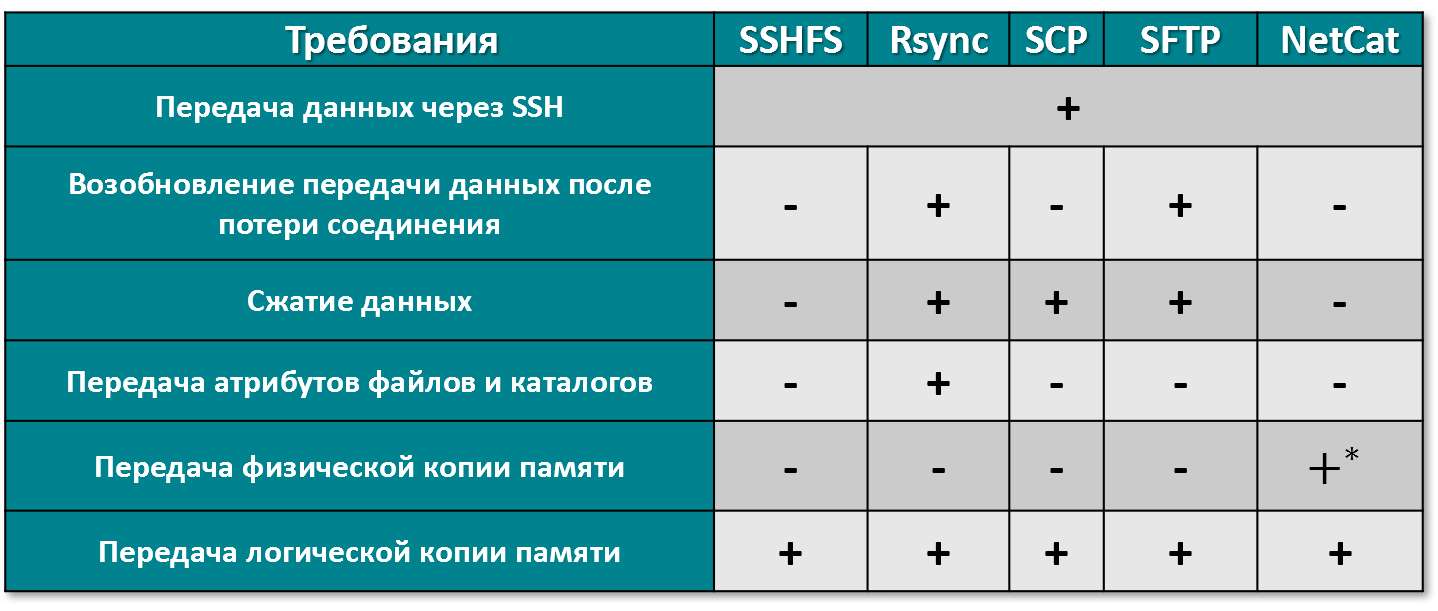

Dans ce travail, basé sur les fonctionnalités du système d'exploitation Android, nous considérons le transfert de données logiciel suivant:

- SSHFS: un client de système de fichiers basé sur FUSE pour monter des répertoires distants via une connexion SSH [15];

- Rsync: un utilitaire open source qui permet un transfert rapide et pas à pas des données [16];

- SCP: utilitaire et protocole de transmission de données via le protocole SSH [17];

- SFTP: en comparaison avec SCP, qui vous permet de copier uniquement des fichiers, SFTP a la capacité d'effectuer des opérations sur les fichiers: par exemple, reprendre le transfert de fichiers après la déconnexion, supprimer des fichiers sur le serveur et de nombreuses autres opérations [18];

- NetCat: utilitaire UNIX qui lit et écrit des données via des connexions réseau en utilisant le protocole TCP ou UDP [19].

L'utilitaire rsync est dans la plupart des cas utilisé pour synchroniser des fichiers ou des répertoires. Pendant la synchronisation, seules les modifications sont envoyées à l'aide d'un algorithme de recherche de somme de contrôle efficace. La fonctionnalité Rsync vous permet de transférer via le protocole SSH, de compresser des fichiers, ainsi que de copier des liens, des fichiers de périphérique, des attributs de propriétaire, des groupes et des droits.

La plupart des moyens d'obtenir une copie de la mémoire utilisent le protocole TCP pour le transfert de données pour exclure la possibilité d'écrire des données dans la mémoire de l'appareil à l'étude.

Pour un transfert de données sécurisé, il est important que le logiciel utilise le protocole SSH. Le Secure Shell Protocol (SSH) est un protocole de connexion à distance sécurisée au système et à d'autres services réseau sécurisés sur un réseau non sécurisé [20].

La compression des données peut augmenter considérablement le taux de transmission à faible bande passante du canal. Le transfert de fichiers, ainsi que leurs attributs, est d'une grande importance pour l'analyse médico-légale ultérieure.

dd. dd , , .

(. 2). “+” , , “-” — .

2 — .

- NetCat, Rsync ,

PS ...