Après Google, l'approche «

mobile first » a été adoptée non seulement par les concepteurs, mais aussi par les cybercriminels qui, à la recherche d'avantages, suivent la tendance:

en 2016, la part du trafic Internet mobile dépassait le trafic des ordinateurs de bureau . En 2019,

le trafic des utilisateurs mobiles représente 52,9% du total , 5,1 milliards de personnes utilisent Internet à partir d'appareils mobiles, tandis que depuis les ordinateurs de bureau - seulement 4,4 milliards. Ainsi, les attaques sur les appareils mobiles deviennent plus rentables: plus les utilisateurs sont plus susceptibles de gagner de l'argent.

Mais il y a un obstacle sur le chemin des criminels. Les fabricants d'appareils mobiles effectuent un travail systématique pour améliorer la sécurité de leurs produits, donc pirater un smartphone ou une tablette moderne n'est pas une tâche facile. Afin de ne pas se créer de difficultés, les cybercriminels ont changé de tactique et redirigé les attaques vers le maillon faible - l'utilisateur, en utilisant la tactique la plus efficace - le phishing.

La combinaison de la grande efficacité des attaques de phishing et de l'utilisation massive d'appareils mobiles a fait du phishing mobile l'une des menaces les plus visibles de notre époque. Aujourd'hui, nous parlerons des caractéristiques du phishing mobile, des raisons de la croissance de sa popularité et de sa grande efficacité, et découvrirons également ce qui peut être opposé aux astuces des cybercriminels.

Quelle est la valeur?

L'objectif ultime de la plupart des campagnes de phishing est d'être payé, et le phishing mobile ne fait pas exception. Les smartphones et les tablettes offrent de nombreuses opportunités de revenus frauduleux. En attaquant leurs propriétaires, les cybercriminels peuvent:

- Vendre des données personnelles volées sur Darknet;

- utiliser des informations privées volées pour le chantage;

- prendre le contrôle de l'appareil, l'utiliser pour l'exploration de crypto-monnaie, en tant que serveur proxy ou en tant que participant au réseau zombie pour un botnet DDoS;

- voler des comptes pour accéder aux ressources de l'entreprise, pénétrer le réseau de l'entreprise et voler des informations confidentielles ou commerciales;

- le forçant à l'inciter à installer un programme de contrôle à distance, à voler de l'argent d'un compte bancaire

- compromettre les informations d'identification d'une application bancaire et voler de l'argent en interceptant les codes SMS / push pour 2FA et en confirmant les transactions;

- après qu'un utilisateur a installé une application frauduleuse, lui montrer des publicités indésirables et mener d'autres activités malveillantes;

- Connectez l'utilisateur avec un abonnement premium premium à SMS ou à des fonctionnalités supplémentaires dans l'application.

Le nombre croissant de gadgets mobiles n'est pas la seule raison de la propagation de la menace du phishing mobile. Considérez les fonctionnalités des smartphones qui facilitent la vie des organisateurs de campagnes frauduleuses.

Taille d'écran relativement petite

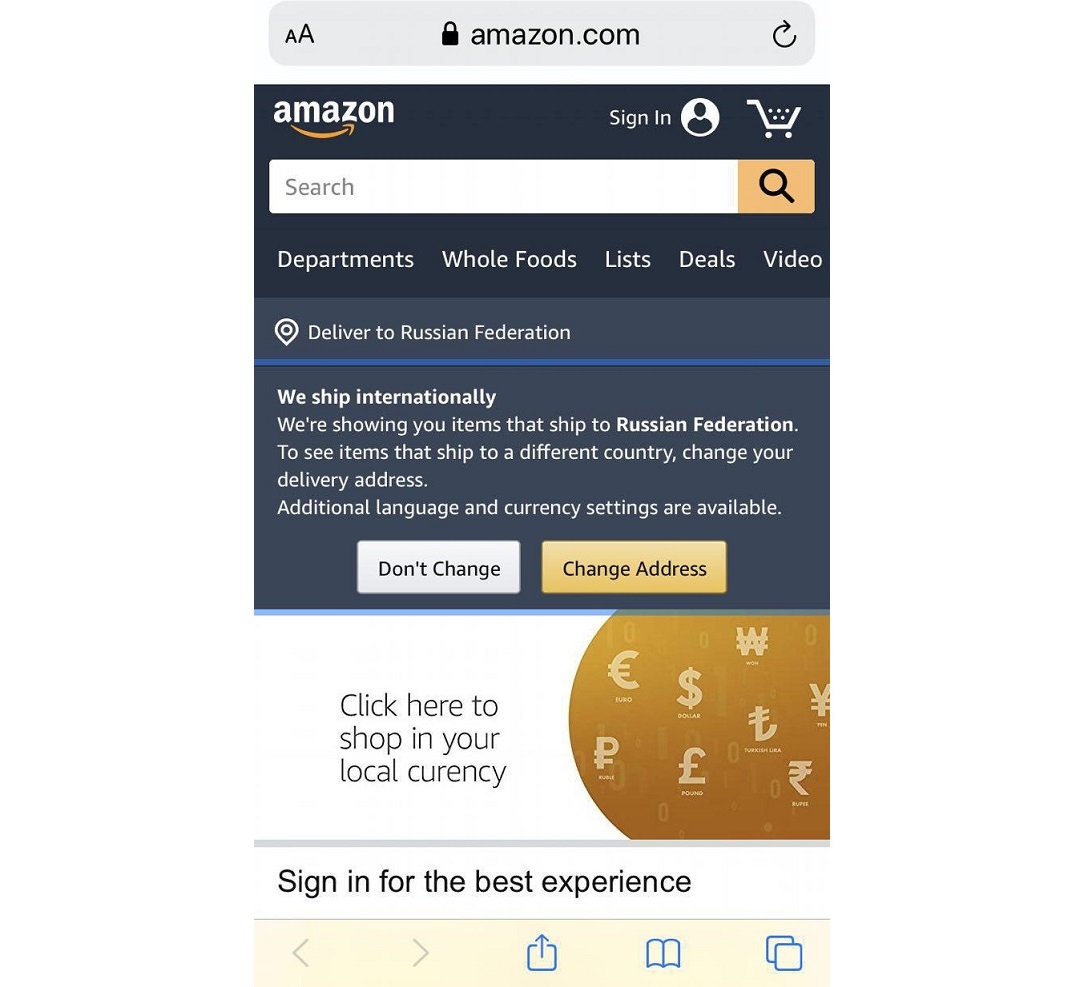

Malgré les résolutions élevées et ultra-élevées, la taille d'écran physique de la plupart des appareils mobiles ne dépasse pas 6 pouces. Cela rend difficile la vérification des URL suspectes et rend presque impossible la détection d'attaques punycode impliquant l'utilisation de caractères UTF d'autres alphabets, ainsi que des attaques avec la désignation de domaines mal orthographiés.

www.amazon.com/homewww.arnazon.com/homeLa combinaison des lettres «rn» peut être difficile à distinguer de «m» même sur un écran d'ordinateur.

Navigateurs mobiles

Pour économiser de l'espace sur l'écran du gadget, lorsque vous faites défiler la page d'un site, la barre d'adresse est réduite ou complètement masquée, ce qui rend impossible la reconnaissance de l'URL falsifiée.

Alertes

Messages contextuels et notifications sonores des messageries instantanées et des clients de messagerie, rappels sur les anniversaires des parents et amis, qu'il est temps de faire un autre versement sur une hypothèque, de mettre à jour plusieurs applications ou de répondre à un nouveau commentaire sur une photo, etc., etc. , sont depuis longtemps devenus une partie familière de la vie. En même temps, lorsqu'ils viennent régulièrement et en grand nombre, l'attention de l'utilisateur est dispersée: avec un grand nombre de notifications, il n'y a pas de temps pour les lire, le propriétaire du gadget a la mauvaise compétence de réaction instantanée aux notifications - dans l'ordre des choses, il commence à effacer un autre rappel de l'écran afin qu'il n'interfère pas avec le travail. Cette pratique augmente considérablement les chances de succès d'une attaque de phishing.

Confiance

Fait curieux, les utilisateurs d'appareils mobiles font plus confiance à leurs gadgets qu'aux utilisateurs d'ordinateurs portables et PC. Un gadget, contrairement à un ordinateur, est quelque chose de personnel, caché des regards indiscrets, caché dans une poche de veste ou un sac à main. Il s'agit d'un appareil à usage personnel qui ne peut être utilisé que par le propriétaire. Déverrouiller l'écran avec un mot de passe, une empreinte digitale ou FaceID renforce la confiance et crée un faux sentiment de sécurité. Après tout, les fabricants garantissent qu'aucun étranger ne peut pénétrer dans l'appareil. Cependant, le problème est que les victimes de phishing endommagent leurs actions, évaluant de manière moins critique leurs conséquences lorsqu'elles sont convaincues de l'invulnérabilité. En fait, ils ont eux-mêmes «laissé entrer» les escrocs.

Variété de canaux d'attaque

Le principal moyen utilisé pour les attaques de phishing dans l'environnement d'entreprise est devenu le courrier électronique. C'est pourquoi la plupart des solutions de sécurité proposées aux entreprises se concentrent sur les services de messagerie. Cependant, la prolifération de la technologie mobile, associée à la popularité croissante de l'approche BYOD, a considérablement modifié le paysage des attaques de phishing.

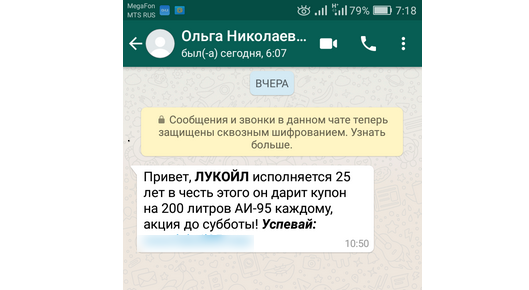

Selon un rapport de Wandera,

83% des attaques de phishing mobile réussies se produisent en dehors du courrier électronique . L'armée de plusieurs milliards de dollars d'utilisateurs de WhatsApp, Viber et Facebook Messenger fournit

un vaste champ d'activité aux escrocs .

En plus des messagers, les messages de phishing sur les appareils mobiles sont distribués avec succès via SMS, iMessage, Skype, les réseaux sociaux, les jeux et les applications de rencontres. Vous pouvez utiliser presque n'importe quelle plate-forme pour distribuer des messages frauduleux qui vous permettent d'envoyer du texte à un autre utilisateur.

Fonctionnalité riche

Les gadgets mobiles ont de nombreuses fonctionnalités qui facilitent la pénétration et le fonctionnement des applications malveillantes. Par exemple, les applications Android utilisent une fonctionnalité appelée messages Toast. Ce sont des notifications qui disparaissent rapidement et qui apparaissent en bas de l'écran. Ils, par exemple, utilisent Gmail, informant que la lettre est envoyée.

Une caractéristique des messages Toast est qu'ils sont affichés en haut de la fenêtre du programme.

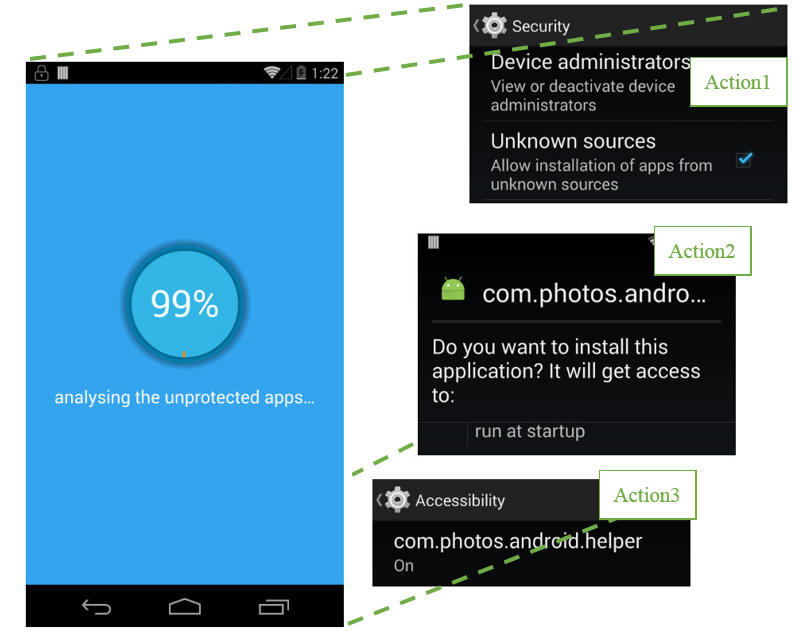

Le malware ToastAmigo détecté par Trend Micro en 2017 a

Le malware ToastAmigo détecté par Trend Micro en 2017 a utilisé cette fonction pour afficher une énorme notification avec une fausse interface, qui masquait les demandes d'accès au service d'accessibilité Android. Les utilisateurs ont cliqué sur les boutons de la fausse interface, mais en réalité, ils ont autorisé le programme malveillant.

Travaillez ToastAmigo. Source: Trend Micro

Travaillez ToastAmigo. Source: Trend MicroAprès avoir reçu les autorisations nécessaires, ToastAmigo a installé AmigoClicker sur l'appareil, une application qui télécharge les annonces en arrière-plan et clique sur les bannières publicitaires.

Une autre caractéristique populaire parmi les cyber fraudeurs Android est liée aux failles du système d'autorisation. Ils ont été utilisés, par exemple, par l'

attaque «Cloak & Dagger» (Cloak & Dagger) , qui a abusé des droits d'application. À l'aide des fonctions SYSTEM_ALERT_WINDOW et BIND_ACCESSIBILITY_SERVICE, une application malveillante peut afficher des fenêtres qui bloquent l'interface du smartphone et effectuer des actions en arrière-plan sans confirmation de l'utilisateur. Mais plus important encore, toute application installée à partir du magasin officiel de Google Play a reçu ces droits.

Selon Check Point, des

failles dans les autorisations Android ont été utilisées par 74% des ransomwares, 57% des logiciels malveillants publicitaires et au moins 14% des banquiers .

Et voici comment se produit le vol de mot de passe Facebook (vidéo):

https://www.youtube.com/watch?v=oGKYHavKZ24Magasins de logiciels malveillants

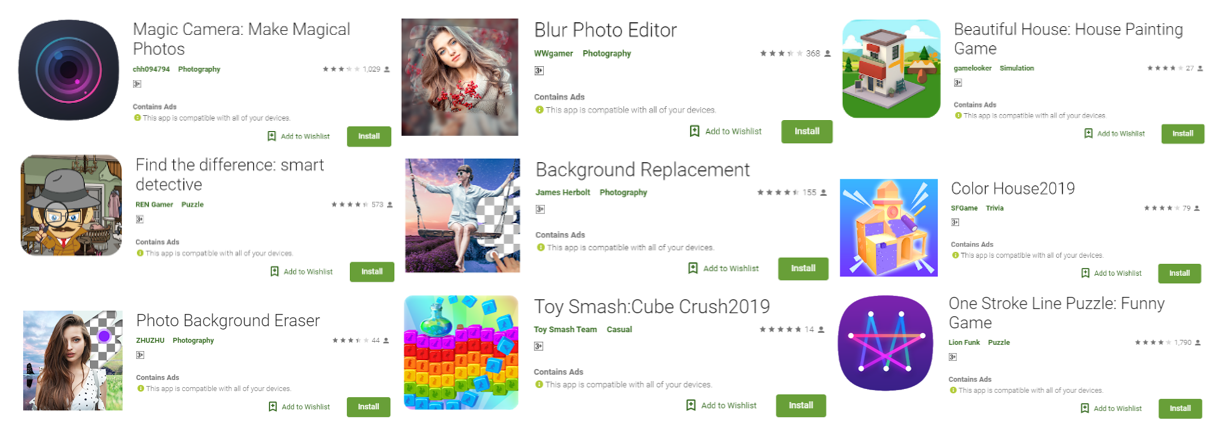

Malgré toutes les vérifications effectuées par les magasins d'applications officiels Google et Apple, les escrocs trouvent des moyens d'ajouter des fonctionnalités malveillantes à leurs conceptions en les déguisant en jeux, programmes de traitement de photos et autres logiciels populaires.

En août 2019, les

chercheurs de Trend Micro ont trouvé 85 applications malveillantes installées

sur Google Play plus de 8 millions de fois.

Tous les programmes malveillants se spécialisent dans l'affichage d'annonces difficiles à fermer et utilisent des moyens uniques pour suivre le comportement des utilisateurs.

L'auteur d'une autre collection malveillante de 42 applications Android a surveillé les API Google pour se protéger des analyses et a

attendu 24 minutes avant de commencer à afficher des publicités indésirables . Cela lui a permis de contourner l'analyse automatisée standard des applications Android, ce qui prend 10 minutes.

Une sélection d'applications iOS malveillantes du développeur indien AppAspect Technologies. Source: Wandera

Une sélection d'applications iOS malveillantes du développeur indien AppAspect Technologies. Source: WanderaMalgré des contrôles de sécurité plus stricts, il existe également des programmes frauduleux dans l'App Store d'Apple. Fin octobre, 17 applications ont été découvertes dans l'App Store

contenant des modules malveillants pour les clics sur les publicités et l'ouverture en arrière-plan des sites.

Comment gérer le phishing mobile

Compte tenu de leur grande variété, il est beaucoup plus difficile de se défendre contre les attaques de phishing mobile. Mais ici, les recommandations que nous proposons aux entreprises souhaitant se protéger contre la

compromission de la correspondance commerciale ,

des attaques ciblées et d'autres types de fraude par courrier électronique seront pertinentes ici.

- Améliorer la connaissance des utilisateurs dans le domaine de la sécurité: ils devraient être conscients des dangers d'une utilisation irréfléchie des appareils mobiles, en particulier en suivant les liens dans les messages et en installant des programmes à partir de sources non vérifiées. Et si nous parlons d'appareils utilisés par le BYOD pendant le travail, il vaut mieux s'abstenir d'installer des applications qui ne sont pas nécessaires au travail.

- Formation aux compétences comportementales sûres: pour cela, vous devez contacter les entreprises qui fournissent les services d'attaques de phishing simulées et savoir s'il existe une formation sur la lutte contre la fraude mobile dans la liste de leurs services.

- Installation de solutions de sécurité sur les appareils mobiles: à partir de la liste des produits Trend Micro, on distingue Mobile Security & Antivirus et Enterprise Mobile Security pour Android et iOS , ainsi que l'application Trend Micro WiFi Protection pour la protection lorsque vous travaillez sur des réseaux sans fil publics.