Habituellement, avec l'expression «authentification multifacteur», les gens se souviennent tout d'abord des codes SMS qui viennent lorsque vous payez avec une carte d'achat en ligne. Un peu moins vient à l'esprit un lecteur flash avec des chiffres, un jeton.

Aujourd'hui, je vais parler d'autres méthodes d'authentification multifacteur et des tâches qu'elles aident les entreprises à résoudre. Je vais vous parler de l'exemple de la solution Gemalto Safenet Authentication Service (SAS), qui existe sous la forme d'un service cloud et d'une version sur site certifiée par le FSTEC.

Tout le monde comprend à peu près ce qu'est l'authentification multifactorielle: c'est quand, en plus du mot de passe (facteur de connaissance), vous devez entrer un facteur de confirmation supplémentaire. Il y en a deux:

- facteur de propriété (ce que j'ai): codes de SMS, e-mail, applications mobiles, clés USB et plus encore.

- facteur de propriété (ce que je suis): empreintes digitales, iris.

En règle générale, au sein d'une entreprise, l'authentification multifacteur est utilisée pour protéger contre les accès non autorisés VDI, les portails Web (OWA, divers ServiceDesk, Confluence, Microsoft IIS), VPN, les applications cloud (Office 365, Salesforce).

Vous trouverez ci-dessous quelques exemples de tâches pouvant être résolues à l'aide du service d'authentification SafeNet.

Défi: conformité avec PCI DSSL'authentification multifacteur est l'une des exigences de

la norme PCI DSS (clause 8.3.). De plus, la norme exige que l'authentification multifacteur soit en une seule étape: le mot de passe et le deuxième facteur doivent être entrés dans le même champ. Si un attaquant tente de prendre possession du compte et fait une erreur en entrant, il ne comprendra pas où l'erreur a été commise - dans le mot de passe ou le jeton.

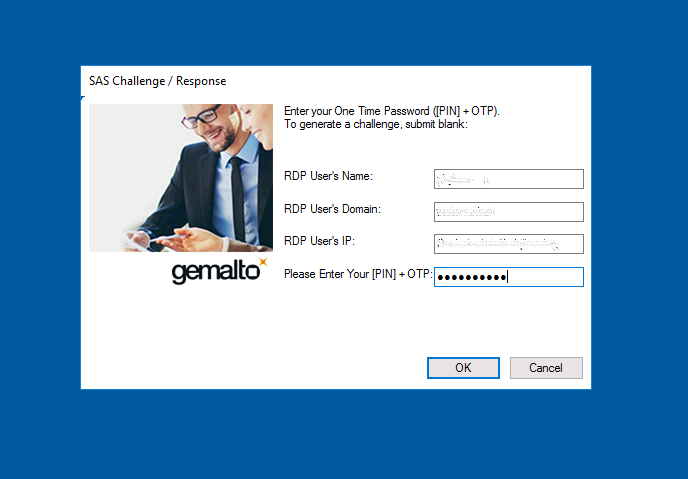

Solution: authentification PIN + OTP multifacteur en une seule étapeCe schéma d'authentification basé sur SafeNet est implémenté dans notre plate-forme IaaS qui est conforme aux exigences PCI DSS et 152- -

Cloud-152 . Les administrateurs de la plateforme Cloud-152 la transmettent pour accéder au segment de gestion. Pour l'autorisation, vous devez entrer le code PIN et OTP dans un champ, qui est accompagné d'une notification push dans l'application mobile Mobile Pass.

Voici à quoi ressemble l'authentification pour les administrateurs Cloud-152 du côté DataLine.

Voici à quoi ressemble l'authentification pour les administrateurs Cloud-152 du côté DataLine.

* Il aurait dû y avoir une capture d'écran du SafeNet Mobile Pass, mais l'application bloque les captures d'écran.Défi: l'authentification à deux facteurs pour les employés sans smartphone et Internet mobileLa société a l'intention d'introduire une authentification à deux facteurs pour accéder aux postes de travail. L'entreprise possède un réseau de bureaux répartis dans toute la Russie, de nombreux employés ont un Internet mobile instable ou pas de smartphone du tout. Il s'avère que les notifications Push des applications mobiles en tant que deuxième facteur ne fonctionneront pas. Les SMS et les jetons physiques disparaissent en raison du coût élevé.

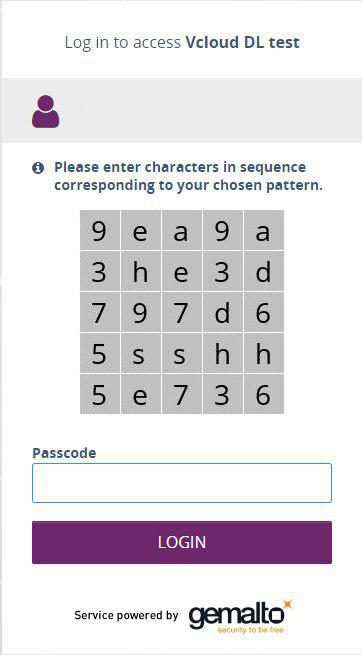

Solution: utilisez GrIDSure comme deuxième facteurGrIDSure est un mot de passe à usage unique (OTP). Il se compose d'un tableau avec des caractères et un modèle que l'utilisateur définit lui-même lors de la configuration de l'authentification. Pour l'autorisation, l'utilisateur sélectionne les caractères du tableau selon ce modèle et entre comme deuxième facteur.

Tableau contenant les caractères que l'utilisateur reçoit lors de l'autorisation sur les postes de travail.

Tableau contenant les caractères que l'utilisateur reçoit lors de l'autorisation sur les postes de travail. Ensuite, l'utilisateur suit simplement le modèle sélectionné. Par exemple, comme ça.

Ensuite, l'utilisateur suit simplement le modèle sélectionné. Par exemple, comme ça.En tant que caractères, vous pouvez utiliser des chiffres, des lettres et des caractères spéciaux. La taille du tableau est personnalisable: il peut s'agir d'un tableau de 5 par 5 ou plus.

À chaque tentative d'authentification, le tableau est mis à jour, ce mot de passe ne peut donc pas être brossé.

Gridsure n'a pas non plus besoin d'une application mobile, et donc d'un smartphone avec Internet mobile. GrIDSure est affiché sur la même interface et le même appareil que le service protégé.

Objectif: protéger le service Web contre les attaques par force bruteL'authentification multifacteur basée sur SafeNet peut être utilisée pour protéger les services Web publiés sur Internet, tels que Outlook Web App (OWA). Safenet prend en charge les protocoles RADIUS et SAML, il s'intègre donc facilement à Microsoft Outlook, Office 365, Saleforce, Dropbox, Apache, etc.

Si un attaquant connaît des e-mails, il sera en mesure d'attaquer ces services au moyen d'une tentative de mot de passe. Le but d'une telle attaque n'est pas toujours de capturer le compte, mais de le bloquer. En théorie, vous pouvez bloquer l'intégralité du courrier de l'entreprise.

Solution: utiliser OTP comme deuxième facteurIci, vous pouvez utiliser GrIDSure ou Mobile Pass comme deuxième facteur.

Tâche: automatisation de l'émission et de la maintenance des tokensUne entreprise disposant d'un réseau de succursales réparties pour 20 000 employés utilise déjà l'authentification à deux facteurs avec GrIDSure comme deuxième facteur.

Le problème est que les administrateurs doivent consacrer beaucoup de temps à la maintenance des jetons: en libérer de nouveaux, réinitialiser les modèles, etc.

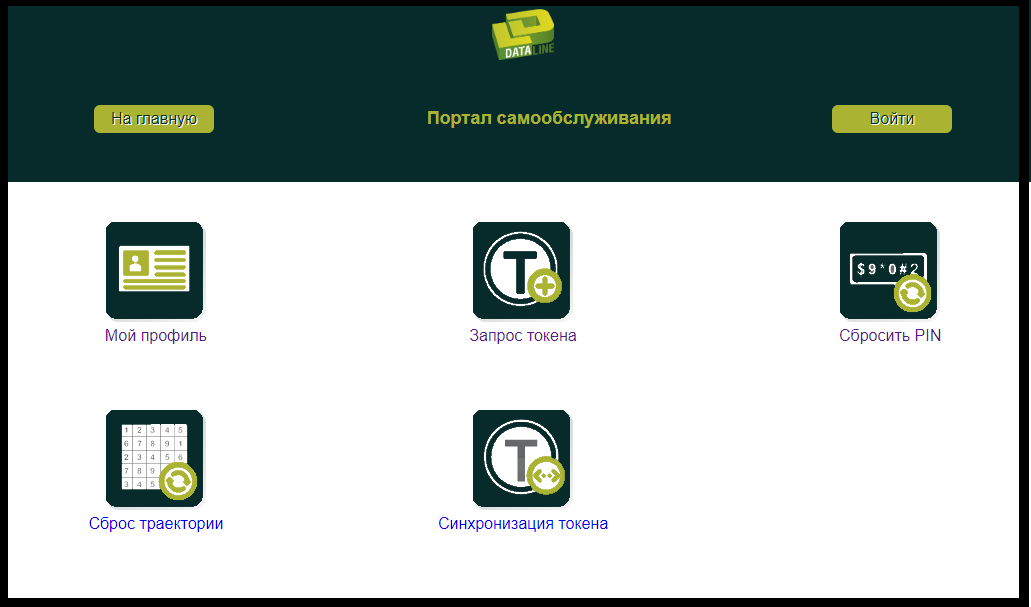

Solution: utilisez le portail libre-serviceSafeNet dispose d'un portail en libre-service qui permet d'automatiser les opérations de routine et de réduire la charge des administrateurs.

Sur le portail libre-service, l'utilisateur peut laisser toutes les informations nécessaires à l'émission d'un token. L'administrateur ne peut que le confirmer et envoyer un lien vers la formation du token. Si l'utilisateur a oublié le chemin qu'il a choisi pour GrIDSure, il peut de nouveau le réinitialiser indépendamment ici et en définir un nouveau.

Tâches: régulation de l'accès aux postes de travail

Tâches: régulation de l'accès aux postes de travailLe centre d'appels compte 200 travailleurs postés. Pour économiser des ressources, deux employés ont un poste de travail. Vous devez configurer les accès pour qu'il n'y ait pas de sessions compétitives.

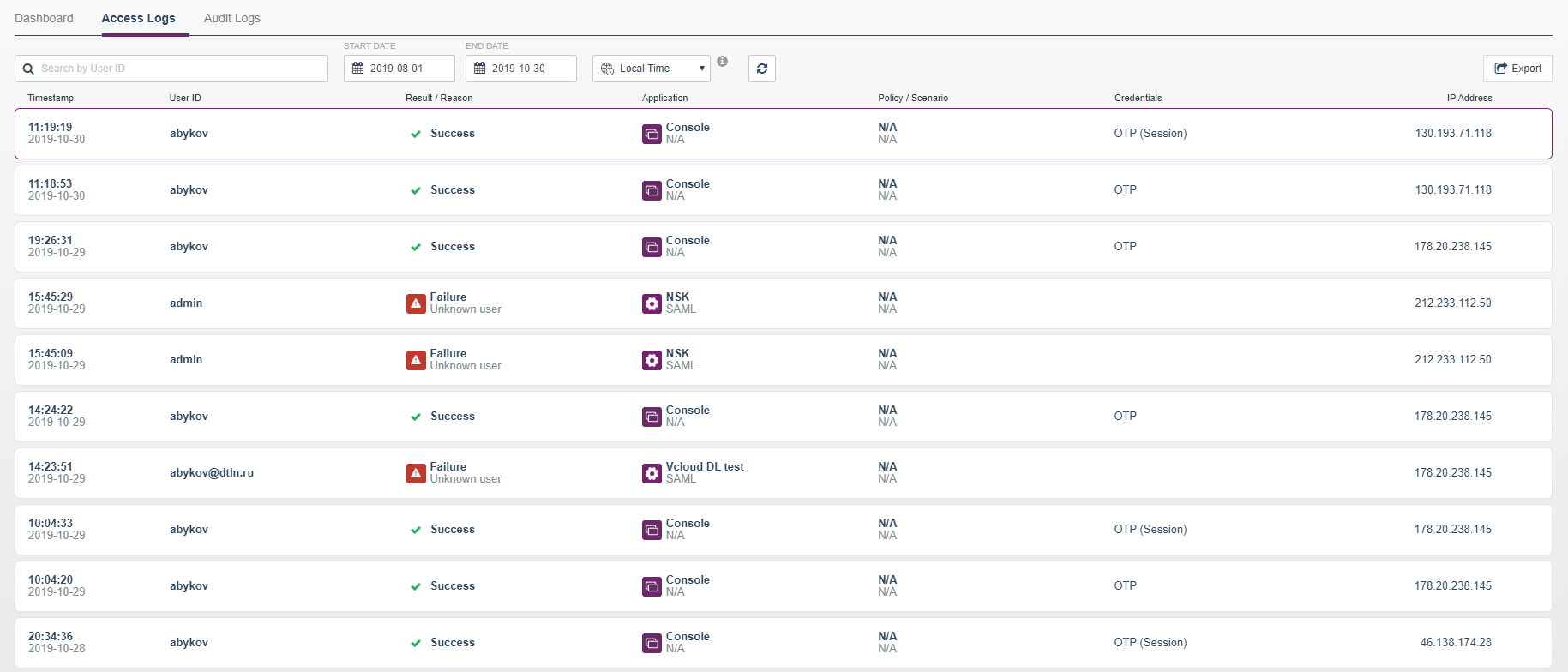

Solution: implémentez des règles de connexion et d'accès aux jetonsSafeNet peut être installé sur chaque poste de travail et définir des politiques d'accès pour l'heure et les adresses IP. Si le changement d'employé n'a pas encore commencé, il ne pourra pas se rendre à son poste de travail. L'administrateur pourra suivre le moment où un employé s'est connecté et à partir de quelle adresse IP dans le journal.

L'authentification multifacteur devient de plus en plus importante, car un mot de passe statique, même avec un grand nombre de caractères, n'est plus un obstacle difficile pour un attaquant.

Une autre tendance dans cette direction est l'utilisation d'un jeton pour accéder à plusieurs systèmes ou applications d'entreprise à la fois (entrée SSO). Un tel scénario peut également être implémenté à l'aide de SafeNet. Si vous êtes intéressé, je vous parlerai de lui dans un autre article.