Hier

, des informations sont apparues sur les tentatives d'exploitation de BlueKeep (CVE-2019-0708), une vulnérabilité critique du RCE dans Windows, dans le but d'installer le crypto-mineur Monero. Le chercheur Kevin Beamount, a tweeté que plusieurs hôtes de son réseau de Hanipots RDP sont partis dans l'état BSOD, avec leur disponibilité combinée jusqu'à ce moment-là ayant presque 6 mois.

L'analyse du crash dump de RAM a permis de détecter des traces

un shellcode conçu pour télécharger et exécuter un cryptominer depuis un serveur distant en exécutant un script PowerShell. En même temps, ce shellcode est identique au shellcode du module BlueKeep du projet Metasploit.

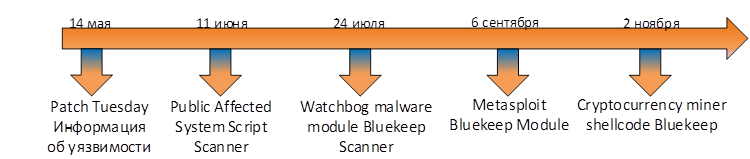

Voici un historique général des événements associés à cette vulnérabilité.

Il convient de noter que l'activité découverte la semaine dernière est la deuxième tentative bien connue des cybercriminels pour inclure du code du public concernant BlueKeep dans leurs projets. Rappelons qu'à la fin du mois de juillet,

il est devenu connu que le malware Lunix Watchbog dispose d'un module pour scanner les systèmes vulnérables à BlueKeep.

L'emprunt de code auprès du public, ainsi que le fait de laisser les serveurs du réseau RDP Honeypot à l'état BSOD, indique qu'à l'heure actuelle, les attaquants qui tentent d'infecter les serveurs avec le crypto-mineur Monero n'ont pas d'exploit stable et essaient seulement de perfectionner leurs compétences. Néanmoins, la chronologie des événements suggère que bientôt nous verrons des sections de code qui exploitent BlueKeep, dans le cadre d'une grande variété de familles malveillantes.

Gardez à l'esprit que BlueKeep n'est pas la seule vulnérabilité visant à implémenter le protocole RDP. Plus tôt, nous avons

écrit sur les vulnérabilités de DejaBlue (CVE-2019-1181 / 1182), qui ont une couverture potentielle beaucoup plus grande, car les versions les plus récentes de Windows en sont affectées.

Nous vous recommandons vivement de faire l'inventaire des services publiés de votre entreprise et de suivre les recommandations que nous avons

faites précédemment.