WannaCry, NotPetya, BadRabbit et d'autres sont des virus rançongiciels qui ont secoué le monde entier il y a environ un an ou deux. Aujourd'hui, les attaques de ces types de virus font moins de bruit, mais des histoires d'attaques se produisent toujours. Dans cet article, je vais vous montrer un des outils pour stopper l'attaque d'un tel virus: détecter rapidement une intrusion et localiser le problème. Tout cela à l'aide d'un

outil d' analyse de journal et de protection contre les intrusions

Quest InTrust . Sous le chat se trouvent des captures d'écran et un lien vers les dépôts de scripts malveillants. C'est parti!

Quest InTrust est une solution intégrée qui comprend la collecte de différents types de journaux, de données Syslog et d'analyseurs prêts à l'emploi pour différents types d'équipements. Il existe des règles prédéfinies pour prendre des mesures pour empêcher les attaques. Nous allons maintenant examiner de plus près tout cela avec des exemples d'analyse d'une attaque de virus de chiffrement et d'accès à un contrôleur de domaine

Attaque de ransomware

Le principe de l'attaque est de créer de nouveaux fichiers ou dossiers cryptés et de supprimer les originaux. Eh bien, alors une demande de rançon en bitcoins ou d'une autre manière. La définition de ce type d'attaque est basée sur la détection de la suppression massive et la création de fichiers. Surtout si cela se produit après les heures de classe.

Quelques référentiels avec des exemples de scripts de chiffrement Pour collecter les événements de changement, nous utilisons l'intégration avec la solution d'audit Quest Change Auditor (elle était déjà décrite

dans l'article précédent et même

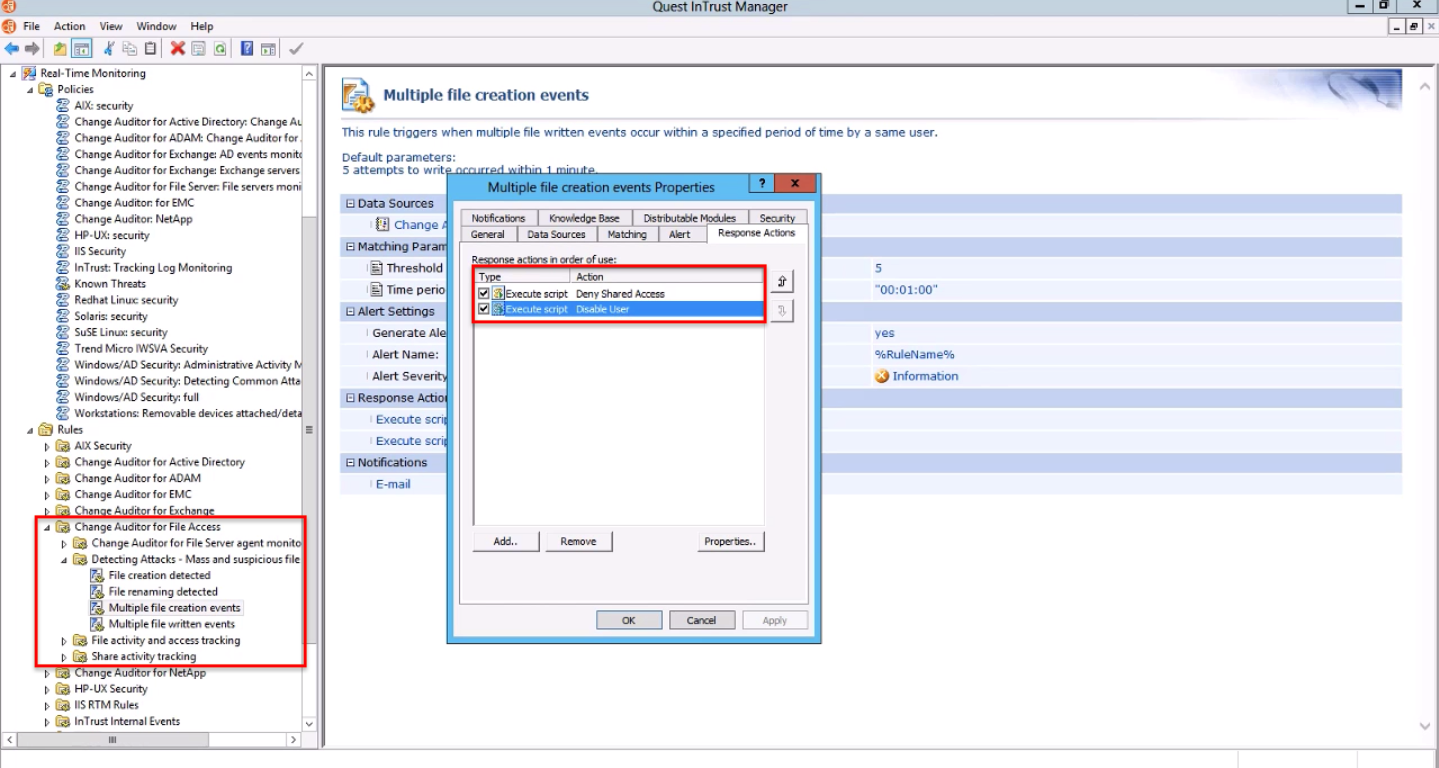

comparée à un produit d'un concurrent ). Pour les événements de cette source, InTrust a des règles prédéfinies pour détecter les anomalies. Bien sûr, vous pouvez ajouter ici toute logique de traitement des événements. Dans mon exemple, il est déterminé que lors de la création de fichiers en vrac (plus de 5 pièces en 1 minute), le compte d'utilisateur sera bloqué et l'accès aux répertoires partagés sera refusé.

Les paramètres de stratégie indiquent le répertoire auquel la règle s'applique et la liste des notifications. Si le DA dispose d'informations sur la subordination des employés, vous pouvez envoyer une lettre à son superviseur. Un cas utile est l'identification des tentatives d'accès aux fichiers qui, semble-t-il, ne sont pas nécessaires à l'exercice des fonctions de cet employé en particulier. Cela peut être particulièrement pertinent avant le licenciement, lorsque vous souhaitez emporter avec vous des développements tout faits.

Après avoir vérifié tous les paramètres, passons au chiffreur de script pré-préparé. Et lancez-le.

Dans les paramètres de détection d'attaque, «plus de 5 fichiers» étaient indiqués, comme vous pouvez le voir, après 7 fichiers, le virus a été arrêté (l'utilisateur a été bloqué et l'accès au répertoire a été désactivé). Facile à descendre. Dans le même temps, les employés responsables ont reçu des notifications.

Attaque sur un contrôleur de domaine

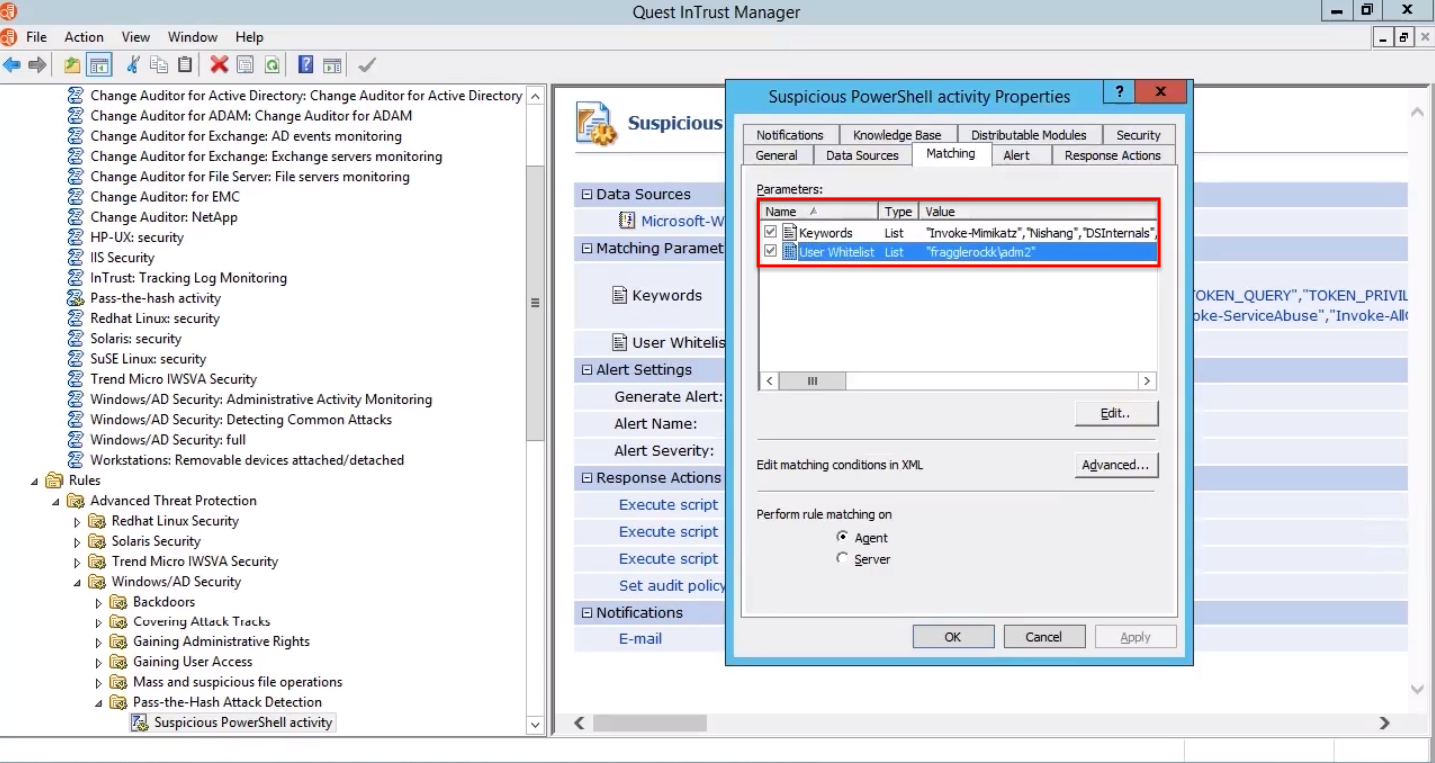

Vous trouverez ci-dessous le scénario d'attaque, qui vous permet d'accéder au compte administratif et, par conséquent, au contrôleur de domaine. La détection de l'exécution des applets

de commande

malveillantes spécialisées (par exemple, le déchargement des comptes de domaine) est également incluse dans la liste des règles Quest InTrust prédéfinies (la première ligne de la sélection dans l'image ci-dessous). De plus, dans mon exemple, les utilisateurs de la «feuille blanche» sont indiqués auxquels les règles ne s'appliquent pas (la deuxième ligne de la sélection dans l'image ci-dessous).

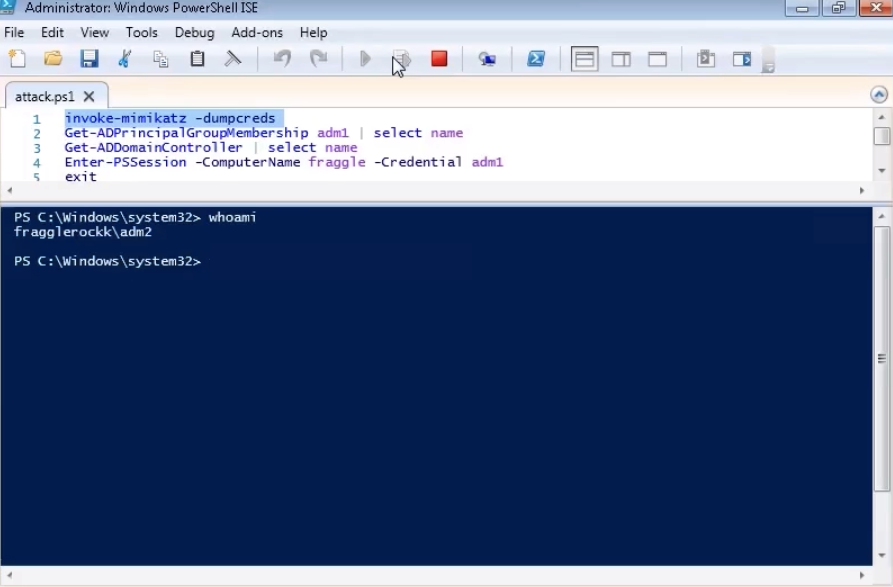

À l'aide du script

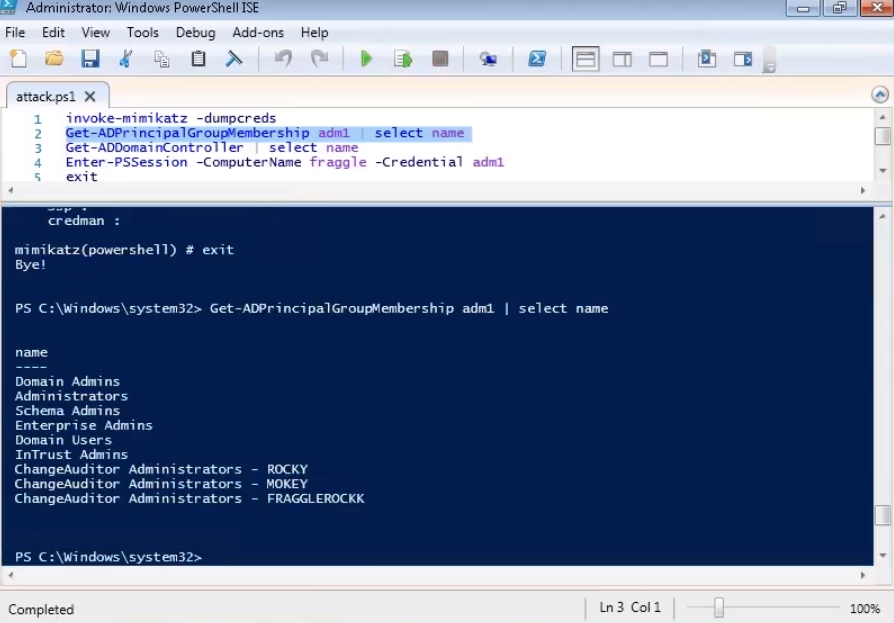

invoke-mimikatz , la création d'un vidage des détails du compte est activée. En même temps, aucun fichier n'est créé sur le système de fichiers. Tout d'abord, vérifiez le nom du compte sous lequel vous êtes connecté. Comme vous pouvez le voir, cet utilisateur fait partie de la "liste blanche", qui peut librement exécuter n'importe quelle applet de commande.

Ensuite, nous exécutons le script pré-préparé. À la sortie, nous obtenons une conclusion dans laquelle nous trouvons les détails de notre utilisateur de test.

Dans l'étape suivante, nous découvrons à quels groupes cet utilisateur appartient. Des groupes d'administrateurs sont présents.

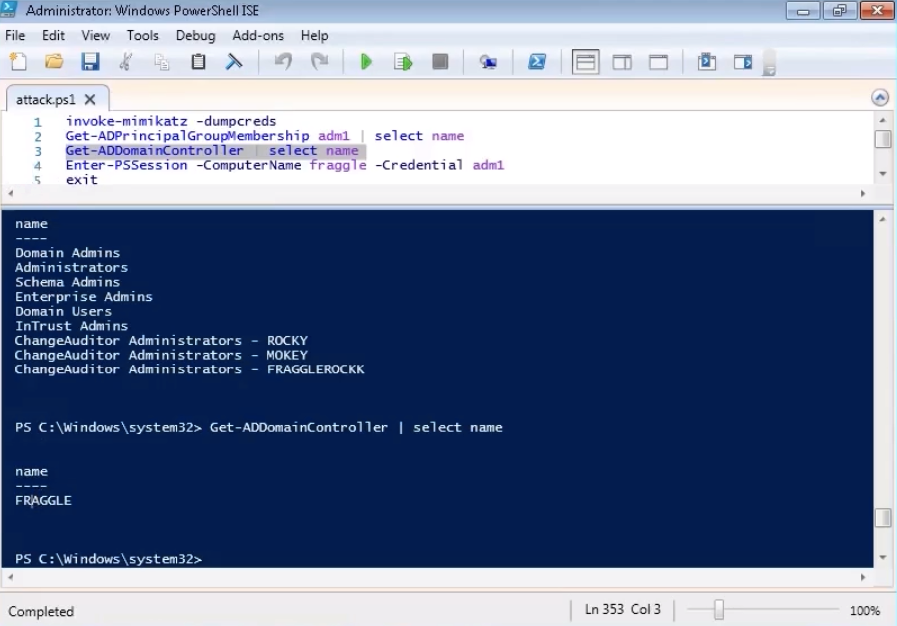

Nous apprenons maintenant les noms des contrôleurs de domaine. Dans mon exemple, il est seul.

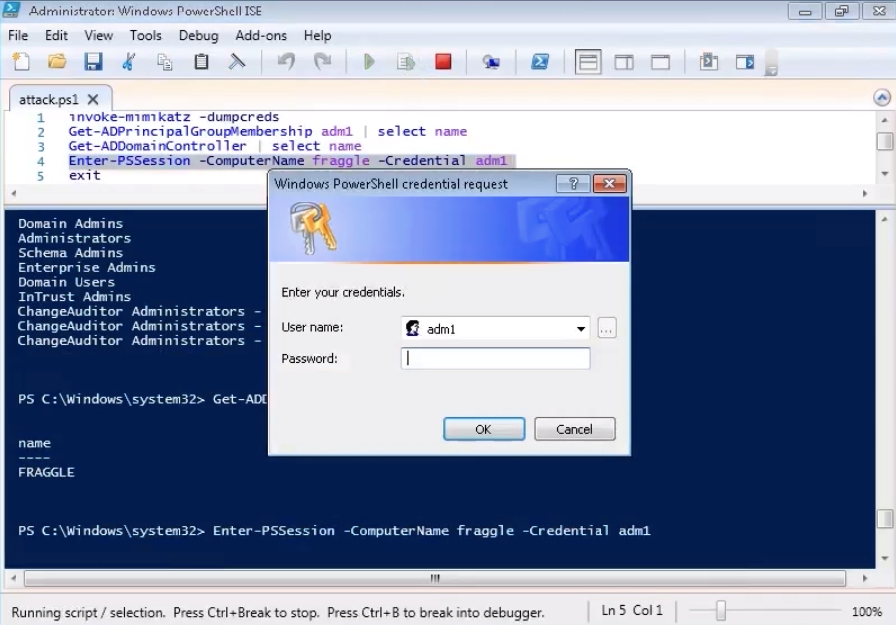

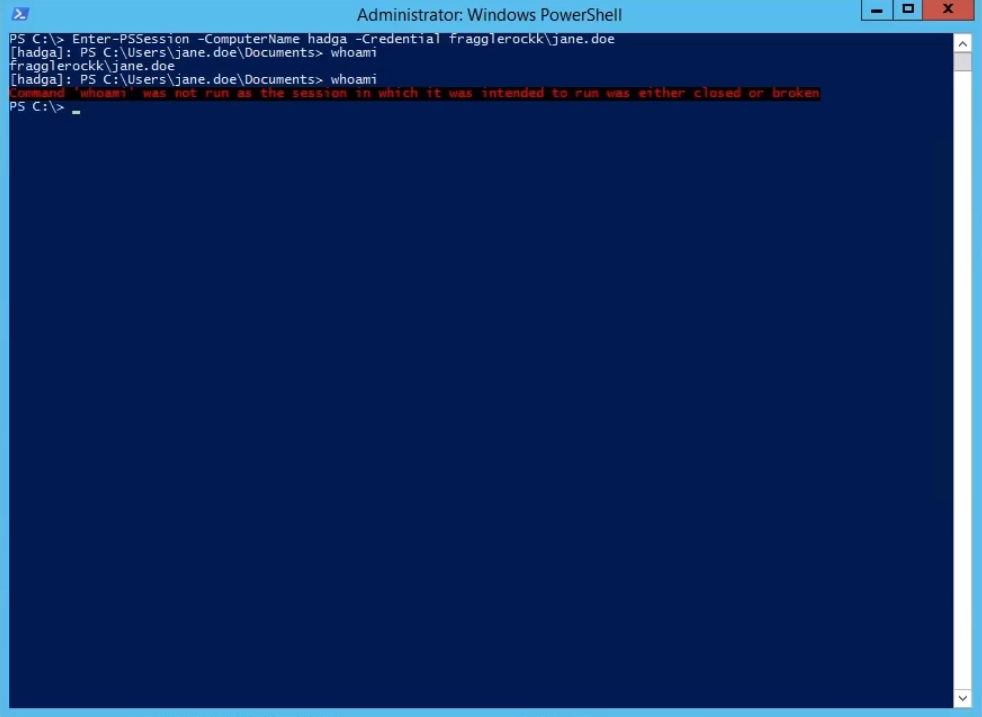

L'étape suivante d'une attaque potentielle consiste à se connecter à un contrôleur de domaine. Reste à saisir le mot de passe qui a déjà été mis en surbrillance.

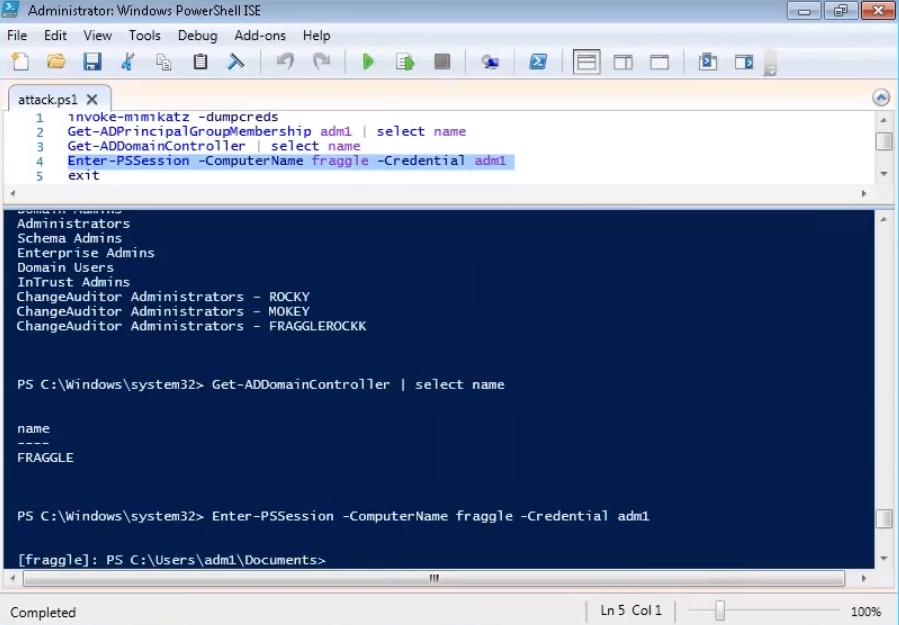

Et accédez à l'exécution de toutes les commandes sur le contrôleur de domaine.

Essayons maintenant de faire le même algorithme d'actions, mais au nom d'un utilisateur qui n'a pas été ajouté à la «liste blanche» dans InTrust. Pour la pureté de l'expérience, nous vérifions le nom d'utilisateur. Ensuite, nous exécutons le script invoke-mimikatz.

Parmi les actions mentionnées dans InTrust figuraient la fin de la session d'accès au terminal et le blocage de l'utilisateur. C'est ce qui s'est passé.

Vérifiez à nouveau ce compte.

L'attaque est empêchée, l'utilisateur est bloqué, le monde est sauvé.

Si vous avez vos propres stratégies pour lutter contre différents types d'intrus, vous pouvez également les spécifier dans InTrust. Avec d'autres produits Quest (

Change Auditor et

Enterprise Reporter ) basés sur InTrust, vous pouvez créer un système SIEM à part entière pour identifier et prévenir les conséquences graves des attaques numériques sur les entreprises.

InTrust et d'autres produits Quest peuvent être essayés dans votre environnement dans le cadre d'un projet pilote.

Laissez une demande pour en savoir plus.

Nos autres articles sur le

logiciel tag

gals .