Voici à quoi ressemble le centre de surveillance du centre de données NORD-2 situé à MoscouÀ propos des mesures prises pour garantir la sécurité des informations (SI), vous avez lu plusieurs fois. Toute personne informatique qui se respecte peut facilement nommer 5-10 règles IS. Cloud4Y propose également de parler de la sécurité des informations des centres de données.

Voici à quoi ressemble le centre de surveillance du centre de données NORD-2 situé à MoscouÀ propos des mesures prises pour garantir la sécurité des informations (SI), vous avez lu plusieurs fois. Toute personne informatique qui se respecte peut facilement nommer 5-10 règles IS. Cloud4Y propose également de parler de la sécurité des informations des centres de données. Pour garantir la sécurité des informations du centre de données, les objets les plus «protégés» sont:

- ressources d'information (données);

- les processus de collecte, de traitement, de stockage et de transmission d'informations;

- les utilisateurs du système et le personnel de maintenance;

- l'infrastructure de l'information, y compris le matériel et les logiciels pour le traitement, la transmission et l'affichage des informations, y compris les canaux d'échange d'informations, les systèmes de protection des informations et les locaux.

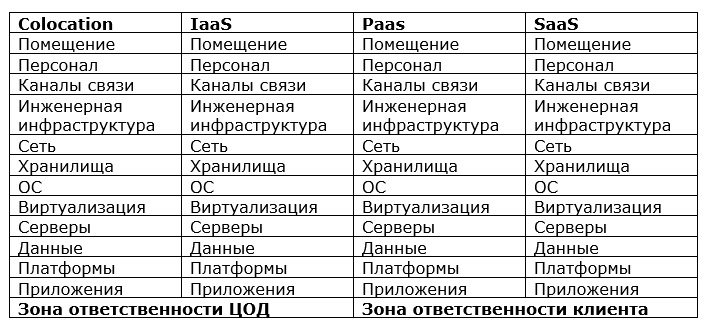

La zone de responsabilité du centre de données dépend du modèle de services fournis (IaaS / PaaS / SaaS). À quoi il ressemble, voir l'image ci-dessous:

Portée de la politique de sécurité du centre de données en fonction du modèle de services fournis

Portée de la politique de sécurité du centre de données en fonction du modèle de services fournisL'élément le plus important de l'élaboration d'une politique de sécurité de l'information consiste à créer un modèle de menaces et de contrevenants. Qu'est-ce qui pourrait devenir une menace pour le centre de données?

- Événements indésirables de nature naturelle, technogénique et sociale

- Terroristes, éléments criminels, etc.

- Dépendance vis-à-vis des fournisseurs, prestataires, partenaires, clients

- Défaillances, défaillances, destruction, dommages aux logiciels et au matériel

- Les employés du centre de données réalisent les menaces du SI en utilisant les droits et pouvoirs qui leur sont légalement accordés (contrevenants internes au SI)

- Les employés du centre de données réalisant des menaces SI en dehors des droits et pouvoirs qui leur sont légalement accordés, ainsi que des entités n'appartenant pas au personnel du centre de données, mais faisant des tentatives d'accès non autorisées et des actions non autorisées (violateurs externes du SI)

- Non-respect des exigences des organes de contrôle et de réglementation, loi applicable

L'analyse des risques - identifier les menaces potentielles et évaluer l'ampleur des conséquences de leur mise en œuvre - aidera à choisir les tâches prioritaires à résoudre par les experts en sécurité de l'information du centre de données, à planifier les budgets pour l'achat de matériel et de logiciels.

La sécurité est un processus continu qui comprend les étapes de planification, de mise en œuvre et d'exploitation, de surveillance, d'analyse et d'amélioration du système de sécurité de l'information. Pour créer des systèmes de gestion de la sécurité de l'information, le "

cycle de Deming " est utilisé.

Une partie importante des politiques de sécurité est la répartition des rôles et des responsabilités du personnel pour leur mise en œuvre. Les politiques devraient être constamment révisées pour tenir compte des changements législatifs, des nouvelles menaces et des remèdes émergents. Et, bien sûr, pour apporter des exigences de sécurité de l'information au personnel et conduire leur formation.

Mesures organisationnelles

Certains experts sont sceptiques quant à la sécurité du "papier", considérant les principales compétences pratiques pour résister à une tentative de piratage. Une véritable expérience en matière de sécurité de l'information dans les banques suggère le contraire. Les experts en sécurité de l'information peuvent avoir une excellente expertise dans l'identification et l'atténuation des risques, mais si le personnel du centre de données ne suit pas leurs instructions, tout sera vain.

La sécurité, en règle générale, n'apporte pas d'argent, mais ne fait que minimiser les risques. Par conséquent, il est souvent traité comme quelque chose d'interférant et de secondaire. Et lorsque les spécialistes de la sécurité commencent à en vouloir (ayant le droit de le faire), des conflits surviennent souvent avec le personnel et les gestionnaires des unités opérationnelles.

La présence des normes de l'industrie et des exigences des régulateurs aide les agents de sécurité à défendre leurs positions dans les négociations avec la direction, et les politiques, réglementations et règles approuvées du SI nous permettent de faire en sorte que le personnel remplisse les exigences qui y sont décrites, résumant la base de décisions souvent impopulaires.

Protection de la pièce

Lorsque vous fournissez un centre de données avec le modèle de colocation, la sécurité physique et le contrôle d'accès à l'équipement client passent au premier plan. Pour cela, des cloisons (parties clôturées du hall) sont utilisées, qui sont sous surveillance vidéo du client et auxquelles l'accès du personnel du centre de données est limité.

Dans les centres informatiques d'État à sécurité physique, à la fin du siècle dernier, les choses n'allaient pas mal. Il y avait un contrôle d'accès, un contrôle d'accès aux locaux, mais sans ordinateurs et caméras vidéo, systèmes d'extinction d'incendie - en cas d'incendie, le fréon était automatiquement lancé dans la salle des machines.

De nos jours, la sécurité physique est encore meilleure. Les systèmes de contrôle et de gestion des accès (ACS) sont devenus intelligents et des méthodes de restriction d'accès biométriques sont en cours d'introduction.

Les systèmes d'extinction d'incendie sont devenus plus sûrs pour le personnel et les équipements, parmi lesquels des installations pour inhiber, isoler, refroidir et les effets hypoxiques sur la zone d'allumage. Parallèlement aux systèmes de protection contre l'incendie obligatoires dans les centres de données, un système de détection précoce des incendies de type aspiration est souvent utilisé.

Pour protéger les centres de données contre les menaces externes - incendies, explosions, effondrement des structures des bâtiments, inondations, gaz corrosifs - des salles et des coffres-forts de sécurité ont commencé à être utilisés, dans lesquels l'équipement du serveur est protégé contre presque tous les facteurs externes dommageables.

Lien faible - Homme

Des systèmes de vidéosurveillance «intelligents», des capteurs de suivi volumétrique (acoustique, infrarouge, ultrasonique, micro-ondes), ACS ont réduit les risques, mais n'ont pas résolu tous les problèmes. Ces outils n'aideront pas, par exemple, lorsque des personnes correctement admises au centre de données avec un outil correctement «accroché» quelque chose. Et, comme cela arrive souvent, un crochet aléatoire apportera un maximum de problèmes.

Le travail du centre de données peut être affecté par l'utilisation abusive des ressources par le personnel, par exemple l'exploitation minière illégale. Les systèmes de gestion d'infrastructure de centre de données (DCIM) peuvent vous aider dans ces cas.

Le personnel a également besoin de protection, car une personne est souvent appelée le maillon le plus vulnérable du système de protection. Les attaques ciblées par des criminels professionnels commencent le plus souvent par l'utilisation de méthodes d'ingénierie sociale. Souvent, les systèmes les plus protégés tombent ou sont compromis après que quelqu'un quelque part a cliqué / téléchargé / fait. Ces risques peuvent être minimisés en formant le personnel et en introduisant les meilleures pratiques mondiales dans le domaine de la sécurité de l'information.

Protection des infrastructures d'ingénierie

Les menaces traditionnelles qui pèsent sur le fonctionnement du centre de données sont les pannes de courant et les pannes du système de refroidissement. Nous nous sommes habitués à ces menaces et avons appris à y faire face.

Une nouvelle tendance a été l'introduction généralisée d'équipements «intelligents» en réseau: onduleurs contrôlés, systèmes de refroidissement et de ventilation intelligents, une variété de contrôleurs et de capteurs connectés à des systèmes de surveillance. Lors de la construction d'un modèle de menace de centre de données, il ne faut pas oublier la probabilité d'une attaque sur le réseau d'infrastructure (et, éventuellement, sur le réseau informatique du centre de données qui lui est associé). La situation est compliquée par le fait qu'une partie de l'équipement (par exemple, des refroidisseurs) peut être déplacée à l'extérieur du centre de données, par exemple, sur le toit d'un immeuble loué.

Protection des canaux de communication

Si le centre de données fournit des services non seulement en fonction du modèle de colocation, vous devrez alors vous occuper de la protection du cloud. Selon Check Point, l'année dernière seulement, 51% des organisations du monde entier ont été victimes d'attaques contre les structures cloud. Les attaques DDoS stoppent l'activité, les virus rançongiciels nécessitent une rançon, les attaques ciblées contre les systèmes bancaires entraînent le vol de fonds sur les comptes correspondants.

Les menaces d'intrusions externes inquiètent également les spécialistes de la sécurité de l'information dans les centres de données. Les attaques distribuées visant à arrêter la fourniture de services, ainsi que les menaces de piratage, de vol ou d'altération des données contenues dans l'infrastructure virtuelle ou les systèmes de stockage, sont les plus pertinentes pour les centres de données.

Pour protéger le périmètre externe du centre de données, des systèmes modernes avec des fonctions de détection et de neutralisation de code malveillant, de surveillance des applications et la possibilité d'importer la technologie de défense proactive Threat Intelligence sont utilisés. Dans certains cas, déployez des systèmes dotés de la fonctionnalité IPS (prévention des intrusions) avec ajustement automatique du jeu de signatures aux paramètres de l'environnement protégé.

Pour se protéger contre les attaques DDoS, les entreprises russes utilisent généralement des services externes spécialisés qui acheminent le trafic vers d'autres nœuds et le filtrent dans le cloud. La protection côté opérateur est beaucoup plus efficace que côté client, et les centres de données agissent comme intermédiaires pour la vente de services.

Des attaques DDoS internes sont également possibles dans les centres de données: un attaquant pénètre dans les serveurs faiblement protégés d'une entreprise qui héberge son équipement en utilisant le modèle de colocation, et à partir de là, mène une attaque par déni de service contre d'autres clients de ce centre de données via un réseau interne.

Attention aux environnements virtuels

Il est nécessaire de prendre en compte les spécificités de l'objet protégé - l'utilisation de la virtualisation, le dynamisme de l'évolution des infrastructures informatiques, l'interconnectivité des services, lorsqu'une attaque réussie sur un client peut menacer la sécurité des voisins. Par exemple, en piratant un docker frontal lors de l'utilisation de PaaS basé sur KuaRnetes, un attaquant peut obtenir immédiatement toutes les informations de mot de passe et même accéder au système d'orchestration.

Les produits fournis par le modèle de service ont un degré élevé d'automatisation. Afin de ne pas interférer avec les activités, un degré d’automatisation et une mise à l’échelle horizontale au moins auraient dû imposer des outils de protection des informations. La mise à l'échelle doit être assurée à tous les niveaux de la sécurité de l'information, y compris l'automatisation du contrôle d'accès et la rotation des clés d'accès. Un défi particulier est la mise à l'échelle des modules fonctionnels qui inspectent le trafic réseau.

Par exemple, le filtrage du trafic réseau aux niveaux de l'application, du réseau et de la session dans les centres de données avec un haut degré de virtualisation doit être effectué au niveau des modules réseau de l'hyperviseur (par exemple, le pare-feu distribué de VMware) ou en créant des chaînes de service (pare-feu virtuels de Palo Alto Networks).

S'il y a des faiblesses dans le niveau de virtualisation des ressources informatiques, les efforts pour créer un système intégré de sécurité de l'information au niveau de la plateforme seront inefficaces.

Niveaux de protection des données dans le centre de données

Une approche courante de la protection consiste à utiliser des systèmes de sécurité SI intégrés à plusieurs niveaux, y compris la macro-segmentation au niveau du pare-feu (segmentation pour divers domaines fonctionnels de l'entreprise), la micro-segmentation basée sur des pare-feu virtuels ou le marquage des groupes de trafic (rôles ou services utilisateur) définis par des politiques d'accès .

Le niveau suivant est l'identification des anomalies à l'intérieur et entre les segments. La dynamique du trafic est analysée, ce qui peut indiquer la présence d'activités malveillantes, telles que l'analyse du réseau, les attaques DDoS, le téléchargement de données, par exemple, en découpant des fichiers de base de données et en les émettant périodiquement en affichant des sessions à intervalles longs. D'énormes volumes de trafic transitent à l'intérieur du centre de données, donc pour identifier les anomalies, vous devez utiliser des algorithmes de recherche avancés, et sans analyse par lots. Il est important que non seulement les signes d'activité malveillante et anormale soient reconnus, mais également que les logiciels malveillants fonctionnent même dans le trafic chiffré sans le déchiffrer, comme cela est proposé dans les solutions Cisco (Stealthwatch).

La dernière frontière est la protection des terminaux sur un réseau local: les serveurs et les machines virtuelles, par exemple, en utilisant des agents installés sur les terminaux (machines virtuelles) qui analysent les entrées / sorties, suppriment, copient et activités réseau, transfèrent les données vers le

cloud , où des calculs sont nécessaires qui nécessitent une grande puissance de calcul. Là, une analyse est effectuée à l'aide d'algorithmes Big Data, des arbres de logique machine sont construits et des anomalies sont détectées. Les algorithmes s'auto-apprennent sur la base d'une énorme quantité de données fournies par un réseau mondial de capteurs.

Vous pouvez le faire sans installer d'agents. Les moyens modernes de protection des informations doivent être sans agent et intégrés dans les systèmes d'exploitation au niveau de l'hyperviseur.

Ces mesures réduisent considérablement les risques de sécurité de l'information, mais cela peut ne pas être suffisant pour les centres de données qui assurent l'automatisation des processus de production à risque accru, par exemple les centrales nucléaires.

Exigences réglementaires

Selon les informations traitées, l'infrastructure physique et virtualisée du centre de données doit répondre à différentes exigences de sécurité formulées dans les lois et les normes de l'industrie.

Ces lois incluent la loi "sur les données personnelles" (152-) et la loi "sur la sécurité des objets du RF KII RF" (187-) qui est entrée en vigueur cette année - le parquet s'est déjà intéressé au progrès de sa mise en œuvre. Les différends concernant l'appartenance des centres de données aux sujets KII sont toujours en cours, mais très probablement, les centres de données souhaitant fournir des services aux sujets KII devront satisfaire aux exigences de la nouvelle législation.

Ce ne sera pas facile pour les centres de données hébergeant des systèmes d'information d'État. Selon le décret n ° 555 du gouvernement de la Fédération de Russie du 11.05.2017, les problèmes de sécurité de l'information devraient être résolus avant la mise en service du SIG. Et un centre de données qui souhaite héberger un SIG doit répondre à l'avance aux exigences des régulateurs.

Au cours des 30 dernières années, les systèmes de sécurité des centres de données ont parcouru un long chemin: des simples systèmes de protection physique et des mesures organisationnelles qui n'ont pas perdu de leur pertinence, cependant, aux systèmes intelligents complexes qui utilisent de plus en plus des éléments de l'intelligence artificielle. Mais l'essence de l'approche n'a pas changé. Les technologies les plus modernes n'économiseront pas sans mesures organisationnelles et formation du personnel, et sans papier - sans logiciel ni solutions techniques. La sécurité du datacenter ne peut être assurée une fois pour toutes, c'est un travail quotidien constant pour identifier les menaces prioritaires et une solution globale aux problèmes émergents.

Quoi d'autre est utile de lire sur le blog Cloud4Y→

Configurer top dans GNU / Linux→ Les

pentesters à la pointe de la cybersécurité→

Le chemin de l'intelligence artificielle d'une idée fantastique à l'industrie scientifique→

4 façons d'économiser sur les sauvegardes dans le cloud→

Histoire de MuttAbonnez-vous à notre chaîne

Telegram pour ne pas manquer un autre article! Nous écrivons pas plus de deux fois par semaine et uniquement pour affaires. Nous vous rappelons également que vous pouvez

tester gratuitement les solutions cloud Cloud4Y.