Un beau soir de printemps, où je ne voulais pas rentrer à la maison, et le désir infatigable de vivre et d'apprendre est tombé et a brûlé comme un fer à repasser, l'idée est venue de

pousser une fonctionnalité

errante tentante sur un pare-feu appelé "

politique IP DOS ".

Après des caresses préliminaires et une familiarisation avec le manuel, je l'ai installé en mode

Pass-and-Log pour regarder l'échappement et l'utilité douteuse de ce réglage.

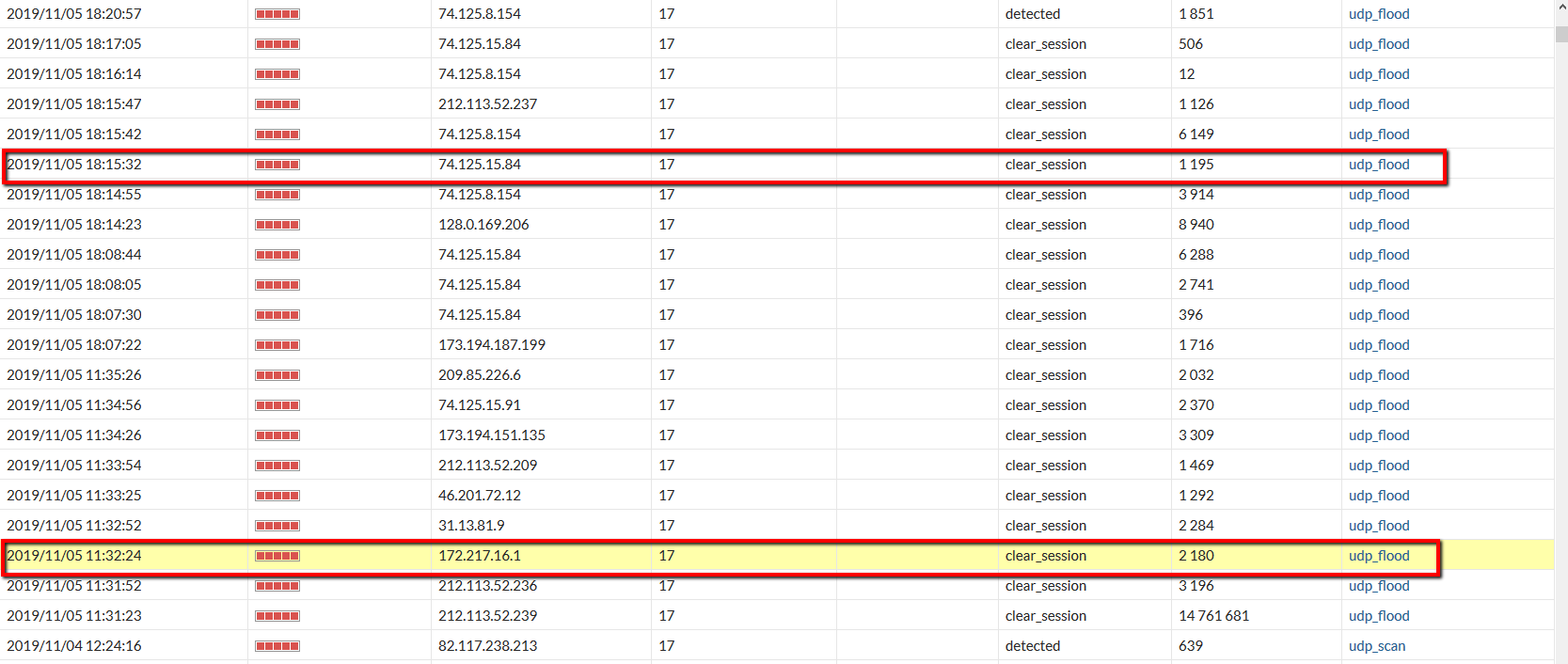

Après quelques jours (pour que les statistiques soient accumulées, bien sûr, et pas parce que j'oubliais), j'ai regardé les journaux et, en dansant sur place, j'ai frappé des mains - il n'y avait aucune entrée. Il semblerait que ce soit plus facile - activez la politique en mode blocage de toutes les inondations, analyses, qui établissent

des sessions

semi-ouvertes avec une interdiction d'une heure et dorment tranquillement en sachant que la frontière est verrouillée. Mais la 34e année de vie a surmonté le maximalisme juvénile et quelque part dans le dos du cerveau une voix mince a retenti: «Levons les paupières et voyons à quelles adresses notre pare-feu bien-aimé est reconnu comme un créateur de crues malveillant? Eh bien, dans l'ordre du délire. "

Nous commençons à analyser les données obtenues à partir de la liste des anomalies. Je conduis les adresses à travers un simple script

Powershell et mes yeux tombent sur les lettres

google familières.

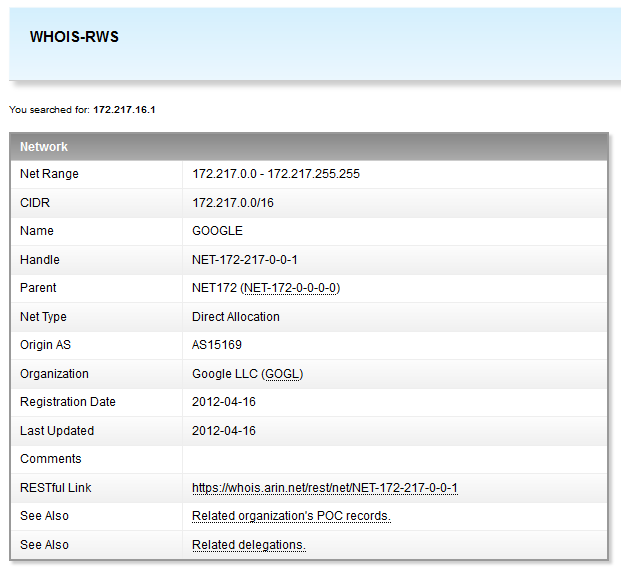

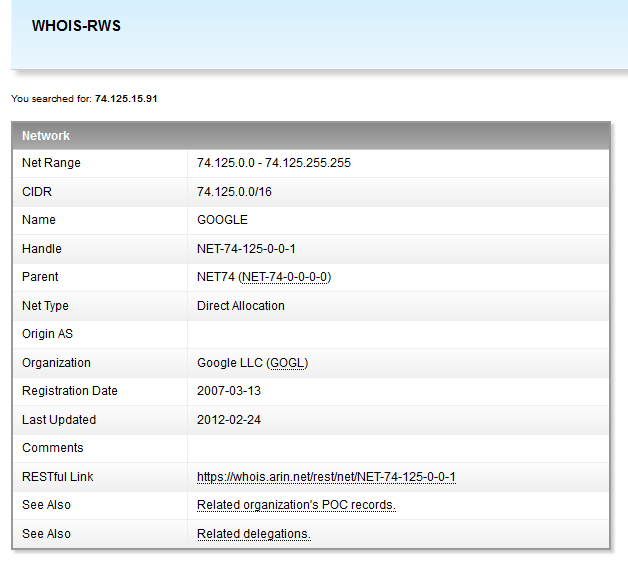

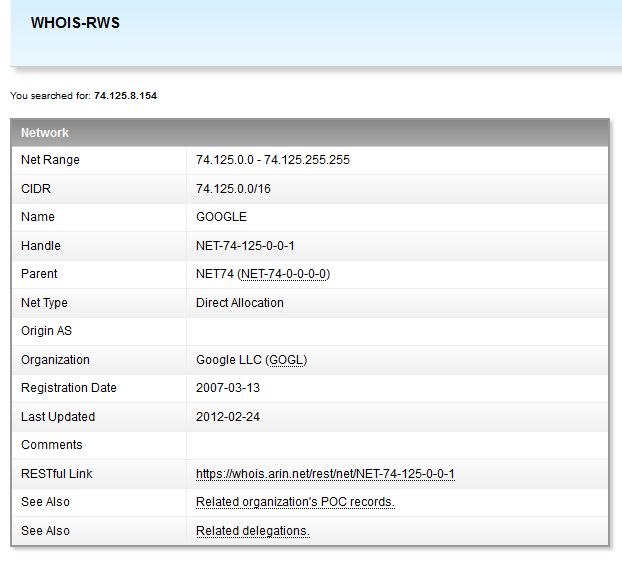

Je me frotte les yeux, cligne des yeux pendant environ cinq minutes, afin de m'assurer que je n'y ai pas pensé - c'est vraiment dans la liste de ceux que le pare-feu considérait comme un inondateur malveillant, le type d'attaque est

udp flood , adresses appartenant à la corporation du bien.

Je me gratte la tête, configurant simultanément la capture de paquets sur l'interface externe pour une analyse plus approfondie. Des pensées arc-en-ciel me traversent la tête: «Comment se fait-il que quelque chose soit infecté dans le cadre de Google? Et ai-je trouvé ça? Bien, bien, bien - récompenses, honneurs et tapis rouge, et votre casino avec blackjack et, bien, vous comprenez ... "

J'analyse le fichier

Wireshark résultant.

Oui, en effet, à partir de l'adresse du scoop

Google , les paquets UDP du port 443 au port aléatoire de mon appareil sont affichés.

Mais attendez une

minute ... Ici, le protocole passe de

UDP à

GQUIC .

Semen Semenych ...

Je rappelle immédiatement le rapport de

High Toad d' Alexander Tobol "

UDP contre

TCP ou l'avenir de la pile réseau" (

lien ).

D'une part, il y a une légère déception - ni pour vous, monsieur, ni lauriers, ni honneurs. Par contre, le problème est clair, il reste à comprendre où et combien creuser.

Quelques minutes de communication avec la Corporation of Goodness - et tout se met en place. Afin d'améliorer la vitesse de livraison du contenu,

Google a annoncé en 2012 le protocole

QUIC , qui élimine la plupart des lacunes de TCP (oui, oui, dans ces articles,

Rrraz et

Two se réfèrent à une approche complètement révolutionnaire, mais, pour être honnête, je veux fotochki avec des chats chargés rapidement, et non ces révolutions de votre conscience et de votre progrès). Comme l'ont montré d'autres recherches, de nombreuses organisations sont en train de passer à une option de diffusion de contenu similaire.

Le problème est le mien et, je pense, non seulement dans mon cas, il s'est avéré qu'au final, il y a beaucoup de paquets et que le pare-feu les perçoit comme une inondation.

Il y avait peu de solutions:

1. Ajoutez à la liste d'exclusion de la

politique DoS sur les étendues de pare-feu des adresses

Google . Juste en pensant à la gamme d'adresses possibles, l'œil a commencé à trembler nerveusement - l'idée a été reportée comme délirante.

2. Augmenter le seuil de réponse pour

la politique d'inondation udp n'est pas non plus comme il faut, mais tout à coup quelqu'un qui est vraiment malveillant va passer à travers.

3. Interdisez les appels du réseau interne via

UDP vers le port

443 .

Après avoir lu en plus sur la mise en œuvre et l'intégration de

QUIC dans

Google Chrome , la dernière option a été adoptée comme indication d'action. Le fait est que, aimé de tout le monde partout et sans pitié (je ne comprends pas pourquoi, il vaut mieux obtenir l'impudent

Firefox aux cheveux roux pour manger des gigaoctets de RAM),

Google Chrome essaie d'abord d'établir une connexion en utilisant son

QUIC subi, mais si un miracle ne se produit pas , puis il revient à des méthodes éprouvées telles que

TLS , bien qu'il ait honte de ce plus fou.

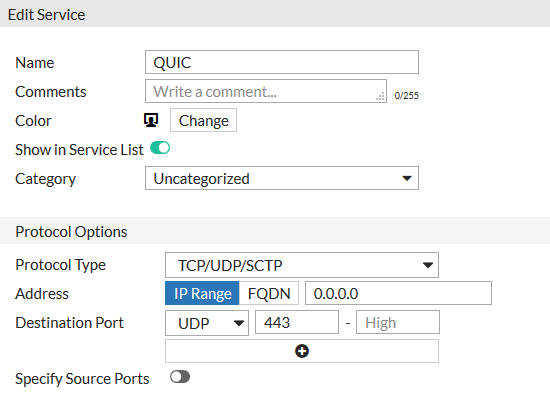

Nous créons une entrée pour le service

QUIC sur le pare-feu:

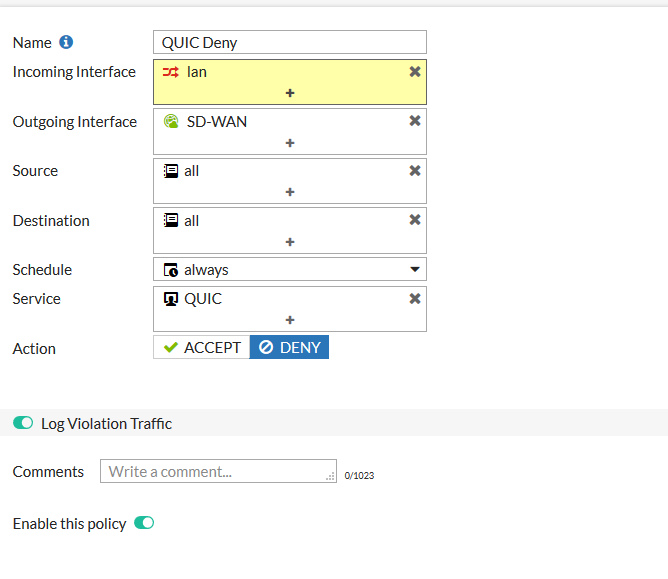

Nous configurons une nouvelle règle et la plaçons quelque part plus haut dans la chaîne.

Après l'inclusion de la règle dans la liste des anomalies, calme et fluide, à l'exception des contrevenants vraiment malveillants.

Merci à tous pour votre attention.

Ressources utilisées:1.

Rapport d'Alexander Tobol2.

Description du protocole QUIC d'Infopulse3.

Wikipédia4.

Ko de Fortinet