Dans un article précédent, nous avons

examiné comment anonymiser tout le trafic Internet à partir d'un seul hôte. Maintenant, augmentons le niveau de sécurité en enveloppant l'ensemble du réseau local avec un VPN. Dans le même temps, nous nous débarrasserons du danger d'accéder à Internet à partir d'un appareil non encore configuré et associerons l'adresse de notre fournisseur à cet appareil.

À cet effet, vous pouvez simplement configurer le client VPN sur la passerelle, si le routeur le permet. Mais une telle solution est lourde de conséquences sous la forme d'une diminution de la vitesse d'Internet, d'une charge accrue sur le routeur, de plus, certains clients envoient immédiatement tout le trafic via la connexion principale s'ils se déconnectent du VPN. N'oubliez pas que même les principaux fournisseurs de VPN ne peuvent pas fournir une disponibilité à 100% pour leurs serveurs.

Alors, quels sont nos objectifs:

- passer tout le trafic sortant via VPN

- faites-le aussi vite que possible

- ne dépend pas des problèmes temporaires du fournisseur VPN

- anonymat maximal sur Internet

La préparation

Nous avons besoin d'un routeur puissant qui peut crypter le trafic à grande vitesse. Il agira comme une passerelle VPN. Nous avons trouvé de merveilleux mini-PC sur AliExpress qui ont conçu cette tâche: Intel Celeron quadricœur, prise en charge native d'AES-CBC, AES-XTS, AES-GCM, AES-ICM et jusqu'à quatre ports RJ-45. Et par défaut, pfSense a été installé sur eux. Nous travaillerons avec elle.

Si votre FAI nécessite une configuration de connexion spéciale, vous pouvez prendre deux autres routeurs et partager l'accès à Internet et au réseau local, et mettre une passerelle VPN entre eux. Dans un autre cas, vous pouvez connecter directement le fil du fournisseur à la passerelle VPN et, derrière, placer votre routeur domestique avec un réseau local. La configuration initiale d'une connexion Internet sur pfSense dépasse le cadre de cet article.

Personnalisation

L'article suppose que l'Internet est connecté au premier port, votre PC ou votre réseau domestique au second, et qu'avant de configurer le VPN, vous avez pu accéder à Internet.

Pour éviter d'autres problèmes, connectons-nous à votre fournisseur VPN préféré et trouvons des instructions pour configurer pfSense. Si votre fournisseur ne fournit pas d'instructions pour la configuration manuelle dans pfSense, vous pouvez utiliser celui-ci de mon fournisseur préféré:

www.expressvpn.com/support/vpn-setup/pfsense-with-expressvpn-openvpn - le point principal ne changera pas. L'article ci-dessus avec des images décrit comment configurer complètement un routeur nouvellement acheté avec pfSense.

Voici une courte liste de contrôle pour la configuration d'un nouveau VPN:

- Système - Cert. Manager - CAs. Ajouter un certificat VPN CA

- Système - Cert. Manager - Certificats. Ajouter un certificat de serveur VPN

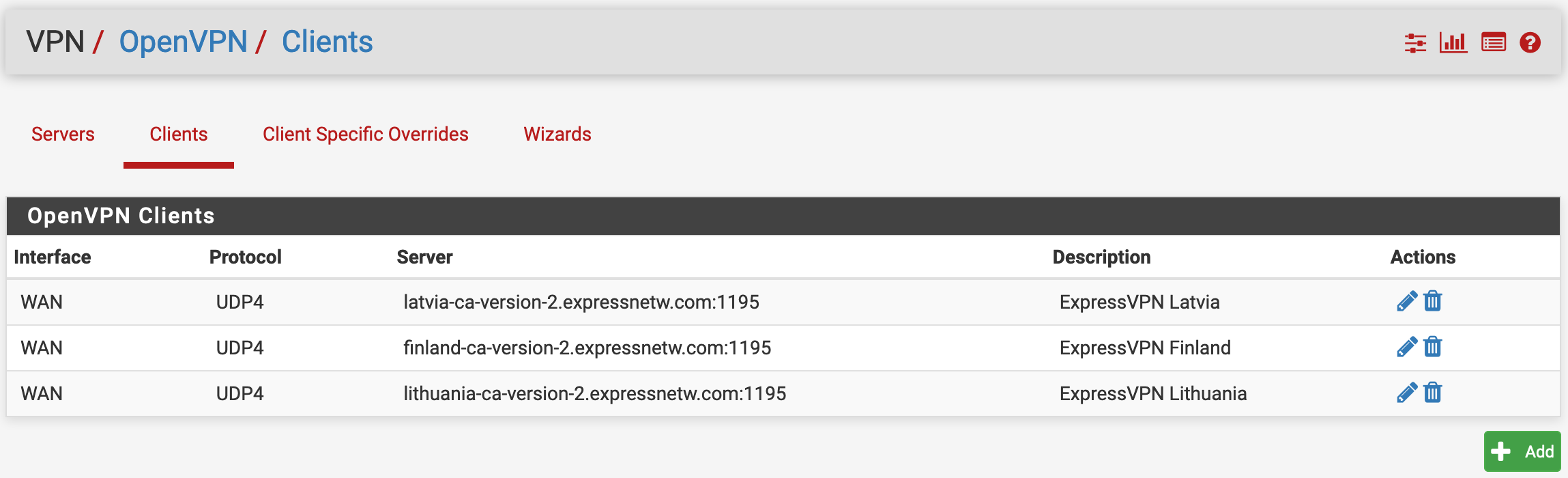

- VPN - OpenVPN - Clients. Nous créons un nouveau client selon les instructions du fournisseur VPN

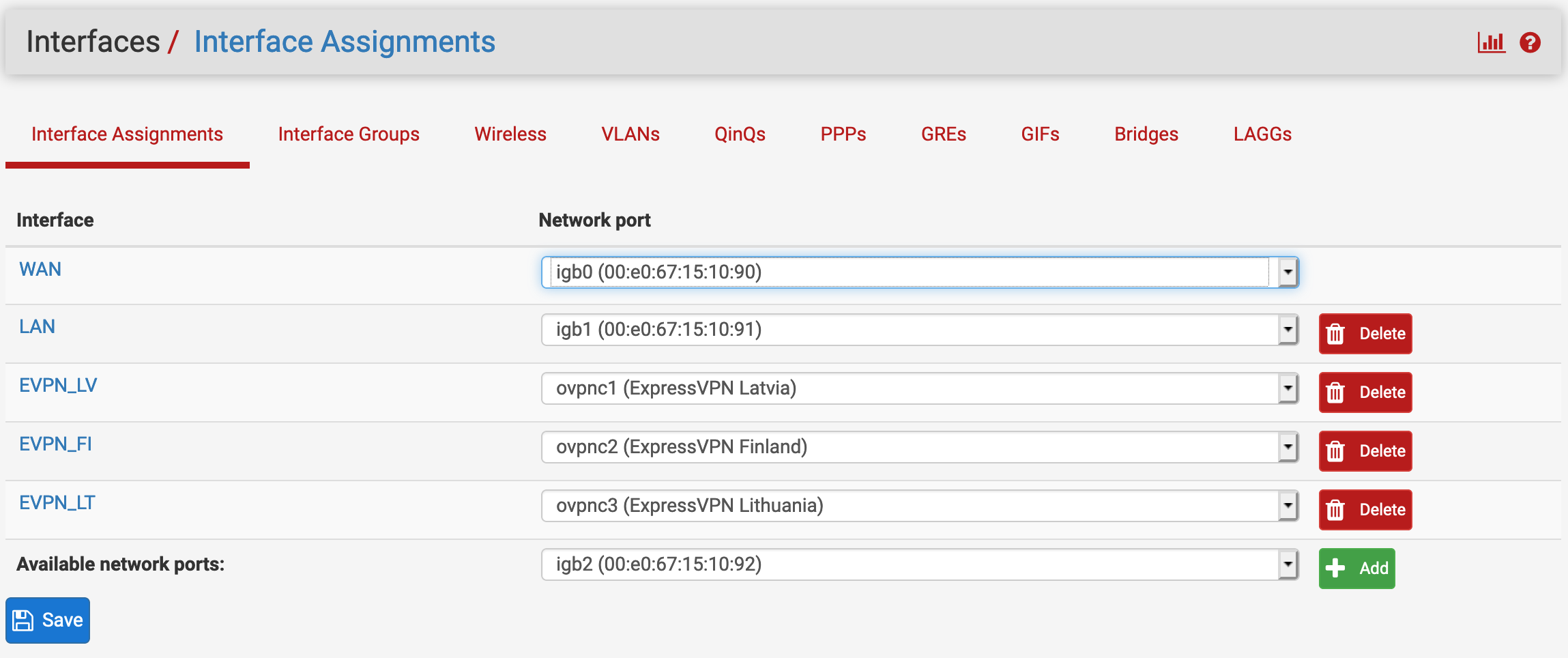

- Interfaces - Affectation. Ajout de clients en tant qu'interfaces

- Système - Routage. Vérifiez que la passerelle est apparue.

- Pare-feu - NAT. Ajouter des règles NAT pour chaque client

- Pare-feu - Règles - LAN. Ajouter la redirection de tout le trafic provenant du réseau via la passerelle

- Système - Routage. Pour un VPN-a actif, dans les paramètres de la passerelle, spécifiez Monitor IP, ping vers lequel le VPN-a sera vérifié

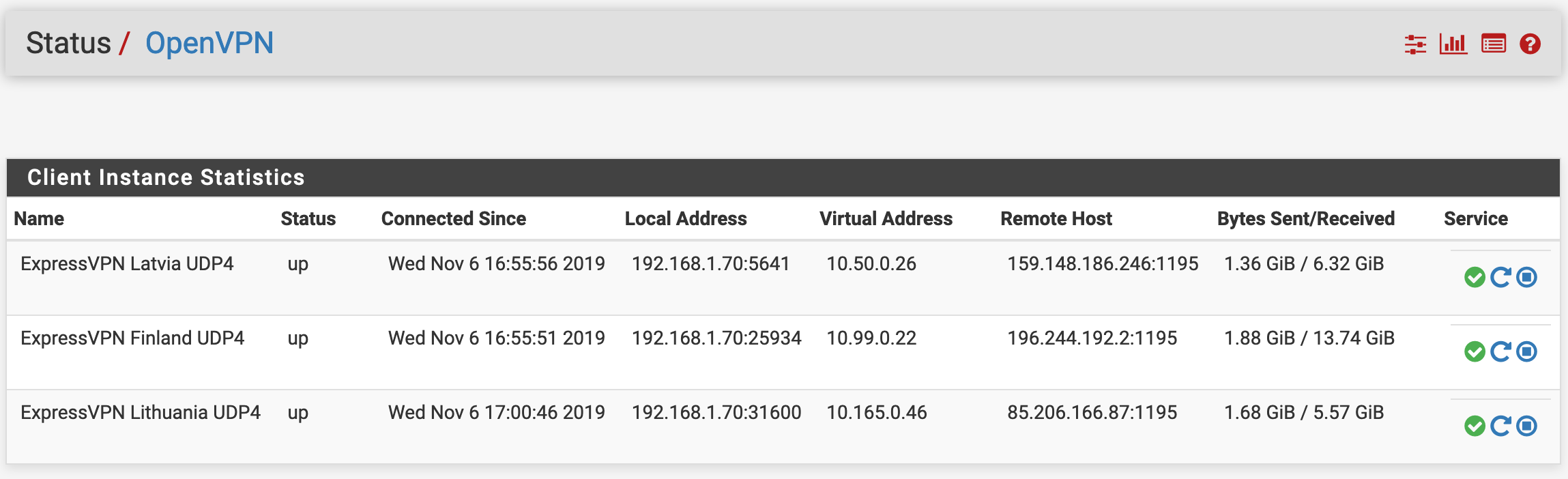

Les VPN sont redémarrés dans Status - OpenVPN. Afficher les journaux dans État - Journaux du package - OpenVPN.

À ce stade, nous nous arrêtons et vérifions qu'il y a accès à Internet via VPN, et que lorsqu'il est déconnecté du VPN, l'accès disparaît complètement. S'il n'y a pas d'Internet, nous avons fait une erreur quelque part, nous regardons les journaux VPN, nous vérifions à nouveau les paramètres. Si, après avoir déconnecté le VPN, le trafic commence à passer par la passerelle principale, cela signifie qu'ils ont foiré dans le pare-feu - Règles - LAN.

Maintenant pour la partie intéressante. Si votre fournisseur émet 20 Mbit par seconde, puis la nuit - à ce stade, vous avez déjà reçu un réseau local complètement fermé par le VPN-ohm, qui fonctionne à la vitesse la plus élevée possible. Mais que se passe-t-il si votre chaîne est plus large?

Évolutif

Nous avons configuré quelques clients VPN supplémentaires pour différents serveurs selon les instructions ci-dessus. Vous n'avez pas besoin d'ajouter des certificats de CA et de serveur, nous sélectionnons ceux déjà ajoutés. De plus, nous n'effectuons pas l'étape avec Pare-feu - Règles - LAN, nous le ferons plus tard. Le nombre requis de clients est établi empiriquement par les résultats des mesures de vitesse à travers chaque serveur séparé.

Une fois terminé, nous devrions avoir l'image suivante:

- En VPN - OpenVPN - Clients créés et clients activés

- Interfaces - Affectation des interfaces créées et activées pour chaque client

- En état - OpenVPN, tous les clients sont à l'état «haut»

- Les passerelles sont apparues dans Système - Routage, et les adresses IP ping sont indiquées pour elles.

(Si vous ne savez pas à qui envoyer un ping, ouvrez shodan.io et trouvez toutes les adresses IP Google)

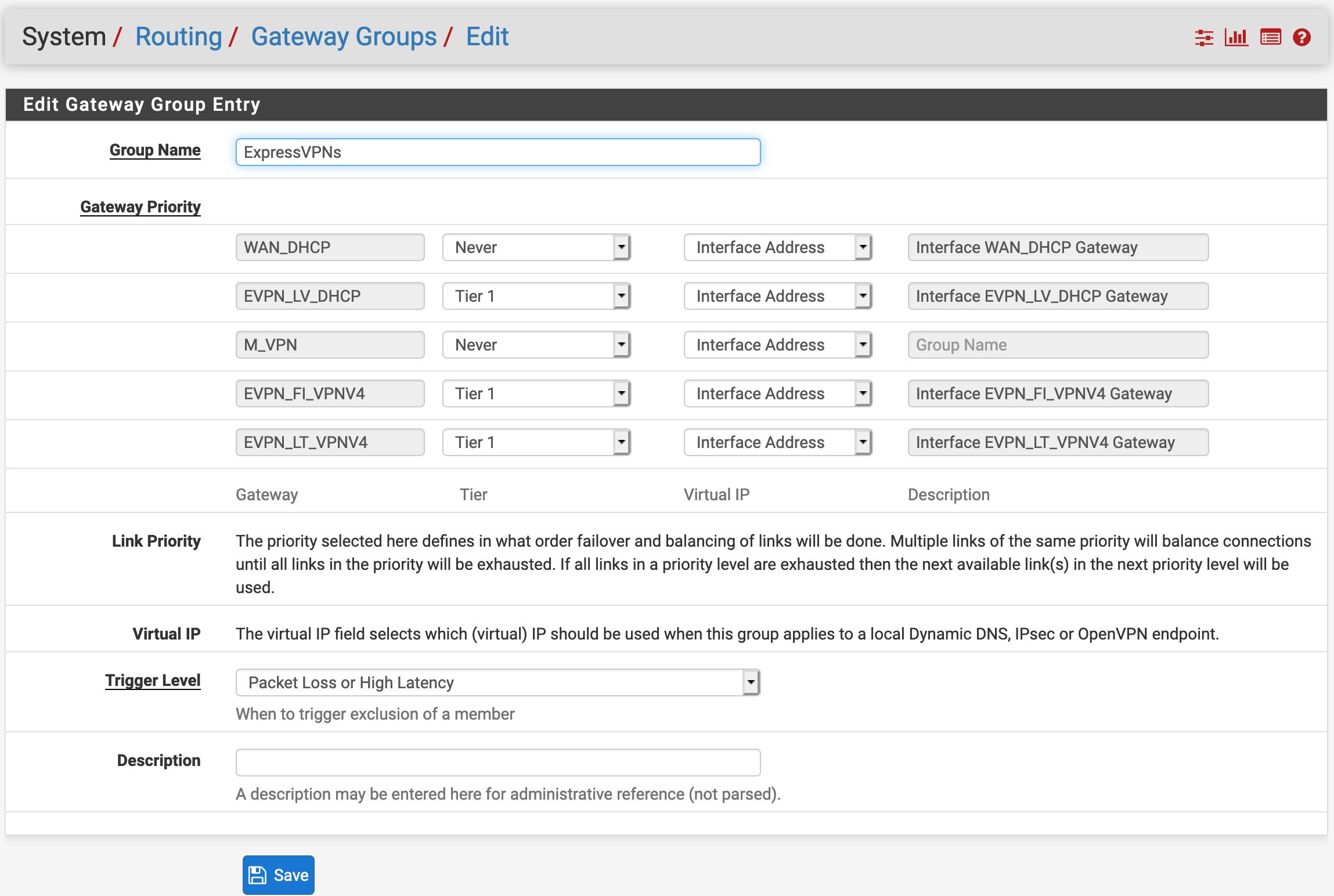

Passons maintenant à Système - Routage - Groupes de passerelles. Cliquez sur Ajouter. Entrez un nom mémorable dans le nom du groupe.

Faites maintenant attention au tableau de priorité de la passerelle. Les groupes de passerelles fonctionnent comme suit: basculement par niveau, équilibrage au sein d'un niveau. La colonne Niveau indique à quel niveau cette passerelle sera utilisée. L'option la plus simple consiste à spécifier toutes les passerelles VPN actives au premier niveau. L'option pour un Internet lent est de créer deux clients et de les placer au premier et au deuxième niveau, mais dans ce cas, il n'y aura qu'une tolérance aux pannes.

Trouvez le niveau de déclenchement ci-dessous. Il s'agit de la condition dans laquelle une exclusion temporaire de la passerelle du groupe se produit. Des options autres que Member Down vous permettent d'arrêter d'envoyer des paquets à la passerelle un peu plus tôt qu'elle ne tombe complètement - en dépassant le seuil de perte de paquets et / ou par un ping élevé. Les seuils de perte et de ping sont définis pour chaque passerelle individuellement dans le système - Routage - Passerelle.

Une fois que vous avez choisi une option pratique pour organiser les passerelles en niveaux, cliquez sur Enregistrer.

Il est temps de transférer le trafic vers un nouveau groupe de passerelles. Nous allons dans le Pare-feu - Règles - LAN, ouvrons la règle de redirection créée précédemment, descendons dans la liste des passerelles et voyons le groupe que nous avons créé dans cette liste. Nous le sélectionnons, enregistrons la règle et appliquons les modifications. C'est tout, maintenant chaque nouvelle connexion passera par un nouveau client VPN dans le groupe.

Temps de test: ouvrez

api.ipify.me , désactivez le cache et maintenez-le en vie, puis rechargez la page. Si vous êtes le seul utilisateur du réseau, pour chaque mise à jour de page, vous devriez voir une nouvelle adresse IP différente de celle de votre domicile. Si vous voyez la même adresse, actualisez complètement la page avec Ctrl + F5 (Commande + Maj + R sur les coquelicots), ou ouvrez un nouvel onglet privé. Si cela n'aide pas, cela signifie que quelque part, ils ont fait une erreur dans les paramètres du groupe ou n'ont pas modifié la passerelle dans les règles de pare-feu.

Maintenant sur le mauvais. Malheureusement, cette solution a un petit bug insaisissable si vous l'utilisez devant le routeur du réseau local (et non le switch). Tôt ou tard, l'un des clients VPN tombe, l'expulse du groupe, et tout va bien jusqu'à ce que le VPN remonte. Étant donné que tous les utilisateurs sont derrière NAT et que le routeur VPN ne voit qu'une seule adresse IP et 65 000 ports, au fil du temps, il associe tous les ports à ces clients VPN qui ne sont jamais tombés. En conséquence, dès que le client VPN augmente, aucun trafic ne le traverse. Le client est complètement vivant, des pings et une certaine quantité stable de trafic de service le traversent, mais le trafic client ne le traverse pas. En théorie, cela serait résolu en réinitialisant la table de connexion, et pour cela, il y a même une coche dans les paramètres pfSense, mais dans mes recherches, cette coche a complètement bloqué tout accès au routeur, car les clients ont commencé à tomber par cycles, tout en supprimant les connexions nouvellement établies du Web interface, ce qui a rendu très difficile la résolution du problème. Sans cette coche, s'il y a plus de deux VPN, ils s'équilibraient, de sorte que l'accès par au moins un était toujours là. Au final, j'ai configuré la condition de surveillance «si cinq minutes sur l'interface avaient moins de 1000 octets de trafic par seconde, dites-moi», et dans les cas particulièrement avancés, je redémarre manuellement le client zombie VPN afin de réinitialiser la table de connexion.

Nous avons donc obtenu un réseau qui est complètement passé par plusieurs VPN distribués. En raison de la combinaison de plusieurs serveurs VPN différents, nous ne dépendons pas de la disponibilité de chacun d'eux individuellement, et la vitesse du réseau n'est limitée que par le cryptage de votre canal moins. Si tout à coup, un routeur ne vous suffit pas - ils peuvent également être mis à l'échelle, mais c'est un sujet pour un article séparé.