Cet article résoudra plusieurs autres problèmes. Liens vers d'autres parties ci-dessous.

La première partie:

Ethernet, FTP, Telnet, HTTP, Bluetooth - les bases de l'analyse du trafic. Résolution de problèmes sur un réseau avec r0ot-mi.Information organisationnelleSurtout pour ceux qui veulent apprendre quelque chose de nouveau et se développer dans l'un des domaines de l'information et de la sécurité informatique, j'écrirai et parlerai des catégories suivantes:

- PWN;

- cryptographie (Crypto);

- technologies de réseau (réseau);

- reverse (Reverse Engineering);

- stéganographie (Stegano);

- recherche et exploitation des vulnérabilités WEB.

En plus de cela, je partagerai mon expérience en criminalistique informatique, analyse de logiciels malveillants et micrologiciels, attaques sur les réseaux sans fil et les réseaux locaux, réalisation de pentests et écriture d'exploits.

Afin que vous puissiez vous renseigner sur les nouveaux articles, logiciels et autres informations, j'ai créé une

chaîne dans Telegram et un

groupe pour discuter de tout problème dans le domaine de l'ICD. Aussi, je considérerai personnellement vos demandes, questions, suggestions et recommandations

personnelles et répondrai à tout le monde .

Toutes les informations sont fournies à des fins éducatives uniquement. L'auteur de ce document n'assume aucune responsabilité pour tout dommage causé à quelqu'un du fait de l'utilisation des connaissances et des méthodes obtenues à la suite de l'étude de ce document.

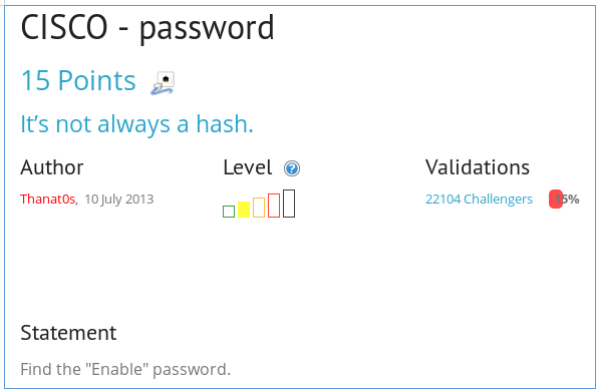

Mot de passe Cisco

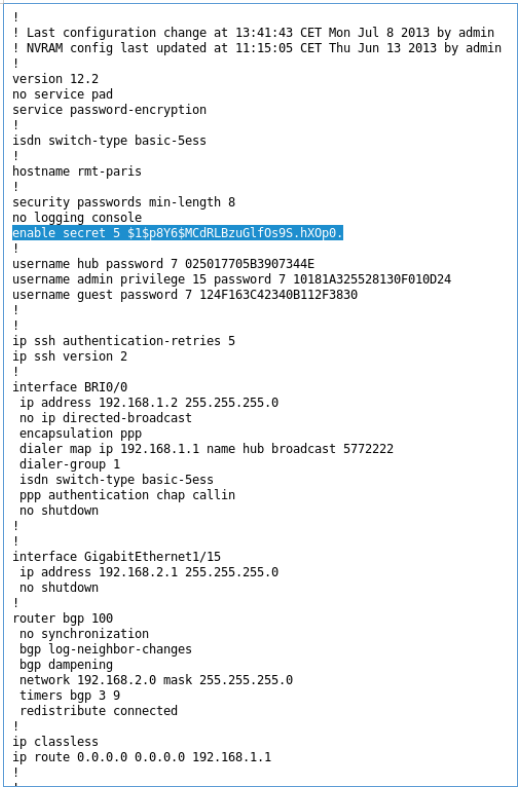

On nous demande de trouver enable password et de donner la configuration Cisco.

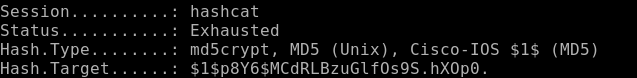

La configuration contient son hachage, parcourons-le. J'utiliserai hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

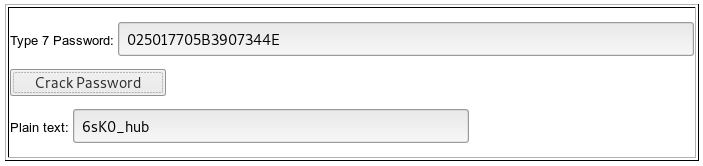

Et nous ne trouvons pas le mot de passe. Disons en charmer les autres. Vous pouvez utiliser

ce site pour

cela .

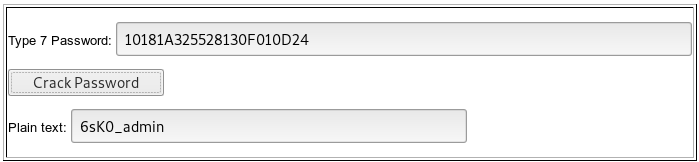

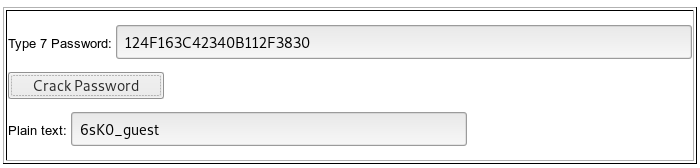

Nous craquons tous les mots de passe Cisco de type 7. Nous voyons le modèle: 6sK0_ nom d'utilisateur. Prenons un hachage de la ligne 6sK0_enable selon un principe similaire. Tout d'abord, un peu sur le format de hachage.

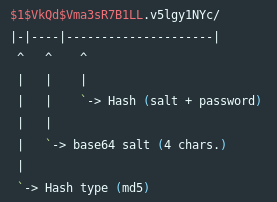

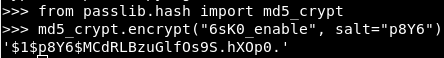

Comme vous pouvez le voir, le hachage se compose de trois parties. La première partie est un type de hachage (dans ce cas MD5, nous l'avons utilisé dans hashcat), la deuxième et la troisième partie sont le sel et le hachage. Nous utilisons python.

Ce hachage correspond au hachage dans la configuration. Le problème est résolu.

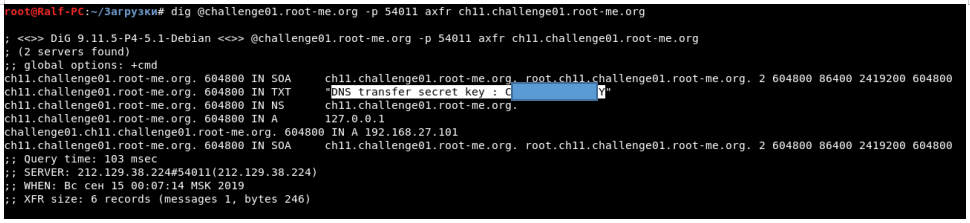

Transfert de zone DNS

Comme il ressort de la tâche, nous devons effectuer le transfert de la zone DNS.

Le transfert de zone DNS est un type de transaction DNS. C'est l'un des mécanismes de synchronisation du contenu de plusieurs bases de données DNS entre serveurs. Les informations contenues dans la zone DNS peuvent être considérées comme confidentielles du point de vue de la sécurité opérationnelle. Par exemple, les enregistrements de ressources peuvent contenir des informations de rôle de serveur ou des empreintes digitales de clé SSH.

Vous pouvez transférer une zone en utilisant le programme de fouille, où nous spécifions l'hôte, le port, le type de transaction - axfr et le domaine.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Nous obtenons la clé secrète.

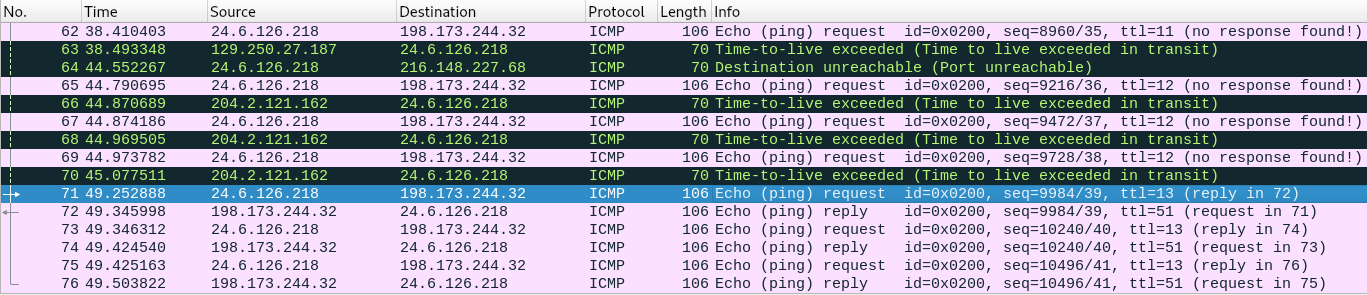

IP TTL

Ils nous donnent un vidage du trafic et sont invités à trouver le TTL utilisé pour atteindre l'hôte cible. C'est très simple. Nous ouvrons le vidage et remarquons que certaines réponses sont marquées en noir, tandis que le TTL est 11 et 12. Lorsque la demande TTL est 13, la réponse est sans erreur. Autrement dit, le TTL souhaité est de 13.

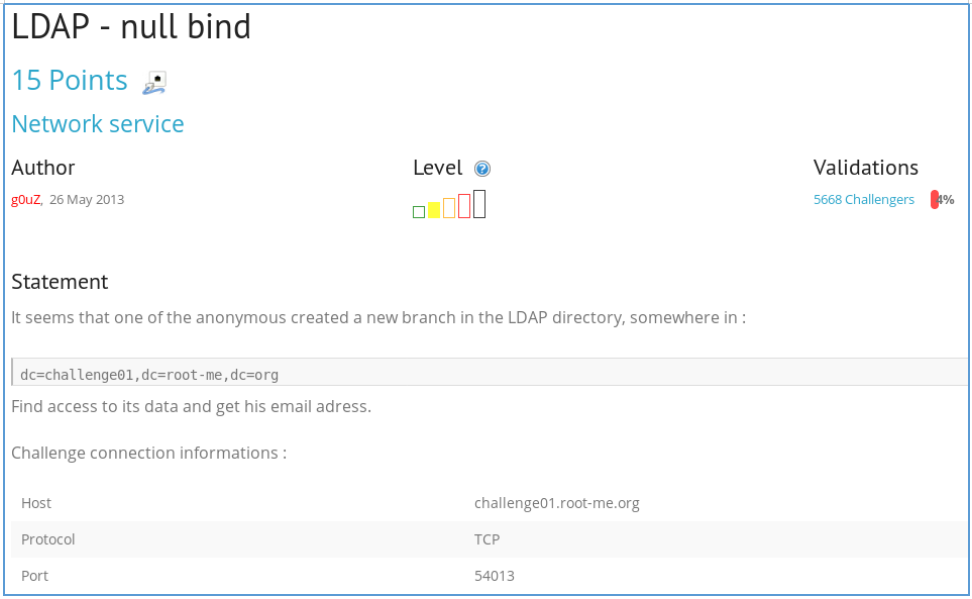

Liaison nulle LDAP

Nous devons accéder aux données, d'où il sera nécessaire de trouver l'adresse e-mail.

LDAP est un protocole d'accès à l'annuaire facilement extensible qui utilise TCP / IP et permet l'authentification (liaison), la recherche (recherche) et la comparaison (comparaison), ainsi que l'ajout, la modification ou la suppression d'entrées.

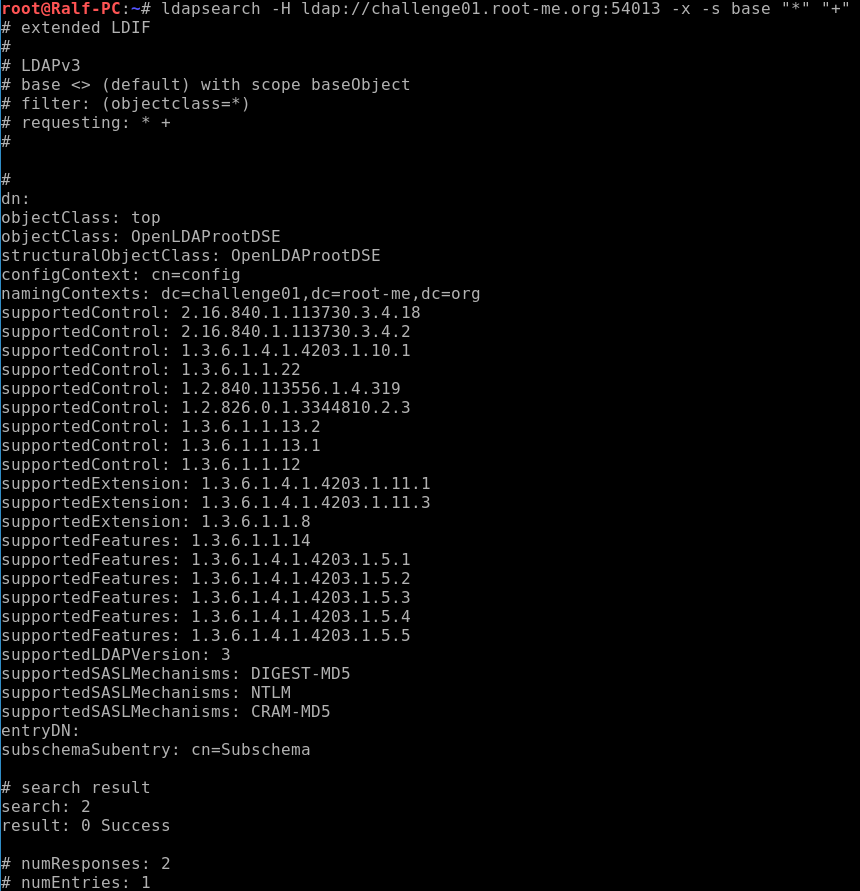

Le nom de la tâche indique une demande nulle. Le fait est qu'une telle demande ne nécessite pas d'authentification pour recevoir des informations. Nous allons tester en utilisant le programme ldapsearch. Un peu sur les options: nous devons spécifier l'hôte (-H), spécifier l'authentification normale (-x), le niveau d'imbrication de la recherche (-s) dans ce cas uniquement dans l'entrée racine (base), ainsi que le type d'attributs - nous rechercherons également les attributs utilisateur (* ) et d'exploitation (+).

Comme vous pouvez le voir, les attributs nous ont été renvoyés, ce qui signifie que l'hypothèse concernant la demande zéro était correcte. De plus, namingContexts correspond à ce qui est donné dans la tâche.

Il manque une unité d'organisation à l'adresse fournie. Puisque la demande est nulle, nous spécifierons le standard anonyme.

Nous obtenons les données où nous trouvons le courrier.

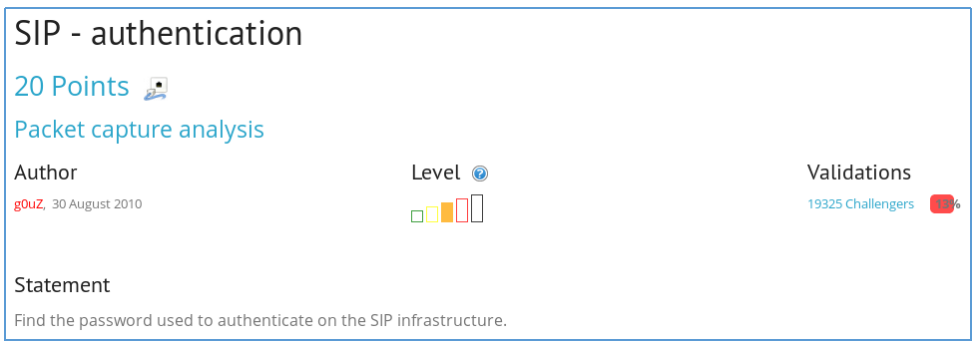

Authentification SIP

Besoin de trouver un mot de passe. C'est très simple, car la dernière colonne contient soit un hachage, soit un mot de passe. Essayer PLAIN ... Convient ...

Je discuterais de la complexité de cette mission et de son évaluation.

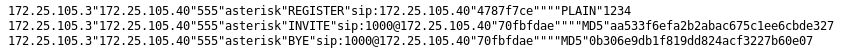

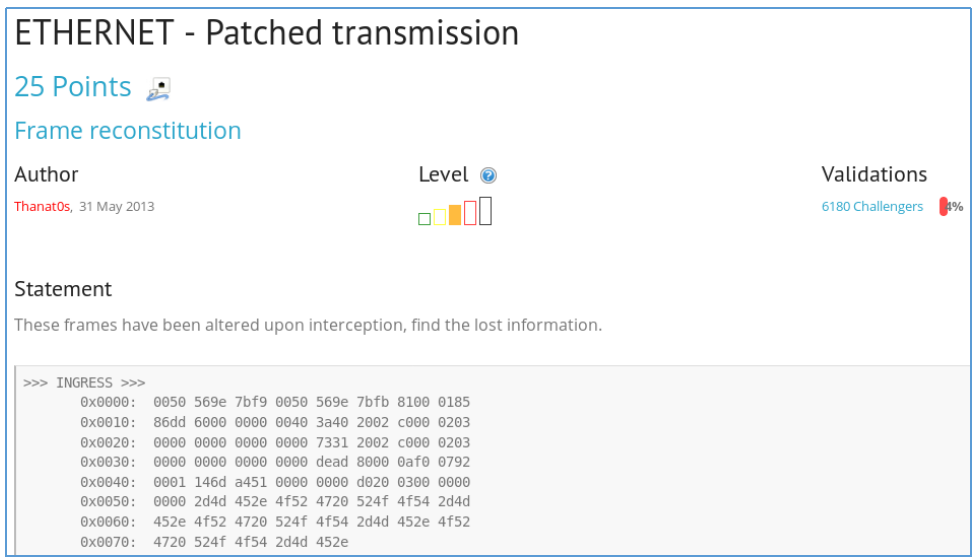

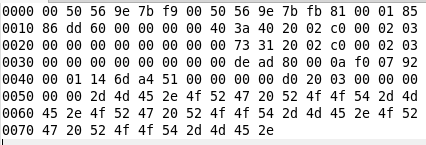

ETHERNET - Transmission patché

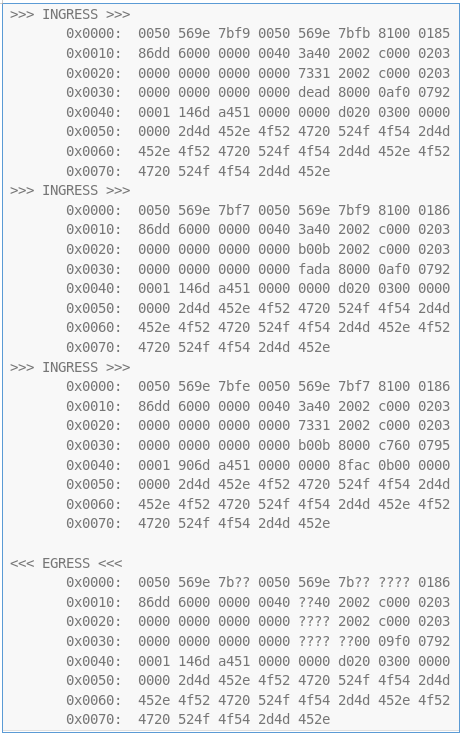

On nous donne des packages sous forme hexadécimale. Dans le dernier paquet, 10 octets ont été modifiés, ils doivent être restaurés. Le moyen le plus pratique de travailler avec des packages est dans Wireshark. Pour charger un vidage hexadécimal, vous devez le mettre sous la forme suivante.

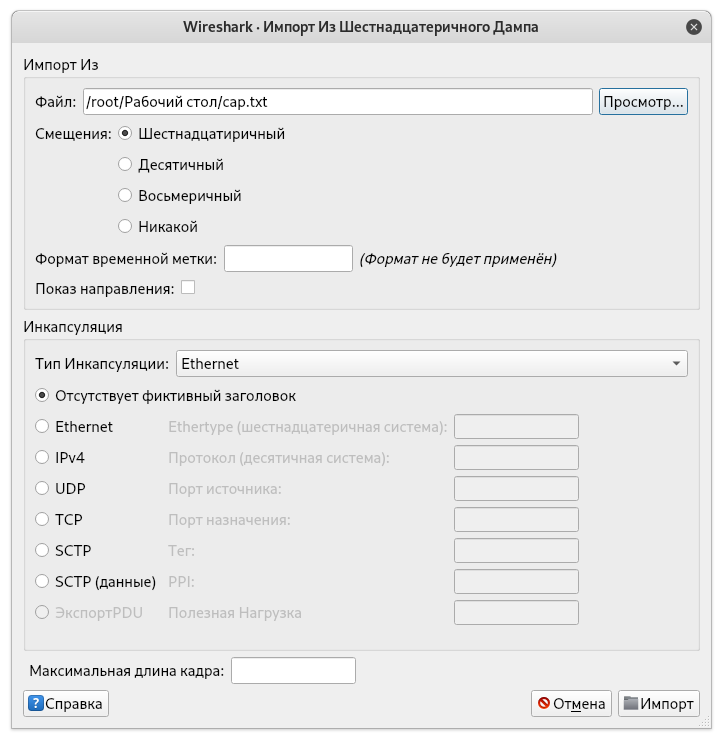

Ensuite, sélectionnez Fichier -> Importer depuis Hex ...

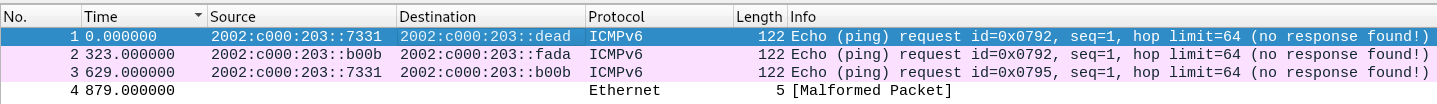

Après avoir téléchargé tous les packages, ils doivent être combinés. Pour ce faire, sélectionnez Fichier -> Fusionner. Maintenant, nous avons l'image suivante.

Nous regardons quels octets doivent être restaurés.

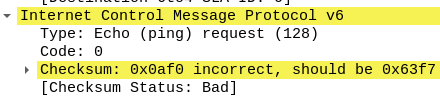

Nous prenons en compte 2 faits. Le premier: trois paquets de demande et un paquet de réponse, le second: 1 et 3 paquets sont marqués avec une mauvaise somme de contrôle.

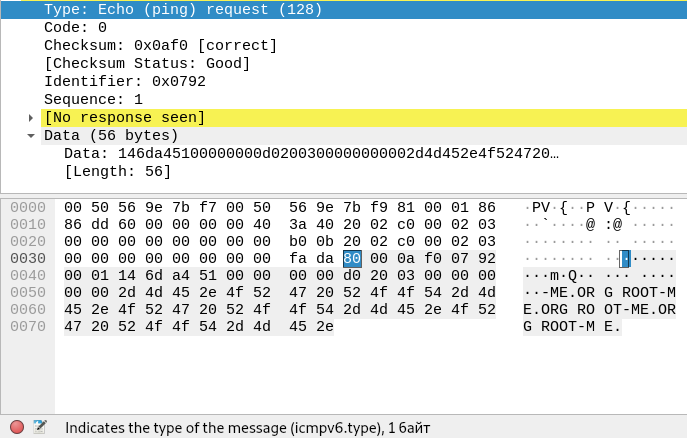

De cela, nous pouvons conclure que nous analysons la réponse ICMPv6 à la demande du deuxième paquet. Commençons la commande. Les 16 premiers octets sont les adresses MAC du récepteur et de la source. Nous prenons du deuxième paquet et changeons de place, c'est-à-dire 2 premiers octets inconnus de f9f7. Viennent ensuite les types 8100 et 3a. Viennent ensuite les adresses IP de la source et du récepteur, également échangées à partir du deuxième paquet - fadab00b.

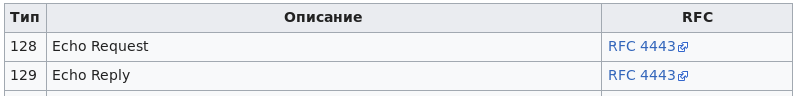

Le dernier octet est laissé. Il s'agit d'un type de message ICMPv6.

Dans le deuxième paquet de requête (128), nous avons une réponse.

Autrement dit, le dernier octet recherché est 81. Nous collectons, envoyons, la réponse est correcte.

De plus en plus compliqué ... Vous pouvez nous rejoindre sur

Telegram . Là, vous pouvez proposer vos propres sujets et voter sur le choix des sujets pour les articles suivants.