J'ai écrit cette critique (ou, si vous voulez, un guide de comparaison) quand on m'a demandé de comparer plusieurs appareils de fournisseurs différents entre eux. De plus, ces appareils appartenaient à différentes classes. J'ai dû comprendre l'architecture et les caractéristiques de tous ces appareils et composer un «système de coordonnées» pour comparaison. Je serai heureux si mon avis aide quelqu'un:

- Comprendre les descriptions et les spécifications des périphériques de cryptage

- Distinguer les caractéristiques du «papier» des caractéristiques vraiment importantes dans la vie réelle

- Allez au-delà de l'ensemble habituel de fournisseurs et incluez tous les produits qui conviennent pour résoudre la tâche

- Posez les bonnes questions dans les négociations.

- Composer les exigences de l'appel d'offres (DP)

- Comprendre quelles caractéristiques vous devez sacrifier si un modèle d'appareil est sélectionné

Que peut-on estimer

En principe, l'approche est applicable à tous les appareils autonomes adaptés au chiffrement du trafic réseau entre des segments Ethernet distants (chiffrement intersite). Autrement dit, les «boîtiers» dans un boîtier séparé (enfin, les lames / modules pour le châssis sont également inclus ici) qui se connectent via un ou plusieurs ports Ethernet à un réseau Ethernet local (campus) avec un trafic non crypté, et via un autre port (ports) - à le canal / réseau par lequel le trafic déjà crypté est transmis à d'autres segments distants. Une telle solution de chiffrement peut être déployée dans un réseau privé ou porteur via différents types de «transport» (fibre optique «sombre», équipement de séparation des fréquences, Ethernet commuté, ainsi que des «pseudowires» reposant sur un réseau avec une architecture de routage différente, le plus souvent MPLS), en utilisant la technologie VPN ou sans elle.

Cryptage réseau dans un réseau Ethernet distribué

Cryptage réseau dans un réseau Ethernet distribuéLes appareils eux-mêmes peuvent être soit

spécialisés (destinés exclusivement au chiffrement), soit multifonctionnels (hybrides,

convergents ), c'est-à-dire qu'ils remplissent également d'autres fonctions (par exemple, un pare-feu ou un routeur). Différents fournisseurs attribuent leurs appareils à différentes classes / catégories, mais cela n'a pas d'importance - la seule chose importante est de savoir s'ils peuvent chiffrer le trafic intersite et quelles sont leurs caractéristiques.

Au cas où, je vous rappelle que «cryptage réseau», «cryptage du trafic», «cryptage» sont des termes informels, bien qu'ils soient souvent utilisés. Dans les actes juridiques réglementaires russes (y compris ceux introduisant des GOST), vous ne les rencontrerez probablement pas.

Niveaux de cryptage et modes de transfert

Avant de procéder à la description des caractéristiques elles-mêmes, qui seront utilisées pour l'évaluation, vous devrez d'abord traiter d'une chose importante, à savoir le «niveau de cryptage». J'ai remarqué qu'il est souvent mentionné à la fois dans les documents officiels des fournisseurs (dans les descriptions, les manuels, etc.) et dans les discussions informelles (lors des négociations, lors des formations). Autrement dit, c'est comme si tout le monde était bien conscient de l'enjeu, mais avait personnellement été témoin d'une certaine confusion.

Alors, qu'est-ce qu'un «niveau de cryptage» exactement? Il est clair qu'il s'agit du numéro de niveau du modèle de réseau de référence OSI / ISO auquel le chiffrement a lieu. Nous lisons GOST R ISO 7498-2–99 «Technologies de l'information. Interconnexion de systèmes ouverts. Le modèle de référence de base. Partie 2. Architecture de sécurité de l'information. " A partir de ce document, on peut comprendre que le niveau de service de confidentialité (l'un des mécanismes pour lesquels le chiffrement est précisément) est le niveau de protocole, dont le bloc de données de service («payload», données utilisateur) est chiffré. Comme il est également écrit dans la norme, un service peut être fourni à la fois au même niveau, «seul» et à l'aide d'un niveau inférieur (par exemple, cela est le plus souvent implémenté dans MACsec).

En pratique, deux modes de transmission d'informations chiffrées via le réseau sont possibles (IPsec vient immédiatement à l'esprit, mais les mêmes modes se retrouvent également dans d'autres protocoles). Dans le mode de

transport (parfois aussi appelé natif), seul le bloc de données de

service est chiffré, et les en-têtes restent «ouverts», non chiffrés (parfois des champs supplémentaires avec les informations de service de l'algorithme de chiffrement sont ajoutés, et d'autres champs sont modifiés, recomptés). En mode

tunnel , le bloc de données de

protocole entier (c'est-à-dire le paquet lui-même) est chiffré et encapsulé dans un bloc de données de service du même niveau ou supérieur, c'est-à-dire qu'il est encadré par de nouveaux en-têtes.

Le niveau de chiffrement lui-même, en combinaison avec une sorte de mode de transmission, n'est ni bon ni mauvais, donc on ne peut pas dire, par exemple, que L3 en mode transport est meilleur que L2 en mode tunnel. Simplement, de nombreuses caractéristiques en dépendent, en fonction des appareils évalués. Par exemple, la flexibilité et la compatibilité. Pour travailler dans le réseau L1 (relais du flux binaire), L2 (commutation de trames) et L3 (routage de paquets) en mode transport, vous avez besoin de solutions qui chiffrent au même niveau ou plus (sinon les informations d'adresse seront chiffrées et les données ne parviendront pas à leur destination) et le mode tunnel vous permet de surmonter cette limitation (tout en sacrifiant d'autres caractéristiques importantes).

Modes de cryptage de transport et de tunnel L2

Modes de cryptage de transport et de tunnel L2Passons maintenant à l'analyse des caractéristiques.

Performances

Pour le chiffrement du réseau, les performances sont un concept complexe et multidimensionnel. Il arrive qu'un certain modèle, supérieur dans une caractéristique de performance, inférieur dans un autre. Par conséquent, il est toujours utile de considérer tous les composants des performances de chiffrement et leur impact sur les performances du réseau et de ses applications. Ici, vous pouvez faire une analogie avec une voiture, pour laquelle non seulement la vitesse maximale est importante, mais aussi le temps d'accélération à "des centaines", la consommation de carburant, etc. Les caractéristiques de performance des sociétés fournisseurs et de leurs clients potentiels accordent une grande attention. En règle générale, ce sont les performances qui se classent parmi les fournisseurs de dispositifs de chiffrement.

Il est clair que les performances dépendent de la complexité des opérations réseau et cryptographiques effectuées sur l'appareil (y compris la façon dont ces tâches peuvent être parallélisées et canalisées), ainsi que des performances de l'équipement et de la qualité du micrologiciel. Par conséquent, dans les modèles plus anciens, un matériel plus productif est utilisé, il est parfois possible de l'équiper de processeurs et de modules de mémoire supplémentaires. Il existe plusieurs approches pour implémenter des fonctions cryptographiques: sur une unité centrale universelle (CPU), un circuit intégré personnalisé spécialisé (ASIC), ou sur un circuit intégré logique programmable (FPGA). Chaque approche a ses avantages et ses inconvénients. Par exemple, un processeur peut devenir un goulot d'étranglement du chiffrement, surtout si le processeur n'a pas d'instructions spécialisées pour prendre en charge l'algorithme de chiffrement (ou si elles ne sont pas utilisées). Les microcircuits spécialisés manquent de flexibilité, il n'est pas toujours possible de les «reflasher» pour améliorer les performances, ajouter de nouvelles fonctionnalités ou éliminer les vulnérabilités. De plus, leur utilisation ne devient rentable qu'avec des volumes de production importants. C'est pourquoi le «moyen d'or» est devenu si populaire - l'utilisation du FPGA (FPGA en russe). C'est sur le FPGA que sont fabriqués les soi-disant accélérateurs cryptographiques - modules matériels spécialisés intégrés ou enfichables pour prendre en charge les opérations cryptographiques.

Comme nous parlons spécifiquement du chiffrement du

réseau , il est logique que les performances des solutions doivent être mesurées aux mêmes valeurs que pour les autres périphériques réseau - bande passante, pourcentage de perte de trame et latence. Ces valeurs sont définies dans la RFC 1242. Soit dit en passant, rien n'est écrit sur cette variation de gigue souvent mentionnée dans cette RFC. Comment mesurer ces valeurs? Approuvé dans toutes les normes (RFC de type officiel ou non officiel) spécifiquement pour le cryptage réseau, je n'ai pas trouvé de méthode. Il serait logique d'utiliser la méthodologie pour les périphériques réseau, inscrite dans la norme RFC 2544. De nombreux fournisseurs la suivent - beaucoup, mais pas tous. Par exemple, le trafic de test est servi dans une seule direction au lieu des deux, comme

recommandé par la norme. Oh bien.

La mesure des performances des périphériques de cryptage réseau a toujours ses propres caractéristiques. Tout d'abord, effectuez correctement toutes les mesures pour une paire d'appareils: bien que les algorithmes de chiffrement soient symétriques, le retard et la perte de paquets pendant le chiffrement et le déchiffrement ne seront pas nécessairement égaux. Deuxièmement, il est logique de mesurer le delta, l'effet du chiffrement du réseau sur les performances totales du réseau, en comparant deux configurations l'une avec l'autre: sans et sans dispositifs de chiffrement. Ou, comme dans le cas des appareils hybrides qui combinent plusieurs fonctions en plus du cryptage réseau, avec et sans cryptage. Cet effet peut être différent et dépendre du schéma de connexion des dispositifs de chiffrement, des modes de fonctionnement et enfin de la nature du trafic. En particulier, de nombreux paramètres de performances dépendent de la longueur des paquets, c'est pourquoi pour comparer les performances de différentes solutions, ils utilisent souvent des graphiques de la dépendance de ces paramètres sur la longueur des paquets, ou ils utilisent IMIX - la distribution du trafic par longueurs de paquets, qui reflète approximativement la vraie. Si nous prenons la même configuration de base pour la comparaison sans chiffrement, nous pouvons comparer les solutions de chiffrement réseau implémentées de différentes manières, sans entrer dans ces différences: L2 avec L3, stockage et retransmission (stockage et retransmission) ) avec coupure, spécialisé avec convergent, GOST avec AES et ainsi de suite.

Schéma de connexion pour les tests de performances

Schéma de connexion pour les tests de performancesLa première caractéristique à laquelle nous prêtons attention est la «vitesse» du dispositif de chiffrement, c'est-à-

dire la bande passante de ses interfaces réseau, le débit binaire. Il est défini par des normes de réseau prises en charge par les interfaces. Pour Ethernet, les nombres habituels sont 1 Gb / s et 10 Gb / s. Mais, comme nous le savons, dans n'importe quel réseau, le débit théorique

maximal à chacun de ses niveaux est toujours inférieur à la bande passante: une partie de la bande est «consommée» par les intervalles entre les trames, les en-têtes de service, etc. Si un appareil est capable de recevoir, de traiter (dans notre cas, de crypter ou de décrypter) et de transmettre du trafic à pleine vitesse de l'interface réseau, c'est-à-dire avec la bande passante théorique maximale pour ce niveau du modèle de réseau, alors ils disent qu'il fonctionne

à la vitesse de la ligne . Pour cela, il est nécessaire que l'appareil ne perde pas, ne jette pas les paquets à n'importe quelle taille et à n'importe quelle fréquence. Si le périphérique de cryptage ne prend pas en charge le fonctionnement à la vitesse de la ligne, sa bande passante maximale est généralement indiquée dans les mêmes gigabits par seconde (parfois avec une indication de la longueur des paquets - plus les paquets sont courts, plus la bande passante est généralement faible). Il est très important de comprendre que la bande passante maximale est le maximum

sans perte (même si l'appareil peut "pomper" le trafic à travers lui-même à une vitesse plus élevée, mais en même temps perdre certains des paquets). De plus, vous devez faire attention au fait que certains fournisseurs mesurent la bande passante totale entre toutes les paires de ports, donc ces chiffres ne signifient pas grand-chose si tout le trafic crypté passe par un seul port.

Où le travail à vitesse de ligne (ou, sinon, sans perte de paquets) est-il particulièrement important? Dans les canaux avec une bande passante élevée et de longs retards (par exemple, satellite), où vous devez définir une grande taille de fenêtre TCP pour maintenir une vitesse de transmission élevée, et où la perte de paquets réduit considérablement les performances du réseau.

Mais toute la bande passante n'est pas utilisée pour transférer des données utiles. Nous devons compter avec ce que l'on appelle la

surcharge de bande passante (surcharge). Cela fait partie de la bande passante du périphérique de chiffrement (en pourcentage ou en octets par paquet), qui est réellement perdue (ne peut pas être utilisée pour transférer des données d'application). Les frais généraux surviennent, tout d'abord, en raison de l'augmentation de la taille (ajouts, "bourrage") du champ de données dans les paquets réseau cryptés (dépend de l'algorithme de cryptage et de son mode de fonctionnement). Deuxièmement, en raison de l'augmentation de la longueur des en-têtes de paquets (mode tunnel, insertion de service du protocole de chiffrement, auto-insertion, etc., selon le protocole et le mode, le fonctionnement du mode de chiffrement et de transmission) - généralement, ces frais généraux sont les plus importants, et pour eux faites attention en premier lieu. Troisièmement, en raison de la fragmentation des paquets lors du dépassement de la taille maximale de l'unité de données (MTU) (si le réseau peut diviser un paquet avec deux MTU dépassant, en dupliquant ses en-têtes). Quatrièmement, en raison de l'apparition sur le réseau d'un trafic de service (de contrôle) supplémentaire entre les dispositifs de chiffrement (pour l'échange de clés, l'installation de tunnels, etc.). Une faible surcharge est importante lorsque la capacité du canal est limitée. Cela est particulièrement évident sur le trafic provenant de petits paquets, par exemple, la surcharge vocale peut "manger" plus de la moitié de la vitesse du canal!

Débit

DébitEnfin, il y a toujours le

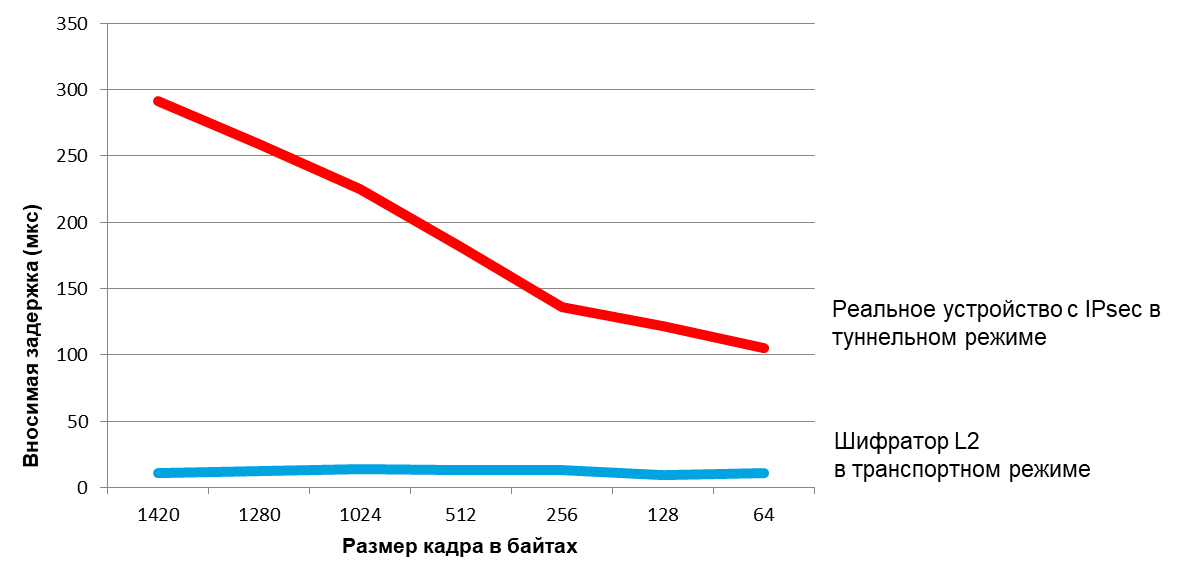

délai d'insertion - la différence (en fractions de seconde) dans le délai réseau (le temps qu'il faut pour que les données passent de l'entrée au réseau à sa sortie) entre le transfert de données sans et avec le chiffrement du réseau. De manière générale, plus la latence («latence») du réseau est petite, plus le délai introduit par les dispositifs de chiffrement devient critique. Le retard est introduit par l'opération de chiffrement elle-même (elle dépend de l'algorithme de chiffrement, de la longueur des blocs et du mode d'opération de chiffrement, ainsi que de la qualité de sa mise en œuvre dans le logiciel), ainsi que du traitement du paquet réseau dans l'appareil. Le délai d'insertion dépend à la fois du mode de traitement des paquets (de bout en bout ou «sauvegarde et transmission») et des performances de la plateforme (l'implémentation «matérielle» sur FPGA ou ASIC est généralement plus rapide que le «logiciel» sur le CPU). Le cryptage L2 a presque toujours un délai d'insertion plus faible que le cryptage sur L3 ou L4: l'effet est que les appareils cryptant sur L3 / L4 sont souvent convergents. Par exemple, pour les encodeurs Ethernet haute vitesse implémentés sur FPGA et cryptant sur L2, le retard dû à l'opération de cryptage est extrêmement faible - parfois lorsque vous activez le cryptage sur une paire d'appareils, le retard total introduit par eux diminue même! Un petit retard est important lorsqu'il est comparable aux retards totaux dans le canal, y compris le retard de propagation du signal, qui est d'environ 5 μs par kilomètre. Autrement dit, nous pouvons dire que pour les réseaux urbains (des dizaines de kilomètres de diamètre), les microsecondes peuvent résoudre beaucoup. Par exemple, pour la réplication de base de données synchrone, le trading haute fréquence, la même blockchain.

Délai d'insertion

Délai d'insertionÉvolutivité

Les grands réseaux distribués peuvent comprendre plusieurs milliers de nœuds et périphériques réseau, des centaines de segments de réseaux locaux. Il est important que les solutions de chiffrement n'imposent pas leurs restrictions supplémentaires sur la taille et la topologie d'un réseau distribué. Cela s'applique principalement au nombre maximal d'adresses d'hôte et de réseau. De telles limitations peuvent être rencontrées, par exemple, lors de la mise en œuvre d'une topologie multipoint protégée par un réseau de chiffrement (avec des connexions ou tunnels sécurisés indépendants) ou un chiffrement sélectif (par exemple, par numéro de protocole ou VLAN). Si en même temps les adresses réseau (MAC, IP, ID VLAN) sont utilisées comme clés dans le tableau, le nombre de lignes dans lequel est limité, alors ces limitations apparaissent ici.

De plus, les grands réseaux ont souvent plusieurs niveaux structurels, y compris un réseau central, chacun ayant son propre schéma d'adressage et sa propre politique de routage. Pour implémenter cette approche, des formats de trame spéciaux (tels que Q-in-Q ou MAC-in-MAC) et des protocoles de routage sont souvent utilisés. Afin de ne pas entraver la construction de tels réseaux, les dispositifs de chiffrement doivent gérer correctement ces trames (c'est-à-dire que, dans ce sens, l'évolutivité signifie la compatibilité - plus à ce qui suit).

Flexibilité

Ici, nous parlons de la prise en charge de diverses configurations, schémas de câblage, topologies, etc. Par exemple, pour les réseaux commutés basés sur les technologies Carrier Ethernet, cela signifie prendre en charge différents types de connexions virtuelles (E-Line, E-LAN, E-Tree), différents types de services (à la fois sur les ports et les VLAN) et différentes technologies de transport (ils déjà énumérés ci-dessus). Autrement dit, l'appareil doit pouvoir fonctionner à la fois en mode linéaire (point à point) et multipoint, établir des tunnels séparés pour différents VLAN et permettre la livraison de paquets non ordonnés à l'intérieur du canal sécurisé. Choix de différents modes de cryptage (y compris l'authentification avec ou sans contenu) et différents modes de transfert de paquets assure l'équilibre entre la résistance et la capacité en fonction des conditions actuelles.

Il est également important de soutenir à la fois les réseaux privés, dont les équipements appartiennent à une organisation (ou lui sont loués), et les réseaux d'opérateurs, dont différents segments sont gérés par différentes entreprises. C'est bien si la solution vous permet de gérer à la fois vos propres ressources et une organisation externe (selon le modèle de service géré). – ( ) (), . , .

- , – , , . « », , « », – ( ).

Simplicité et commodité

La facilité d'entretien est également un concept multifactoriel. On peut dire approximativement qu'il s'agit du temps total passé par des spécialistes d'une certaine qualification nécessaires pour soutenir une solution à différentes étapes de son cycle de vie. S'il n'y a pas de coûts et que l'installation, la configuration, le fonctionnement sont complètement automatiques, les coûts sont nuls et la commodité est absolue. Bien sûr, cela ne se produit pas dans le monde réel. Une approximation raisonnable est un modèle «noeud sur fil»(bump-in-the-wire), ou connexion transparente, dans laquelle l'ajout et la déconnexion de dispositifs de chiffrement ne nécessitent aucune modification manuelle ou automatique de la configuration du réseau. Cela simplifie la maintenance de la solution: vous pouvez activer et désactiver la fonction de cryptage en toute sécurité et, si nécessaire, simplement «contourner» l'appareil avec un câble réseau (c'est-à-dire connecter directement les ports de l'équipement réseau auquel il était connecté). Certes, il y a un inconvénient - l'attaquant peut faire de même. Pour mettre en œuvre le principe du «nœud sur le fil», il faut prendre en compte non seulement le trafic de la couche de données , mais aussi les couches de contrôle et de gestion – . , , , - . . , ( ) (« ») .

Le soutien est également important dans la séparation des pouvoirs entre les départements de la sécurité de l'information et de l'informatique, en particulier le département réseau. La solution de chiffrement doit prendre en charge le modèle de contrôle d'accès et d'audit de l'organisation. La nécessité d'une interaction entre les différents services pour effectuer les opérations de routine devrait être minimisée. Par conséquent, un avantage en termes de commodité est pour les appareils spécialisés qui prennent en charge exclusivement les fonctions de cryptage et sont aussi transparents que possible pour les opérations réseau. En termes simples, les employés du service SI ne devraient pas avoir de raison de contacter les «networkers» pour modifier les paramètres réseau. Et ceux-ci, à leur tour, ne devraient pas avoir besoin de modifier les paramètres de cryptage lors de l'entretien du réseau.– . , , - , . , ( , - ) ( ). –

(out-of-band) , ,

gestion (intrabande), c'est-à-dire via un réseau commun à travers lequel le trafic utile est transmis. Les commandes doivent signaler toutes les situations d'urgence, y compris les incidents SI. Les opérations routinières et répétitives doivent être effectuées automatiquement. Cela concerne principalement la gestion des clés. Ils doivent être générés / distribués automatiquement. Le support PKI est un gros plus.La compatibilité

. , IEEE, , , , Cisco. :

,

( - ). . PHY (, , ), Ethernet MTU, L3 ( TCP/IP).

La transparence est assurée par des mécanismes de mutation (modification temporaire du contenu des en-têtes ouverts dans le trafic entre les chiffreurs), le saut (lorsque les paquets individuels ne sont pas chiffrés) et l'indentation du début du chiffrement (lorsque les champs de paquet chiffrés ne sont généralement pas chiffrés). Comment la transparence est assurée.Par conséquent, spécifiez toujours comment le support d'un protocole particulier est fourni. La prise en charge en mode transparent est souvent plus pratique et plus fiable.

Comment la transparence est assurée.Par conséquent, spécifiez toujours comment le support d'un protocole particulier est fourni. La prise en charge en mode transparent est souvent plus pratique et plus fiable.L'interopérabilité

, , , . . L1 .

L2 Ethernet 802.1ae (MACsec),

(end-to-end),

, «» (hop-by-hop) , , , (, ). , 2018 802.1ae , - . , L2, , ( , ) ( ).

(L3 L4) , IPsec TLS, . , – , . , L3/L4. , , .

Pour comparer différentes solutions, vous pouvez utiliser soit le temps moyen entre les pannes, soit le facteur de disponibilité. Si ces chiffres ne le sont pas (ou ne leur font pas confiance), une comparaison qualitative peut alors être effectuée. L'avantage sera pour les appareils avec un contrôle pratique (moins de risque d'erreurs de configuration), des chiffreurs spécialisés (pour la même raison), ainsi que des solutions avec un temps minimum pour la détection et l'élimination d'une panne, y compris les moyens de sauvegarde "à chaud" des nœuds et des appareils dans leur ensemble.Coût

, , -, . , (, Gartner) (, , TCO). ,

, , (, ),

( ). , . -: , , «» / , - . , , « » : . , , TCO – .

– . , . , , . . , . , ( / ). , ( ), , , , , , , . , , , , ( ). ? : ( ) ), . – .

Une autre menace est la menace de piratage, l'accès non autorisé aux appareils (y compris par un accès physique à l'extérieur et à l'intérieur du boîtier). La menace peut être réalisée grâce à desvulnérabilités d' implémentation - au niveau du matériel et du code. Par conséquent, l'avantage sera pour les solutions avec une «surface d'attaque» minimale à travers le réseau, avec des boîtiers protégés contre les accès physiques (avec des capteurs de sabotage, avec une protection sonore et une réinitialisation automatique des informations clés lors de l'ouverture du boîtier), ainsi que celles qui permettent les mises à jour du firmware lorsque la vulnérabilité dans le code est connue. Il existe une autre manière: si tous les appareils comparés ont des certificats FSB, la classe de certificat de protection des informations cryptographiques selon laquelle le certificat est délivré peut être considérée comme un indicateur de résistance à la fissuration., – , . , «», «», .

, -

où p est le poids de l'indicateur, et r est le rang du dispositif selon cet indicateur, et n'importe laquelle des caractéristiques ci-dessus peut être divisée en indicateurs "atomiques". Une telle formule pourrait être utile, par exemple, pour comparer des propositions d'appel d'offres selon des règles convenues à l'avance. Mais vous pouvez vous en tirer avec un simple tableau commeJe serai ravi de répondre aux questions et aux critiques constructives.