Animateur: Mesdames et Messieurs, cette performance est très drôle et très intéressante, aujourd'hui nous allons parler de vraies choses qui sont observées sur Internet. Cette conversation est légèrement différente de celles auxquelles nous sommes habitués lors des conférences Black Hat, car nous allons parler de la façon dont les attaquants font de l'argent avec leurs attaques.

Nous allons vous montrer quelques attaques intéressantes qui peuvent faire du profit, et parler des attaques qui ont vraiment eu lieu cette nuit-là lorsque nous avons traversé le Jägermeister et mené une tempête de cerveaux. C'était amusant, mais quand nous avons un peu dégrisé, nous avons parlé à des gens qui sont engagés dans le référencement et avons vraiment appris que beaucoup de gens font de l'argent avec ces attaques.

Je suis juste un manager de niveau intermédiaire sans cervelle, donc j'abandonne mon siège et je veux vous présenter Jeremy et Trey, qui sont beaucoup plus intelligents que moi. Je devrais avoir une introduction intelligente et amusante, mais elle n’est pas là, je vais donc montrer ces diapositives à la place.

L'écran montre des diapositives représentant Jeremy Grossman et Trey Ford.

Jeremy Grossman, fondateur et CTO de WhiteHat Security, a été nommé parmi les 25 meilleurs CTO par InfoWorld en 2007, co-fondateur du Web Application Security Consortium et co-auteur d'attaques de script intersites.

Trey Ford est le directeur du département des solutions architecturales de WhiteHat Security, ayant 6 ans d'expérience en tant que consultant en sécurité pour les sociétés Fortune 500, et l'un des développeurs de la norme de sécurité des données des cartes de paiement PCI DSS.

Je pense que ces photos compensent mon manque d'humour. En tout cas, j'espère que vous apprécierez leurs performances, après quoi vous comprendrez comment ces attaques sont utilisées sur Internet pour gagner de l'argent.

Jeremy Grossman: Bonjour, merci à tous d'être venus. Ce sera une conversation très amusante, même si vous ne verrez pas d'attaque zero-day ou de nouvelle technologie cool. Nous allons juste essayer de raconter de façon intéressante les vraies choses qui se produisent chaque jour et permettre aux méchants de "cuisiner" beaucoup d'argent.

Nous ne nous efforçons pas de vous impressionner avec ce qui est montré sur cette diapositive, mais expliquons simplement ce que fait notre entreprise. Ainsi, White Hat Sentinel, ou «White Hat Sentinel», c'est:

- nombre illimité de classements - contrôle et gestion experte des sites clients, possibilité de numériser les sites indépendamment de leur taille et de la fréquence des changements;

- large portée - analyse autorisée des sites pour détecter les vulnérabilités techniques et tests utilisateur pour détecter les erreurs logiques dans les domaines d'activité non atteints;

- élimination des résultats faussement positifs - notre groupe de travail vérifie les résultats et attribue la gravité et l'évaluation appropriées des menaces;

- développement et contrôle de la qualité - le système WhiteHat Satellite Appliance nous permet de servir à distance les systèmes des clients grâce à l'accès au réseau interne;

- amélioration et amélioration - une analyse réaliste vous permet de mettre à jour rapidement et efficacement le système.

Ainsi, nous effectuons un audit de tous les sites dans le monde, nous avons la plus grande équipe de pentesters d'applications Web, nous effectuons 600 à 700 tests d'évaluation chaque semaine, et toutes les données que vous verrez dans cette présentation sont tirées de notre expérience de l'exécution de ce type de travail.

Sur la diapositive suivante, vous voyez les 10 types d'attaques les plus courants sur les sites mondiaux. Affiche le pourcentage de vulnérabilité à certaines attaques. Comme vous pouvez le voir, 65% de tous les sites sont vulnérables aux scripts intersites, 40% autorisent la fuite d'informations, 23% sont vulnérables à l'usurpation de contenu. En plus des scripts intersites, l'injection SQL et les fausses requêtes intersites notoires, qui ne font pas partie de notre top 10, sont courantes. Mais dans cette liste, il y a des attaques aux noms ésotériques, pour la description desquelles des formulations vagues sont utilisées et dont la spécificité réside dans le fait qu'elles sont dirigées contre certaines entreprises.

Il s'agit de failles d'authentification, de failles dans le processus d'autorisation, de fuites d'informations, etc.

La diapositive suivante parle d'attaques contre la logique métier. Les équipes d'assurance qualité ne les ignorent généralement pas. Ils testent ce que le logiciel doit faire, pas ce qu'il peut faire, et ensuite vous pouvez voir n'importe quoi. Scanners, tous ces Bohs blancs / noirs / gris, (boîtes blanches / noires / grises), toutes ces boîtes multicolores ne sont pas en mesure de détecter ces choses dans la plupart des cas, car elles sont simplement fixées sur le contexte de ce que l'attaque peut être ou de ce qui se passe Il semble que ça arrive. Ils manquent d'intelligence et ne savent pas si quelque chose a fonctionné ou pas.

Il en va de même pour les systèmes de détection d'intrusion IDS et les pare-feu au niveau de l'application WAF, qui ne parviennent pas non plus à détecter les failles de la logique métier, car les requêtes HTTP semblent tout à fait normales. Nous allons vous montrer que les attaques associées aux lacunes de la logique métier surviennent tout naturellement, il n'y a pas de hackers, pas de métacaractères et autres bizarreries, elles ressemblent à des processus naturels. Plus important encore, les méchants aiment ce genre de choses parce que les défauts de la logique métier leur font de l'argent. Ils utilisent XSS, SQL, CSRF, mais pour mener des attaques de ce type devient plus difficile, et nous voyons qu'au cours des 3-5 dernières années, ils sont devenus moins. Mais ils ne disparaîtront pas d'eux-mêmes, car les débordements de tampon n'iront nulle part. Cependant, les méchants pensent comment utiliser des attaques plus sophistiquées, car ils pensent que les «très méchants» essaient toujours de gagner de l'argent sur leurs attaques.

Je veux vous montrer de véritables astuces, et vous pouvez les intégrer à votre arsenal pour les utiliser de la bonne manière pour protéger votre entreprise. Un autre objectif de notre présentation est que vous vous posiez peut-être des questions d'éthique.

Sondages en ligne et sondages

Donc, au début de la discussion sur les lacunes de la logique métier, parlons des enquêtes en ligne. Les sondages en ligne sont le moyen le plus courant de connaître ou d'influencer l'opinion publique. Nous allons commencer avec un bénéfice de 0 $, puis considérer le résultat de 5, 6, 7 mois d'utilisation de stratagèmes frauduleux. Commençons par une enquête très, très simple. Vous savez que les sondages en ligne sont menés par chaque nouveau site, chaque blog, chaque portail d'actualités. De plus, pas une seule niche n'est trop grande ou trop étroite, mais nous voulons voir l'opinion publique dans des domaines spécifiques.

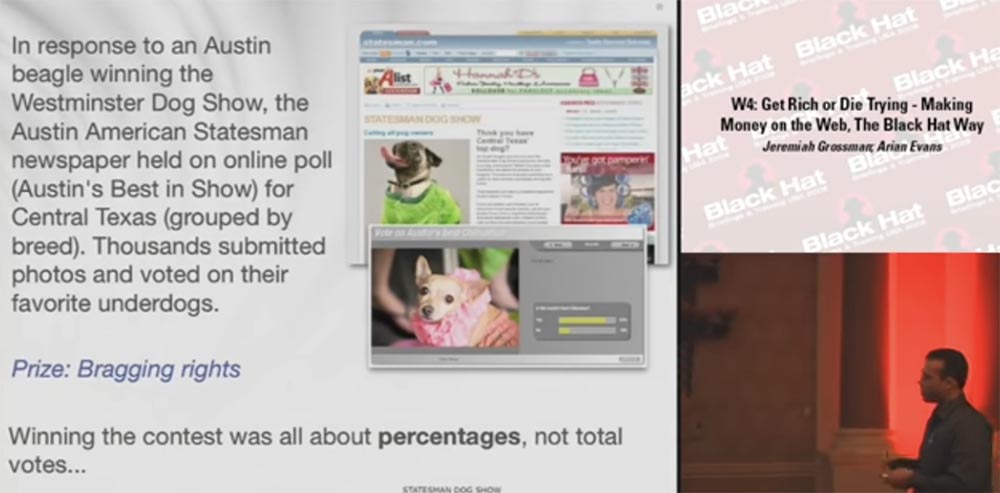

Je voudrais attirer votre attention sur une enquête menée à Austin, au Texas. Depuis que l'Austin Beagle a remporté le Westminster Dog Show, Austin American Statesman a décidé d'organiser un Austin's Best in Show (le meilleur de la race) en ligne pour les propriétaires de chiens dans le centre du Texas. Des milliers de propriétaires ont envoyé des photos et voté pour leurs favoris. Comme dans de nombreux autres sondages, il n'y avait aucun prix autre que le droit de montrer votre animal de compagnie.

Pour voter, une application Web 2.0 a été utilisée. Vous avez cliqué sur «oui» si vous avez aimé le chien et avez découvert s'il était le meilleur chien de la race ou non. Ainsi, vous avez voté sur plusieurs centaines de chiens postés sur le site comme candidats au vainqueur de l'exposition.

Avec cette méthode de vote, 3 types de tricherie étaient possibles. Le premier est d'innombrables votes, lorsque vous votez pour le même chien encore et encore. C'est très simple. La deuxième façon est un vote multiple négatif lorsque vous votez un grand nombre de fois contre un chien en compétition. La troisième méthode était que, littéralement, à la dernière minute du concours, vous avez placé un nouveau chien, voté pour elle, de sorte que la possibilité d'obtenir des votes négatifs était minime, et vous avez gagné en obtenant 100% de votes positifs.

De plus, la victoire a été déterminée en pourcentage et non par le nombre total de votes, c'est-à-dire que vous ne pouviez pas déterminer lequel des chiens avait obtenu le nombre maximal de notes positives, seul le pourcentage de notes positives et négatives pour un chien particulier a été calculé. Le chien avec le meilleur rapport positif / négatif a gagné.

L'ami de Hansen, le collègue de Robert «RSnake», lui a demandé d'aider son chihuahua Tiny à remporter le concours. Tu sais Robert, il vient d'Austin. En tant que super-hacker, il a fermé le proxy Burp et a pris le chemin de la moindre résistance. Il a utilisé la technique de tricherie n ° 1, après l'avoir conduit à travers le cycle Burp plusieurs centaines ou milliers de demandes, ce qui a amené le chien 2000 votes positifs et l'a placée à la 1ère place.

Puis il a utilisé la technique de la triche n ° 2 contre son rival Taini, surnommé Chuchu. Dans les dernières minutes du concours, il a exprimé 450 voix contre Chuchu, ce qui a encore renforcé la position de Tiny à la 1ère place avec un ratio de vote supérieur à 2: 1, cependant, dans le pourcentage de critiques positives et négatives, Tinyi a encore perdu. Sur cette diapositive, vous voyez le nouveau visage d'un cybercriminel découragé par ce résultat.

Oui, c'était un scénario intéressant, mais je pense que ma copine n'a pas aimé cette performance. Vous vouliez juste gagner la compétition de chihuahua à Austin, mais il y avait quelqu'un qui essayait de vous «pirater» et de faire de même. Eh bien, maintenant je passe le mot à Trey.

Création d'une demande artificielle et de gains sur ce

Trey Ford: Le concept de «déficit artificiel du DoS» fait référence à plusieurs scénarios intéressants différents lorsque nous achetons des billets en ligne. Par exemple, lors de la réservation d'un lieu spécial pour un vol. Cela peut s'appliquer à tout type de billet, par exemple à un événement sportif ou à un concert.

Afin d'éviter l'achat répété de choses rares, telles que des sièges dans l'avion, des objets physiques, des noms d'utilisateur, etc., l'application bloque l'objet pendant un certain temps pour éviter les conflits. Et ici, il y a une vulnérabilité associée à la possibilité de réserver quelque chose à l'avance.

Nous connaissons tous le temps mort, nous connaissons tous la fin de la session. Mais cette faille logique particulière nous permet de choisir un lieu de vol puis de revenir pour refaire un choix sans rien payer. Vous êtes certainement nombreux à voyager souvent en voyage d'affaires, mais pour moi, c'est une partie essentielle du travail. Nous avons testé cet algorithme à de nombreux endroits: vous sélectionnez un vol, choisissez un endroit et ce n'est qu'après avoir été prêt que vous entrez les informations de paiement. Autrement dit, après avoir choisi un lieu, il vous est réservé pour une certaine période de temps - de plusieurs minutes à plusieurs heures, et pendant tout ce temps, personne d'autre ne peut réserver ce lieu. En raison de cette période d'attente, vous avez une réelle opportunité de réserver tous les sièges dans l'avion, simplement en revenant sur le site et en réservant les places que vous souhaitez.

Ainsi, une option d'attaque DoS apparaît: répétez automatiquement ce cycle pour chaque endroit de l'avion.

Nous l'avons testé avec au moins deux des plus grandes compagnies aériennes. Vous pouvez retrouver la même vulnérabilité avec n'importe quelle autre réservation. C'est une excellente occasion d'augmenter les prix de vos billets pour ceux qui veulent les revendre. Pour cela, les spéculateurs doivent simplement réserver les billets restants sans aucun risque de perte de liquidités. De cette façon, vous pouvez «bloquer» le commerce électronique en vendant des produits très demandés - jeux vidéo, consoles de jeux, iPhones, etc. Autrement dit, l'inconvénient existant de la réservation en ligne ou du système de réservation permet à un attaquant de gagner de l'argent sur ce point ou de nuire à ses concurrents.

Décodage de Captcha

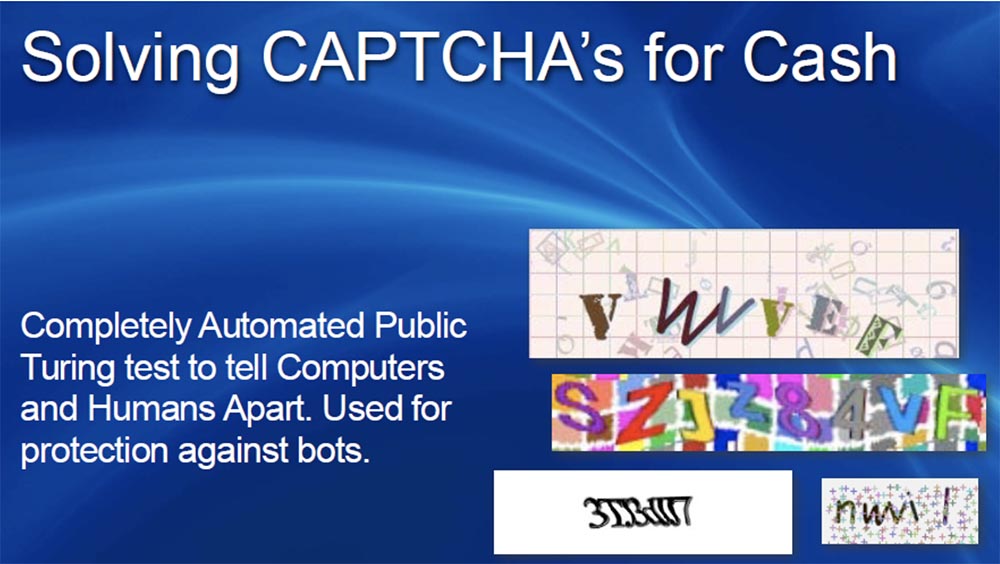

Jeremy Grossman: Parlons maintenant du captcha. Tout le monde connaît ces images ennuyeuses qui obstruent Internet et sont utilisées pour lutter contre le spam. Potentiellement, vous pouvez également réaliser un profit avec le captcha. Captcha est un test de Turing entièrement automatisé qui vous permet de distinguer une personne réelle d'un bot. J'ai trouvé beaucoup de choses intéressantes en étudiant la question de l'utilisation du captcha.

Le captcha a été utilisé pour la première fois vers 2000-2001. Les spammeurs veulent éliminer le captcha afin de s'inscrire sur les services de messagerie gratuits Gmail, Yahoo Mail, Windows Live Mail, MySpace, FaceBook, etc. et envoyer du spam. Étant donné que le captcha est suffisamment utilisé, tout un marché de services est apparu qui propose de contourner le captcha omniprésent. En fin de compte, cela fait du profit - un exemple est le spam. Vous pouvez contourner le captcha de 3 façons, regardons-les.

Le premier est les failles dans la mise en œuvre de l'idée, ou les lacunes dans l'utilisation du captcha.

Ainsi, les réponses aux questions contiennent trop peu d'entropie, comme "écrire, ce qui est 4 + 1". Les mêmes questions peuvent être répétées plusieurs fois, tandis que l'éventail des réponses possibles est assez restreint.

L'efficacité du captcha est vérifiée de cette façon:

- le test doit être effectué dans des conditions où la personne et le serveur sont séparés l'un de l'autre,

le test ne devrait pas être difficile pour une personne; - la question doit être telle qu'une personne puisse y répondre en quelques secondes,

Seule la personne à qui la question est posée doit répondre; - la réponse à la question devrait être difficile pour l'ordinateur;

- la connaissance des questions précédentes, des réponses ou de leur combinaison ne devrait pas affecter la prévisibilité du prochain test;

- le test ne doit pas discriminer les personnes ayant une déficience visuelle ou auditive;

- le test ne doit pas avoir de biais géographique, culturel ou linguistique.

Il s'avère que créer le «bon» captcha est assez difficile.

Le deuxième inconvénient du captcha est la possibilité d'utiliser la reconnaissance optique de caractères OCR. Un morceau de code est capable de lire une image captcha, peu importe la quantité de bruit visuel qu'elle contient, de voir quelles lettres ou quels chiffres la composent et d'automatiser le processus de reconnaissance. Des études ont montré que la plupart des captcha peuvent être facilement fissurés.

Je citerai des citations de l'École d'informatique de l'Université de Newcastle, Royaume-Uni. Ils disent à propos de la facilité de craquage de Microsoft CAPTCHAs: «notre attaque a été en mesure d'assurer un succès de segmentation de 92%, cela implique que le schéma de captcha MSN peut être craqué dans 60% des cas en segmentant l'image avec sa reconnaissance ultérieure.» Le hack captcha de Yahoo était tout aussi simple: «Notre deuxième attaque a réussi à segmenter 33,4%. Ainsi, environ 25,9% de captcha peuvent être fissurés. Nos recherches montrent que les spammeurs ne doivent jamais utiliser de main-d’œuvre humaine bon marché pour contourner le captcha de Yahoo, mais doivent plutôt compter sur une attaque automatisée à faible coût. "

La troisième façon de contourner le captcha est appelée "Turc mécanique" ou "Turc". Nous l'avons testé contre Yahoo CAPTCHA immédiatement après sa publication, et à ce jour nous ne savons pas, et personne ne sait, comment se défendre contre une telle attaque.

C'est le cas lorsque vous avez un méchant qui dirigera un site pour adultes ou un jeu en ligne à partir duquel les utilisateurs demandent une sorte de contenu. Avant de pouvoir voir l'image suivante, un site appartenant à un pirate informatique fera une demande back-end à un système en ligne que vous connaissez, par exemple Yahoo ou Google, saisissez le captcha à partir de là et glissez-le dans l'utilisateur. Et dès que l'utilisateur répond à la question, le pirate enverra le captcha deviné au site cible et montrera à l'utilisateur l'image demandée à partir de son site. Si vous avez un site très populaire avec beaucoup de contenu intéressant, vous pouvez mobiliser une armée de personnes qui remplira automatiquement le captcha des autres pour vous. C'est une chose très puissante.

Cependant, non seulement les gens essaient de contourner le captcha, cette technique utilise également les affaires. Robert "RSnake" Hansen dans son blog a parlé une fois avec un "solveur de captcha" roumain, qui a dit qu'il pouvait résoudre de 300 à 500 captcha par heure à un taux de 9 à 15 dollars pour mille captcha résolus.

Il dit directement que les membres de son équipe travaillent 12 heures par jour, résolvant environ 4800 captchas pendant cette période, et selon la difficulté des captchas, ils peuvent recevoir jusqu'à 50 $ par jour pour leur travail. C'était un article intéressant, mais les commentaires que les utilisateurs du blog ont laissé sous cet article sont encore plus intéressants. Un message est immédiatement apparu du Vietnam, où un certain Kwang Hung a rendu compte de son groupe de 20 personnes, qui ont accepté de travailler pour 4 $ pour 1000 captcha devinés.

Le message suivant venait du Bangladesh: «Bonjour! J'espère que vous allez bien! Nous sommes une entreprise de transformation leader du Bangladesh. Actuellement, 30 de nos opérateurs sont capables de résoudre plus de 100 000 captcha par jour. Nous offrons d'excellentes conditions et un faible taux - 2 $ par 1000 captcha deviné de Yahoo, Hotmail, Mayspace, Gmail, Facebook, etc. Nous nous réjouissons de poursuivre la coopération. »

Un autre Babu a envoyé un autre message intéressant: «Je suis intéressé par ce travail, appelez-moi au téléphone.»

C'est donc assez intéressant. Nous pouvons discuter de la légalité ou de l'illégalité d'une telle activité, mais le fait est que les gens en tirent vraiment de l'argent.

Accéder à des comptes étrangers

Trey Ford: le prochain scénario dont nous allons parler est de gagner de l'argent en prenant le compte de quelqu'un d'autre.

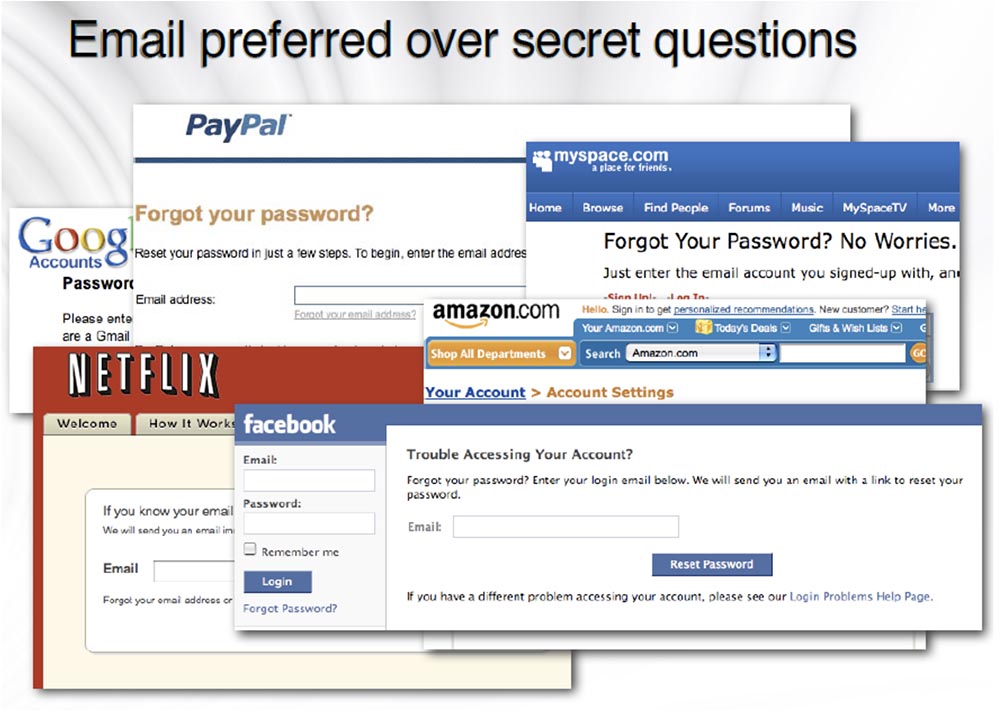

Tout le monde oublie les mots de passe et pour tester la sécurité des applications, la réinitialisation du mot de passe et l'enregistrement en ligne sont deux processus métier ciblés différents. , . , , , .

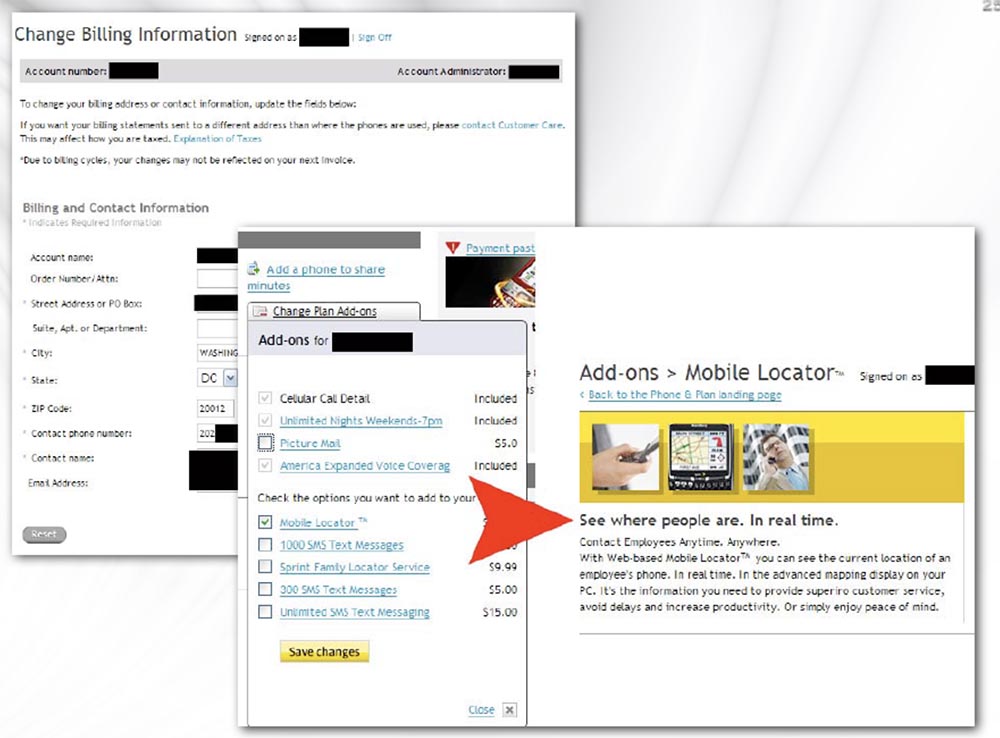

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

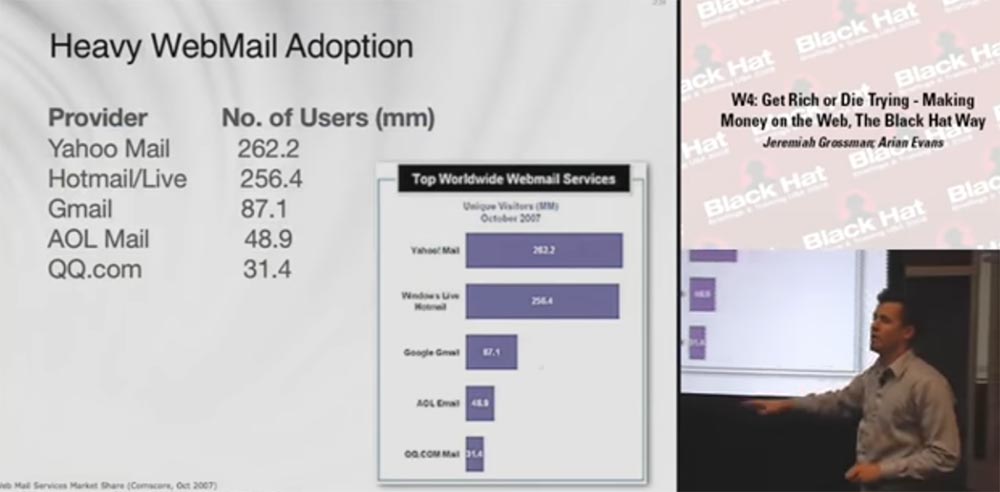

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

, - « », , «» . 300 , $43, 85%. 200 , $29, 90% . , $143 , . 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN ..

Conférence BLACK HAT USA. Devenez riche ou mourez: gagnez de l'argent sur Internet en utilisant Black Hat. 2 ( )

Un peu de publicité :)

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis,

cloud VPS pour les développeurs à partir de 4,99 $ , une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventé pour vous: toute la vérité sur VPS (KVM) E5-2650 v4 (6 Cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment partager un serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?