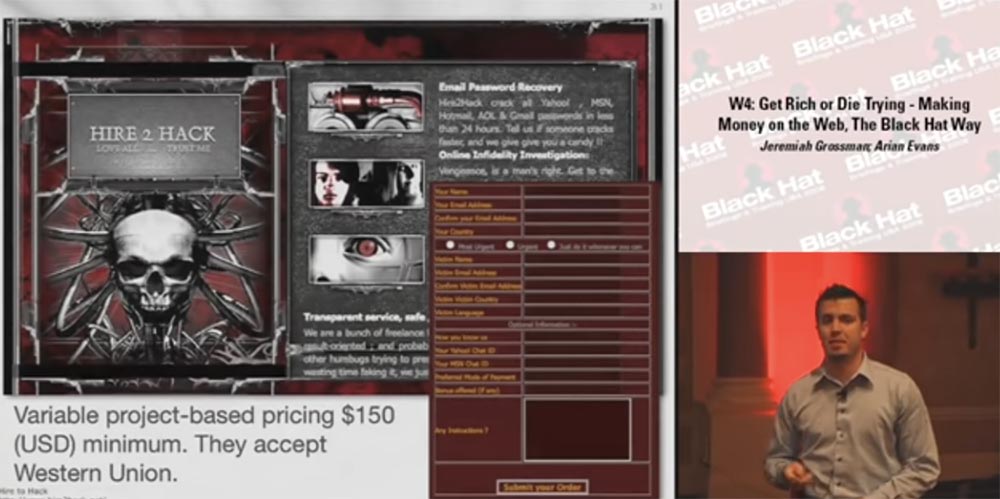

Conférence BLACK HAT USA. Devenez riche ou mourez: gagnez de l'argent sur Internet en utilisant Black Hat. Partie 1Il existe un site appelé Hire2Hack, qui accepte également des applications pour la "récupération" des mots de passe. Ici, le coût du service commence à 150 $. Je ne sais pas pour le reste, mais vous devez leur fournir des informations vous concernant, car vous allez les payer. Pour vous inscrire, vous devez spécifier un nom d'utilisateur, un e-mail, un mot de passe, etc. Le plus drôle, c'est qu'ils acceptent même les virements Western Union.

Il convient de noter que les noms d'utilisateur sont des informations très précieuses, en particulier lorsqu'ils sont liés à une adresse e-mail. Dites-moi, lequel d'entre vous indique votre vrai nom lors de l'enregistrement d'une boîte aux lettres? Personne, c'est amusant!

Les adresses e-mail sont donc des informations précieuses, surtout si vous effectuez des achats en ligne ou si vous souhaitez suivre l'affaire d'un conjoint accrochée à un site de rencontres. Si vous êtes un vendeur, en utilisant des adresses e-mail, vous pouvez vérifier lesquels de vos consommateurs ou de vos abonnés utilisent actuellement les services de l'un de vos concurrents.

Par conséquent, les attaquants de phishing paient beaucoup d'argent pour de vraies adresses d'utilisateurs. En outre, ils utilisent des fenêtres de récupération de mot de passe et de connexion pour extraire des adresses e-mail valides à l'aide d'attaques temporaires. De nombreux grands portails de commerce électronique et de médias sociaux voient le vol d'adresses e-mail valides comme un problème qui peut faire beaucoup de dégâts depuis que des recherches intéressantes ont été publiées. Nous devons donc lutter sur deux fronts - contre les attaques temporelles et contre les fuites d'informations de ce type.

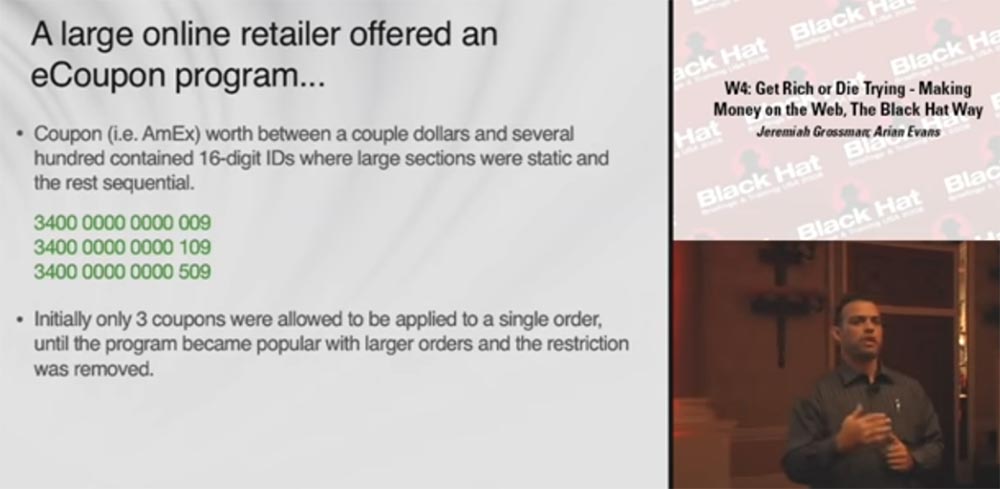

Transformer les coupons électroniques en argent

Jeremy Grossman: Nous avons donc examiné trois méthodes de fraude en ligne et augmentons maintenant les taux. La prochaine façon consiste à convertir les coupons électroniques eCoupons en argent. Ces coupons sont utilisés pour les achats en ligne. Le client saisit son identifiant unique et une remise est appliquée à son achat. Les principaux marchands en ligne proposent à leurs clients un programme de réduction soutenu par AmEx.

Beaucoup d'entre vous savent que les coupons offrent une remise de quelques à quelques centaines de dollars et sont équipés d'un identifiant à 16 chiffres. Ces chiffres sont très statiques et vont généralement dans l'ordre. Au début, un seul coupon pouvait être appliqué à une seule commande, mais ensuite, à mesure que le programme gagnait en popularité, ces restrictions ont été supprimées, et maintenant plus de 3 coupons peuvent être utilisés avec une seule commande.

Quelqu'un a développé un script qui essaie d'identifier des milliers de coupons de réduction valides possibles. Les vendeurs sont connus pour les commandes d'une valeur supérieure à 50 000 dollars, qui au lieu de l'argent ont été payées avec 200 coupons ou plus. D'accord, c'est un bon cadeau de Noël!

Le problème est resté longtemps inaperçu, car le programme fonctionnait parfaitement, tout le monde utilisait des coupons et tout le monde était content. Cela a continué jusqu'à ce que le système de planification de la charge du programme détecte une augmentation de 90% de la charge du processeur à un moment où les gens «faisaient défiler» les numéros d'identification, en choisissant ceux qui offraient une remise.

Les marchands ont demandé au FBI d'enquêter sur cette affaire, car ils soupçonnaient que quelque chose n'allait pas. Mais le problème était que les marchandises étaient envoyées à une adresse inexistante, ce qui les confondait. Il s'est avéré que l'attaquant a conclu un complot avec le service de livraison, qui a "intercepté" les marchandises à l'avance.

Dans ce cas, la chose intéressante est que les coupons ne sont pas des devises, ce ne sont que des outils marketing. Cependant, des erreurs dans la logique métier ont conduit à la nécessité d'impliquer les services secrets, également confrontés à la fraude du service de livraison qui a utilisé le système à son avantage.

Gains sur de faux comptes

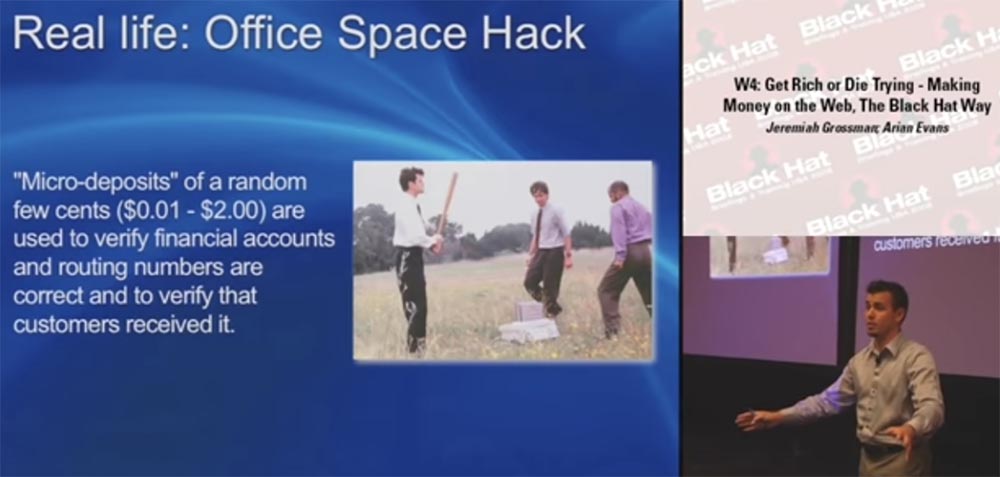

Trey Ford: C'est l'une de mes histoires préférées. "Real Life: Hacking the Office Space." Je pense que vous avez vu un film sur les pirates, "Office Space". Voyons cela. Combien d'entre vous ont utilisé les services bancaires en ligne?

Eh bien, tout le monde a admis avoir utilisé. Il y a une chose intéressante - la possibilité de payer des factures en ligne via ACH. La chambre de règlement automatisée ACH fonctionne comme ceci. Supposons que je veuille acheter une voiture à Jeremy et que je veuille transférer de l'argent directement de mon compte vers son compte. Avant d'effectuer le paiement principal, mon institution financière doit s'assurer que tout va bien pour nous. Par conséquent, tout d'abord, le système transfère une petite somme, de quelques centimes à 2 $, pour vérifier que les comptes financiers et les adresses de routage des parties sont en règle et que le client a reçu cet argent. Une fois convaincus que ce transfert s'est effectué normalement, ils sont prêts à envoyer le paiement intégral. Vous pouvez dire si c'est légal, s'il répond aux termes de l'accord d'utilisation, mais dites-moi lequel d'entre vous a un compte PayPal? Combien de personnes ont plusieurs identifiants PayPal? C'est probablement assez légal et conforme aux conditions générales.

Imaginez maintenant que ce mécanisme puisse être utilisé pour gagner beaucoup d'argent. Nous parlons d'utiliser l'effet de créer, disons, 80 000 de ces comptes en mettant en place un script simple. La seule chose à laquelle vous devez faire attention est que nous avons commencé notre histoire avec l'utilisation d'un proxy local, le script RSnake, un autre outil de piratage qui devrait nous aider à gagner de l'argent, mais maintenant nous allons revenir et montrer comment rendre le piratage beaucoup plus facile, de sorte que pour gagner de l'argent, vous ne pouvez utiliser qu'un seul navigateur.

Cette attaque particulière est individuelle. Michael Largent, 22 ans, basé en Californie, a utilisé un script simple pour créer 58 000 faux comptes de courtage. Il les a ouverts dans les systèmes de Schwab, eTrade et quelques autres, attribuant les noms des personnages de dessins animés aux faux utilisateurs de ces comptes.

Pour chacun de ces comptes, il n'a utilisé qu'une traduction test à l'aide du système ACH, sans effectuer de virement complet. Mais il possédait un compte général, sur lequel tous ces outils de vérification affluaient, puis les a transférés à lui-même. Ça sonne bien - ce n’est pas beaucoup d’argent, mais au total ils lui ont apporté un revenu très solide. C'est ainsi qu'il a fait de l'argent, suivant l'idée du film "Office Space". La chose la plus intéressante est qu'il n'y a rien d'illégal - il a simplement collecté toutes ces petites quantités, mais il l'a fait très rapidement.

Il a gagné 8 225 $ sur Google Checkout, 50 225 $ supplémentaires sur eTrade et Schwab. Il a ensuite retiré cet argent sur une carte de crédit et l'a approprié. Lorsque la banque a découvert que tous ces milliers de comptes appartiennent à une seule personne, les employés de la banque l'ont appelé et lui ont demandé pourquoi il l'avait fait. Ne comprend-il pas qu'il vole de l'argent? À quoi Michael leur a répondu qu'il ne comprenait pas et ne savait pas qu'il commettait quelque chose d'illégal.

C'est un très bon moyen de nouer de nouvelles relations avec des gens des services secrets qui vous suivent partout et veulent en savoir plus sur vous. Je le répète encore une fois - ce qui est le plus drôle avec ce plan, c'est qu'il n'y avait rien d'illégal ici. Il a été détenu sur la base du Patriot Act, le Patriotic Act. Qui sait ce qu'est la loi patriotique?

C'est vrai, il s'agit d'une loi élargissant les pouvoirs des services spéciaux dans le domaine de la lutte contre le terrorisme. Ce gars a utilisé des noms de bande dessinée et de bande dessinée, donc ils ont pu le détenir pour avoir utilisé de faux noms d'utilisateur. Les personnes présentes qui utilisent des noms fictifs pour leurs boîtes aux lettres doivent donc faire attention - cela peut être déclaré illégal!

L'accusation des services secrets reposait sur quatre points: la fraude informatique, la fraude sur Internet et la fraude postale, mais l'acte de recevoir de l'argent était reconnu comme parfaitement légal, puisqu'il utilisait un compte réel. Je ne peux pas dire si cela a été fait correctement ou non, éthiquement ou non éthiquement, mais fondamentalement tout ce que Michael a fait était conforme aux conditions générales indiquées sur les sites Web, alors c'était peut-être juste une fonction supplémentaire.

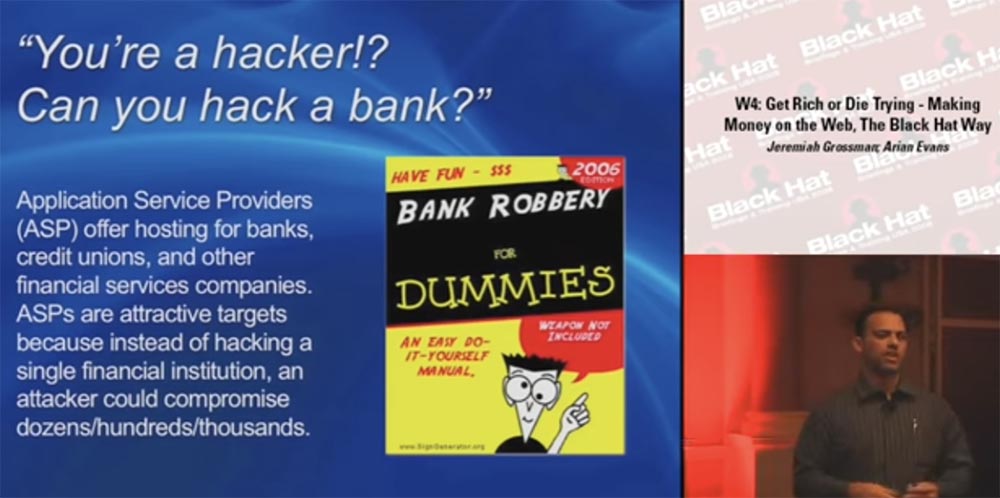

Piratage des banques via ASP

Jeremy Grossman: vous savez, je voyage beaucoup et je rencontre des gens qui sont techniquement avertis ou vice versa, pas du tout versés en technologie. Et quand nous parlons de la vie, ils me demandent où je travaille. Quand je réponds que je suis engagé dans la sécurité de l'information, ils me demandent ce que c'est. J'explique, puis ils disent: "Oh, alors tu peux casser la banque!"

Ainsi, lorsque vous commencez à expliquer comment vous pouvez vraiment pirater une banque, vous voulez dire pirater des fournisseurs d'applications financières ASP. Les fournisseurs de services d'application sont des sociétés qui louent leurs propres logiciels et matériels à leurs clients - banques, coopératives de crédit et autres sociétés financières.

Leurs services sont utilisés par de petites banques et des entreprises similaires qui ne sont pas financièrement rentables pour avoir leurs propres «logiciels» et «matériels». Par conséquent, ils louent des installations ASP, en les payant mensuellement ou chaque année.

Les ASP bénéficient de l'attention accrue des pirates, car au lieu de pirater une banque, ils peuvent immédiatement pirater 600 ou mille banques. Les ASP sont donc un objectif très intéressant pour les méchants.

Ainsi, les sociétés ASP servent un tas de banques sur la base des trois paramètres URL les plus importants: l'identifiant client client_ID, l'identifiant bancaire bank_ID et l'identifiant de compte acct_ID. Chaque client ASP possède son propre identifiant unique qui peut potentiellement être utilisé sur plusieurs sites bancaires. Chaque banque peut avoir un nombre quelconque de comptes d'utilisateurs pour chaque application financière - un système d'épargne, un système de vérification des comptes, un système de paiement, etc., et chaque application financière a son propre ID. De plus, chaque compte client dans ce système d'application a également son propre ID. Ainsi, nous avons trois systèmes de compte.

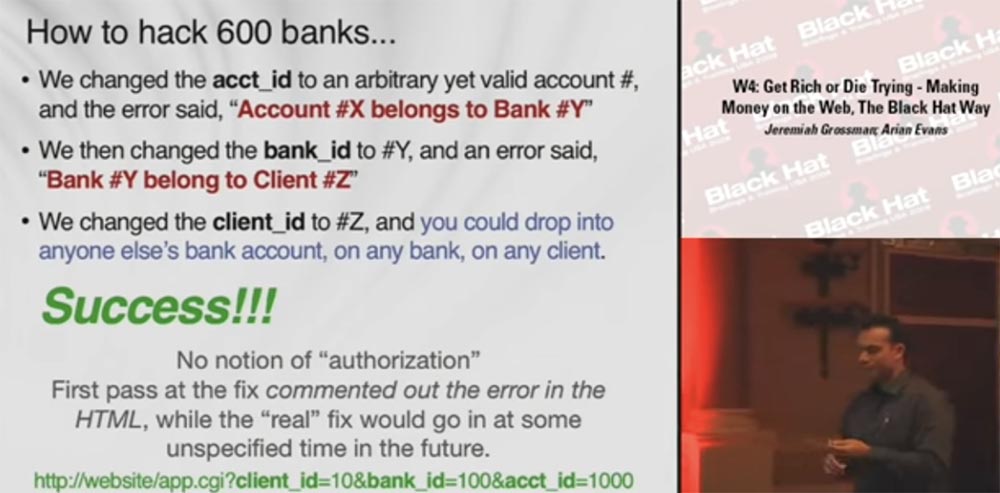

Alors, comment pirater 600 banques en même temps? Tout d'abord, nous examinons la fin d'une ligne d'une URL de ce type:

website / app.cgi? Client_id = 10 & bank_id = 100 & acct_id = 1000 et essayons de remplacer acct_id par une valeur arbitraire #X, après quoi nous obtenons un grand message d'erreur surligné en rouge avec le contenu suivant: " Le compte #X appartient à la banque #Y »(le compte #X appartient à la banque #Y). Ensuite, nous prenons bank_id, le changeons dans le navigateur en #Y et obtenons le message: «La banque #Y appartient au client #Z» (la banque #Y appartient au client #Z).

Enfin, nous prenons client_id, l'affectons #Z - et c'est tout, nous entrons dans le compte dans lequel nous voulions initialement entrer. Après avoir réussi à casser le système, nous pouvons accéder à n'importe quel autre compte bancaire, ou banque, ou compte client de la même manière. Nous pouvons accéder à tous les comptes du système. Il n'y a généralement aucun indice d'autorisation. La seule chose qu'ils vérifient, c'est que vous êtes connecté sous votre identifiant, et maintenant vous pouvez retirer librement de l'argent, effectuer un virement, etc.

Un jour, un de nos clients, pas ASP, a transmis nos informations sur cette vulnérabilité à un autre client qui a utilisé ASP et les a informés qu'il y avait un problème qui devait être résolu. Nous les avons informés qu'il serait probablement nécessaire de réécrire l'intégralité de la demande pour saisir l'autorisation et que le système vérifierait si le client a le droit d'effectuer des transactions financières et que cela prendrait un certain temps.

Deux jours plus tard, ils nous ont envoyé une réponse dans laquelle ils ont signalé qu'ils avaient déjà tout réparé eux-mêmes - ils ont corrigé l'URL afin que le message d'erreur n'apparaisse plus. Bien sûr, c'était cool, et nous avons décidé de regarder le code source pour voir ce qu'ils faisaient en utilisant leur «grande» technique de piratage. Donc, tout ce qui a été fait a été de ne plus afficher le message d'erreur au format HTML. En général, nous avons eu une conversation très intéressante avec ce client. Ils ont dit qu'étant donné qu'ils n'étaient pas en mesure de résoudre ce problème rapidement, ils ont décidé de le faire pour l'instant, dans l'espoir de corriger complètement la vulnérabilité dans un avenir lointain.

Transfert d'argent inversé

Une autre méthode de fraude, dont je parlerai très brièvement, est un transfert d'argent inversé. Cette opération est effectuée dans de nombreuses applications bancaires. Lors du transfert de 10 000 $ du compte A vers le compte B, la formule d'opération devrait logiquement fonctionner comme ceci:

A = A - (10 000 $)

B = B + (10 000 $)

Autrement dit, 10 000 $ sont retirés du compte A et ajoutés au compte B.

Fait intéressant, la banque ne vérifie pas si vous entrez le montant de virement correct. Par exemple, vous pouvez remplacer un nombre positif par un nombre négatif, c'est-à-dire transférer _10000 $ du compte A vers le compte B. Dans ce cas, la formule de transaction ressemblera à ceci:

A = A - (- 10 000 $)

B = B + (- 10 000 $)

Autrement dit, au lieu de débiter des fonds du compte A, ils seront débités du compte B et crédités sur le compte A. Cela se produit de temps à autre et donne des résultats intéressants. Au bas de cette diapositive, vous voyez un lien vers un article de recherche

Breaking the Bank (Vulnerabilities in Numeric Processing within Financial Applications) .

Il décrit des choses similaires qui se produisent avec des erreurs d'arrondi. Cet article Corsaire a beaucoup de choses intéressantes qui nous ont servi de matériau pour certaines de nos propres solutions.

Mais revenons au problème précédent. Nous avons contacté la sécurité ASP et avons reçu la réponse suivante: «Le contrôle interne des activités permettra d'éviter de tels problèmes.» Nous avons dit: «ok, regardez leur site Web.» Quelques semaines plus tard, lorsque nous avons continué à travailler avec notre client, nous avons reçu ce chèque par courrier:

Il est indiqué ici qu'il s'agit de frais de test de 2 $ pour notre entreprise WH. Voilà comment nous gagnons de l'argent!

Ce chèque est toujours sur mon bureau. Pour deux de ces tests, nous pouvons obtenir jusqu'à 4 dollars!

Mais quelques mois plus tard, nous avons appris d'un client spécifique que 70 000 $ avaient été illégalement transférés dans l'un des pays d'Europe de l'Est. L'argent n'a pas pu être restitué car il était trop tard et l'ASP a perdu son client. Ces choses se produisent, mais ce que nous n'avons jamais appris, parce que nous ne sommes pas des enquêteurs médico-légaux, c'est combien d'autres clients ont souffert de cette vulnérabilité. Parce que tout dans ce schéma semble à nouveau complètement légal - vous changez simplement l'apparence de l'URL.

Shopping dans les magasins de télévision

Trey Ford: Maintenant, je vais vous parler d'un hack vraiment technique, alors écoutez attentivement. Nous connaissons tous une petite station de télévision appelée QVC, je suis sûr que vous achetez parfois quelque chose dans ce télémarket.

Sachez que lorsque vous achetez quelque chose en ligne, quel que soit le site, ne cliquez nulle part, car votre commande commencera immédiatement à être traitée! Vous allez peut-être immédiatement changer d'avis et arrêter la transaction. Mais dans quelques jours, vous recevrez par la poste un tas de toutes sortes de déchets, pour lesquels vous devez payer immédiatement.

Voici Quintina Moore Perry, un hacker certifié de 33 ans de Greensboro, en Caroline du Nord. Je ne sais pas comment elle a gagné sa vie plus tôt, mais je peux vous dire comment elle a commencé à gagner de l'argent après une transaction aléatoire qu'elle aurait effectuée, bien qu'elle ait annulé la transaction sur le site presque immédiatement.

Toutes ces choses «commandées» ont commencé à arriver à son adresse postale de QVC - sacs à main pour femmes, appareils électroménagers, bijoux, appareils électroniques. Que feriez-vous si vous n'aviez pas commandé par la poste? C'est vrai, rien! Vous pouvez voir tout de suite, notre peuple ...

Cependant, vous bénéficiez de la livraison gratuite, et la livraison gratuite est un avantage! Après tout, les colis sont déjà par la poste, vous n'avez pas besoin de les envoyer n'importe où. S'il s'agit d'un processus opérationnel standard, comment peut-il être utilisé? Que faire des 1800 colis qui sont arrivés à son adresse postale de mai à novembre? Donc, cette femme a mis toutes ces choses aux enchères sur eBay, et à la suite de la vente de toutes ces ordures, son profit était de 412 000 $! Comment l'a-t-elle fait - très simple! Elle a dit dans le courrier que quelqu'un avait commandé tous ces colis avec QVC à son adresse, mais il lui était très difficile de les reconditionner et de les envoyer aux destinataires, alors laissez-les être envoyés dans l'emballage d'origine de QVC!

Comme vous pouvez le voir, c'est une solution très technique! Cependant, QVC était préoccupé par ce problème après que 2 personnes ayant acheté le produit sur eBay l'aient reçu dans un emballage QVC. Un tribunal fédéral a reconnu cette femme coupable de fraude postale.

Ainsi, un simple accroc technique avec l'annulation des commandes effectuées a permis à cette femme de gagner énormément d'argent.

37:40 min

Conférence BLACK HAT USA. Devenez riche ou mourez: gagnez de l'argent sur Internet en utilisant Black Hat. 3e partieUn peu de publicité :)

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis,

cloud VPS pour les développeurs à partir de 4,99 $ , une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventé pour vous: toute la vérité sur VPS (KVM) E5-2650 v4 (6 Cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment partager un serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?