Conférence BLACK HAT USA. Devenez riche ou mourez: gagnez de l'argent sur Internet en utilisant Black Hat. Partie 1Conférence BLACK HAT USA. Devenez riche ou mourez: gagnez de l'argent sur Internet en utilisant Black Hat. 2e partieIls sont allés jusqu'à discuter de la possibilité de confronter les conducteurs d'UPS à un suspect. Vérifions maintenant si ce qui est cité sur cette diapositive est légal.

Voici ce que la FTC Federal Trade Commission répond à la question: «Dois-je retourner ou payer le produit que je n'ai jamais commandé?» - «Non. Si vous avez reçu un produit que vous n'avez pas commandé, vous avez le droit légal de l'accepter comme cadeau gratuit. " Est-ce que cela semble éthique? Je me lave les mains parce que je ne suis pas assez intelligent pour discuter de telles questions.

Mais il est intéressant de noter que nous observons une tendance selon laquelle moins nous utilisons de technologie, plus nous obtenons d'argent.

Fraude sur Internet des affiliés

Jeremy Grossman: C'est vraiment très difficile à comprendre, mais de cette façon, vous pouvez obtenir une somme d'argent à six chiffres. Donc, pour toutes les histoires que vous avez entendues, il existe de vrais liens, et vous pouvez lire en détail tout cela. L'un des types de fraude en ligne les plus intéressants est la fraude d'affiliation. Les magasins en ligne et les annonceurs, via les réseaux d'affiliation, génèrent du trafic et des utilisateurs vers leurs sites en échange d'une partie des bénéfices générés.

Je vais parler de quelque chose que beaucoup de gens connaissent depuis de nombreuses années, mais je n'ai pas pu trouver un seul lien public qui indiquerait combien de pertes ce type de fraude a causé. Pour autant que je sache, il n'y a pas eu de procès, pas d'enquête criminelle. J'ai parlé avec des entrepreneurs impliqués dans la production, j'ai parlé avec des gars des réseaux d'affiliation, j'ai parlé avec Black Cats - tous sont sûrs que les escrocs ont fait beaucoup d'argent grâce au partenariat.

Je vous demande de croire sur parole et de vous familiariser avec le résultat des «devoirs» que j'ai effectués sur ces problèmes spécifiques. Sur eux, les escrocs «soudent» des montants à 5-6 chiffres et parfois à sept chiffres par mois, en utilisant des techniques spéciales. Il y a des gens dans cette salle qui peuvent vérifier cela s'ils ne sont pas liés par un accord de confidentialité. Je vais donc vous montrer comment cela fonctionne. Plusieurs acteurs sont impliqués dans ce dispositif. Vous verrez ce qu'est une nouvelle génération de jeux partenaires.

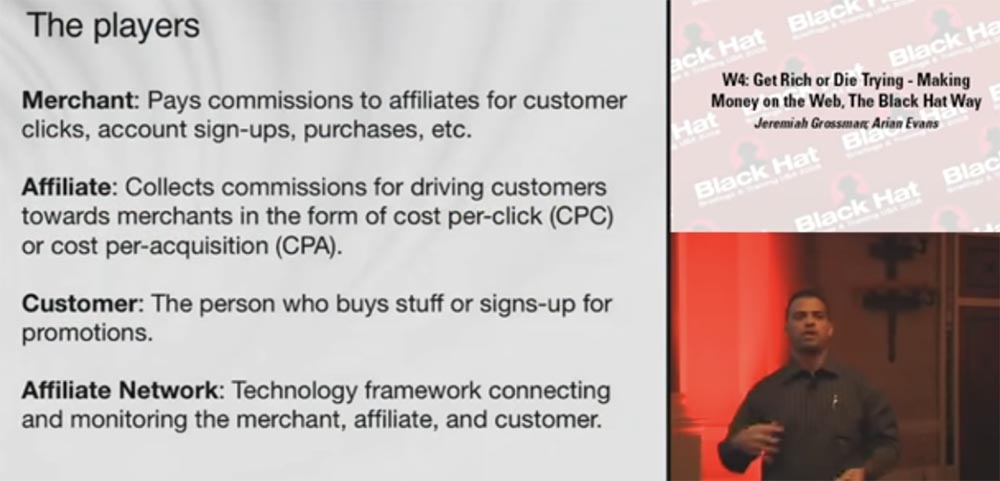

Un marchand qui possède un site Web ou un produit participe au jeu et paie à ses partenaires une commission pour les clics des utilisateurs, les comptes créés, les achats, etc. Il paie au partenaire que quelqu'un visite son site Web, clique sur le lien, se rend sur le site Web de votre vendeur et y achète quelque chose.

Le joueur suivant est un partenaire qui reçoit de l'argent sous forme de paiement pour chaque clic (CPC) ou sous forme de commission (CPA) pour rediriger les acheteurs vers le site Web du vendeur.

Les commissions impliquent qu'en raison des activités du partenaire, le client a effectué un achat sur le site Web du vendeur.

Un acheteur est une personne qui effectue des achats ou s’abonne au stock d’un vendeur.

Les réseaux d'affiliation fournissent des technologies qui intègrent et suivent les activités du vendeur, du partenaire et de l'acheteur. Ils «collent» tous les joueurs ensemble et assurent leur interaction.

Il vous faudra peut-être quelques jours ou quelques semaines pour comprendre comment tout cela fonctionne, mais il n'y a pas de technologies compliquées. Les réseaux d'affiliation et les programmes d'affiliation couvrent tous les types de trading et tous les marchés. Google, EBay, Amazon en ont, leurs intérêts de commissaires se croisent, ils sont partout et ne manquent pas de revenus. Je suis sûr que vous savez que même le trafic généré par votre blog est en mesure de générer plusieurs centaines de dollars de bénéfices chaque mois, donc ce schéma sera facile à comprendre.

Voici comment fonctionne le système. Vous affiliez un petit site ou un babillard électronique, peu importe, signez un programme d'affiliation et obtenez un lien spécial que vous placez sur votre page Web. Elle ressemble à ceci:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Voici un programme d'affiliation spécifique, votre ID d'affilié, dans ce cas, il s'agit de 100 et le nom du produit vendu. Et si quelqu'un clique sur ce lien, le navigateur l'envoie au réseau d'affiliation, met en place des cookies de suivi spéciaux, le liant à l'ID d'affilié = 100.

Set-Cookie: AffiliateID=100

Et redirige vers la page du vendeur. Si, plus tard, l'acheteur achète un produit pendant la période de temps X, qui peut être un jour, une heure, trois semaines, toute heure convenue et pendant tout ce temps, les cookies continuent d'exister, le partenaire reçoit sa commission.

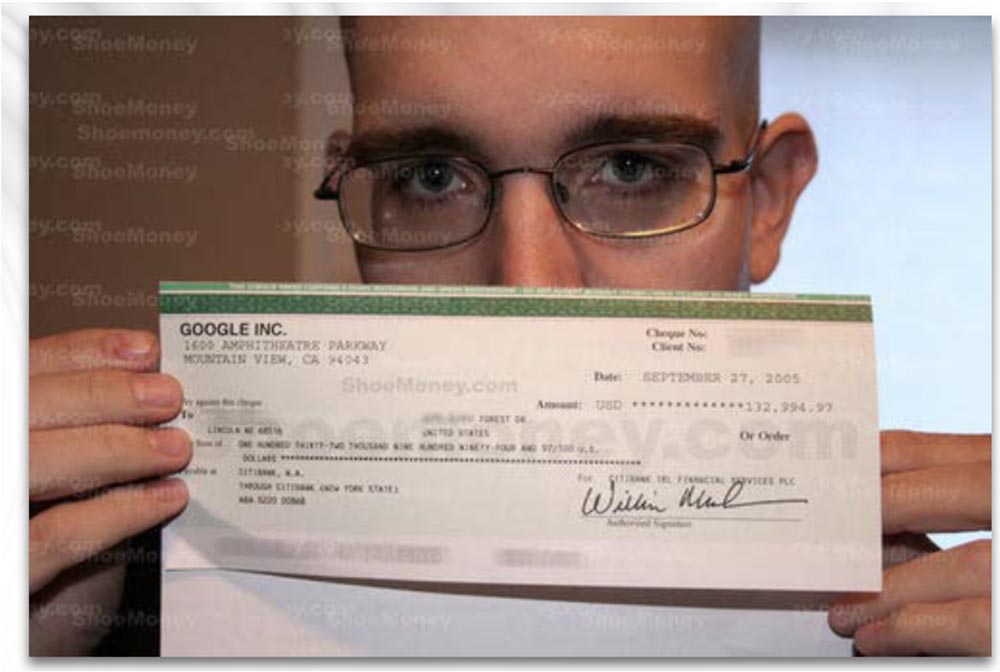

C'est le système, grâce auquel les sociétés affiliées gagnent des milliards de dollars en utilisant des tactiques de référencement efficaces. Je vais vous donner un exemple. La diapositive suivante montre le chèque, maintenant je vais l'augmenter pour vous montrer le montant. Il s'agit d'un chèque de Google pour 132 mille dollars. Le nom de ce monsieur est Schumann, il possède un réseau de sites publicitaires. Ce n'est pas tout l'argent, Google paie ces montants une fois par mois ou une fois tous les 2 mois.

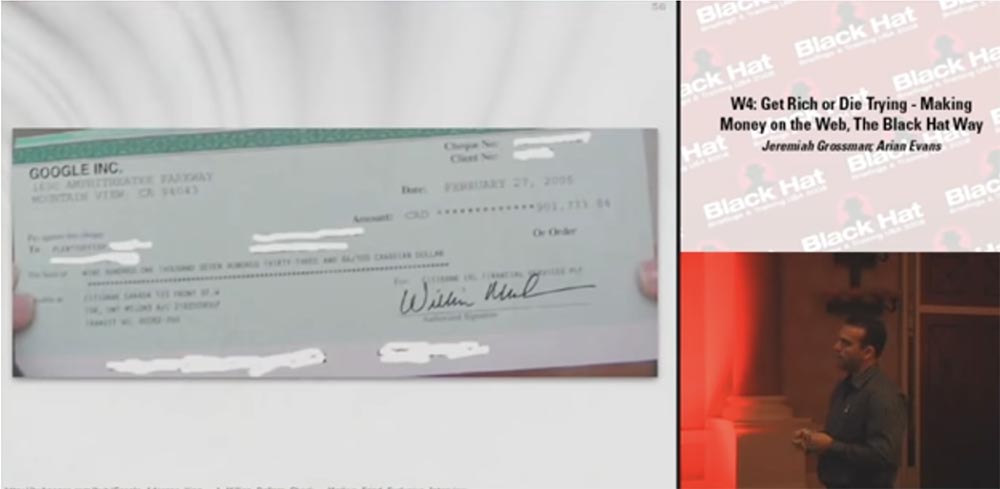

Un autre chèque de Google, je vais l'augmenter, et vous verrez qu'il est émis pour un montant de 901 mille dollars.

Dois-je interroger quelqu'un sur l'éthique de telles façons de gagner? Silence dans le hall ... Ce chèque est un paiement de 2 mois car le chèque précédent a été rejeté par la banque du bénéficiaire en raison d'un paiement trop élevé.

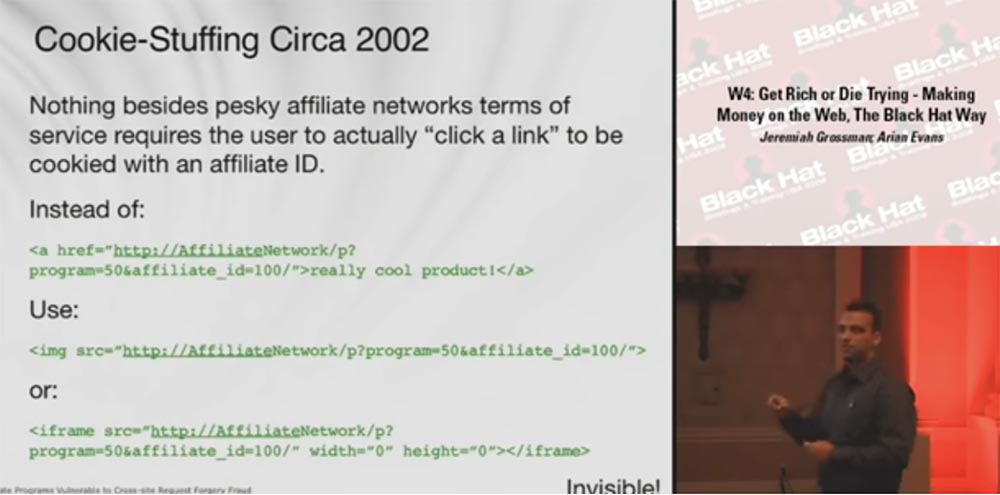

Donc, nous nous sommes assurés que cet argent puisse être fait, et cet argent est payé. Comment pouvez-vous battre ce schéma? Nous pouvons utiliser une technique appelée Cookie-Stuffing, ou «Stuffing for Cookies». Il s'agit d'un concept très simple apparu en 2001-2002, et cette diapositive montre à quoi il ressemblait en 2002. Je vais vous raconter l'histoire de son apparence.

Rien que les conditions de service ennuyeuses des réseaux d'affiliation exigent que l'utilisateur clique vraiment sur le lien pour que son navigateur récupère les cookies avec l'ID d'affilié.

Vous pouvez télécharger automatiquement cette URL, sur laquelle l'utilisateur clique habituellement, dans la source d'image ou dans la balise iframe. De plus, au lieu du lien:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Vous chargez ceci:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>

Ou est-ce:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/” width=”0” height=”0”></iframe>

Et lorsque l'utilisateur accède à votre page, il récupère automatiquement les cookies d'affiliation. Dans le même temps, qu'il achète quelque chose à l'avenir, vous recevrez votre commission, que vous ayez redirigé le trafic ou non - cela n'a pas d'importance.

Au cours des dernières années, cela est devenu le divertissement des gars SEO qui publient du matériel similaire sur des babillards électroniques et développent toutes sortes de scripts, où publier leurs liens. Les partenaires agressifs ont réalisé qu'ils pouvaient publier leur code n'importe où sur Internet, et pas seulement sur leurs propres sites.

Sur cette diapositive, vous voyez qu'ils ont leurs propres programmes de bourrage de cookies qui aident les utilisateurs à remplir leurs «cookies». Et ce n'est pas un cookie, vous pouvez télécharger 20-30 identifiants de réseaux d'affiliation en même temps, et dès que quelqu'un achète quelque chose, vous êtes payé pour cela.

Bientôt, ces gars-là ont réalisé qu'ils pourraient ne pas publier ce code sur leurs pages. Ils ont refusé les scripts intersites et ont simplement commencé à publier leurs petits extraits avec du code HTML sur les babillards électroniques, les livres d'or et les réseaux sociaux.

Vers 2005, les commerçants et les réseaux d'affiliation ont compris ce qui se passait, ont commencé à suivre les référents et les taux de clics, et ont commencé à chasser les partenaires suspects. Par exemple, ils ont remarqué que l'utilisateur clique sur le site MySpace, mais ce site appartient à un réseau d'affiliation complètement différent de celui qui reçoit des avantages légitimes.

Ces gars sont devenus un peu plus sages et, en 2007, un nouveau type de farce aux cookies est apparu. Les partenaires ont commencé à placer leur code sur les pages SSL. Selon le protocole de transfert hypertexte RFC 2616, les clients ne doivent pas inclure le champ d'en-tête Referer dans une demande HTTP non sécurisée si la page de référence a été migrée à partir d'un protocole sécurisé. En effet, vous ne voulez pas divulguer ces informations de votre domaine.

De cela, il est clair qu'aucun référent envoyé au partenaire ne peut être suivi, donc les principaux partenaires verront un lien vide et ne pourront pas vous expulser pour cela. Désormais, les escrocs ont la possibilité de faire leurs "cookies farcis" en toute impunité. Certes, tous les navigateurs ne vous permettent pas de le faire, mais il existe de nombreuses autres façons de faire de même en utilisant la mise à jour automatique de la méta-actualisation de la page de navigateur actuelle, des balises META ou JavaScript.

En 2008, ils ont commencé à utiliser des outils de piratage plus puissants, tels que les attaques de reliure - reliure DNS, Gifar et contenu Flash malveillant, qui pourraient détruire complètement les modèles de protection existants. Il faut un certain temps pour comprendre comment les utiliser, car les gars impliqués dans le bourrage de cookies ne sont pas des pirates informatiques très avancés, ce ne sont que des spécialistes du marketing agressifs qui connaissent mal l'écriture de codes.

Vente d'informations semi-disponibles

Nous avons donc regardé comment gagner des montants à 6 chiffres, et passons maintenant à ceux à sept chiffres. Nous avons besoin de beaucoup d'argent pour devenir riche ou mourir. Nous verrons comment vous pouvez gagner de l'argent en vendant des informations semi-disponibles. Business Wire était très populaire il y a quelques années, et il reste important, on voit sa présence sur de nombreux sites. Pour ceux qui ne le savent pas - Business Wire fournit un service consistant à ce que les utilisateurs enregistrés du site reçoivent un flux de communiqués de presse pertinents de milliers d'entreprises. Les communiqués de presse sont envoyés à cette société par diverses organisations, qui sont parfois temporairement interdites ou sous embargo, de sorte que les informations contenues dans ces communiqués de presse peuvent affecter la valeur des actions.

Les fichiers des communiqués de presse sont téléchargés sur le serveur Web Business Wire, mais ne sont pas liés tant que l'embargo n'est pas levé. Pendant tout ce temps, les pages Web des communiqués de presse sont liées au site Web principal et les utilisateurs en sont informés par des URL de ce type:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htm

Ainsi, pendant que vous êtes sous embargo, vous affichez des données intéressantes sur le site afin que dès que l'embargo soit levé, les utilisateurs se familiarisent immédiatement avec eux. Ces liens sont datés et envoyés par e-mail aux utilisateurs. Dès que l'interdiction expirera, le lien fonctionnera et dirigera l'utilisateur vers le site où le communiqué de presse correspondant est publié. Avant de donner accès à la page Web du communiqué de presse, le système doit s'assurer que l'utilisateur s'est connecté légalement au système.

Ils ne vérifient pas si vous avez le droit de vous familiariser avec ces informations avant la date limite de l'embargo, il vous suffit de vous connecter au système. Cela semble inoffensif pour l'instant, mais si vous ne voyez rien, cela ne signifie pas qu'il n'est pas là.

Lohmus Haavel & Viisemann, une société financière estonienne, pas des pirates du tout, a découvert que les pages Web des communiqués de presse étaient nommées de manière prévisible et a commencé à deviner ces URL. Bien que les liens n'existent pas encore parce que l'embargo est en vigueur, cela ne signifie pas que le pirate ne peut pas deviner le nom du fichier et donc y accéder prématurément. Cette méthode a fonctionné car le seul contrôle de sécurité de Business Wire était que l'utilisateur se connectait légalement, et rien de plus.

Ainsi, les Estoniens ont reçu des informations avant la fermeture du marché et ont vendu ces données. Jusqu'à ce que la SEC les retrouve et gèle leurs comptes, ils ont réussi à gagner 8 millions de dollars en échangeant des informations semi-disponibles. Pensez au fait que ces gars ont juste regardé à quoi ressemblaient les liens, ont essayé de deviner les URL et en ont fait 8 millions. Habituellement, à ce stade, je demande au public s'il est considéré comme légal ou illégal, s'il se réfère ou non aux concepts de commerce. Mais maintenant, je veux juste attirer votre attention sur qui l'a fait.

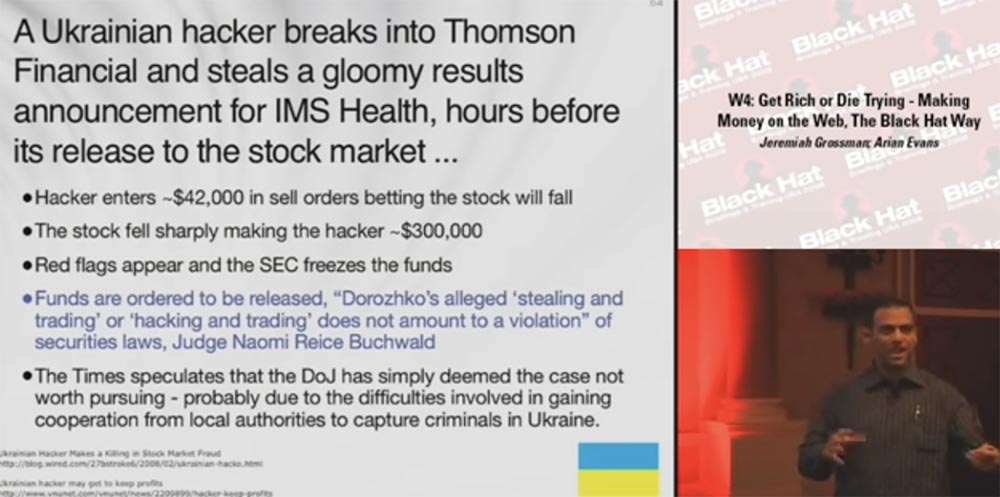

Avant d'essayer de répondre à ces questions, je vais vous montrer la diapositive suivante. Ce n'est pas directement lié à la fraude en ligne. Un pirate informatique ukrainien a piraté Thomson Financial, un fournisseur de renseignements commerciaux, et a volé la détresse financière d'IMS Health quelques heures avant son entrée sur le marché financier. Il ne fait aucun doute qu'il est coupable de rupture.

Le pirate a placé des ordres de vente d'un montant de 42 000 dollars, jouant avant la chute des paris. Pour l'Ukraine, c'est un montant énorme, donc le pirate savait bien ce qu'il faisait. Une baisse soudaine du cours des actions lui a rapporté pendant plusieurs heures environ 300 000 dollars de bénéfices. L'échange a affiché un drapeau rouge, la SEC a gelé des fonds, notant que quelque chose n'allait pas et l'enquête a commencé. Cependant, la juge Naomi Reis Buchwald a déclaré que les fonds devraient être dégelés, car «vol et commerce» et «piratage et commerce» attribués à Dorozhko ne violent pas les lois sur les valeurs mobilières. Le pirate informatique n'était pas un employé de cette entreprise, il n'a donc enfreint aucune loi sur la divulgation d'informations financières confidentielles.

Le Times a suggéré que le département américain de la Justice considérait simplement que l'affaire n'était pas prometteuse en raison des difficultés liées à l'obtention du consentement des autorités ukrainiennes pour coopérer à la capture du criminel. Donc, ce pirate a obtenu 300 000 dollars très facilement.

Comparez maintenant cela au cas précédent où les gens gagnaient de l'argent simplement en changeant les URL des liens dans leur navigateur et en vendant des informations commerciales. Ce sont assez intéressants, mais pas les seuls moyens de gagner de l'argent en bourse.

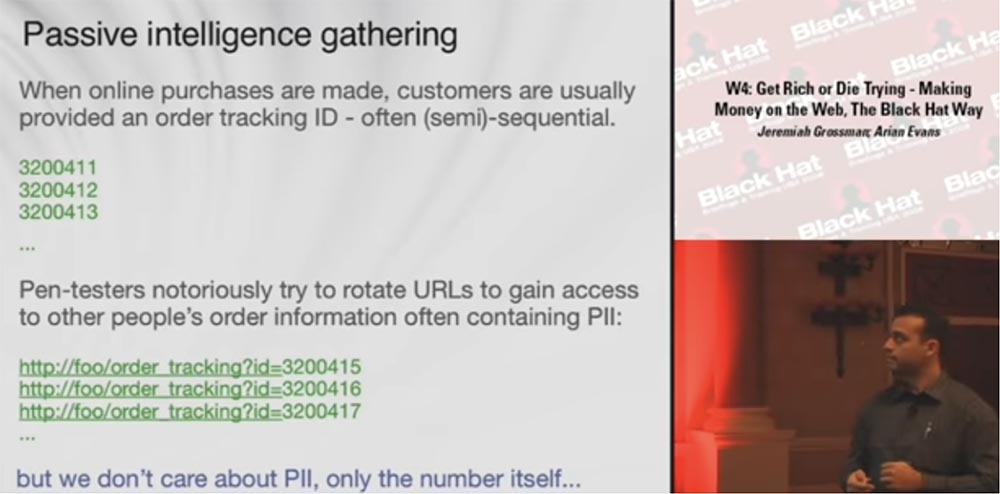

Envisagez la collecte passive d'informations. Habituellement, après avoir effectué un achat en ligne, l'acheteur reçoit un code de suivi pour la commande, qui peut être séquentiel ou pseudo-séquentiel et ressemble à ceci:

3200411

3200412

3200413

Avec lui, vous pouvez suivre votre commande. Les pentesters ou les pirates tentent de «faire défiler» les URL pour accéder aux données de la commande, contenant généralement des informations personnelles (PII):

http://foo/order_tracking?id=3200415 http://foo/order_tracking?id=3200416 http://foo/order_tracking?id=3200417

En parcourant les numéros, ils ont accès aux numéros de carte de crédit, adresses, noms et autres informations personnelles de l'acheteur. Cependant, nous ne sommes pas intéressés par les informations personnelles du client, mais le code de piste de la commande elle-même, nous nous intéressons à l'intelligence passive.

L'art de tirer des conclusions

Considérez «l'art de tirer des conclusions». Si vous pouvez estimer avec précision le nombre de «commandes» que la société traite à la fin du trimestre, vous pouvez alors, sur la base de données historiques, déterminer si ses affaires financières sont bonnes et dans quelle direction la valeur de ses actions fluctuera. Par exemple, vous avez commandé ou acheté quelque chose au début du trimestre, cela n'a pas d'importance, puis vous avez passé une nouvelle commande à la fin du trimestre. Par la différence de nombre, nous pouvons conclure combien de commandes ont été traitées par l'entreprise au cours de cette période. Si nous parlons de mille commandes contre cent mille pour la même période passée, vous pouvez supposer que les affaires de l'entreprise sont mauvaises.

Cependant, le fait est que souvent ces numéros de série peuvent être obtenus sans réellement exécuter la commande ou la commande, qui a ensuite été annulée. J'espère que ces numéros ne seront en aucun cas affichés et la séquence continuera à partir des numéros:

3200418

3200419

3200420

Ainsi, vous savez que vous avez la possibilité de suivre les commandes, et vous pouvez commencer à collecter passivement des informations sur le site qu'elles nous fournissent. Nous ne savons pas si c'est légal ou non, nous savons seulement que cela peut être fait.

Nous avons donc examiné les différents défauts de la logique métier.

Trey Ford: les assaillants sont des hommes d'affaires. Ils comptent sur le retour sur investissement. Plus la technologie est importante, plus le code est volumineux et complexe, plus vous devez effectuer de travail et plus il est susceptible d'être pris. Mais il existe de nombreuses façons très bénéfiques de mener des attaques sans aucun effort. La logique métier est une entreprise gigantesque, et les criminels sont extrêmement motivés à la briser. Les inconvénients de la logique métier sont le principal objectif des criminels et c'est quelque chose qui ne peut pas être détecté en exécutant simplement une analyse ou en effectuant des tests standard dans le processus d'assurance qualité. Il y a un problème psychologique dans l'assurance qualité de l'AQ, que l'on appelle une «tendance à confirmer son point de vue», car, comme toutes sortes de personnes, nous voulons savoir que nous avons raison. Par conséquent, vous devez effectuer des tests dans des conditions réelles.

Il est nécessaire de tout tester et tout, car toutes les vulnérabilités ne peuvent pas être détectées au stade du développement en analysant le code, ou même pendant le contrôle qualité. Vous devez donc passer par l'ensemble du processus métier et développer toutes les mesures pour le protéger. On peut apprendre beaucoup de l'histoire car certains types d'attaques se répètent au fil du temps. Si vous vous réveillez une nuit en raison d'une charge de pointe sur le processeur, vous pouvez supposer qu'un pirate essaie à nouveau de trouver des coupons de réduction valides. La véritable façon de reconnaître le type d'attaque est d'observer l'attaque active, car la reconnaître en fonction de l'historique du journal sera une tâche extrêmement difficile.

Jeremy Grossman: C'est donc ce que nous avons appris aujourd'hui.

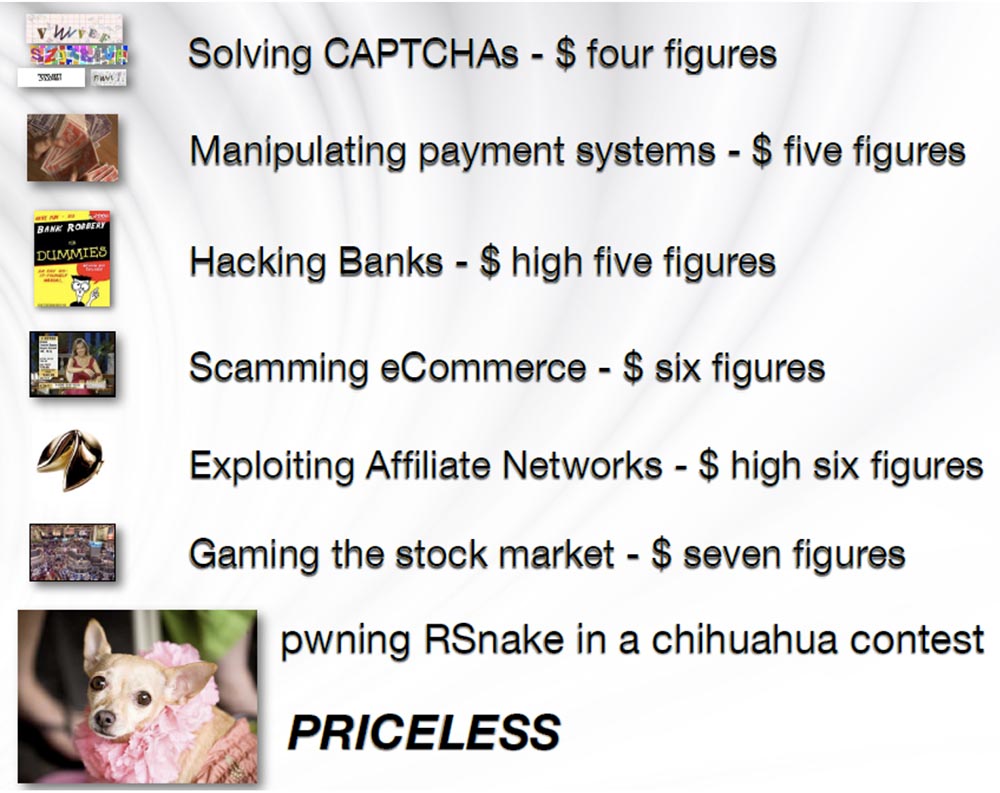

Deviner le captcha peut vous rapporter un montant à quatre chiffres. La manipulation des systèmes de paiement en ligne apportera un bénéfice à cinq chiffres au pirate. Le piratage des banques peut vous rapporter plus de cinq chiffres, surtout si vous le faites plus d'une fois.

La fraude sur le commerce électronique vous donnera une somme d'argent à six chiffres, et l'utilisation de réseaux d'affiliation vous donnera un bénéfice de 5-6 chiffres ou même de sept chiffres. Si vous êtes assez courageux, vous pouvez essayer de tromper le marché boursier et obtenir plus de bénéfices à sept chiffres. Et utiliser la méthode RSnake dans les compétitions pour le meilleur chihuahua est tout simplement inestimable!

Très probablement, les nouvelles diapositives de cette présentation n'apparaissaient pas sur le CD, vous pouvez donc les télécharger plus tard depuis ma page de blog. La conférence OPSEC doit avoir lieu en septembre, à laquelle je vais participer, et je pense que nous serons en mesure de créer des choses vraiment cool avec eux. Et maintenant, si vous avez des questions, nous sommes prêts à y répondre.

Un peu de publicité :)

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis,

cloud VPS pour les développeurs à partir de 4,99 $ , une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventé pour vous: toute la vérité sur VPS (KVM) E5-2650 v4 (6 Cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment partager un serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?