Le 24 novembre s'est terminé avec Slurme Mega, un cours intensif avancé sur Kubernetes. La prochaine Mega se tiendra à Moscou du 18 au 20 mai.

L'idée de Slurm Mega: nous regardons sous le capot du cluster, nous analysons en théorie et pratiquons les subtilités de l'installation et de la configuration du cluster prêt à la production («the-not-so-easy-way»), nous considérons les mécanismes garantissant la sécurité et la tolérance aux pannes des applications.

Mega Bonus: ceux qui réussissent le Slurm Basic et le Slurm Mega reçoivent toutes les connaissances nécessaires pour réussir l'examen CKA à la CNCF et une remise de 50% sur l'examen.

Un merci spécial à Selectel pour avoir fourni le cloud pour la pratique, grâce auquel chaque participant a travaillé dans son propre cluster à part entière, et nous n'avons pas eu à ajouter 5 000 supplémentaires au prix du billet pour cela.

Je ne dirai pas qui sont Bondarev et Selivanov, qui sont intéressés, lisez ici .

Slurm Mega. Premier jour.

Le premier jour de Slurm Mega, nous avons chargé les participants de 4 sujets. Pavel Selivanov a parlé du processus de création d'un cluster à sécurité intégrée de l'intérieur, du travail de Kubeadm, ainsi que des tests et du clustering de cluster.

La première pause-café. Habituellement, un «appel à un enseignant», mais sur Slurm, pendant que les élèves boivent du café, les enseignants continuent de répondre aux questions.

Et malgré le fait que le nuage «Break II» plane au-dessus de la tête de Pavel Selivanov, ce n'est pas le destin de partir pour une pause.

Sergei Bondarev et Marcel Ibraev font la queue pour se rendre au département.

Pendant la pause, je suis allé voir Sergey Bondarev et lui ai demandé: «Que recommanderiez-vous à tous les ingénieurs de Kubernetes en fonction de votre expérience de travail avec les clusters de nos clients?»

Sergey a fait une recommandation simple: « Bloquer l'accès d'Internet au serveur API. Parce que périodiquement, il existe des menaces de sécurité qui permettent aux utilisateurs non autorisés d'accéder au cluster. "

Après quelques minutes et une bouteille d'eau minérale, Pavel Selivanov se précipita dans la bataille avec une ombre le sujet «Connexion au cluster à l'aide d'un fournisseur externe», à savoir LDAP (Nginx + Python) et OIDC (Dex + Gangway).

Au cours de la pause suivante, les ingénieurs de Kubernetes ont été conseillés par Marcel Ibraev, président de Slerm, administrateur certifié de Kubernetes: « Je dirai quelque chose de trivial, mais étant donné la fréquence à laquelle je rencontre cela, on soupçonne que tout le monde n'en tient pas compte. Ne croyez pas aveuglément toutes sortes de procédures Internet, qui vous diront à quel point telle ou telle solution fonctionne. Dans le contexte de Kubernetes, cela prend une signification particulière. Pour Kubernetes, un système complexe et l'ajout d'une solution qui n'a pas été testée spécifiquement dans votre projet et votre installation du cluster, peut entraîner de tristes conséquences, malgré le fait qu'ils aient écrit sur sa fraîcheur sur Internet. Même juste Kubernetes lui-même, sans une approche équilibrée, peut nuire à votre projet, "ce qui est bon pour le Russe est la mort pour l'Allemand." Par conséquent, nous testons, vérifions et exécutons toute solution avant de la mettre en œuvre à la maison. Ce n'est que de cette manière que vous prendrez en compte toutes les nuances qui pourraient survenir . »

Après le déjeuner, Sergey Bondarev a rejoint la bataille. Son sujet est la politique de réseau, à savoir une introduction au CNI et à la politique de sécurité du réseau.

Internet regorge d'articles sur la politique réseau. Les administrateurs pensent que vous pouvez vous passer des stratégies réseau, mais les agents de sécurité adorent cet outil et nécessitent l'activation des stratégies réseau.

Le volant de Kubernetes de Sergey Bondarev a été intercepté par Pavel Selivanov sur le thème "Applications sûres et hautement accessibles dans le cluster". Il a ses sujets préférés: PodSecurityPolicy, PodDisruptionBudget, LimitRange / ResourceQuota.

Le sujet de Mega dont Pavel a parlé à DevOpsConf: comment briser rapidement et facilement le cluster Kubernetes et obtenir tous les droits en 5 minutes .

Après l'histoire, la facilité avec laquelle le cluster Kubernetes est craqué, les administrateurs sceptiques disent: "Oui, je vous l'ai dit, votre Kubernetes est une connerie troublée." Pavel explique qu'il est possible de configurer la sécurité dans un cluster, et ce n'est pas difficile, seuls les paramètres de sécurité sont désactivés par défaut. Détails dans la transcription du rapport .

- Qui a cassé le cluster? Il a donc cassé un cluster! Je peux voir parfaitement d'ici!

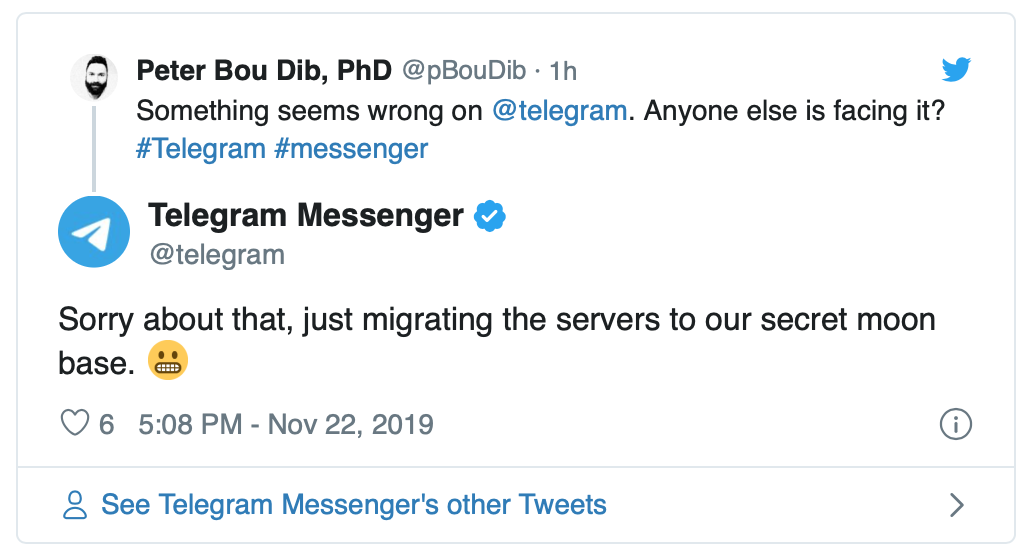

Tout est simple et facile sur Slmerms, pour ne pas s'ennuyer. Mais cette fois, Telegram a décidé de montrer à tout le monde le cinquième point:

, [22 . 2019 ., 16:52:52]: , ,

Sur ce brillant et rempli de connaissances pratiques, le premier jour s'est terminé. Le deuxième jour, il y aura encore plus de pratique, démarrer un cluster de base de données en utilisant l'exemple PostgreSQL, démarrer un cluster RabbitMQ, gérer les secrets dans Kubernetes.

Slurm Mega. Deuxième jour.

L'animateur a commencé la deuxième journée par une annonce animée: «Le matin, comme Pavel l'a dit hier, un vrai hardcore nous attend. Dans la langue des chirurgiens, nous creusons dans les tripes de Kubernetes! »

L'animateur de masse est une histoire distincte. L'un des problèmes de Slurm est que les personnes en surcharge d'informations sont déconnectées et s'endorment. Nous avons toujours cherché un moyen d'y remédier, et dans le dernier Slurme, les petits matchs avec le public se sont bien montrés. Cette fois, nous avons embauché une personne spécialement formée. Nous avons beaucoup discuté de «concours intéressants» dans le chat, mais le fait demeure que nous n'avons pas vu de participants aussi excitants.

Marcel Ibraev est venu à la rescousse - et il a commencé à étudier les applications Stateful dans le cluster. A savoir, démarrer un cluster de base de données en utilisant l'exemple de PostgreSQL et démarrer un cluster RabbitMQ.

Après le déjeuner, Sergey Bondarev s'est rendu au K8S. Et son thème était "Garder les secrets". Il était couvert par Mulder et Scully. Gestion des secrets appris dans Kubernetes et Vault. Et aussi "La vérité est là-bas."

Qui a continué jusque tard dans la soirée lorsque Pavel Selivanov a parlé de l'autoscaler à dosettes horizontales

Slurm Mega. Troisième jour.

Brusquement et vivement le matin, Sergey Bondarev a choqué le public avec une sauvegarde et une récupération après des échecs. La sauvegarde et la récupération de cluster à l'aide de Heptio Velero et etcd ont été vérifiées personnellement.

Sergey a poursuivi le sujet de la rotation annuelle des certificats dans un cluster: renouvellement des certificats de plan de contrôle à l'aide de kubeadm. Juste avant le déjeuner, pour aiguiser l'appétit des participants ou le repousser complètement, Pavel Selivanov a soulevé la question du déploiement de l'application.

Nous avons examiné les outils de modélisation et de déploiement, et en même temps les stratégies de déploiement.

Pavel Selivanov a parlé d'un nouveau sujet: Service Mesh, installation d'Istio. Le sujet s'est avéré si riche qu'il peut être traité séparément de manière intensive. Nous discutons des plans, suivons les annonces.

L'essentiel est que tout fonctionne correctement. Parce qu'il est temps de pratiquer:

construction de CI / CD pour lancer simultanément le déploiement d'applications et la mise à jour du cluster. Dans les projets de formation, tout fonctionne bien. Et la vie est parfois pleine de surprises.

Que le Slurm soit avec vous!