Aujourd'hui, nous décrirons le véritable flux de travail que l'équipe Varonis Incident Response Team utilise pour enquêter sur les attaques par force brute (ci-après dénommées attaques par force brute) via NTLM. Ces attaques sont assez courantes et notre équipe les rencontre souvent avec des clients du monde entier.

Découverte

Si vous voyez l'une de ces alertes dans le tableau de bord Varonis, vous pouvez être exposé à une attaque par force brute via NTLM:

- Pulvérisation par mot de passe à partir d'une seule source

- Énumération de compte via NTLM

- Verrouillage de plusieurs comptes

Vous pouvez également rechercher toutes les tentatives d'authentification ayant échoué dans le tableau de bord Varonis pour rechercher les activités suspectes qui doivent être examinées.

1. Enquête initiale dans l'interface Varonis

Cliquez sur Analytics dans le tableau de bord Varonis.

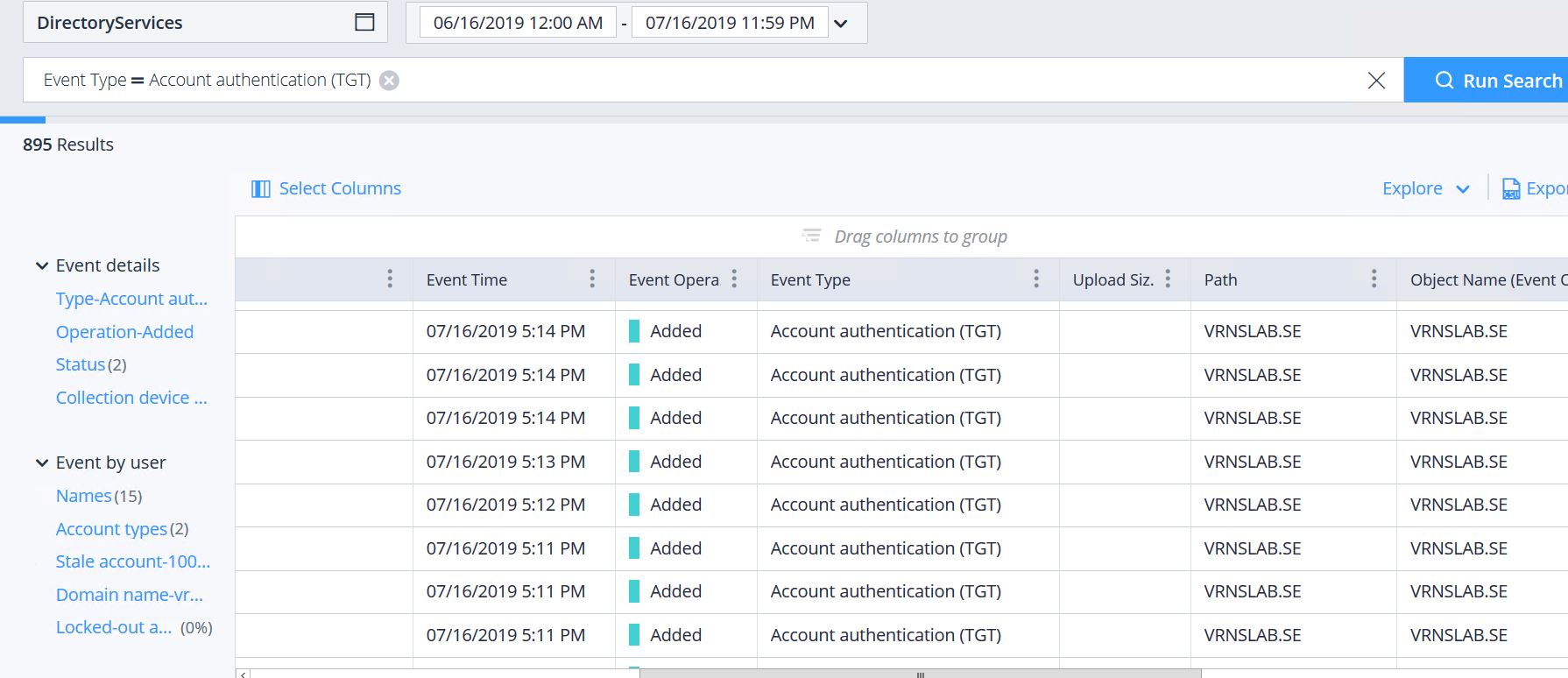

Dans la liste déroulante Serveurs, sélectionnez DirectoryServices.

Pour le type de filtre par type d'événement, sélectionnez «Authentification du compte». En conséquence, vous obtiendrez une sélection d'événements liés aux tentatives de connexion pour une période de temps donnée.

Recherchez les tentatives de connexion infructueuses pour les utilisateurs inconnus qui peuvent indiquer une attaque de dictionnaire par des noms de compte courants tels que «administrateur» ou «service». Varonis affiche des comptes tels que «Abstrait / Personne» (dans le champ en surbrillance Nom d'utilisateur (événement par)) car ils n'existent pas dans Active Directory et ne peuvent pas être mis en correspondance.

Dans la colonne "Nom du périphérique", vous verrez très probablement le nom déguisé de la machine utilisée pour les demandes d'authentification. Vous ne connaîtrez probablement pas cette machine et son nom ne sera pas conforme à la politique de dénomination des appareils de l'entreprise. Les attaquants utilisent souvent des noms d'appareils tels que «station de travail» ou «mstsc» dans l'espoir de cacher leur activité. Parfois, ils laissent le nom de l'appareil complètement vide.

Si vous avez déterminé qu'une attaque par force brute via NTLM a vraiment sa place, vous devez approfondir les journaux plus en détail.

Recherchez toutes les tentatives de connexion échouées via NTLM à l'aide des filtres suivants:

- la description de l'événement "contient" NTLM

- état de l'événement = échec

- type d'événement = authentification TGT

Recherchez toutes les authentifications réussies par les noms d'appareil utilisés par les cybercriminels pour vérifier qu'il n'y a actuellement aucun signe immédiat de compromission réussie du compte. Enregistrez la valeur du champ «Collection Device Hostname» pour les événements analysés. Il s'agit du nom du contrôleur de domaine à partir duquel commencer la phase suivante de l'enquête.

2. Préparation d'un audit NTLM

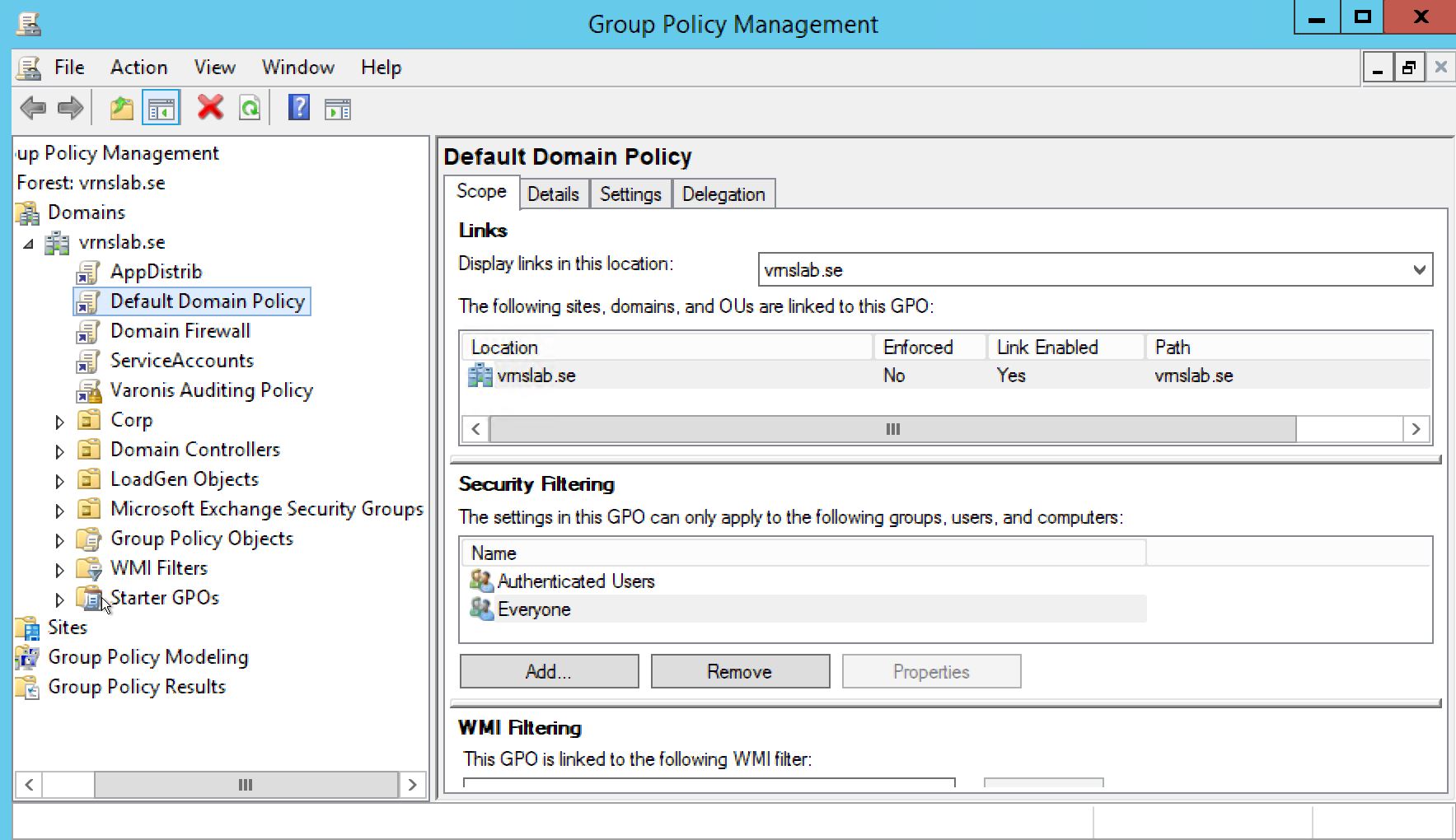

Mettez en surbrillance la stratégie de domaine par défaut afin que nous puissions recevoir ultérieurement des événements de tous les contrôleurs de domaine.

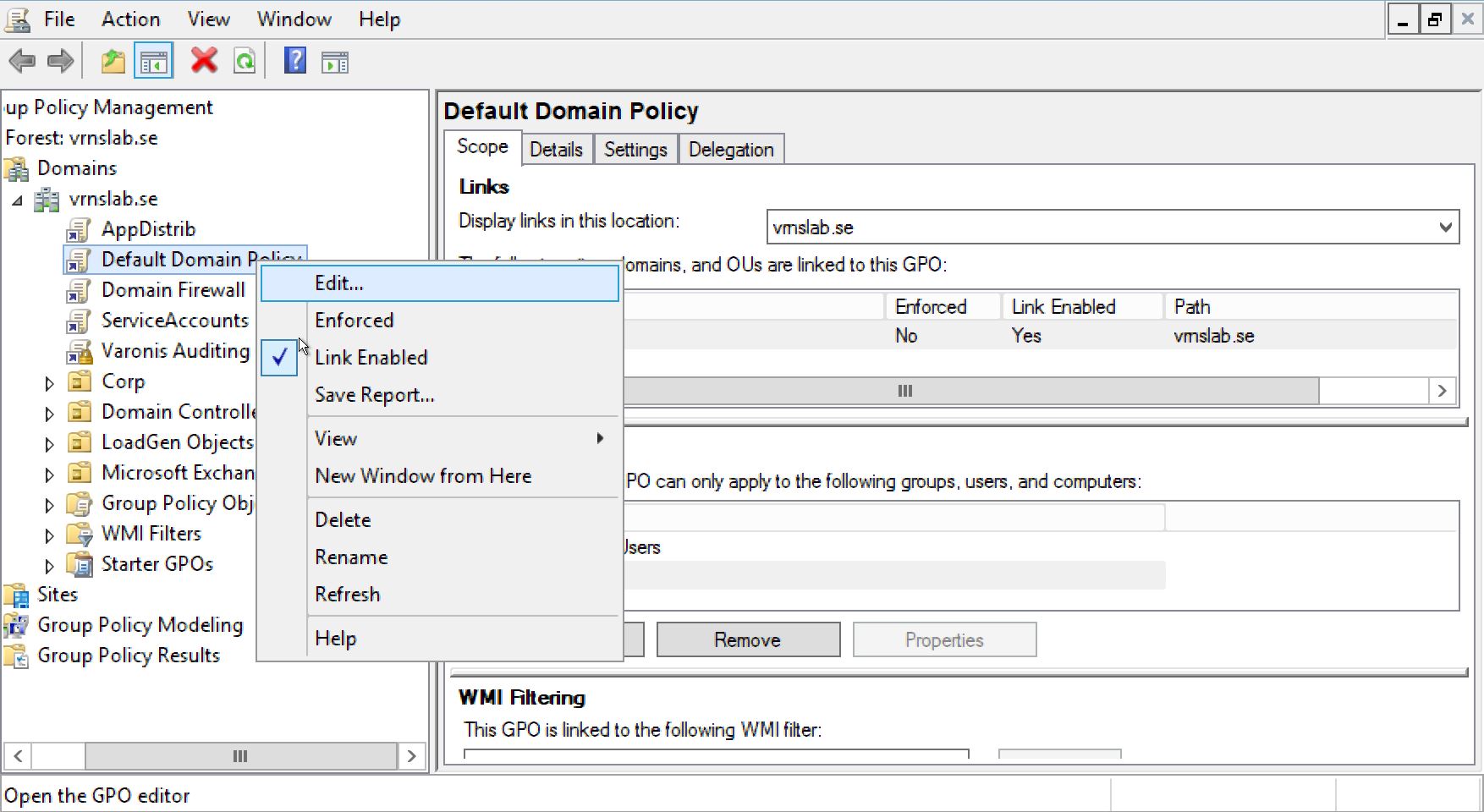

Cliquez avec le bouton droit sur la stratégie de domaine par défaut et sélectionnez Modifier.

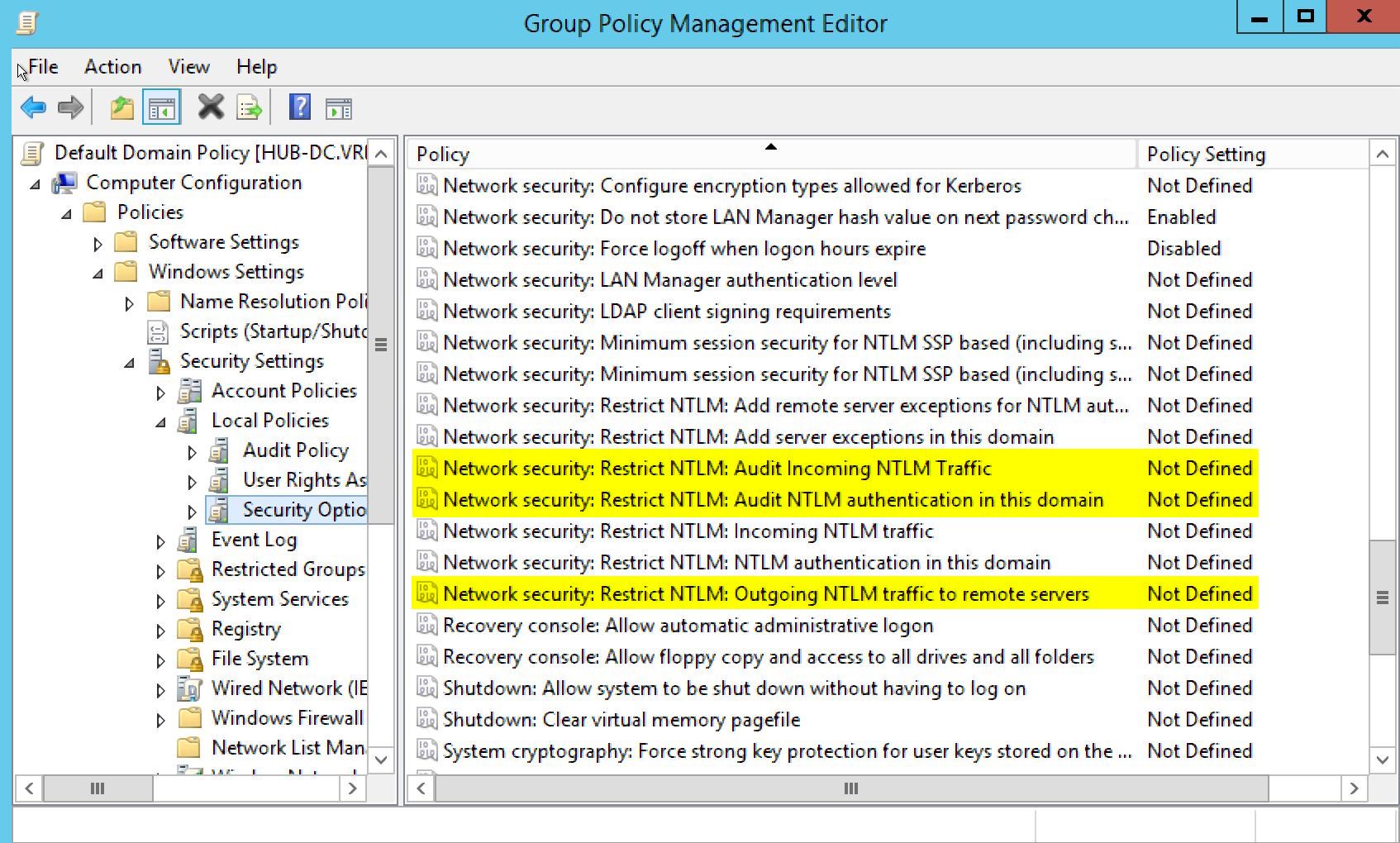

La fenêtre Éditeur de gestion des stratégies de groupe s'ouvre. En développant la hiérarchie, sélectionnez Options de sécurité.

Modifiez les valeurs suivantes:

- Sécurité réseau: restreindre NTLM: auditer le trafic entrant = activer l'audit pour tous les comptes

- Sécurité réseau: restreindre NTLM: auditer l'authentification NTLM dans ce domaine = tout activer

- Sécurité réseau: restreindre NTLM: trafic NTLM sortant vers des serveurs distants = tout auditer

Exécutez la commande gpupdate / force pour appliquer les modifications.

3. Investigation du journal NTLM

Accédez au contrôleur de domaine identifié dans la colonne «Collection Device Hostname» à l'étape 1.

Exécutez l'Observateur d'événements (commande eventvwr dans cmd) et développez la hiérarchie dans Journaux des applications et des services> Microsoft> Windows> NTLM> Operational. Cliquez avec le bouton droit sur le journal spécifié, sélectionnez Propriétés et augmentez la taille du journal à au moins 20 Mo (la taille par défaut est de 1 Mo).

Les événements avec l'ID d'événement = 8004 seront pour la plupart associés à des tentatives d'authentification malveillantes.

Regardez dans le journal en utilisant les noms des appareils ou des utilisateurs que nous avons vus à l'étape 1. Dans les événements trouvés, faites attention au champ «Secure Channel Name». Il s'agit du nom du périphérique attaqué.

Avis importantDans le journal des événements NTLM, vous ne verrez que les nouveaux événements qui ont commencé à arriver à partir du moment où l'audit a été activé au paragraphe 2

4. Remède

Une fois que nous avons identifié le nom du périphérique attaqué, nous pouvons découvrir comment l'attaquant envoie ces tentatives d'authentification. Dans les journaux du pare-feu, vérifiez les connexions lors des tentatives d'authentification malveillantes. Sur le périphérique cible, vous pouvez utiliser la commande netstat ou l'utilitaire Wireshark. Ainsi, nous recherchons l'adresse IP et le port que l'attaquant utilise pour envoyer des demandes d'authentification.

Dès que nous recevons ces informations, nous pouvons prendre des mesures pour empêcher toute activité hostile - bloquer l'adresse IP ou fermer le port.

Avis importantIl existe un risque d'infection du périphérique attaqué. Faites attention!

Enfin, afin de terminer l'enquête, nous devons vérifier toutes les actions pour authentifier les comptes d'utilisateurs sur le périphérique attaqué, ainsi que l'activité sur les sources de données observées du périphérique attaqué et toutes les autres notifications provenant du périphérique attaqué. Nous devons examiner les journaux Varonis et NTLM pour nous assurer que les tentatives d'authentification sont arrêtées et continuer à surveiller la nouvelle activité.

L'équipe Varonis en Russie effectue une analyse de cybersécurité gratuite et un audit des risques de l'infrastructure informatique. Pour ce faire, laissez une

demande sur le site ou

contactez-nous de manière pratique.