Alors que la grande entreprise construit des redoutes échelonnées contre des attaquants et des pirates internes potentiels, les envois de phishing et de spam restent un simple casse-tête pour les entreprises. Si Marty McFly savait qu'en 2015 (et plus encore en 2020), les gens n'inventeraient même pas les hoverboards, mais n'apprendraient même pas à se débarrasser complètement du courrier indésirable, il perdrait probablement la foi en l'humanité. De plus, le spam n'est pas seulement ennuyeux, mais souvent nuisible. Dans environ 70% des cas, lors de la mise en œuvre de la chaîne de destruction, les cybercriminels s'infiltrent dans l'infrastructure à l'aide de logiciels malveillants contenus dans les pièces jointes ou via des liens de phishing dans les e-mails.

Récemment, une tendance à la généralisation de l'ingénierie sociale comme moyen de pénétrer l'infrastructure de l'organisation est clairement visible. En comparant les statistiques de 2017 et 2018, nous observons une augmentation de près de 50% du nombre de cas où des logiciels malveillants ont été livrés aux ordinateurs des employés précisément via des pièces jointes ou des liens de phishing dans le corps du message.

En général, l'ensemble des menaces pouvant être mises en œuvre par e-mail peuvent être divisées en plusieurs catégories:

- spam entrant

- inclusion d'ordinateurs de l'organisation dans le botnet envoyant du spam sortant

- pièces jointes malveillantes et virus dans le corps du message (les petites entreprises souffrent le plus souvent d'attaques massives comme Petya).

Pour vous protéger contre tous les types d'attaques, vous pouvez soit déployer plusieurs SZI, soit suivre le chemin du modèle de service. Nous avons déjà

parlé de la plate-forme de services de cybersécurité unifiée - le cœur de l'écosystème Solar MSS de services de cybersécurité gérés. Il comprend entre autres la technologie virtualisée Secure Email Gateway (SEG). En règle générale, un abonnement à ce service est acquis par de petites entreprises, dans lesquelles toutes les fonctions informatiques et SI sont attribuées à une seule personne - un administrateur système. Le spam est un problème qui est toujours devant les utilisateurs et la gestion, et vous ne pouvez pas le résoudre. Cependant, au fil du temps, même la direction devient claire que cela ne fonctionne tout simplement pas pour «terminer» son administrateur système - elle prend trop de temps.

2 heures pour analyser le courrier - c'est un peu trop

Une situation similaire nous a été adressée par l'un des détaillants. Les systèmes de suivi du temps ont montré que chaque jour, ses employés consacraient environ 25% de leur temps (2 heures!) À l'analyse des boîtes aux lettres.

Après avoir connecté le serveur de messagerie du client, nous avons configuré l'instance SEG en tant que passerelle bidirectionnelle pour le courrier entrant et sortant. Nous avons commencé le filtrage par des stratégies prédéfinies. Nous avons compilé la liste noire sur la base d'une analyse des données fournies par le client et de nos propres listes d'adresses potentiellement dangereuses reçues par les experts Solar JSOC dans le cadre d'autres services, par exemple, la surveillance des incidents de sécurité des informations. Après cela, tout le courrier a été remis aux destinataires uniquement après le nettoyage, et divers courriers indésirables concernant les "grandes remises" ont cessé de verser des tonnes dans les serveurs de messagerie du client, libérant ainsi de l'espace pour d'autres besoins.

Mais il y avait des situations où une lettre légitime était classée par erreur comme spam, par exemple, comme reçue d'un expéditeur non fiable. Dans ce cas, nous avons accordé le droit de décision au client. Il n'y a pas beaucoup d'options pour quoi faire: supprimer immédiatement ou mettre en quarantaine. Nous avons choisi la deuxième façon dont ce spam est stocké sur le SEG lui-même. Nous avons accordé à l'administrateur système l'accès à la console Web, dans laquelle il pouvait à tout moment trouver une lettre importante, par exemple, de la contrepartie, et la transmettre à l'utilisateur.

Débarrassez-vous des parasites

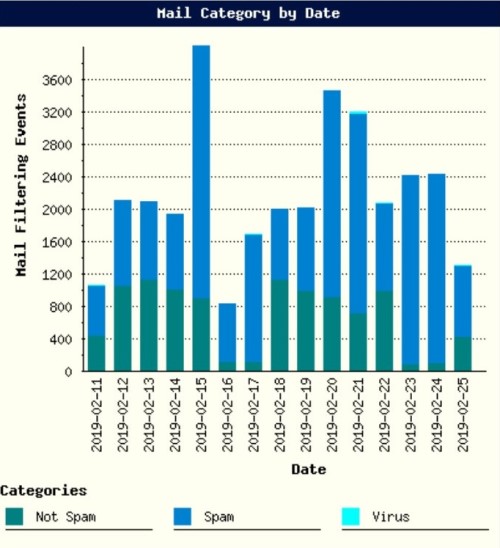

Le service de protection des e-mails comprend des rapports analytiques dont le but est de contrôler la sécurité de l'infrastructure et l'efficacité des paramètres utilisés. De plus, ces rapports vous permettent de prévoir les tendances. Par exemple, nous trouvons la section correspondante «Spam par destinataire» ou «Spam par expéditeur» dans le rapport et examinons à quelle adresse arrive le plus grand nombre de messages bloqués.

Au moment d'analyser un tel rapport, la forte augmentation du nombre total de lettres d'un des clients nous a semblé suspecte. Il a une petite infrastructure, le nombre de lettres est faible. Et soudain, après une journée de travail, la quantité de spam bloqué a presque doublé. Nous avons décidé de regarder de plus près.

On voit que le nombre de lettres sortantes a augmenté, et en tout dans le champ «Expéditeur» il y a des adresses d'un domaine qui vient d'être connecté au service de protection du courrier. Mais il y a une mise en garde: parmi les adresses complètement saines, peut-être même existantes, il y en a évidemment d'étranges. Nous avons examiné l'adresse IP à partir de laquelle les lettres ont été envoyées et, comme prévu, il s'est avéré qu'elles n'appartenaient pas à l'espace d'adressage protégé. Apparemment, l'attaquant a envoyé du spam au nom du client.

Dans ce cas, nous avons fait des recommandations au client sur la configuration correcte des enregistrements DNS, en particulier SPF. Notre expert a conseillé de créer un enregistrement TXT contenant la règle "v = spf1 mx ip: 1.2.3.4/23 -all", qui contient une liste exhaustive des adresses autorisées à envoyer des lettres au nom du domaine protégé.

En fait, pourquoi est-ce important: le spam au nom d'une petite entreprise inconnue est désagréable, mais pas critique. La situation est complètement différente, par exemple, dans le secteur bancaire. Selon nos observations, le niveau de confiance de la victime dans un e-mail de phishing augmente plusieurs fois s'il a été prétendument envoyé depuis un domaine d'une autre banque ou d'une contrepartie connue de la victime. Et cela ne distingue pas seulement les employés de banque, dans d'autres secteurs - le même secteur de l'énergie - nous sommes confrontés à la même tendance.

Nous tuons les virus

Mais l'usurpation d'identité n'est pas un problème si courant, comme les infections virales. Et comment gèrent-ils le plus souvent les épidémies virales? Ils ont mis un antivirus et espèrent que "l'ennemi ne passera pas". Mais si tout était si simple, alors, étant donné le coût assez faible des antivirus, tout le monde aurait oublié depuis longtemps le problème des logiciels malveillants. Pendant ce temps, nous recevons constamment des demandes de la série «aide à restaurer les fichiers, tout a été crypté, le travail en vaut la peine, les données ont été perdues». Nous ne sommes pas fatigués de répéter aux clients que l'antivirus n'est pas une panacée. Outre le fait que les bases de données antivirus peuvent ne pas être mises à jour assez rapidement, nous rencontrons souvent des logiciels malveillants qui peuvent contourner non seulement les antivirus, mais également les bacs à sable.

Malheureusement, peu d'employés ordinaires des organisations sont conscients du phishing et des e-mails malveillants et sont capables de les distinguer de la correspondance régulière. En moyenne, un utilisateur sur 7 qui ne fait pas de sensibilisation régulière se prête à l'ingénierie sociale: ouvre un fichier infecté ou envoie ses données à des cybercriminels.

Bien que le vecteur social des attaques, en général, soit en constante augmentation petit à petit, l'année dernière cette tendance est devenue particulièrement visible. Les e-mails de phishing ressemblent de plus en plus aux listes de diffusion habituelles sur les promotions, les événements à venir, etc. Ici, vous vous souvenez de l'attaque de Silence contre le secteur financier - les employés de banque ont reçu une lettre prétendument avec un code promotionnel pour participer à la populaire conférence de l'industrie iFin, et le pourcentage de ceux qui sont tombés dans le piège était très élevé, bien que, rappelez-vous, nous parlons du secteur bancaire - le plus avancé en termes de sécurité de l'information.

Avant le dernier Nouvel An, nous avons également observé plusieurs situations assez curieuses, lorsque des employés de sociétés industrielles ont reçu des lettres de phishing de très haute qualité avec une "liste" de promotions du Nouvel An dans des magasins en ligne populaires et des codes promotionnels pour des remises. Les employés ont non seulement tenté de suivre le lien, mais ont également envoyé une lettre à des collègues d'organisations apparentées. Étant donné que la ressource référencée dans l'e-mail de phishing a été bloquée, les employés ont commencé à abandonner massivement les demandes d'accès au service informatique. En général, le succès de la newsletter doit avoir dépassé toutes les attentes des attaquants.

Et récemment, une entreprise «cryptée» s'est tournée vers nous pour obtenir de l'aide. Tout a commencé par le fait que le personnel comptable aurait reçu une lettre de la Banque centrale de la Fédération de Russie. Le comptable a cliqué sur le lien dans la lettre et téléchargé le mineur WannaMine, qui, comme le célèbre WannaCry, a exploité la vulnérabilité EternalBlue. Le plus intéressant est que la plupart des antivirus sont capables de détecter ses signatures depuis le début de 2018. Mais, soit l'antivirus était désactivé, soit les bases de données n'étaient pas mises à jour, soit il n'y était pas du tout - en tout cas, le mineur était déjà sur l'ordinateur, et rien ne l'empêchait de se propager davantage sur le réseau, chargeant 100% du CPU des serveurs et de la station de travail. .

Ce client, après avoir reçu le rapport de notre groupe de criminalistique, a vu que le virus avait initialement pénétré par courrier et a lancé un projet pilote pour connecter le service de protection des e-mails. La première chose que nous avons mise en place a été l'antivirus mail. Dans le même temps, la recherche de logiciels malveillants est effectuée en permanence et des mises à jour de signature ont d'abord été effectuées toutes les heures, puis le client est passé en mode deux fois par jour.

Une protection complète contre les infections virales doit être étagée. Si nous parlons de la transmission de virus par e-mail, il est nécessaire d'éliminer ces lettres à l'entrée, de former les utilisateurs à reconnaître l'ingénierie sociale, puis de s'appuyer sur des antivirus et des bacs à sable.

SEG Oui en garde

Bien sûr, nous ne prétendons pas que les solutions Secure Email Gateway sont une panacée. Les attaques ciblées, y compris le phishing ciblé, sont extrêmement difficiles à empêcher car chacune de ces attaques est «aiguisée» pour un destinataire spécifique (organisation ou personne). Mais pour une entreprise qui essaie de fournir un niveau de sécurité de base, c'est beaucoup, surtout avec l'expérience et l'expertise correctement appliquées à la tâche.

Le plus souvent, lorsque le ciblage du phishing est implémenté, les pièces jointes malveillantes ne sont pas incluses dans le corps du message, sinon le système anti-spam bloquera immédiatement un tel e-mail sur le chemin vers le destinataire. Mais ils incluent des liens vers une ressource Web pré-préparée dans le texte de la lettre, puis tout le reste. L'utilisateur suit le lien, puis après quelques redirections en quelques secondes, il est sur le dernier de toute la chaîne, dont l'ouverture va charger des malwares sur son ordinateur.

Encore plus sophistiqué: au moment de la réception de la lettre, le lien peut être inoffensif et ce n'est qu'après un certain temps, lorsqu'il est déjà analysé et ignoré, qu'il commencera à se rediriger vers des logiciels malveillants. Malheureusement, les spécialistes de Solar JSOC, même en tenant compte de leurs compétences, ne pourront pas configurer la passerelle de messagerie pour «voir» les logiciels malveillants à travers toute la chaîne (bien que la protection puisse être utilisée pour remplacer automatiquement tous les liens dans les lettres SEG afin que ce dernier analyse non seulement le lien au moment de la remise de la lettre, et à chaque transition).

Parallèlement, l'agrégation de plusieurs types d'expertises, y compris les données obtenues par nos JSOC CERT et OSINT, permet de faire face même à une redirection typique. Cela vous permet de créer des listes noires avancées, sur la base desquelles même un message avec plusieurs transferts sera bloqué.

L'utilisation de SEG n'est qu'une petite brique dans le mur que toute organisation veut construire pour protéger ses actifs. Mais ce lien doit être correctement mis dans la grande image, car même SEG avec un réglage approprié peut être une défense à part entière.

Ksenia Sadunina, consultante, prévente experte, produits et services, Solar JSOC