Le 22 novembre, les experts de DataViper Vinnie Troy et Bob Dyachenko ont annoncé la découverte d'une grande base de données (pour le moins) contenant des données personnelles sur plus d'un milliard de personnes (

actualités ,

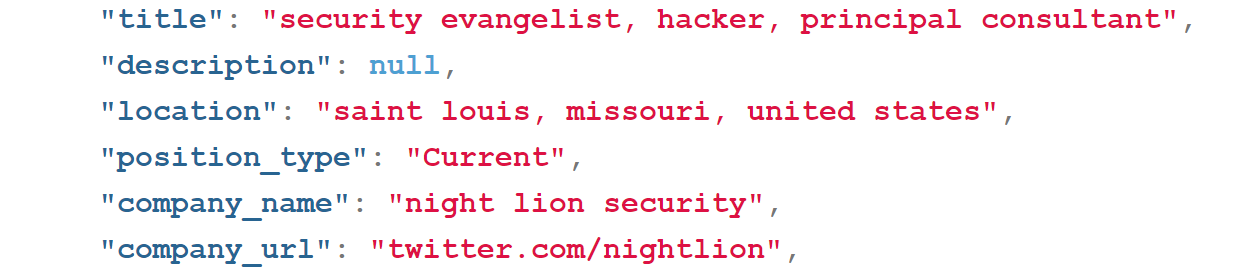

rapport original). Le serveur Elasticsearch était disponible sans autorisation; au total, plus de 4 téraoctets de données y étaient stockés. À en juger par les notes figurant dans les registres, la source des informations était deux sociétés engagées professionnellement dans la collecte et l'accumulation de données personnelles. La plus grande base de données aurait été collectée par People Data Labs: un serveur ouvert contenait 3 milliards de ses enregistrements (avec doublons), dont plus de 650 millions d'adresses e-mail.

Mais le courrier ne se limite pas à. Les chercheurs ont comparé les données de la base de données People Data Labs avec des informations sur un serveur non sécurisé, à la recherche d'enregistrements les concernant. Nous avons eu une coïncidence presque complète: données sur les réseaux sociaux, adresses postales bien connues, numéros de téléphone (y compris un numéro qui n'a été utilisé nulle part, et seul un opérateur de télécommunications pouvait savoir qu'il appartenait à une personne en particulier). Ainsi que l'adresse de résidence précise à la ville et aux coordonnées. Le propriétaire du serveur ouvert n'est pas clair, il était hébergé sur la plate-forme cloud de Google, qui ne divulgue pas d'informations sur les clients. Il est possible que le propriétaire du serveur soit généralement un tiers qui ait légitimement ou peu accès aux informations.

Il est clair que les agrégateurs de données personnelles ne sont pas intéressés par une telle fuite - ils gagnent sur la vente d'informations. Une fuite accidentelle du côté d'une telle entreprise est également peu probable, car les bases de données des entreprises concurrentes étaient stockées sur un serveur. Bien sûr, ce ne sont pas des bases de données de mots de passe (qui ont été divulguées par des millions d'enregistrements dans le passé), elles ne causent pas de dommages directs. Mais ils peuvent faciliter le travail des cybercriminels impliqués dans l'ingénierie sociale. Nous ne devons pas oublier que la plupart de ces informations sont transmises par nous volontairement - dans les profils LinkedIn, les publications Facebook, etc. Quelque part sur presque tous les utilisateurs actifs du réseau, un fichier personnel très détaillé est stocké, constamment mis à jour avec de nouvelles données. La fuite nous permet d'estimer l'ampleur: seules deux entreprises privées, très probablement non liées à l'État, agrégeant des informations provenant de sources ouvertes, possèdent des données sur environ 15% de la population mondiale.

Facebook a annoncé la fermeture d'une grave vulnérabilité dans le messager Whatsapp (

actualités ,

bulletin officiel). Lors du traitement des métadonnées d'un fichier vidéo au format MP4, un débordement de tampon peut se produire, ce qui entraîne des plantages d'application ou l'exécution de code arbitraire. Il est facile d'exploiter la vulnérabilité: il suffit de connaître le numéro de la victime et de lui envoyer un fichier vidéo préparé. Si le téléchargement automatique de contenu est activé dans l'application, aucune action supplémentaire ne sera requise de la part de l'utilisateur (conclusion: il est préférable de désactiver le téléchargement automatique).

La vulnérabilité est similaire à un autre problème Whatsapp découvert et fermé

en mai de cette année . Dans ce cas, un débordement de tampon a été appelé dans le module de communication VOIP, et le fonctionnement a été plus simple - vous n'avez même pas besoin d'envoyer quoi que ce soit, il suffit de lancer un «mauvais» appel. Les conséquences de la vulnérabilité de mai étaient plus graves, elle a été utilisée de manière fiable dans de véritables attaques et propagée par des sociétés vendant des exploits à des services spéciaux. La vulnérabilité de

mai et la

nouvelle ont été commentées par le créateur du messager concurrent Telegram Pavel Durov. Son argument, en bref: dans Telegram, il n'y avait pas de vulnérabilités à grande échelle, mais dans Whatsapp, il y en a, donc il n'est pas sûr. Durov peut être compris, mais pas le fait qu'il vaut la peine de tirer des conclusions de grande portée sur la sécurité du code pour

les vulnérabilités

fermées . Vous pouvez tirer des conclusions sur de vraies attaques, mais ici, cela dépend beaucoup de la popularité du logiciel ou du service.

Que s'est-il passé d'autre

Les experts de Kaspersky Lab partagent leurs

prédictions pour le développement de cyberattaques sophistiquées pour 2020. De plus en plus, les cyber-opérations à grande échelle sont menées sous le «faux drapeau»: des «preuves» sont ajoutées au code et côté serveur, ce qui conduit à une attribution incorrecte de la campagne. Les attaques à l'aide de chevaux de Troie ransomware sont ciblées, et le volume des «bombardements de tapis» diminue. Ils identifient les victimes qui sont précisément en mesure de payer et sont ciblés spécifiquement. La croissance des attaques utilisant des appareils IoT est prévue - à la fois en piratant les appareils installés et en introduisant des chevaux de Troie IoT dans le réseau de la victime.

Google

augmente la récompense pour la détection de vulnérabilités dans la puce de sécurité Titan M à un million et demi de dollars. Titan M est utilisé dans les derniers smartphones Pixel (à partir de Pixel 3) et offre un accès sécurisé aux données les plus précieuses, par exemple lors des paiements. Le paiement maximum est pour trouver une vulnérabilité qui vous permet de contourner les systèmes de sécurité à distance.

La vidéo ci-dessus est un

exemple curieux

de l' augmentation des privilèges par une faille dans le mécanisme de contrôle de compte d'utilisateur. Téléchargez le binaire signé par Microsoft, essayez de commencer avec les droits d'administrateur, obtenez la fenêtre de saisie du mot de passe, cliquez sur le lien dans les propriétés du certificat, ouvrez le navigateur avec les privilèges système. La vulnérabilité dans Windows 7, 8 et 10 est fermée

le 12 novembre .

Check Point a

examiné les vulnérabilités du logiciel open source répandu qui est intégré dans les applications Android populaires. Nous avons trouvé des bibliothèques non corrigées dans le cadre de l'application Facebook, WeChat et AliExpress. Facebook a commenté que la présence d'une vulnérabilité dans le code ne garantit pas son fonctionnement: le code problématique peut tout simplement ne pas être impliqué.

Le site de crypto-monnaie Monero a été

piraté et le 18 novembre, midi a distribué des distributions modifiées avec la fonction de voler de l'argent dans les portefeuilles des utilisateurs.