Bienvenue dans la nouvelle série d'articles, cette fois sur le sujet des enquêtes sur les incidents, à savoir l'analyse des logiciels malveillants à l'aide de Check Point forensics. Plus tôt, nous avons publié

plusieurs didacticiels vidéo sur le travail dans Smart Event, mais cette fois, nous examinerons des rapports médico-légaux sur des événements spécifiques dans différents produits Check Point:

Pourquoi la criminalistique des incidents évités est-elle importante? Il semblerait que j’ai attrapé le virus, c’est déjà bien, pourquoi s’y attaquer? Comme le montre la pratique, il est conseillé non seulement de bloquer l'attaque, mais aussi de comprendre comment cela fonctionne: quel était le point d'entrée, quelle vulnérabilité a été utilisée, quels processus ont été impliqués, si le registre et le système de fichiers ont été affectés, quelle famille de virus, quels dommages potentiels, etc. . Ces données et d'autres utiles peuvent être obtenues dans des rapports complets de Check Point forensics (à la fois sous forme de texte et sous forme graphique). Obtenir un tel rapport manuellement est très difficile. Ensuite, ces données peuvent aider à prendre les mesures nécessaires et exclure la possibilité de succès de telles attaques à l'avenir. Aujourd'hui, nous allons examiner le rapport médico-légal du Check Point SandBlast Network.

Réseau de sablage

L'utilisation de bacs à sable pour améliorer la sécurité du périmètre du réseau est depuis longtemps courante et constitue un composant indispensable comme IPS. À Check Point, la lame Threat Emulation est responsable de la fonctionnalité sandbox, qui fait partie des technologies SandBlast (il y a aussi Threat Extraction au même endroit). Nous avons déjà publié un

court cours Check Point SandBlast

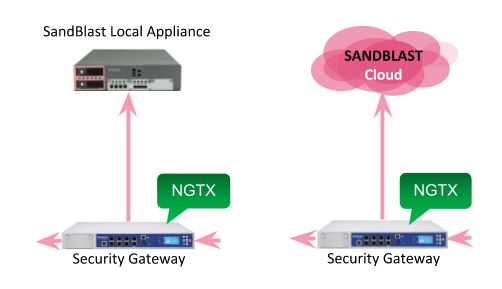

pour Gaia version 77.30 (je vous recommande fortement de le consulter si vous ne comprenez pas de quoi il s'agit). Du point de vue de l'architecture, rien n'a fondamentalement changé depuis lors. Si vous avez Check Point Gateway sur le périmètre du réseau, vous pouvez utiliser deux options d'intégration avec le sandbox:

- SandBlast Local Appliance - une appliance SandBlast supplémentaire est placée sur votre réseau, à laquelle les fichiers sont envoyés pour analyse.

- SandBlast Cloud - les fichiers sont envoyés pour analyse au cloud Check Point.

Le bac à sable peut être considéré comme la dernière ligne de défense sur le périmètre du réseau. Il ne se connecte qu'après analyse par des moyens classiques - antivirus, IPS. Et si ces outils de signature traditionnels ne fournissent pratiquement aucune analyse, le bac à sable peut «dire» en détail pourquoi le fichier a été verrouillé et ce qu'il fait de malveillant. Un tel rapport médico-légal peut être obtenu à partir du sandbox local et du cloud.

Rapport d'investigation judiciaire

Supposons que vous, en tant que spécialiste de la sécurité des informations, êtes venu travailler et avez ouvert un tableau de bord dans SmartConsole. Immédiatement, vous voyez des incidents au cours des dernières 24 heures et votre attention est attirée sur les événements d'émulation de menaces - les attaques les plus dangereuses qui n'ont pas été bloquées par l'analyse de signature.

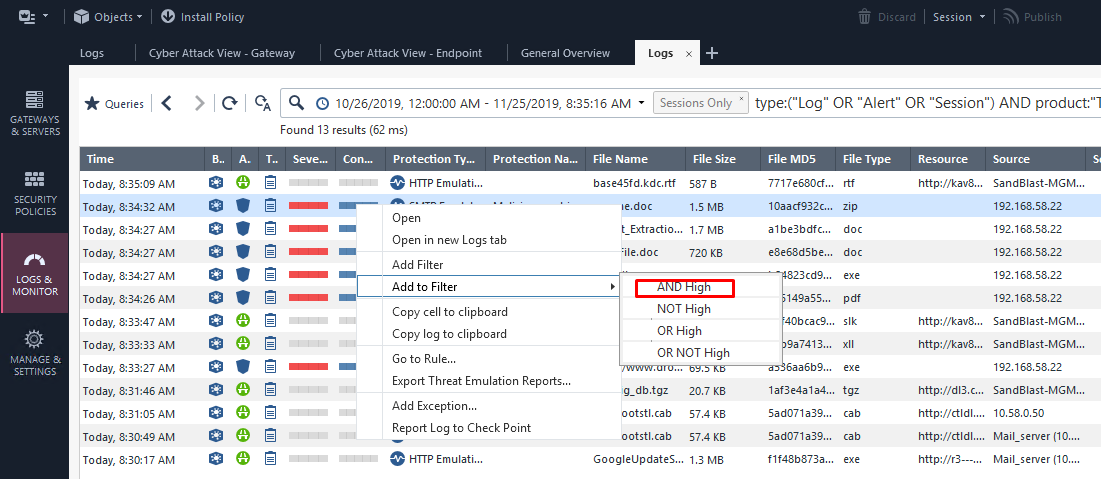

Vous pouvez «tomber» dans ces événements (explorer vers le bas) et voir tous les journaux sur la lame d'émulation de menace.

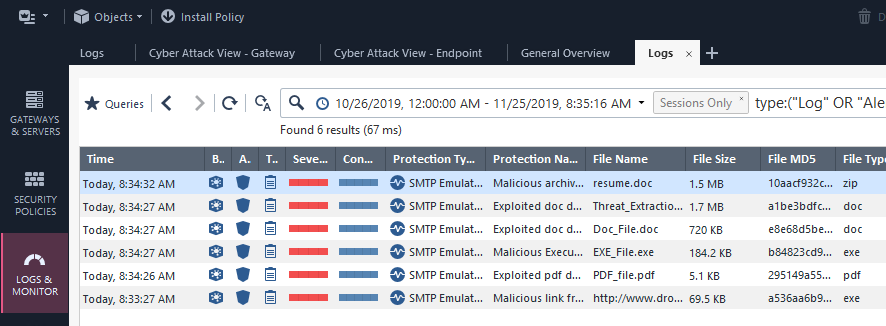

Après cela, vous pouvez en outre filtrer les journaux par le niveau de criticité des menaces (gravité), ainsi que par niveau de confiance (fiabilité du fonctionnement):

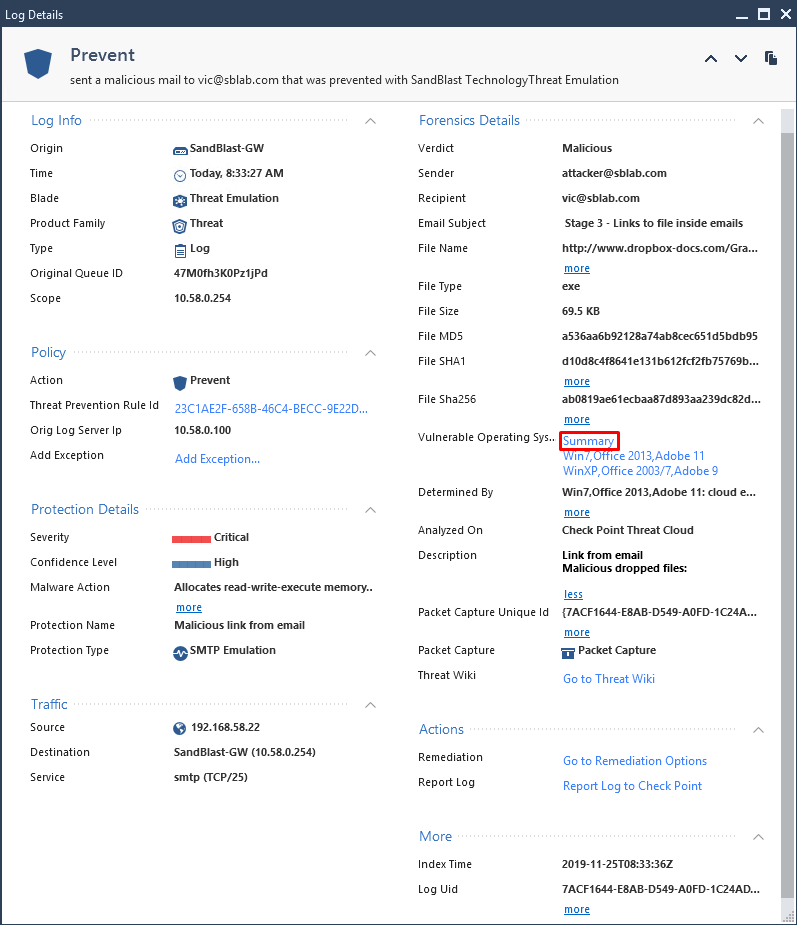

Après avoir ouvert l'événement qui nous intéresse, vous pouvez vous familiariser avec les informations générales (src, dst, gravité, expéditeur, etc.):

Et là, vous pouvez voir la section

Forensics avec un rapport de

synthèse disponible. En cliquant dessus, une analyse détaillée du malware sous forme d'une page HTML interactive s'ouvrira devant nous:

(Cela fait partie de la page.

L'original peut être consulté ici )

À partir du même rapport, nous pouvons télécharger le malware d'origine (dans une archive protégée par mot de passe), ou contacter immédiatement l'équipe de réponse de Check Point.

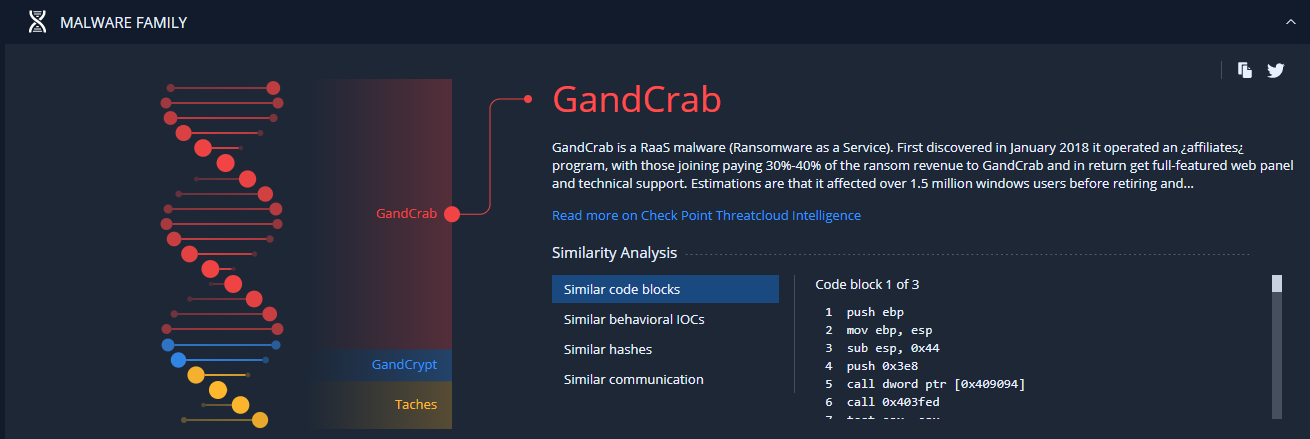

Un peu plus bas, vous pouvez voir une belle animation, qui en pourcentage montre ce que le code malveillant déjà connu fait écho à notre instance (y compris le code lui-même et les macros). Ces analyses sont fournies à l'aide de l'apprentissage automatique dans le Check Point Threat Cloud.

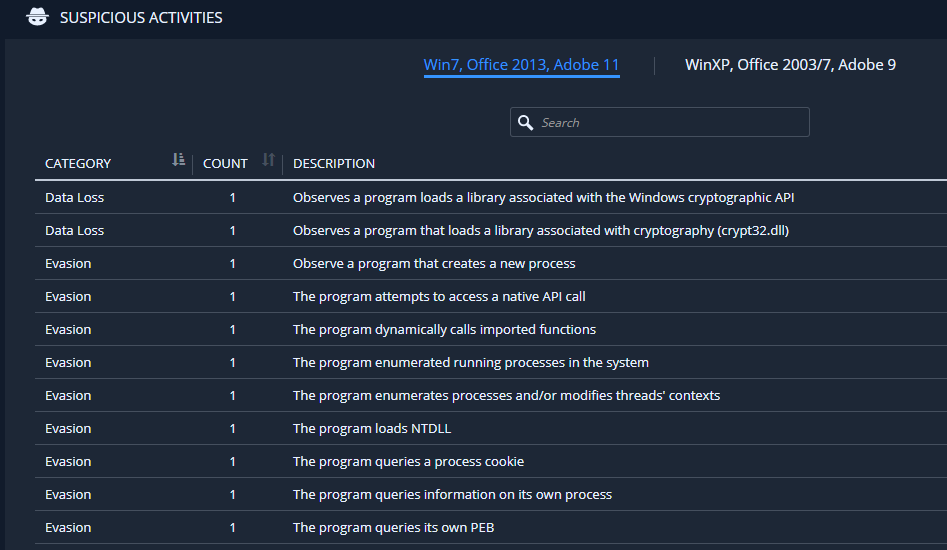

Ensuite, vous pouvez voir quel type d'activité dans le bac à sable a permis de conclure que ce fichier est malveillant. Dans ce cas, nous voyons l'utilisation de techniques de contournement et une tentative de téléchargement de chiffreurs:

Vous pouvez remarquer que dans ce cas, l'émulation a été effectuée sur deux systèmes (Win 7, Win XP) et différentes versions de logiciel (Office, Adobe). Ci-dessous, une vidéo (diaporama) avec le processus d'ouverture de ce fichier dans le bac à sable:

Exemple vidéo:

À la toute fin, nous pouvons voir en détail l'évolution de l'attaque. Soit sous forme de tableau soit sous forme graphique:

Là, nous pouvons télécharger ces informations au format RAW et un fichier pcap pour une analyse détaillée du trafic généré dans Wireshark:

Conclusion

L'utilisation de ces informations peut renforcer considérablement la protection de votre réseau. Bloquez les hôtes de distribution de virus, corrigez les vulnérabilités, bloquez les éventuels commentaires de C&C et bien plus encore. Ne négligez pas cette analyse.

Dans les articles suivants, nous examinerons également les rapports de SandBlast Agent, SnadBlast Mobile, ainsi que CloudGiard SaaS. Alors restez à l'écoute (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!