Il n'y a pas si longtemps, nous avons implémenté la solution sur un serveur Terminal Server Windows. Comme d'habitude, ils ont jeté des raccourcis pour se connecter aux bureaux des employés et ont dit - travail. Mais les utilisateurs étaient intimidés en termes de cybersécurité. Et lorsque vous vous connectez au serveur, vous voyez des messages comme: «Faites-vous confiance à ce serveur? Exactement? ", Ils avaient peur et se sont tournés vers nous - est-ce que tout va bien, pouvez-vous cliquer sur OK? Ensuite, il a été décidé de tout faire à merveille, de sorte qu'il n'y ait pas de questions et de panique.

Si vos utilisateurs viennent toujours à vous avec des craintes similaires, et que vous en avez assez de cocher la case «Ne plus demander» - bienvenue sous cat.

Étape zéro. Problèmes de formation et de confiance

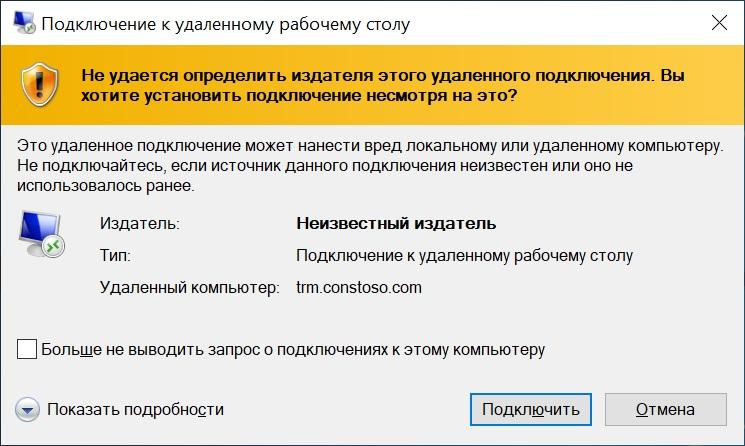

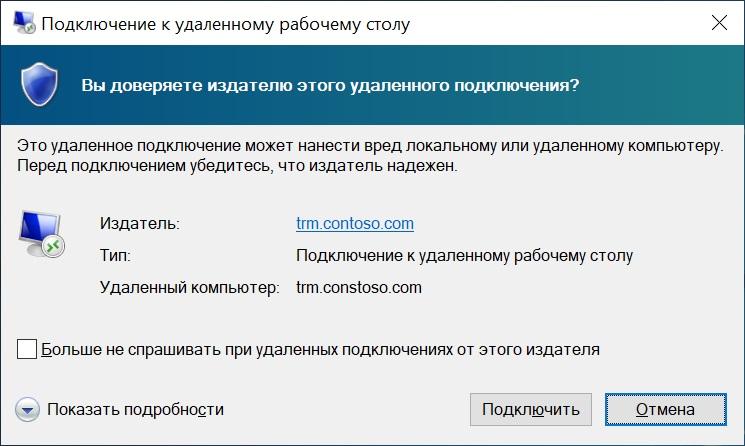

Ainsi, notre utilisateur fouille le fichier enregistré avec l'extension .rdp et reçoit une telle demande:

Connexion "malveillante" .

Pour se débarrasser de cette fenêtre, un utilitaire spécial appelé RDPSign.exe est utilisé. La documentation complète est disponible, comme d'habitude, sur le site officiel , et nous analyserons un exemple d'utilisation.

Nous devons d'abord prendre un certificat pour signer le fichier. Cela peut être:

- Publique

- Délivré par l'autorité de certification de l'autorité interne.

- Absolument auto-signé.

Plus important encore, le certificat doit pouvoir signer (oui, vous pouvez sélectionner

Comptables EDS) et les PC clients lui ont fait confiance. Ici, je vais utiliser un certificat auto-signé.

Permettez-moi de vous rappeler que la confiance dans un certificat auto-signé peut être organisée à l'aide de stratégies de groupe. Un peu plus de détails - sous le spoiler.

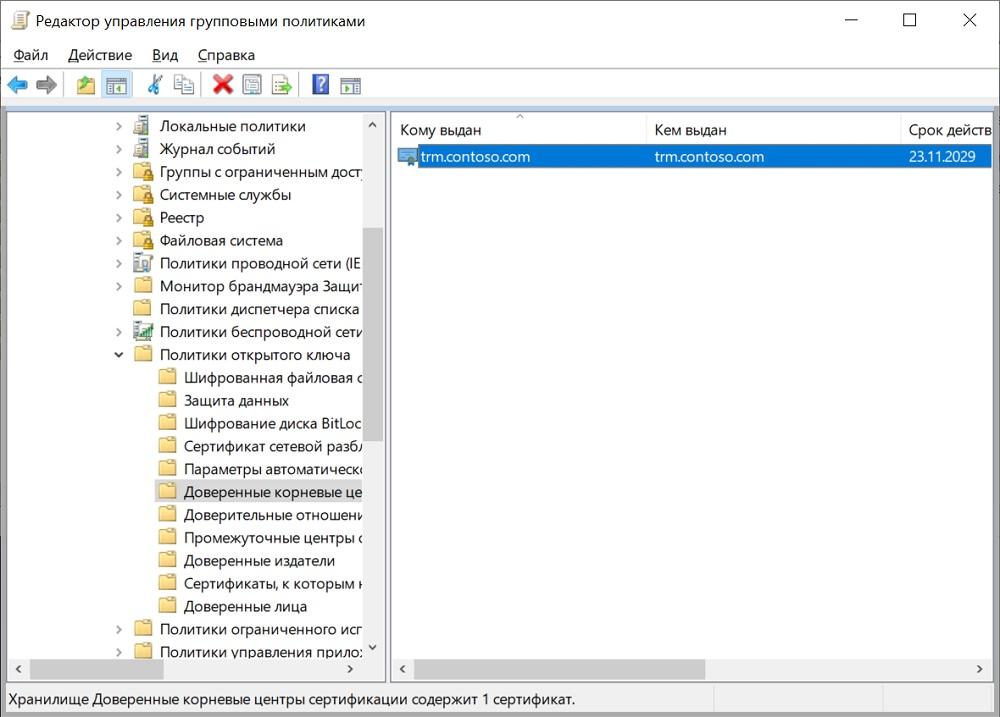

Comment rendre un certificat approuvé à l'aide de GPO MagicVous devez d'abord prendre un certificat existant sans clé privée au format .cer (cela peut être fait en exportant le certificat à partir du composant logiciel enfichable Certificats) et le placer dans un dossier réseau accessible aux utilisateurs. Après cela, vous pouvez configurer la stratégie de groupe.

L'importation de certificats est configurée dans la section: Configuration ordinateur - Stratégies - Configuration Windows - Paramètres de sécurité - Stratégies de clé publique - Autorités de certification racine de confiance. Ensuite, cliquez avec le bouton droit pour importer le certificat.

Politique personnalisée.

Les PC clients feront désormais confiance au certificat auto-signé.

Si les problèmes de confiance sont résolus, nous procédons directement à l'émission de signature.

Première étape. Fichier signé à grande échelle

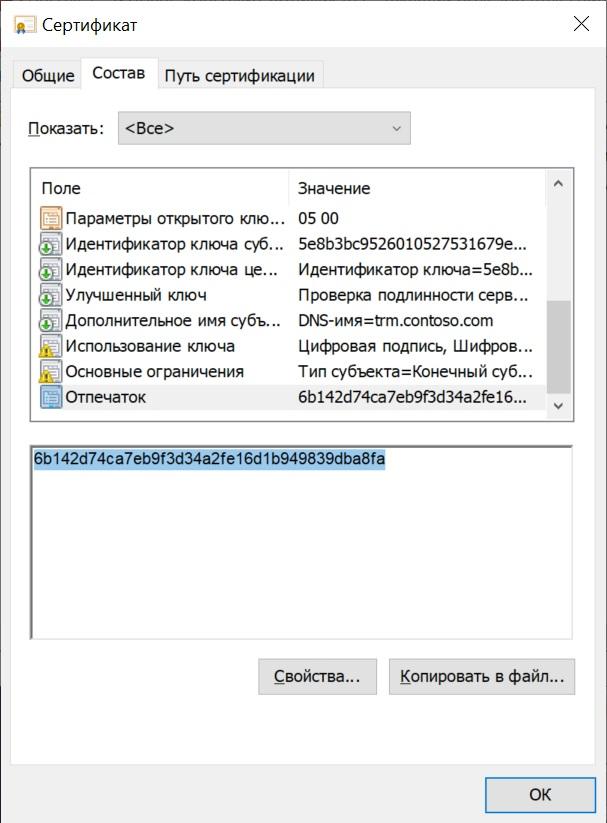

Il existe un certificat, vous devez maintenant connaître son empreinte digitale. Il vous suffit de l'ouvrir dans le composant logiciel enfichable "Certificats" et de le copier dans l'onglet "Composition".

Nous avons besoin de l'empreinte digitale.

Il est préférable de l'amener immédiatement à sa forme appropriée - uniquement en majuscules et sans espaces, le cas échéant. Cela peut être facilement effectué dans la console PowerShell avec la commande:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

Après avoir reçu l'empreinte digitale dans le format souhaité, vous pouvez signer en toute sécurité le fichier rdp:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .\contoso.rdp

Où. \ Contoso.rdp est le chemin absolu ou relatif de notre fichier.

Une fois le fichier signé, il n'est plus possible de modifier certains paramètres via une interface graphique comme le nom du serveur (est-il valide, à quoi d'autre sert-il de signer?) Et si vous modifiez les paramètres avec un éditeur de texte, la signature «vole».

Maintenant, lorsque vous double-cliquez sur le raccourci, le message sera différent:

Nouveau message. Couleur moins dangereuse, progresse déjà.

Débarrassons-nous de lui aussi.

Deuxième étape Et encore une fois, les problèmes de confiance

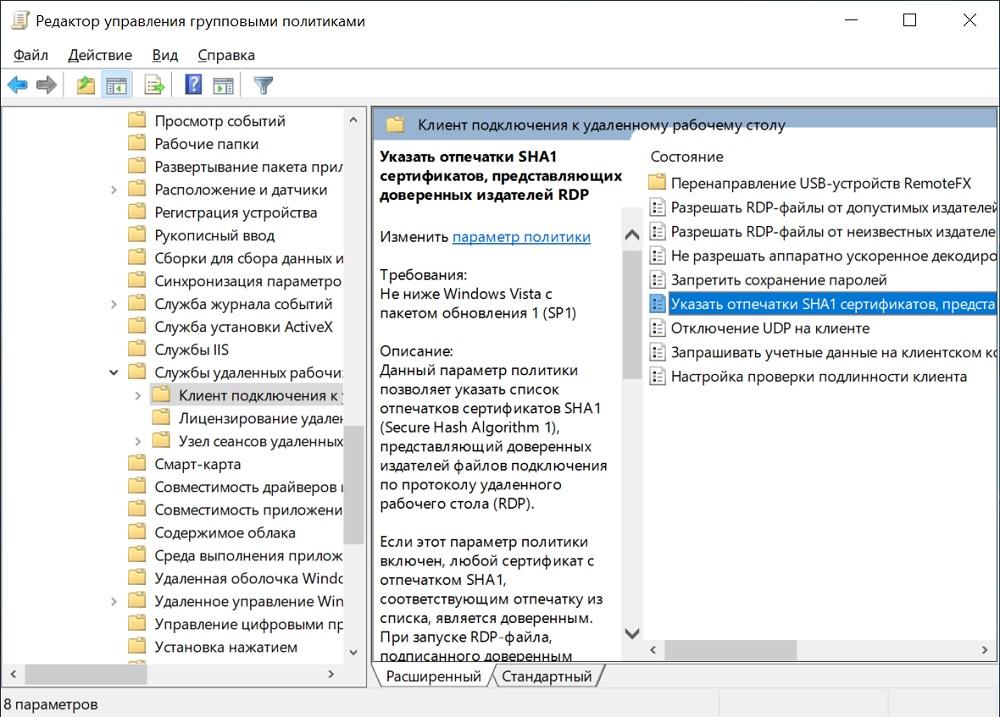

Pour nous débarrasser de ce message, nous aurons à nouveau besoin d'une stratégie de groupe. Cette fois, la route se trouve dans Configuration ordinateur - Stratégies - Modèles d'administration - Composants Windows - Services Bureau à distance - Client de connexion Bureau à distance - Spécifiez les empreintes digitales SHA1 des certificats représentant les éditeurs RDP de confiance.

Nous avons besoin d'une politique.

En politique, il suffit d'ajouter l'empreinte digitale que nous connaissons déjà à l'étape précédente.

Il convient de noter que cette stratégie remplace la stratégie «Autoriser les fichiers RDP des éditeurs valides et les paramètres RDP par défaut de l'utilisateur».

Politique personnalisée.

Voila, maintenant pas de questions étranges - juste une demande de login-mot de passe. Hmm ...

Troisième étape Connexion transparente au serveur

En effet, si nous sommes déjà autorisés à entrer dans l'ordinateur du domaine, alors pourquoi devons-nous ressaisir le même nom d'utilisateur et le même mot de passe? Nous transférerons les informations d'identification sur le serveur «de manière transparente». Dans le cas d'un RDP simple (sans utiliser la passerelle RDS), nous viendrons à notre aide ... C'est vrai, la politique de groupe.

Nous allons à la section: Configuration de l'ordinateur - Stratégies - Modèles d'administration - Système - Transfert des informations d'identification - Autoriser le transfert des informations d'identification par défaut.

Ici, vous pouvez ajouter les serveurs nécessaires à la liste ou utiliser des caractères génériques. Il ressemblera à TERMSRV / trm.contoso.com ou TERMSRV / * .contoso.com.

Politique personnalisée.

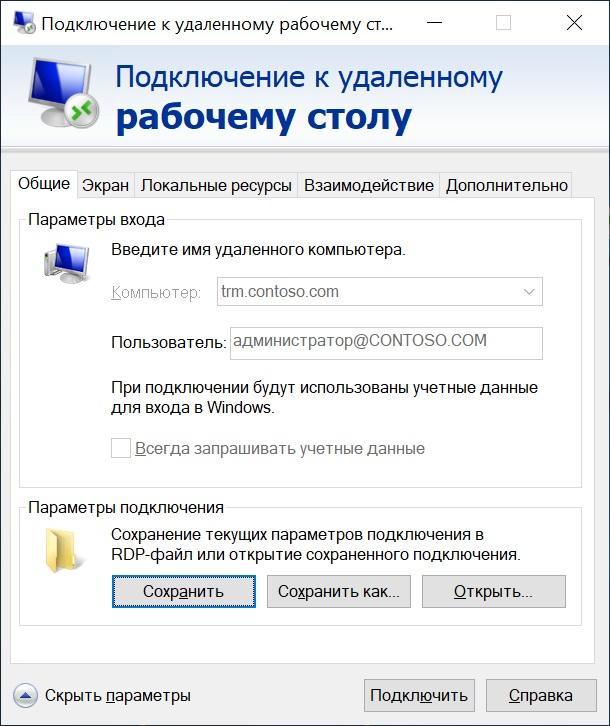

Maintenant, si vous regardez notre raccourci, il ressemblera à ceci:

Ne modifiez pas le nom d'utilisateur.

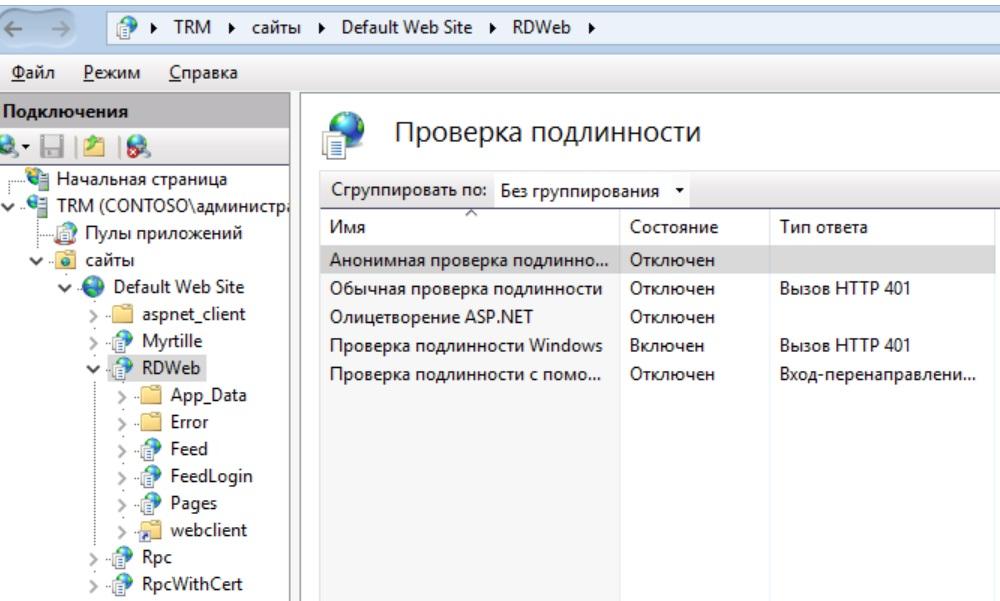

Si vous utilisez RDS Gateway, vous devrez également autoriser le transfert de données dessus. Pour ce faire, dans le Gestionnaire des services Internet, dans les "Méthodes d'authentification", désactivez l'authentification anonyme et activez l'authentification Windows.

IIS configuré.

N'oubliez pas de redémarrer les services Web lorsque vous avez terminé:

iisreset /noforce

Maintenant, tout va bien, pas de questions et demandes.