Existe-t-il des «virus» pour Mac? Bref, oui plutôt que non. Vous voulez savoir pourquoi une réponse si étrange?

Un grand nombre de personnes qualifient les virus de malware. Si vous vous approchez formellement, seuls les programmes qui peuvent se propager indépendamment

peuvent être appelés virus .

Mais il y a une nuance - le malware actuel est souvent complexe et peut comprendre plusieurs composants - certains sont responsables de l'infection, d'autres de la distribution et d'autres de la charge utile aux attaquants. Les virus peuvent également être regroupés selon différentes caractéristiques, par exemple, selon la méthode de distribution ou la charge nuisible.

Par conséquent, je propose de ne pas entrer dans une polémique quant à savoir s'il s'agit d'un virus ou non, mais d'essayer de comprendre si un logiciel malveillant menace nos coquelicots et s'il le fait, alors lequel et comment il infecte les systèmes.

L'histoire

Beaucoup sont sûrement tourmentés par la question de savoir quand le premier virus est apparu pour les ordinateurs Apple. Le virus 1,2,3 et ElkCloner sont considérés comme parmi les tout premiers. Ils ont été réécrits

en 1981 .

Le virus avec le nom simple de Virus a été créé comme vérification de concept. L'idée principale était d'écrire un programme qui pouvait être distribué indépendamment, mais qui n'affectait pas les autres applications. Les deux premières versions ont été distribuées indépendamment, mais ont affecté le fonctionnement du système ou d'autres logiciels. Par conséquent, il existe trois versions.

Quelques années après 1981, d'

autres virus sont apparus . À la fin des années 80 et 90, plusieurs dizaines de logiciels malveillants ont été créés.

Comme vous le savez, les ordinateurs Apple n'ont pas encore utilisé de processeurs Intel. Et en général, le monde des ordinateurs était très différent du présent - les ordinateurs personnels, et plus encore, tout le monde n'avait pas accès à Internet, et les menaces informatiques étaient traitées d'une manière complètement différente. Par rapport aux ordinateurs centraux, auxquels on accédait physiquement en alternance, les ordinateurs personnels ont un modèle de menace complètement différent. Par exemple, un ordinateur d'un réseau peut essayer d'attaquer un autre.

Les premiers naufrageurs ont fait plus par curiosité ou soif de gloire. Par la suite, c'est devenu un moyen de profit (l'appeler bénéfice ne change pas la langue). Voyons comment les choses se passent aujourd'hui.

Notre temps (2016 -...)

Cryptographer (ransomware)Keranger - 2016Il a été distribué avec le client Transmission torrent, dont le site a été piraté et du code malveillant a été introduit dans l'installateur officiel. L'application modifiée a été signée, de sorte que la protection sous la forme de GateKeeper ne pouvait pas fonctionner. Ce fut probablement le premier crypto-crypteur pour macOS.

Porte dérobéeEleanor - 2016Ce virus s'est propagé sous l'apparence de l'application EasyDoc Converter.app habituelle en dehors de l'AppStore. Une application doit convertir des documents d'un format à un autre, mais elle fait n'importe quoi, mais pas cela. En particulier, il installe une porte dérobée sur l'ordinateur de l'utilisateur, qui fonctionne via le réseau Tor. Le nom du nouveau service Tor est publié sur pastebin.com, d'où l'attaquant l'obtient.

Keydnap - 2016Une autre porte dérobée intéressante a été distribuée sous forme d'archive zip. A l'intérieur se trouvait le fichier "screenshot.jpg" (avec un espace à la fin de l'extension). En fait, ce fichier n'était pas une image, mais un fichier exécutable. Un autre point intéressant - cette porte dérobée avait une deuxième méthode de distribution. À savoir, via le client torrent Transmission. Oui, il n'y a pas d'erreur. La même application était auparavant utilisée pour distribuer le rançongiciel Keranger.

Mokes - 2016La porte dérobée Mokes se distingue par le fait que bien qu'elle ait été découverte, il n'a pas été possible de trouver le vecteur exact de l'infection. Il n'y avait que des spéculations selon lesquelles il aurait été distribué via des e-mails de phishing.

Komplex - 2016Distribué par email sous forme d'application déguisée en fichier pdf. Lors de «l'ouverture» de cette application, un chargement malveillant a été lancé, mais un document pdf a également été ouvert pour déguisement. La fonctionnalité principale se résume au chargement d'autres fichiers et à l'exécution de commandes. Ainsi, ce malware a probablement été utilisé pour propager d'autres programmes malveillants. La première partie de la porte dérobée a été découverte en 2016, et la deuxième partie, plus fonctionnelle, en 2017.

Publicité (adware)FakeFileOpener - 2016La méthode d'infection est assez ancienne. Lorsque vous accédez à un site spécialisé, un message s'affiche pour l'utilisateur indiquant que son ordinateur est infecté et vous devez télécharger une application qui le nettoiera.

En fait, l'application MacFileOpener a été téléchargée, qui s'est enregistrée comme gestionnaire pour un grand nombre de types de fichiers. En conséquence, l'application n'avait pas à créer de démons ni à inventer quoi que ce soit d'autre. Lorsqu'un utilisateur a tenté d'ouvrir un fichier pour lequel le logiciel malveillant s'est enregistré, le système d'exploitation a lancé le logiciel malveillant.

Les applications affichant des publicités sont dangereuses non seulement et pas tant par la publicité elle-même. Ils installent souvent des certificats racine dans le système, grâce auxquels ils peuvent afficher le trafic chiffré. Et le trafic peut contenir des mots de passe, des informations de carte de crédit, des cookies de session et d'autres secrets.

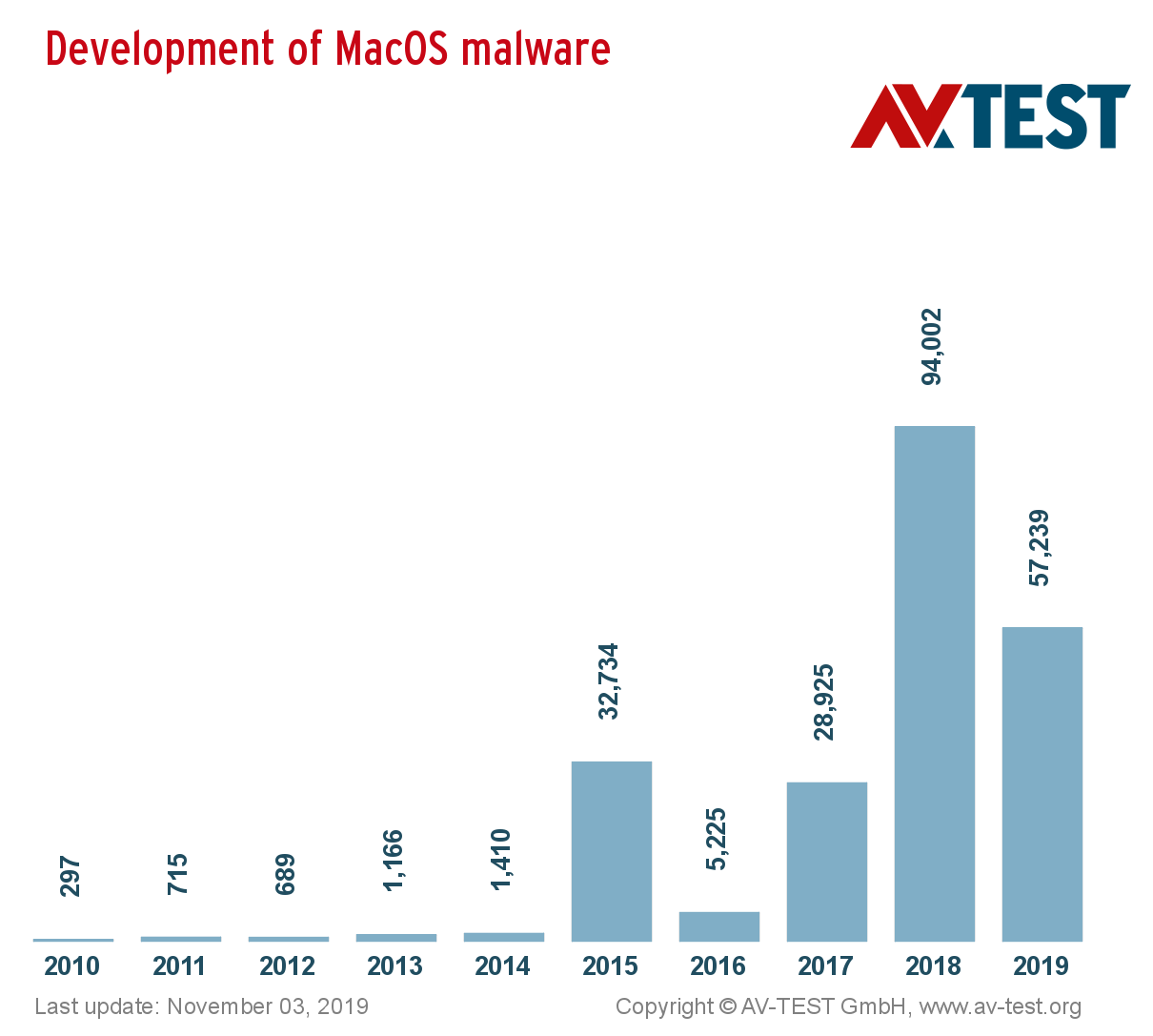

Statistiques

Creuser dans les archives d'actualités et rechercher tous les malwares est un plaisir douteux, je me limiterai donc aux statistiques du portail av-test.org. Selon l'intelligence, des

milliers de logiciels malveillants sont créés sous des coquelicots.

Mauvaise nouvelle

Pour le premier semestre 2019, de

nouveaux malwares sont apparus et certains anciens

ont été réanimés.

Dok - 2017 -> 2019Comme la version originale, il a été distribué sous forme d'archive zip par e-mail. L'archive contenait le fichier d'installation .pkg. Au démarrage, l'utilisateur a reçu un faux message disant que le paquet était endommagé et ne pouvait pas être démarré. Diminuant ainsi la vigilance. Le malware intercepte le trafic et envoie des données aux attaquants via le réseau tor.

CookieminerAu tout début de 2019, CookieMiner est apparu. Il a volé des cookies et des mots de passe de crypto-monnaie de Google Chrome. De plus, le mineur de crypto-monnaie et la porte dérobée sont également installés dans le système.

Les experts disent que CookieMiner est basé ou écrit sur DarthMiner, qui est apparu en décembre 2018. DarthMiner a été distribué sous le couvert d'une fissure pour les produits Adobe.

Logiciel malveillant LazarusLe prochain malware est associé au groupe organisé Lazarus (APT), qui vise les échangeurs de crypto-monnaie depuis 2018. Leur porte dérobée a été distribuée à l'aide d'un document Word spécialement préparé. À l'intérieur se trouvait un script VBA qui pouvait s'exécuter sur Windows ou macOS. Et ce document était loin d'être le seul. À en juger par les noms des méthodes, le document faisait partie d'une campagne malveillante de longue durée appelée Opération Troy.

OSX.Siggen - faux WhatsApp avec un cheval de TroieEn avril, le malware OSX.Siggen a été détecté, qui a été distribué sous le couvert d'une application WhatsApp pour ordinateurs. Les utilisateurs l'ont téléchargé à partir du domaine message-whatsapp.com. Le malware s'exécute sur les versions de macOS à partir de 10.8, qui a été publiée en 2012. Pour se cacher des yeux de l'utilisateur, l'application utilise le mécanisme standard pour désactiver l'icône dans le Dock. Lors de l'exécution, OSX.Siggen permet aux attaquants d'accéder à distance à l'ordinateur de la victime. L'ordinateur infecté fait probablement partie du botnet.

OSX.Loudminer - mineur multiplateformeUn autre exemple de la façon de télécharger un logiciel piraté n'est pas sûr. Ce malware a une taille d'environ 2,5 Go. Parce qu'il est distribué avec la version crackée du populaire programme audio Ableton Live. Dans cette application malveillante, il y a des tentatives de se cacher «des poursuites» - si Activity Monitor est en cours d'exécution sur l'ordinateur (affiche les processus en cours et leur activité), le script suspend son activité pendant 15 minutes. Pour l'erreur d'installer un utilisateur malveillant, l'utilisateur paiera avec les ressources de son matériel, qui fonctionnera au profit des attaquants.

KeyStealDaemon - vol de mot de passe par vulnérabilité

Je n'ai pas trouvé d'informations sur la façon dont ce malware a été distribué (ou peut-être que je ne l'ai pas cherché). Mais ce n'est pas particulièrement important. Il est important que ce malware exploite la vulnérabilité CVE-2019-8526, qui a été découverte en février et

corrigée en mars . Cette vulnérabilité permet à un processus non privilégié de lire des magasins de mots de passe sécurisés (KeyChain).

Le malware est apparu sur virustotal en juin et, apparemment, était actif à ce moment-là. Mais il ne pouvait faire son sale boulot que sur des systèmes sans mises à jour ou en utilisant les versions macOS plus prises en charge pour lesquelles il n'y avait pas de correctif (et probablement pas). Oui, les systèmes Apple présentent également des failles de sécurité et la société les corrige régulièrement. Par conséquent,

vous devez installer les mises à jour non seulement sur Windows.

OSX / Linker - Vulnérabilité Zero Day en action

Fin mai, un chercheur a décrit une vulnérabilité non corrigée qui contournait Gatekeeper, un composant du système qui valide les applications et empêche le démarrage des applications non signées. Il a signalé la vulnérabilité à Apple en février, mais la société n'a pas réussi à corriger l'erreur dans les 90 jours (une norme de facto, bien que, par exemple, la Zero Day Initiative accorde

120 jours à la société de développement).

À la mi-juin, les attaquants ont repris la vulnérabilité. Pour activer le malware, l'utilisateur n'a qu'à monter le fichier .dmg. L'un des premiers leurres est le faux installateur du plugin Adobe Flash Player (je ne sais pas qui utilise toujours le flash et pour quoi. Si vous le savez, partagez les commentaires :)) Adobe Flash pour une raison quelconque est très populaire auprès des distributeurs de logiciels publicitaires malveillants.

OSX / CrescentCore - L'adware change ses astuces

Les développeurs de ce malware essayaient de le protéger de l'exposition. Pour ce faire, le malware contient deux fichiers à l'intérieur du bundle: l'un avec une liste de logiciels de virtualisation, l'autre avec une liste d'antivirus. L'idée était simple - si un antivirus a été détecté dans la liste ou si l'application a été lancée dans une machine virtuelle, alors prenez des mesures (par exemple, ne continuez pas à fonctionner) pour ne pas être détecté.

Activité malveillante - lancement de tâches inutiles ouvertes dans le navigateur de fenêtres avec des publicités ou de faux avertissements sur les infections virales.

Antécédents médicaux

Si vous analysez le malware, vous pouvez identifier les principales tendances en matière d'infection, la survie du malware et leurs objectifs.

L'infectionLe plus souvent, l'infection au pavot se produit avec la participation directe des utilisateurs. Pour tricher, appliquez

- faux pop-ups

- logiciel piraté (cela peut être à la fois les programmes eux-mêmes et les fissures pour eux)

- sites Web infectés (le plus souvent, les programmes connus en sont déjà infectés)

La survieCertains programmes malveillants utilisent des méthodes uniques pour se lancer, par exemple, en s'associant à des extensions de fichier à appeler lorsqu'un utilisateur ouvre des fichiers. Mais le plus souvent, trois méthodes sont utilisées.

- Démons ou services Launchd (ils démarrent au démarrage du système)

- extensions de navigateur

- chargement des applications à la connexion de l'utilisateur (élément de démarrage)

ButsIl n'y a que deux objectifs principaux pour les logiciels malveillants: l'argent ou les données. Vous pouvez obtenir tout cela de manière directe:

- (argent) publicité, clics, rachat

- fichiers (de données), correspondance

soit aller dans l'autre sens:

- connexions (générales), mots de passe, exécution de code

Conclusion

Très souvent, les utilisateurs malveillants exigent que l'utilisateur soit actif pour s'exécuter. Selon Patrick Wardle (Patrick Wardle), cela est une conséquence du fait que le malware pour mac n'est pas encore suffisamment développé. Quelle que soit la façon dont le malware pour coquelicots se développera, je donnerais aux utilisateurs les recommandations suivantes:

- Soyez prudent, laissez tomber le stéréotype sur la sécurité des appareils Apple.

- Mettez régulièrement à jour le logiciel, le système d'exploitation et les applications installées. La mise à jour est toujours le risque de casser quelque chose, mais le risque de perdre du temps, de l'argent et des données est également présent. Alternativement, mettez à jour après quelques semaines, lorsque d'autres utilisateurs montent sur le râteau. Mais ne tardez pas, sinon il sera peut-être trop tard.

- N'installez pas le logiciel inutilement. Un logiciel supplémentaire est une opportunité supplémentaire d'attaque, un moyen supplémentaire d'attraper l'infection.

Merci de votre attention. Bonne santé et bonne chance! Bienvenue dans les commentaires.