Annotation

Dans les entreprises modernes, un intrus interne constitue une part importante des menaces de sécurité. Pour résoudre le problème de fuite, l'utilisation de systèmes DLP est recommandée. Cet article propose de considérer trois systèmes DLP et d'en choisir le meilleur.

Présentation

Actuellement, les entreprises accordent une grande attention aux menaces de sécurité externes, ignorant souvent les dangers potentiels au sein de l'entreprise. Tout employé peut provoquer la fuite d'informations confidentielles, qu'il s'agisse d'un acte délibéré ou d'une négligence, et causer beaucoup plus de dommages à l'entreprise. Par conséquent, il existe un besoin de protection complète des informations contre les fuites, et la solution la plus appropriée à ce problème est l'utilisation de systèmes DLP.

Un système DLP est un ensemble d'outils logiciels et matériels qui garantissent la protection des informations contre les fuites en interceptant, puis en analysant et en bloquant le flux de données qui traverse le périmètre dans la direction «vers l'extérieur» ou circule à l'intérieur du réseau d'entreprise protégé.

Dans cet article, les systèmes DLP de trois développeurs de logiciels nationaux dans le domaine de la sécurité de l'information seront examinés:

- Searchinform KIB - un produit de Searchinform;

- Falcongaze SecureTower, une solution logicielle de prévention des fuites développée par Falcongaze

- InfoWatch Traffic Monitor est le fleuron du groupe de sociétés InfoWatch.

La comparaison de ces produits révélera le système le plus approprié pour la protection contre les menaces internes.

La recherche

Considérez l'interface de Searchinform KIB

Sur l'onglet «Recherche», vous pouvez configurer la recherche et l'interception de données par des modèles, des mots-clés et des phrases du système, la correspondance dans les réseaux sociaux et les messageries instantanées. "Activité en cours" vous permet de voir l'écran de l'utilisateur en temps réel. «File Auditor» recueille des informations sur les fichiers et dossiers sur un PC avec la possibilité de copie fantôme. En utilisant le "Profil du centre", vous pouvez créer un profil psychologique de l'utilisateur en fonction de son activité. Dans l'onglet «Rapport», le rapport sur les événements d'intérêt est configuré.

Ensuite, considérez la console Falcongaze Secure Tower.

La console de l'utilisateur comprend des onglets tels que «Recherche d'informations», qui recherche les données interceptées, «Recherche combinée», «Surveillance des systèmes de fichiers», qui vous permet de rechercher divers fichiers sur les postes de travail. Il existe également des outils pour surveiller l'activité des utilisateurs sur le réseau et surveiller le lieu de travail de l'utilisateur, en utilisant l'interception des flux audio et vidéo. Dans l'onglet «Reporting Center», les rapports sont implémentés selon différents critères. Security Center configure les politiques de sécurité. De plus, la console contient des outils pour travailler avec la documentation pendant les enquêtes dans l'onglet correspondant «Centre d'investigation».

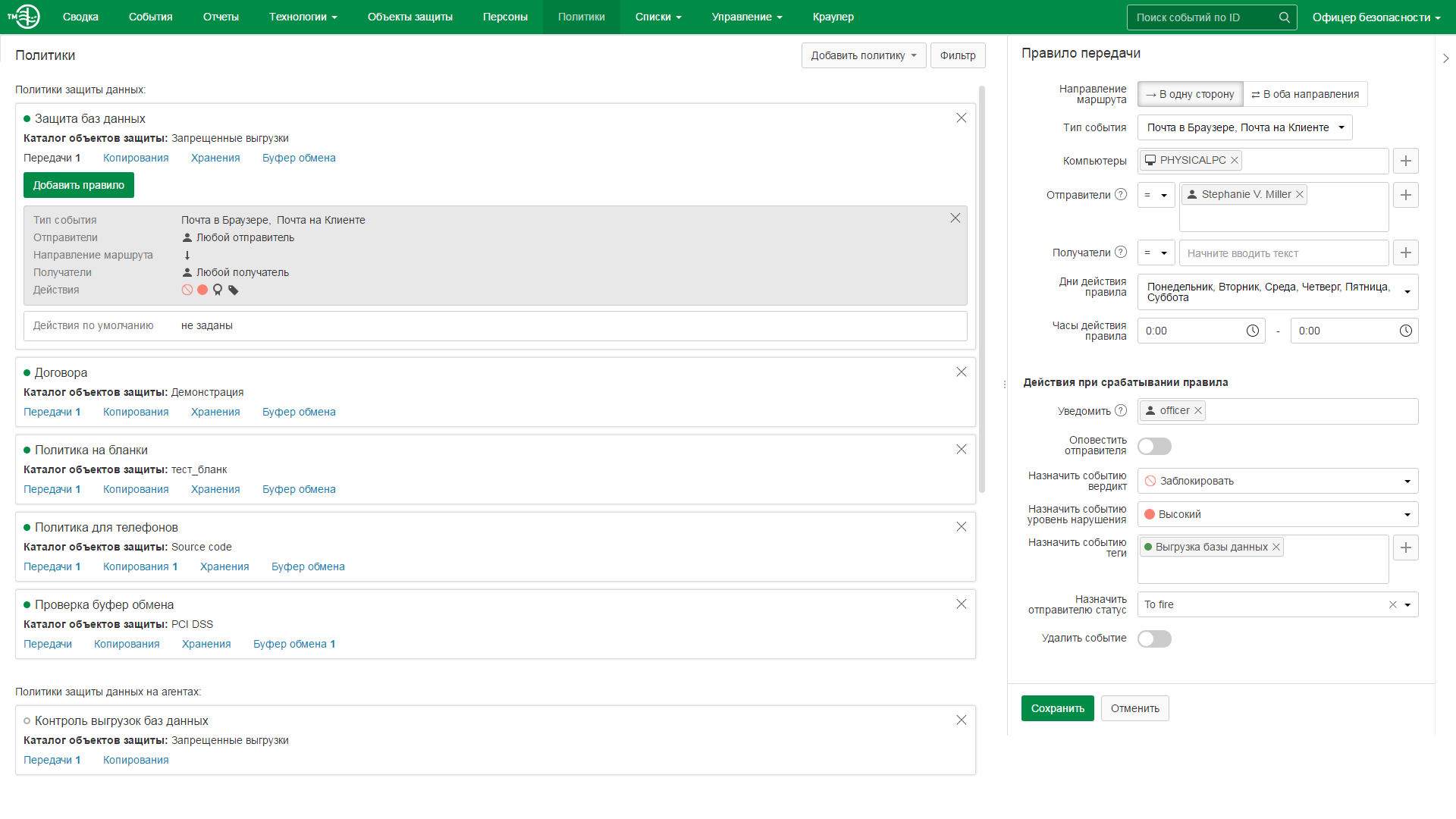

En conclusion, nous examinons la fenêtre principale d'InfoWatch Traffic Monitor.

La section Résumé contient des informations statistiques sur la violation et les contrevenants. Dans les "Evénements", une liste des objets d'interception et des moyens de travailler avec eux est présentée. L'onglet «Rapports» vous permet de visualiser les statistiques visualisées des objets interceptés. La section «Technologies» contient des répertoires modifiables de catégories et de termes, des objets texte, des documents de référence, des en-têtes de lettres, des sceaux, des téléchargements à partir de bases de données, ainsi qu'une liste d'objets graphiques prédéfinis. Les informations utilisateur se trouvent sur l'onglet Personnes. La section «listes» contient des répertoires modifiables de balises, de ressources Web, de statuts, de périmètres et une liste non modifiable de fichiers. Vous pouvez configurer les actions que le système effectue en réponse aux actions des personnes et des postes de travail dans la section "Stratégies".

Comparaison fonctionnelle

Ensuite, nous effectuerons une analyse comparative de la fonctionnalité des systèmes DLP sur la base des informations générales fournies par les fabricants du domaine public. Les résultats de la comparaison sont présentés dans le tableau ci-dessous.

L'étude a montré que la fonctionnalité des trois produits est généralement similaire, il existe des outils nécessaires pour analyser les incidents dans les systèmes et réseaux informatiques.

Conclusion

Les trois systèmes DLP ont des capacités étendues de protection du système contre les menaces internes.Le meilleur de cette étude a donc été sélectionné en fonction de la facilité de configuration et de la commodité de travailler avec le système.

Dans Searchinform KIB, les politiques de sécurité et les incidents sont configurés dans des modules distincts. "InfoWatch Traffic Monitor" est la solution la plus lourde, car des fonctionnalités supplémentaires, par exemple la surveillance de l'activité des utilisateurs, sont implémentées en tant que produit indépendant et il n'y a pas de gestion centralisée.

Dans "Falcongaze SecureTower", toutes les fonctionnalités nécessaires sont disponibles dans une seule console, ce qui fait de ce système le plus pratique et préféré dans le cadre de l'étude.