Salutations à tous! Qui parle espagnol? Super! Nous avons gagné ce prix parce que le matin notre équipe, l'équipe espagnole, a participé à un tournoi de football et a reçu ce trophée, donc je m'excuse auprès de l'Argentine et de l'Afrique du Sud d'avoir gagné ce prix. Merci à tous d'être venus à notre présentation. Tout d'abord, permettez-moi de vous présenter mon ami Juan Corrido, et je suis Chema Alonso. Nous travaillons dans une petite entreprise espagnole Informatica64, et avant d'entamer une conversation sur le sujet, je souhaite vous présenter notre pays.

L'Espagne est un petit pays au milieu de tout, elle est située entre l'Europe, l'Afrique et l'Amérique du Sud, car c'est notre histoire. Si vous n'êtes jamais allé en Espagne, vous devriez y aller. Je viens de Madrid, c'est une belle ville, c'était la capitale d'un grand empire il y a 500 ans. Si vous venez à Madrid, vous ne vous sentirez pas comme un étranger, car si vous êtes venu à Madrid, vous êtes déjà Madrid. Juanito d'une autre ville, de Séville. Cette ville était la capitale de l'Empire arabe au 7ème siècle, lorsque l'Espagne était un pays arabe. Sur la diapositive, vous voyez la Tour dorée, elle est construite en or, qui a été importée d'Amérique du Sud en Europe.

Séville est très célèbre pour son flamenco, ses festivals et ses monuments - sur cette diapositive l'un des plus grands monuments architecturaux, la Plaza de España, vous le savez probablement tous. Vous devez visiter ce monument et vous tomberez amoureux, car si Anakin Skywalker tombe amoureux de Séville, vous pouvez le faire aussi. Alors n'oubliez pas de visiter notre pays.

Juanito de Triana, est une petite république indépendante de Séville, très célèbre pour la Semaine Sainte, car ses habitants sont très religieux et des milliers d'entre eux tiennent des représentations religieuses à cette époque, et bien sûr, après cela, ils boivent.

Donc, nous travaillons chez Informatica64 et probablement beaucoup d'entre vous ont entendu parler d'un outil que nous avons développé appelé Foca. Il s'agit d'un outil gratuit que vous pouvez utiliser pour pirater des informations, des tests de pénétration, etc. Demain, nous allons publier dans notre atelier en ligne à 8 heures une nouvelle troisième version de ce programme, afin que chacun d’entre vous puisse participer à son test.

Le sujet de notre exposé d'aujourd'hui concerne les applications distantes utilisant Citrix et le service Terminal Server de Windows. Les entreprises les placent dans les nuages. Dans notre présentation, nous décrirons comment utiliser les applications avec l'extension .ica et les fichiers Terminal Service, en automatisant l'analyse des données à l'aide de FOCA. Cela permet à un attaquant d'identifier les logiciels internes, les réseaux internes et de combiner des informations lors de l'analyse PTR et lors d'attaques malveillantes à l'aide de fichiers Excel. En conséquence, nous utiliserons la fonction de politique de sécurité délicate des applications Excel distantes, qui donne aux pirates la possibilité de contourner les restrictions de macro et d'accéder aux informations confidentielles de l'entreprise.

Auparavant, nous avons effectué une grande quantité de travail sur ce sujet, sur le sujet de Citrix et du service Terminal Server de Windows, mais nous pensons toujours que cela est important, car jusqu'à présent, personne ne s'est vraiment préoccupé de ce problème. Nous montrerons à quel point il est facile pour un pirate d'infiltrer les données de l'entreprise à l'aide de ces outils.

Il est très facile de trouver le point d'entrée d'une entreprise qui recherche des applications ou des connexions à distance via Google. Ils recherchent des fichiers .rdp. Vous pouvez trouver près de deux mille places, 2000 serveurs publiant de telles applications. Vous pouvez également trouver des sites gouvernementaux qui utilisent des applications "cloud" distantes, vous pouvez simplement cliquer dessus et voir ce qui se passe.

Vous pouvez faire à peu près la même chose dans BING. Vous ne pouvez pas utiliser le modificateur d'extension de fichier, mais vous pouvez utiliser le type de fichier .txt et rechercher les modificateurs qui apparaissent dans tous les fichiers dans des milliers d'applications distantes que vous avez trouvées.

Certains des endroits que nous découvrons en utilisant ces applications distantes sont des sites gouvernementaux. Sur la diapositive, vous voyez le système de gestion des ordres de patrouille situé sur le domaine .mil aux États-Unis, c'est le site des militaires.

Nous allions faire une démo basée sur ce site et parler avec Jeff, mais aujourd'hui il l'a corrigé, et nous ne savons pas pourquoi. Mais nous sommes prêts à vous montrer une expérience avec un autre site gouvernemental - le California Department of Transportation.

Juste en lisant cette page, en bas, vous pouvez trouver l'application RouteCleaning distante, qui est un fichier avec l'extension .ica, et la télécharger en cliquant sur le lien. Voyons voir ce que nous obtenons. Je vous assure, cela a fonctionné il y a 5 minutes. Eh bien, nous n'avons pas réussi, mais ne vous inquiétez pas, nous avons une autre démo.

Dans cet environnement, comme nous le verrons, il y a tellement de choses à se soucier, et il est très difficile d'assurer la sécurité de toutes les applications. Cette diapositive avec Leonardo DiCaprio n'a pas de sens, car elle fait référence à une démonstration ayant échoué. Encore désolé, mais il y a 5 minutes, cela a vraiment fonctionné.

Insistez-vous pour que nous réessayions? Eh bien, nous allons taper à nouveau dans le California Department of Transportation dans le navigateur. Non, ça ne marche plus. Ils l'ont réparé! Mais croyez-moi, il y a 5 minutes, tout a fonctionné pour nous. Eh bien, ne vous inquiétez pas.

Continuons. Le plus gros problème avec ces fichiers de configuration est leur verbosité. Vous pouvez simplement lire les fichiers .txt et y trouver de nombreuses informations, telles que l'adresse IP interne et les mots de passe utilisateur chiffrés. Vous pouvez déchiffrer ces mots de passe cryptés, mais vous ne pourrez pas accéder au système à l'aide d'un compte anonyme ou d'un compte utilisateur. Mentionné ici est un logiciel interne. Ces fichiers sont donc idéaux pour les cyberattaques ciblées comme APT pour les personnes qui collectent des informations pour organiser de telles attaques. Une simple recherche de fichiers .ica sur Internet permet de détecter des fichiers avec un mot de passe pour Oracle simplement dans le texte.

Pour cela, vous n'avez rien à faire de spécial, il y a suffisamment d'informations dans ces fichiers. Par conséquent, nous avons décidé d'ajouter ce type de fichier à notre outil FOCA, qui est utilisé pour collecter des informations et identifier les sites Web des entreprises. Vous voyez déjà une nouvelle version du programme, qui sera disponible demain pour les gars qui recherchent ce type de fichiers et en extraient des informations.

Le deuxième gros problème est qu'il s'agit de tous les fichiers texte avec l'extension .txt, donc l'attaquant peut modifier librement les fichiers de configuration et ainsi accéder à d'autres parties du système d'exploitation. Il peut générer des messages d'erreur sur le serveur, donc lorsque vous utilisez Citrix, vous recevrez un message indiquant que ce fichier ou cette application n'est pas sur le serveur. Un pirate pourra également obtenir la liste complète des applications installées sur votre ordinateur.

Il est très simple de le faire avec les services Terminal Server - en mode d'application distante, la commande -0 donnera accès à l'ensemble du bureau et la commande -1 ne donnera accès qu'aux applications. Les versions avec un nombre <6 pour les protocoles RDP créent un shell alternatif, bien qu'elles ne fonctionnent pas avec les services Terminal Server sous 2008. Par exemple, vous recevez divers messages d'erreur, tels que «Accès refusé», car ce fichier appartient au système d'exploitation. Mais le fait que vous ne puissiez pas accéder à ce fichier signifie qu'il ne se trouve pas sur le serveur, mais sur l'ordinateur.

La chose positive est que vous pouvez faire la même chose dans Citrix, et il n'y a aucune protection ici pour empêcher une connexion, une autre connexion, une autre et ainsi de suite, vous n'avez même pas besoin d'entrer captcha.

Vous pouvez optimiser cette procédure à l'aide d'un programme créé par nos soins appelé CACA («AS»), qui est l'abréviation de la phrase «Citrix computer applications».

Vous avez juste besoin d'ouvrir "AS", sélectionnez un fichier .ica, sur le côté du bloc-notes, vous voyez une liste de paramètres "ne pas dépasser", "calculer", "nombre de menaces" et ainsi de suite, vous appuyez sur le bouton Démarrer et vous pouvez prendre une tasse de café pendant que CACA fait le travail pour vous. Elle essaie d'ouvrir l'application, tout en faisant des instantanés, donc quand elle a fini de travailler, vous pouvez afficher les messages d'erreur. Ainsi, vous pouvez savoir si cette application existe ou non sur le serveur. Vous pouvez utiliser une très grande liste d'applications. En lançant «KAKA» sur votre ordinateur en début de journée, à la fin de la journée vous recevrez une liste d'applications dans «KAKA».

Une autre chose qui peut être faite avec les services Terminal Server, nous avons appelé "Jouer du piano". Il existe de nombreux liens dans les services Terminal Server et Citrix, en particulier dans Windows 2008, trop de variables, telles que% SystemRoot%,% ProgramFiles%,% SystemDrive%, trop de raccourcis clavier et de nombreuses fonctions qui permettent à un pirate d'atteindre ces parties du système, pour que même l'administrateur système n'obtient pas.

Nous aimons vraiment Windows Server 2008, car cela vous aidera dans tout! Si vous demandez une application qui n'est pas dans le système d'exploitation, Windows Server 2008 vous donnera une fenêtre avec une erreur et un bouton d'aide. Pourquoi ne pas profiter d'une telle courtoisie? Ainsi, lorsque vous cliquez sur le bouton Aide, le programme vous propose de lire le manuel avec de nombreux liens qui vous permettent d'ouvrir IE, d'activer le panneau «Ouvrir un fichier», d'exécuter une sorte de commande, etc.

«Jouer du piano» vous permet d'utiliser de nombreux raccourcis clavier pour accéder à différentes parties du système d'exploitation.

Lorsque vous les utilisez, nous obtenons de plus en plus de nouveaux raccourcis clavier.

Une fonction intéressante est la fonction des touches collantes. Si vous appuyez sur la touche MAJ trois à quatre fois de suite, le système d'exploitation affiche un menu pour définir la fonction de collage des touches avec le panneau de commande. Ainsi, même si vous n'avez pas accès au panneau de contrôle via des touches rémanentes, vous pouvez configurer tous les panneaux de contrôle du système d'exploitation en cliquant simplement sur «Enregistrer».

Nous allons maintenant vous montrer une démonstration du site Web de Citrix. Il s'agit d'un site Web Sitrix, mais cette page est destinée à démontrer les capacités des serveurs, donc notre démo est complètement légale.

Nous entrons le nom d'utilisateur et le mot de passe et entrons dans l'environnement Citrix. Vous voyez beaucoup d'applications ici. Nous allons utiliser Excel, car le thème de notre présentation est Excel. Passons donc à l'application et exécutons Excel.

Le système charge maintenant les composants clients. Tout est prêt, maintenant nous utilisons IE. Croyez-moi, Excel fonctionne, seule la vitesse d'Internet est faible. Ici, enfin, la fenêtre Windows Server 2008 est apparue, nous nous connectons à l'Excel distant. Très lentement ... si quelqu'un mène une attaque d'homme au milieu sur ce réseau, arrêtez de faire ça (rires). Qu'est-il arrivé à Internet?

Très, très lentement ... enfin, enfin! Nous avons ouvert Excel! Comme vous pouvez le voir, les données financières confidentielles de l’entreprise sont apparues à l’écran.

Ce fichier doit être protégé par l'environnement Citrix, essayons d'utiliser des variables d'environnement pour se connecter au répertoire racine. Comme vous pouvez le voir, lorsque nous essayons d'ouvrir la bibliothèque «Mes documents», nous obtenons des messages «Accès refusé», mais vous pouvez faire de nombreuses astuces.

L'une de ces astuces consiste à créer un raccourci pour la commande cmd, puis à l'exécuter ... ne fonctionne pas! Ils l'ont réparé. Pas effrayant, il y a beaucoup de consoles. Créez un raccourci pour PowerShell et exécutez-le. Comme vous pouvez le voir, cela a fonctionné! Maintenant, nous pouvons accéder à tout ce dont nous avons besoin.

C'est très difficile pour nous, car chaque jour les systèmes d'exploitation se compliquent, et les applications qui publient sur le serveur se compliquent aussi. Ainsi, chaque application que vous publiez sur les services Terminal Server sert de moyen d'accéder à votre système d'exploitation. De plus, chaque application est un moyen d'augmenter les privilèges d'accès. Les applications complexes sont optimales pour de telles opérations, et Excel est une application si complexe que les entreprises publient via des services pour des applications distantes.

C'est un outil très puissant, et les patrons adorent Excel, car vous pouvez créer de nombreux graphiques et diagrammes amusants, analyser un tas de données, connecter Excel à des bases de données, effectuer une exploration de données et faire beaucoup d'autres choses conviviales pour les entreprises.

Mais pour faire tout cela, vous avez besoin d'un environnement Visual Basic. Vous pouvez supprimer Visual Basic de votre Excel, mais en même temps, il deviendra une application complètement différente, il ne restera pas Excel.

L'idée est donc que grâce aux capacités de Visual Basic, vous pouvez faire beaucoup de choses avec Excel. Montrons-le.

Ainsi, nous avons Windows 2008 avec des services de terminaux, et dans cet environnement, nous publions Excel 2007. Nous l'utilisons car les politiques de sécurité, les politiques de restriction des applications sont plus ou moins les mêmes. La principale différence entre la sécurité de MS Office 2010 et 2007 est le bac à sable, c'est-à-dire par rapport aux fichiers que vous téléchargez à partir d'une source non sécurisée sur Internet. Mais une fois que vous avez téléchargé le fichier sur votre ordinateur, les stratégies de sécurité de groupe seront les mêmes pour les macros. Vous pouvez utiliser des macros non signées et des macros tierces.

Ainsi, dans cet environnement, nous pouvons exécuter Excel avec des macros. Par défaut, les politiques de sécurité permettent à l'utilisateur de choisir d'activer ou non les macros. Toutefois, lorsque vous démarrez Excel sur un serveur distant, ce choix est une option supplémentaire et les macros sont activées par défaut, car Visual Basic pour Applications ne fonctionne pas sur l'ordinateur local, mais sur le serveur. C'est une grosse différence.

Dans cet exemple, nous allons créer un panneau, et vous voyez que dans le message de politique de sécurité, cette option pour travailler avec la macro est sélectionnée par l'utilisateur - si oui ou non ce contenu peut être utilisé. Bien sûr, nous cliquons sur «Autoriser», après quoi un graphique avec les indicateurs financiers de l'entreprise apparaît à l'écran.

Avec cette attitude envers l'application, vous pouvez faire beaucoup de choses, par exemple, afficher les processus en cours d'exécution. À l'aide de Windows Management Instrumentation, vous pouvez utiliser les commandes pour obtenir les résultats et les afficher dans un fichier Excel.

Nous allons fermer cette fenêtre et revenir à la présentation. Après avoir vu cette démo, il devient clair que vous devez prendre soin de la sécurité Excel dans un environnement distant. La première chose à faire pour l'administrateur système est de verrouiller certaines consoles spéciales, telles que -cmd.exe, -powershell, -script, -cscript. Mais il y a trop de consoles là-bas, et une sauvegarde dans Windows Server 2008 crée des copies de tous ces panneaux de contrôle. Cela crée un double problème car les consoles sont dupliquées. Dans cet environnement, toutes les consoles sont interdites, pour cela nous avons utilisé des ACL ACL et des politiques de sécurité, mais nous pouvons même utiliser des consoles d'un autre système d'exploitation.

Cette idée a été avancée par Stevens et que vous pouvez incorporer une dll dans un fichier excel et que cette dll est un interpréteur répandu. Par conséquent, simplement en appelant l'interpréteur à partir de votre DLL, vous aurez accès au serveur. Voyons donc la deuxième démo, qui traite des consoles interdites. Nous allons entrer dans Windows Server 2008 et essayer d'exécuter cmd.exe, ce qui est interdit. Vous voyez que rien ne fonctionne pour nous, car cette console est interdite - une inscription apparaît que ce programme est bloqué par les politiques de sécurité du groupe.

Mais le fichier Excel que nous sommes sur le point d'ouvrir contient .dll de ReactOS et .dll pour l'éditeur de registre, également de ReactOS. Par conséquent, nous ouvrons la ligne de commande en appuyant sur le bouton "Ligne de commande", et maintenant le fichier Excel extrait le fichier .dll pour l'exécuter. En fait, nous allons obtenir un interpréteur de commandes ReactOS.

Vous voyez à l'écran que nous avons obtenu l'interpréteur de commandes ReactOS, qui n'est pratiquement pas différent de l'interpréteur de commandes de Windows 2008. C'est donc une bonne astuce.

Dans le même temps, aucun cmd.exe n'est visible dans le gestionnaire de tâches, car il s'agit d'un fichier .dll dans le fichier Excel et seule l'application EXCEL.EXE peut être vue dans le gestionnaire de tâches, de sorte que la société que vous avez attaquée ne soupçonnera rien.

Revenons à nos diapositives. Après avoir visionné la dernière démo, vous pouvez dire - ok, je désactiverai toutes les macros de mon ordinateur. Mais le fait est que, selon les politiques de sécurité, la désactivation de Visual Basic signifie l'interdiction de son utilisation pour toutes les applications bureautiques, et pas seulement pour Excel, c'est-à-dire qu'elle affectera Word, PowerPoint, Access, etc.

Il existe 4 options de sécurité des macros dans les paramètres Excel: n'utilisez pas de macros, utilisez uniquement des macros signées, utilisez des macros à la discrétion de l'utilisateur pour chaque cas spécifique et utilisez toutes les macros. Si l'utilisateur est un hacker, il sélectionnera 3 options. Nous allons maintenant vous montrer la démo Excel, pour laquelle nous avons choisi la première option - n'utilisez pas du tout de macros.

Nous utilisons à nouveau le fichier Excel publié via l'environnement distant, nous retournons donc à Windows 2008 et quittons la connexion Internet inactive. Ensuite, nous allons aux politiciens, cochez la case "Activer" pour activer les politiques de sécurité et sélectionnez le troisième paramètre "Aucun avertissement pour toutes les macros, mais avec une interdiction de toutes les macros" dans le menu déroulant.

Ensuite, nous cliquons sur les boutons "Appliquer" et "OK", attendons que les paramètres changent, revenons au client et ouvrons le fichier Excel. C'est l'un de mes trucs préférés. Lorsque vous parvenez à ouvrir un document, vous voyez que rien ne peut être fait car tout est interdit. , , .

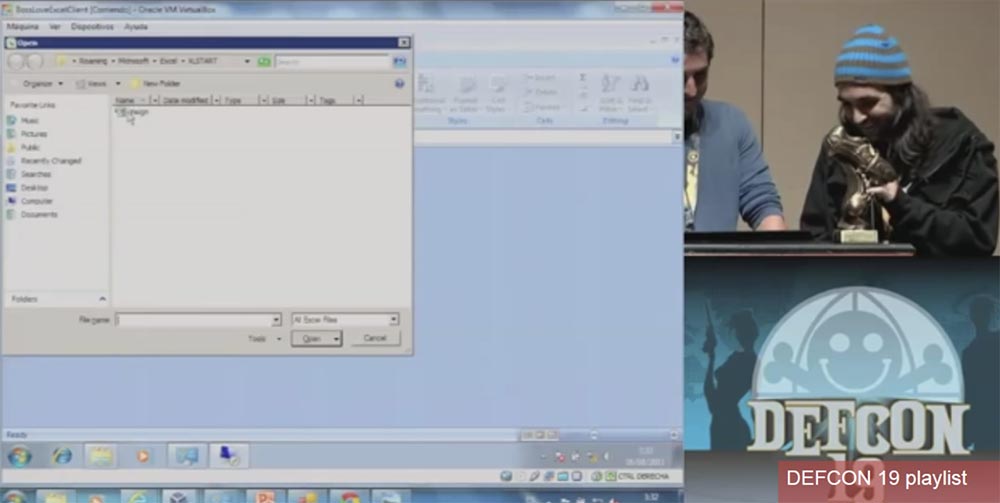

Excel – trusted locations. – , , . , . , – , . , – Excel. , , . , , !

, – ! , – ! , , , . . , .

, 4 . : 1 – , 2- , – , 4 – . « ».

«», «» .

, Excel , , . « », « ».

, . , , . , , Certificate Import Wizard!

, , – « » « » ( ).

, , . , . CRL, CRL HTTP LDAP, HTTP SQL Injection, SQL . Excel -, , , , , CRL.

SQL, , , - CA DHS , . , , FOCA.

:

- DHS;

- ;

- Excel CA;

- URL CRL , , ;

- DHS Excel .

, , , , .

, , , -, , . Excel , . , .

TS Web Access – « TS Web Access». , , , HTTP. , , , .

, , !

:)

, . ? ? , ,

VPS $4.99 ,

entry-level , : VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps $19 ? ( RAID1 RAID10, 24 40GB DDR4).

Dell R730xd 2 - Equinix Tier IV ? 2 Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 $199 ! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?