Nous continuons la série d'articles sur la sensibilisation à la sécurité ou, en termes simples, sur la formation de nos employés pour contrer les attaques de phishing. Souvent, une telle formation est mise en œuvre sur le genou, mais elle ne peut être vraiment efficace que si elle se développe en un processus intégré à part entière au niveau de toute l'organisation. Avec des lettres de bonheur régulières (ainsi que la cupidité, l'anxiété, la curiosité et d'autres attributs de phishing). Nous parlons de la façon dont nous l'imaginons et de la façon dont nous le mettons déjà en œuvre sous la coupe.

Tout d'abord, une brève répétition du matériel, pour ceux qui n'ont pas lu l'article précédent. En 2016, il y a eu une augmentation des attaques de phishing dans le monde. Les attaquants ont réalisé qu'il est beaucoup plus facile d'attaquer les employés des entreprises que d'essayer de percer les équipements de défense du périmètre, car les gens, contrairement aux machines, ont un système très vulnérable - la psyché.

Un vecteur psychologique spécifique est posé dans chaque attaque de phishing:

- La peur. Le vecteur vise à former dans l'esprit humain une image d'une menace spécifique pour la vie et le bien-être (30 000 personnes ont été radiées de votre compte, l'enfant a été emmené en ambulance, etc.). Très souvent utilisé dans les e-mails de phishing de masse.

- La cupidité. L'un des vecteurs d'attaque les plus populaires visant à un désir immodéré de profit.

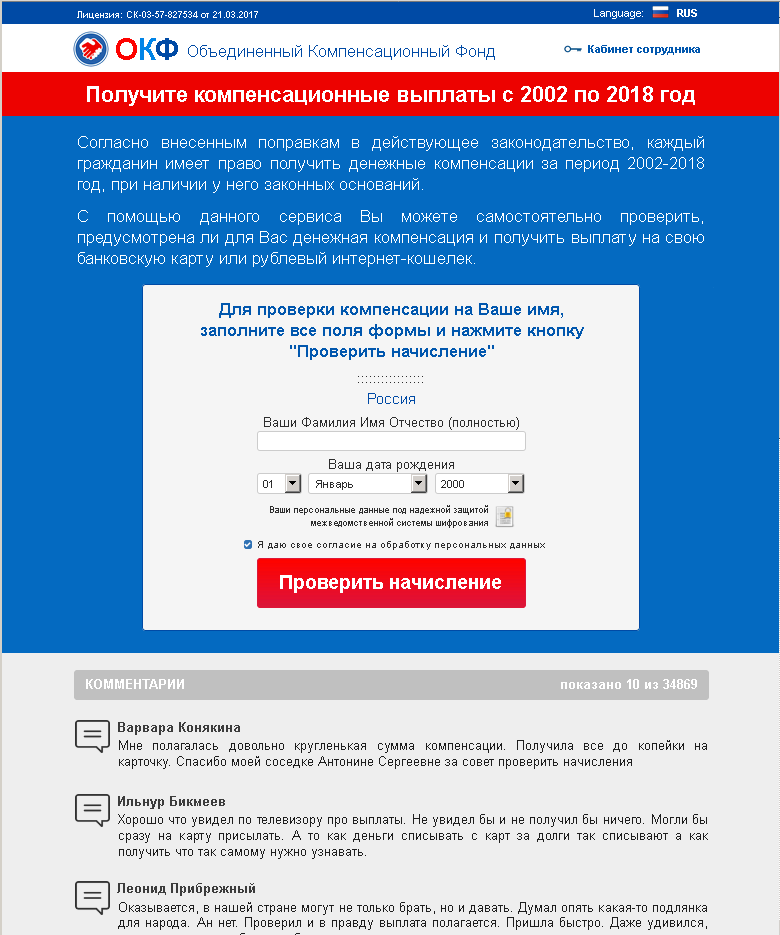

Dans notre pratique, il y avait un cas où un document était envoyé au client avec un lien hypertexte vers la page de phishing, où il était proposé de recevoir un paiement d'indemnisation, mais avant cela, payez les frais en entrant vos données personnelles, y compris les informations de carte bancaire.

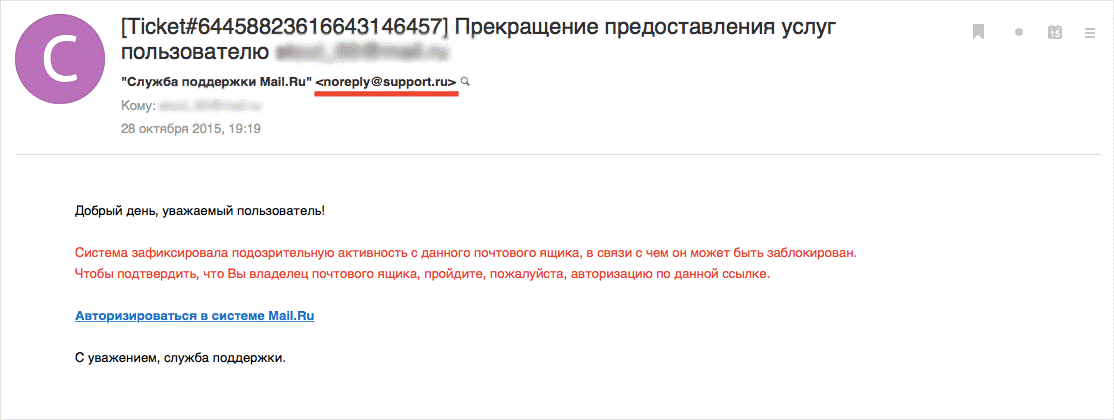

Voici à quoi ressemblait la lettre:

En cliquant sur le lien, la page

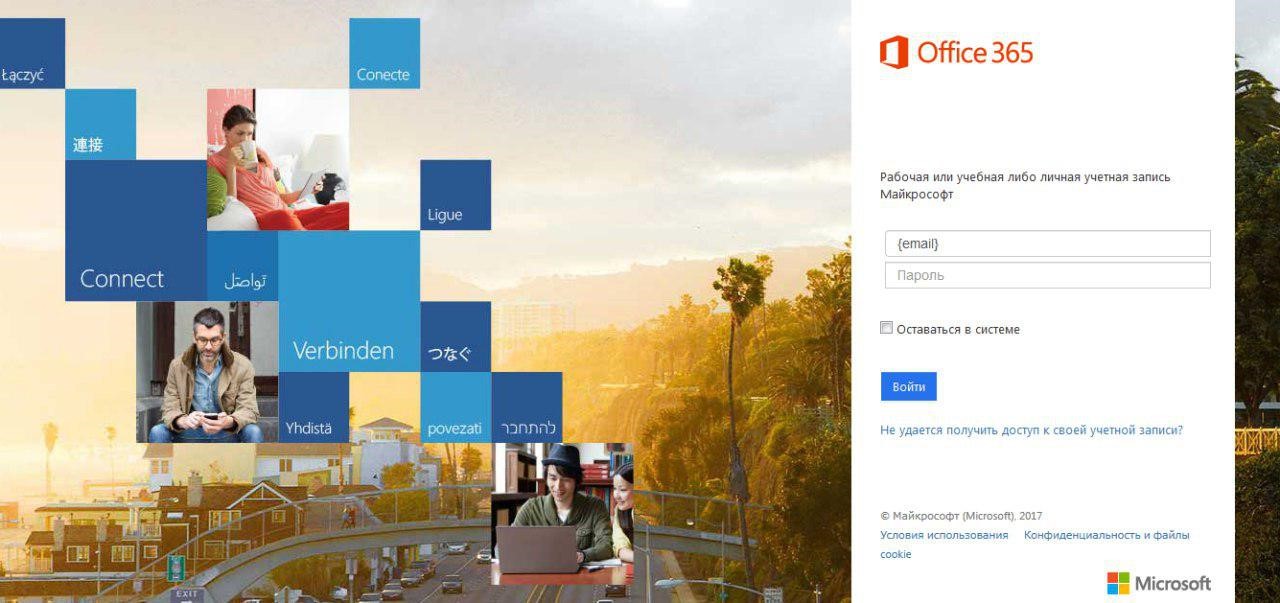

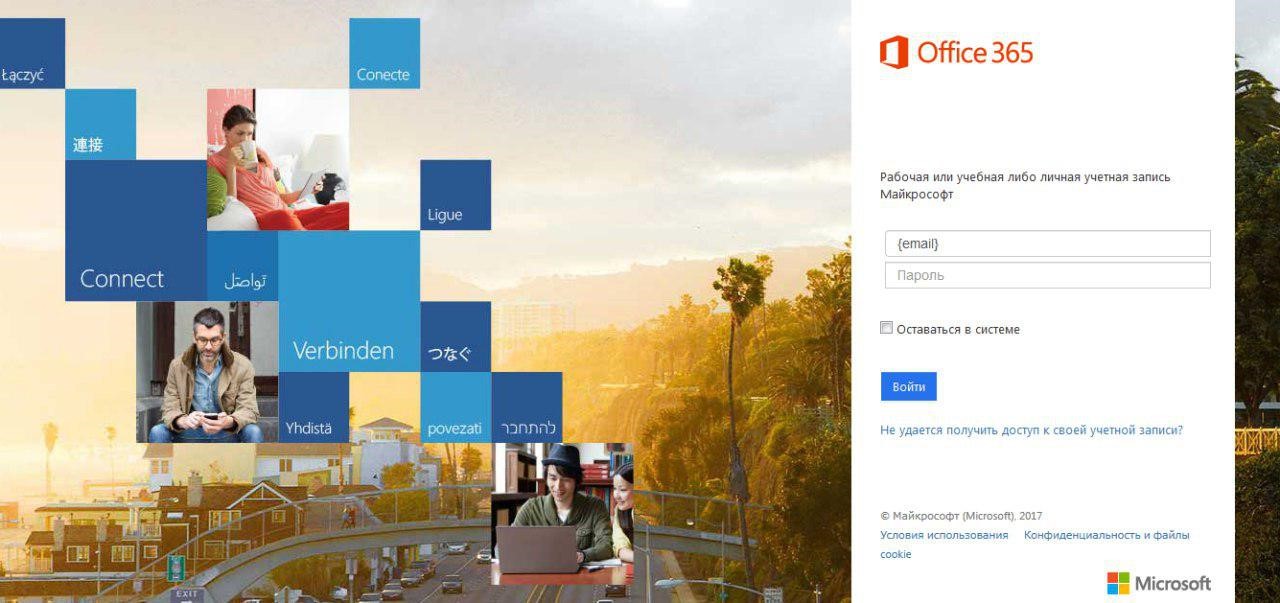

- Inattention. Le vecteur suivant peut être distingué dans une catégorie distincte, car il est constamment utilisé sur les sites de phishing où une personne peut se trouver. Un tel site de phishing est une fausse page d'une ressource populaire et nécessite généralement un nom d'utilisateur et un mot de passe. À des fins de formation, nous avons implémenté la page suivante de ce type:

La façon la plus simple d'utiliser ce vecteur est de remplacer la chaîne d'origine par la plus similaire, par exemple, rtk-solar.ru au lieu de rt-solar.ru. Les homoglyphes sont également très souvent utilisés. Un homoglyphe est l'un des deux graphèmes, signes ou glyphes ou plus dont les formes semblent identiques ou ne peuvent pas être différenciées par une inspection visuelle rapide. Par exemple, le russe «a» et l'anglais «a» sont des homoglyphes. Autres exemples d'homoglyphes:

Source: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domainov

Il existe également des catalyseurs d'attaque supplémentaires. À quand remonte la dernière fois que vous avez vérifié la fiabilité des liens ou des pièces jointes dans une lettre reçue de votre superviseur? Et si la lettre contient toujours les mots «urgent», «aujourd'hui», «rapide», alors avec une probabilité de 97%, l'employé qui l'a reçu oubliera tout dans le monde et deviendra une proie facile pour les attaquants. Par exemple, l'un des clients a reçu du phishing, dans lequel, dès que possible, il a dû commencer à exécuter l'ordre de la Banque centrale de la Fédération de Russie.

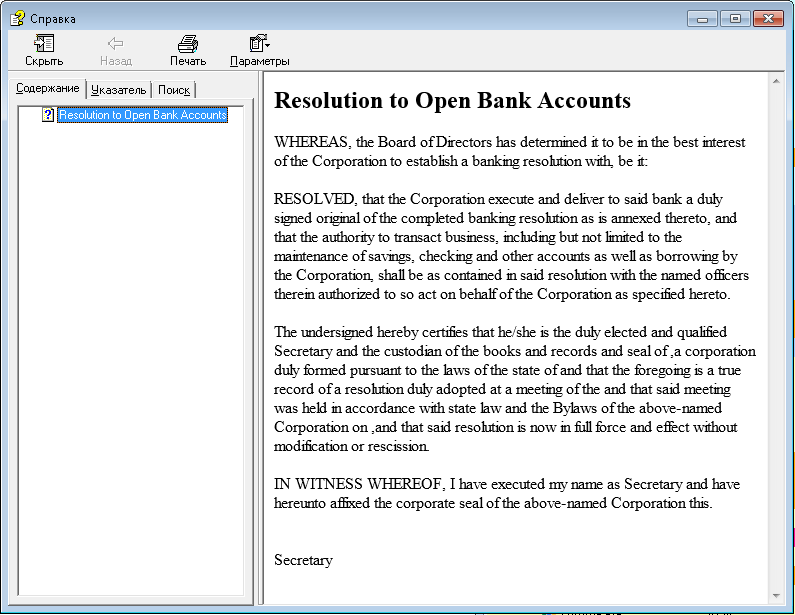

La lettre contenait une archive, à l'ouverture, que l'utilisateur a vu ce qui suit:

En attendant, des logiciels malveillants se téléchargeaient et se téléchargeaient sur l'ordinateur en arrière-plan ...

D'autres vecteurs d'attaque peuvent être trouvés

dans la classification des attaques anti-phishing numériques.Si la présence d'attaques de phishing est considérée comme le problème n ° 1, étrangement, le problème n ° 2 est une contre-réaction au problème n ° 1. Pourquoi Parce que les services de sécurité de l'information des entreprises comprennent et voient le problème, mais, en règle générale, le résolvent de manière dépassée. Par exemple, ils envoient habituellement des employés à des cours de formation pendant plusieurs jours.

Les cours à temps plein ont un problème principal - il est impossible de comprendre comment les utilisateurs mettent leurs connaissances en pratique.

Alors, comment construire une formation efficace des employés?

La partie théorique. Le matériel de formation doit:

• être constamment à jour.

• être en format audio-vidéo-texte et avoir de l'interactivité (la qualité de la perception et de l'assimilation des informations par les employés en dépend directement)

• avoir une partie test pour tester les connaissances acquises.

La partie pratique. Le développement des compétences est un élément obligatoire du programme. Et surtout, si cela se produit dans des «conditions de combat», c'est-à-dire sur le lieu de travail et dans le système de messagerie installé dans l'entreprise.

Pour mettre en œuvre un tel système de formation au sein de l'entreprise, il faudra:

• mettez en surbrillance le fer / serveur virtuel.

• acheter un domaine et configurer mx- / ptr-record.

• vérifier les adresses IP dans les listes noires.

• Déployez le serveur de messagerie sur lequel vous souhaitez configurer la stratégie SPF, DKIM et DMARK.

Après cela, nous serons complètement sûrs que les lettres parviendront aux utilisateurs finaux. Mais ce n'est pas tout! ©

La prochaine étape consistera à configurer la génération de rapports sur les actions utilisateur non sécurisées. Vous devez suivre les utilisateurs qui ont ouvert le message, suivi les liens du message malveillant et ouvert la pièce jointe.

Lors de l'envoi de pièces jointes malveillantes, les fraudeurs ont besoin de plusieurs actions simples de la part des utilisateurs, que nous devons également pouvoir suivre. Les voici:

- Autoriser les macros est une technique de lancement de logiciels malveillants classique et ancienne.

- Désactivez le mode protégé, activez l'édition - par exemple, pour activer un exploit ou un objet intégré.

- Confirmez la demande DDE - le fonctionnement de ces attaques est décrit en détail dans un article sur Hacker.

Dans les attaques réelles, les demandes d'escroquerie pour de telles actions ressemblent, par exemple, à ceci:

Source: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Source: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBOu comme ça:

Source: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Source: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBAprès la mise en œuvre de la partie technique, la chose la plus difficile reste - vous devez organiser correctement le remplissage du contenu des modèles de lettres. La situation idéale est lorsque les administrateurs système surveillent les statistiques et les exemples d'attaques numériques contre d'autres sociétés et conçoivent des attaques simulées conformément aux exemples les plus dangereux. Ce n'est que dans ce cas que l'environnement de formation des personnes sera proche de la réalité.

Théorie par théorie, mais qu'en pratique? Quelques mots sur notre expérience

Si vous rassemblez tout le matériel, il s'avère que la construction de votre propre système de formation anti-phishing nécessite une grande quantité de ressources que toutes les entreprises ne peuvent pas allouer. En réponse à une demande de nos clients, nous avons mis en place la plateforme Security Awareness, qui fait partie de l'écosystème Solar MSS de services de cybersécurité gérés.

Pour tester et former des compétences, la plateforme vous permet de simuler les attaques numériques les plus dangereuses et les plus réalistes contre les employés. La principale source de schémas pour de telles attaques est des échantillons reçus par le centre de surveillance et de réponse aux cyberattaques Solar JSOC dans le cadre de ses propres services de sécurité des informations et lors de l'échange de données sur les cyberattaques avec des fournisseurs et des prestataires de services tiers. La classification psychologique et l'analyse approfondie des attaques réelles vous permettent de former systématiquement les compétences des employés.

Le contenu éducatif et de vérification de la plateforme est mis à jour mensuellement. Les spécialistes des services de sécurité du client gèrent les paramètres de fonctionnement de la plateforme: ils sélectionnent les groupes d'utilisateurs, la fréquence des formations et des formations, conduisent ces processus manuellement ou complètement automatiquement. Les responsables de la sécurité reçoivent des rapports détaillés avec des statistiques complètes sur le niveau de connaissances, les actions dangereuses et les évaluations des employés. Le système accumule et affiche des données sur les vulnérabilités détectées dans les systèmes d'exploitation, les navigateurs, les plug-ins, les clients de messagerie et les applications bureautiques pour les employés qui se comportent mal. Cela permet de hiérarchiser les processus de gestion des vulnérabilités.

Bien sûr, la plate-forme n'est qu'un moyen de résoudre le problème. Mais le sujet est important et il est tout simplement impossible de passer à côté.

Et maintenant, la question est pour vous: comment combattez-vous le phishing dans votre entreprise?