À la mi-septembre,

on a appris la fuite de près de 2 To de données, qui contenaient des informations sur le fonctionnement du système de mesures de recherche opérationnelle (SORM) dans le réseau d'un opérateur de télécommunications russe. La fuite était due à un utilitaire de sauvegarde rsync mal configuré. De telles erreurs sont une cause courante des problèmes des grandes entreprises. Dans cet article, nous analyserons les sept erreurs de sécurité réseau les plus courantes: nous expliquerons comment elles peuvent être détectées et éliminées.

Une raison courante du succès du développement d'attaques au sein du réseau est l'erreur de configuration des canaux de communication ou des systèmes de traitement et de stockage des données, ainsi que les violations des réglementations SI. Tout cela réduit l'efficacité de l'équipement de protection utilisé et augmente les chances des attaquants de s'introduire et de développer une attaque. Lors de projets d'enquête sur les incidents et d'analyse du trafic, notre équipe de

PT Expert Security Center trouve régulièrement des erreurs typiques dans les configurations des systèmes d'information et des violations des réglementations SI de l'entreprise. Voyons quelles sont ces erreurs.

7 erreurs de sécurité réseau courantes

Comme le montre notre pratique, dans 9 organisations sur 10, quelles que soient leur taille et leur champ d'activité, les erreurs suivantes sont le plus souvent rencontrées:

- Transférez les informations d'identification sur le réseau en texte clair.

- Messages électroniques non chiffrés.

- Utilisation d'utilitaires pour l'accès à distance.

- Utilisation des protocoles de diffusion LLMNR et NetBios.

- Erreurs de configuration réseau.

- TOR, tunnels VPN et autres outils pour masquer l'activité du réseau.

- Utilisation abusive des systèmes (mineurs de crypto-monnaie, torrents).

Les raisons des erreurs sont une attention insuffisante à la sécurité des informations, en l'absence ou à la violation des réglementations SI et IT dans l'organisation, des erreurs dans la configuration des systèmes et dans les grands réseaux d'entreprise car il est difficile de contrôler les configurations correctes.

Ensuite, nous allons parler de chaque erreur, quelles conséquences elles peuvent entraîner, montrer comment elles peuvent être identifiées et faire des recommandations pour leur élimination.

Transfert clair des informations d'identification sur le réseau

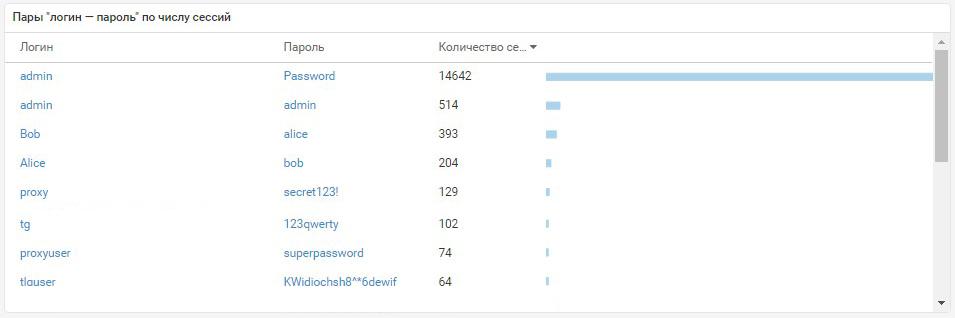

L'utilisation de protocoles réseau est toujours présente, dans laquelle les informations d'identification de l'utilisateur sont transmises en texte brut - ce sont HTTP, les protocoles de messagerie sans cryptage, LDAP et Telnet. Selon

nos recherches , le stockage d'informations importantes sous forme ouverte sur les ressources du réseau se retrouve dans 44% des organisations dans lesquelles nous avons effectué une analyse de sécurité. Dans le cas d'un réseau compromis, un attaquant peut dans un mode passif intercepter les informations d'identification, consolider sa présence dans l'infrastructure et augmenter ses privilèges.

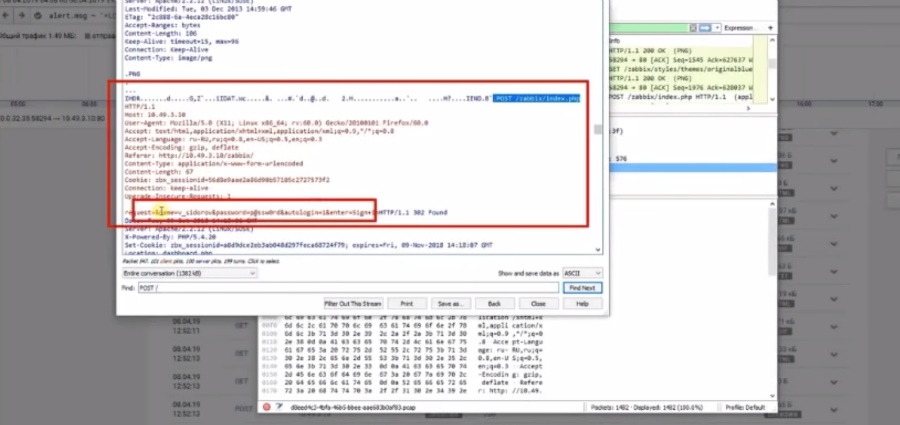

Exemple d'informations d'identification de vol identifiées avec PT NADDans la vidéo,

Exemple d'informations d'identification de vol identifiées avec PT NADDans la vidéo, nous avons montré comment utiliser le système d'analyse du trafic

PT Network Attack Discovery pour vérifier si les informations d'identification sont transmises sur le réseau en texte clair. Pour ce faire, nous avons filtré les sessions réseau dans PT NAD en fonction d'un mot de passe. Cela nous a permis de retrouver les faits du transfert des identifiants pour une application web, dans notre cas, le système de surveillance Zabbix. Possédant un compte privilégié sur le serveur Zabbix, un attaquant a le plus souvent la possibilité d'exécuter à distance des commandes sur tous les systèmes connectés à la surveillance. Dans la démonstration également, nous avons examiné un exemple d'analyse de trafic pour l'utilisation de protocoles de réseau ouverts (LDAP, FTP, HTTP, POP3, SMTP, Telnet) et l'extraction de comptes d'utilisateurs.

Il existe plusieurs façons d'éliminer le transfert des pouvoirs en clair.

- Serveurs WEB: passez de HTTP à HTTPS . Pour basculer vers le protocole HTTPS sécurisé, vous devez configurer un certificat SSL et le transfert des adresses HTTP vers HTTPS. Il est possible de configurer des certificats auto-signés sur les ressources internes de l'organisation en préconfigurant l'autorité de certification interne. Pour les ressources accessibles au public, il est préférable d'utiliser des certificats approuvés émis par une autorité de certification approuvée.

- Protocole LDAP : configurez les clients pour utiliser l'authentification via Kerberos ou utilisez une version sécurisée du protocole. Pour configurer l'authentification via Kerberos, vous devez configurer les clients pour utiliser les mécanismes d'authentification SASL GSSAPI ou GSS-SPNEGO.

- Pour configurer l'authentification TLS sécurisée, vous devez activer LDAPS sur le serveur conformément aux instructions . Ensuite, configurez les clients pour utiliser TLS (LDAPS) lors de la connexion au serveur LDAP.

- Protocoles de messagerie: configurez les clients et les serveurs pour utiliser TLS . Au lieu des POP3, IMAP et SMTP standard, nous vous recommandons de configurer les clients et les serveurs de votre organisation pour utiliser leurs analogues sécurisés POP3S, IMAPS et SMTPS conformément aux instructions de votre serveur de messagerie. Il convient de noter que lorsque TLS est activé de force, les lettres peuvent ne pas être remises aux serveurs qui ne prennent pas en charge le cryptage.

- Protocole Telnet: basculez vers SSH . Vous devez abandonner complètement l'utilisation du protocole Telnet et le remplacer par le protocole SSH sécurisé.

- FTP: mise à niveau vers SFTP ou FTPS . FTPS est une version SSL de FTP qui nécessite un certificat SSL pour son fonctionnement. SFTP est le protocole de transfert de fichiers qui utilise le plus souvent SSH. Par conséquent, il nécessite moins de configuration sur les serveurs qui utilisent déjà SSH.

Messages électroniques non chiffrés

L’erreur typique suivante est l’utilisation de protocoles de messagerie ouverts sur le chemin entre le serveur de l’organisation et le serveur de messagerie externe. Cela conduit au fait que les lettres transmises sous une forme sécurisée au sein du réseau peuvent être transmises ultérieurement sur Internet sous forme ouverte. En conséquence, un attaquant, ayant accès au trafic réseau externe (par exemple, via un fournisseur Internet), peut facilement recevoir toutes les informations des lettres.

Pour rechercher le courrier sortant non protégé qui est transmis à un réseau externe,

nous avons utilisé des filtres PT NAD en utilisant le protocole SMTP, les adresses source et de destination. Afin d'exclure les connexions chiffrées, nous avons ajouté un filtre à l'aide de la commande STARTTLS. En conséquence, une lettre a été trouvée avec la pièce jointe, transmise en texte clair.

Plus de détails sur la vidéo

Solutions possibles à l'erreur:

- Configurez le serveur pour forcer TLS lors de l'envoi de courrier (mais dans ce cas, les lettres peuvent ne pas être remises aux serveurs qui ne prennent pas en charge le chiffrement).

- Configurez l'utilisation de S / MIME , la norme pour l'envoi de messages chiffrés et signés numériquement. Nécessite la configuration du client de messagerie et du certificat S / MIME. Plus de détails ici .

- Appliquez PGP . L'utilisation forcée de PGP exclura également la transmission de lettres en clair, mais cela nécessite une configuration supplémentaire sur les clients et le transfert de la clé publique aux destinataires. Cette option est plus adaptée à une utilisation dans des cas particuliers.

Utilisation des utilitaires d'accès à distance

Les employés utilisent souvent des outils d'accès à distance (RAT), par exemple, TeamViewer, Ammyy Admin, RMS et autres. Si cela est autorisé par les politiques internes du SI, alors dans le cas où un attaquant utilise les mêmes outils, il sera difficile de distinguer leur utilisation illégitime de leur utilisation légitime.

La connectivité peut être détectée via TeamViewer à l'aide d'un système d'analyse du trafic. Dans notre cas, nous avons trouvé deux de ces sessions réseau. Si l'organisation n'autorise pas l'utilisation des utilitaires de contrôle à distance, le spécialiste de la sécurité de l'information doit mener une enquête pour déterminer la source de l'activité.

Un autre mécanisme de détection des cas d'utilisation RAT est les règles prédéfinies. Dans la vidéo avec leur aide, nous avons découvert le fait d'utiliser l'utilitaire d'administration à distance.

Recommandations pour résoudre la violation:

- Surveillez l'utilisation des utilitaires de gestion à distance. Il est nécessaire d'élaborer des réglementations SI interdisant l'utilisation non autorisée des utilitaires pour la gestion à distance, ainsi que de contrôler leur conformité. RAT peut également être désactivé au niveau de certaines fonctionnalités de sécurité réseau, telles que NGFW.

- Différenciez les droits des utilisateurs locaux sur les postes de travail. Si les utilisateurs ne disposent pas de droits administratifs redondants qui permettent, entre autres, l'installation de programmes sur des ordinateurs de travail, l'utilisation des utilitaires sera impossible.

- Introduire une politique de mise en liste blanche pour les logiciels. La méthode de solution la plus fiable mais la plus longue. Entrez la liste des logiciels «blancs» dans l'organisation et assurez-vous que tous les nœuds utilisent uniquement les logiciels de cette liste, et surveillez la pertinence de la liste. Pour configurer, vous pouvez utiliser l'utilitaire AppLocker, fourni avec Windows. Plus de détails ici .

Utilisation des protocoles de diffusion LLMNR et NetBios

Un autre problème avec les paramètres réseau pour les organisations est l'utilisation de protocoles LLMNR et NetBios usurpés. Ces protocoles permettent, via des requêtes de diffusion dans le segment de réseau L2 local, de résoudre les noms des ordinateurs voisins sans utiliser de serveur DNS. Ces protocoles sont également utilisés automatiquement lorsque le DNS n'est pas disponible. Dans le cas d'un intrus pénétrant dans le réseau interne de l'entreprise, il pourra mener une attaque "homme au milieu" (Eng. Man in the middle, MITM). Un attaquant peut répondre à une demande de diffusion et ainsi rediriger les demandes des victimes vers un serveur contrôlé par l'attaquant. La réalisation de cette attaque vous permettra d'intercepter les données d'authentification.

Nous avons

essayé d'identifier l' utilisation de ces protocoles en utilisant le widget «Protocoles d'application» dans PT NAD. Nous avons constaté qu'en plus des protocoles habituels, les protocoles LLMNR et NBNS sont utilisés. En les ajoutant au filtre, nous avons également trouvé tous les clients qui ont envoyé des demandes à l'aide de ce protocole.

Pour corriger cette erreur, vous devez:

1.

Désactivez LLMNR . Pour ce faire, vous devez d'abord configurer le DNS sur les clients. Vous pouvez désactiver LLMNR à l'aide de la stratégie de groupe «Désactiver la résolution de noms de multidiffusion» dans la section «Configuration ordinateur -> Modèles d'administration -> Réseau -> Client DNS». Pour désactiver, la valeur de la stratégie doit être définie sur "Activé".

En cliquant sur l'image s'ouvrira en taille réelle

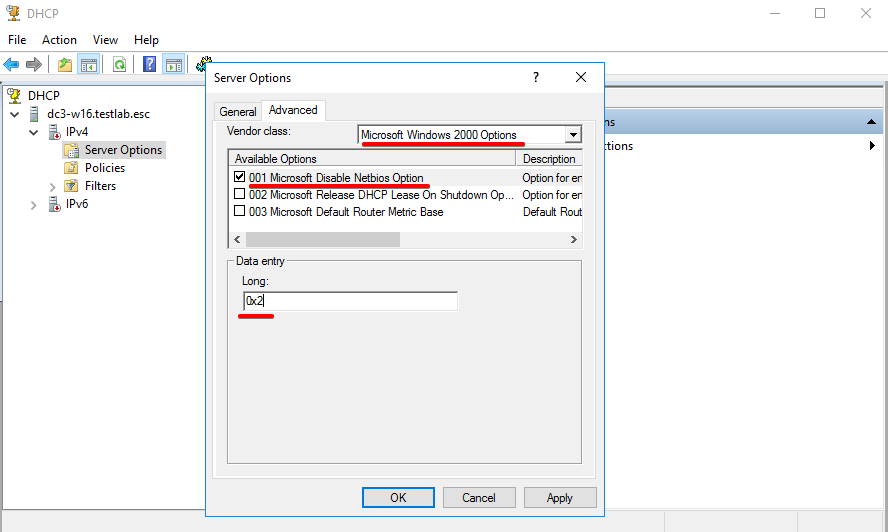

En cliquant sur l'image s'ouvrira en taille réelle2.

Désactivez NetBios . Pour ce faire, utilisez le composant logiciel enfichable dhcpmgmt.msc. Options du serveur: onglet Avancé -> Options Microsoft Windows 2000 -> Option Microsoft Disable Netbios. Définissez la valeur sur 0x2.

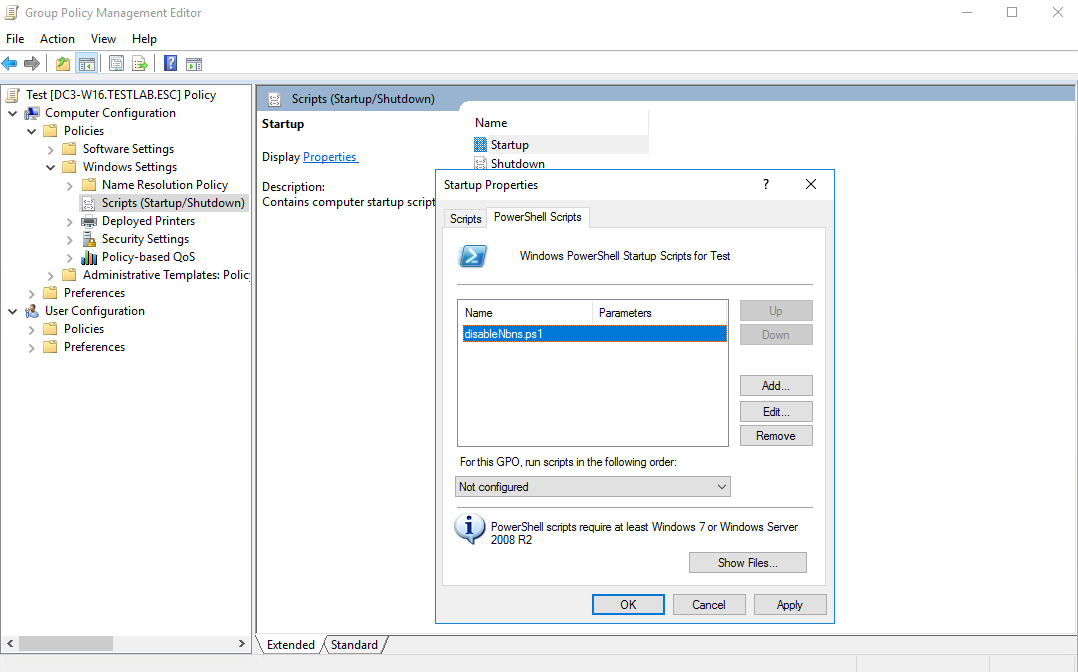

3. Vous pouvez également désactiver la prise en charge de NetBios en exécutant un script PowerShell sur les nœuds à l'aide de la stratégie de groupe Scripts dans la section Configuration ordinateur -> Stratégies-> Paramètres Windows. Vous devez ajouter un script de démarrage PowerShell avec le contenu suivant:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Ce script pour toutes les cartes réseau de la branche de registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces définit la valeur du paramètre NetbiosOptions sur 2.

Si l'infrastructure contient des nœuds exécutant Windows XP ou Windows 2000, la désactivation de NetBios peut affecter leurs performances.

Erreurs de configuration réseau

Les erreurs les plus courantes associées à une configuration réseau incorrecte:

- Des relations de «confiance» inutiles entre les sous-réseaux . Cela inclut les problèmes de restriction d'accès entre les sous-réseaux, dans lesquels l'accès non autorisé au réseau entre les sous-réseaux d'organisation internes devient possible. Par conséquent, lorsqu'un attaquant compromet une petite partie du réseau, un attaquant peut facilement prendre le contrôle des nœuds clés de l'ensemble du réseau.

- Accès des nœuds d'infrastructure aux serveurs DNS externes . Lorsque vous utilisez le système de nom de domaine interne, les requêtes DNS doivent être traitées uniquement sur les propres serveurs DNS de l'organisation. Si le DNS sur les clients n'est pas configuré correctement, dans le cas d'une demande au serveur DNS public, il existe un risque de fuite des noms de domaine internes, ainsi que de contourner le filtrage des adresses connues des serveurs de commandes de logiciels malveillants.

- Ports réseau et ports de service ouverts au réseau externe «vers l'extérieur» sans que cela soit nécessaire (par exemple, des bases de données) . En conséquence, un attaquant a de grandes opportunités pour mener une attaque. Par exemple, en raison du stockage d'informations dans une base de données non sécurisée, les données des ambulanciers de la région de Moscou ont été divulguées au réseau.

Pour identifier de telles erreurs, nous avons

utilisé l'onglet Connexions réseau PT NAD. Toutes les communications sont présentées sous forme de graphique. Nous avons essayé de trouver des connexions du sous-réseau DMZ au sous-réseau utilisateur. Pour ce faire, configurez un filtre par sous-réseau. En conséquence, nous avons trouvé une connexion réseau indésirable, ainsi qu'un événement qui s'est déclenché - l'analyse avec l'utilitaire nmap, qui sert d'indicateur de reconnaissance de réseau en cours.

Nous avons également essayé de trouver des connexions du réseau externe au sous-réseau DMZ. Nous avons analysé les protocoles d'application - vu l'utilisation active des protocoles de service, ainsi que l'événement - une tentative d'exploiter la vulnérabilité EthernalBlue qui a provoqué l'épidémie sensationnelle de WannaCry.

Ensuite, nous avons examiné le bon fonctionnement du DNS. Pour ce faire, filtrez le trafic en fonction du protocole et sélectionnez les adresses IP ne provenant pas du réseau local comme destinataire. En conséquence, nous avons trouvé des requêtes DNS sur les serveurs Google provenant d'un segment d'utilisateurs.

Les erreurs peuvent être corrigées comme suit:

- Configurez la liste de contrôle d'accès (ACL) sur l'équipement réseau pour la répartition correcte des droits d'accès entre les sous-réseaux. Une ACL est un ensemble de règles d'autorisation ou de refus pour le trafic réseau (dans le contexte d'un équipement réseau). Dans la plupart des cas, les listes d'accès sont utilisées pour le filtrage de paquets à la frontière d'Internet et d'un réseau privé, cependant, le filtrage peut également être requis à la frontière de la DMZ et d'autres sous-réseaux.

- Configurez le pare-feu . Les pare-feu doivent également être configurés non seulement à la frontière avec le réseau externe, mais également entre les sous-réseaux internes de l'organisation.

- Empêcher les modifications des paramètres réseau des utilisateurs . Pour ce faire, configurez le paramètre dans les stratégies de groupe Windows: "Configuration utilisateur -> Modèles d'administration -> Réseau -> Connexions réseau".

Masquage du trafic

Les outils de masquage du trafic peuvent être VPN, Tor, des proxys de cryptage et d'autres tunnels cryptés. Leur utilisation non autorisée et non contrôlée peut entraîner une diminution de l'efficacité des équipements de protection dans l'organisation; perte de contrôle sur le contenu transmis dans le trafic tunnelé; un attaquant peut obtenir un tunnel chiffré dans le réseau interne d'une organisation en cas de panne de l'ordinateur personnel d'un employé.

Pour identifier l'utilisation de ces outils, les filtres suivants conviennent: selon la liste de réputation tor-relays, qui contient les adresses actuelles des nœuds du réseau Tor, ainsi qu'un filtre selon le protocole TLS, puisque Tor est masqué en dessous. Le certificat TLS utilisé dans la session «suspecte» est généré automatiquement, ce qui est un indicateur de la connexion réseau Tor.

Pour détecter les VPN et autres tunnels, vous pouvez utiliser le filtre de mots-clés PPTP (Point-to-Point Protocol), et pour détecter le trafic SOCKS5, utilisez le filtre que nous connaissons déjà par protocole. Nous avons donc trouvé une session VPN avec un hôte externe et de nombreuses connexions SOCKS5.

Nous avons déjà envisagé des méthodes pour résoudre ce problème plus tôt, aidant à faire face:

- Différenciation des droits des utilisateurs locaux.

- Politique de liste blanche des logiciels.

- Configuration d'un pare-feu.

- Fermeture des ports réseau.

Mauvaise utilisation des systèmes

L'utilisation abusive des systèmes comprend l'utilisation de mineurs de crypto-monnaie, de clients Bittorent et de jeux en ligne. Bien que cela ne constitue pas une menace immédiate pour la sécurité, cela augmente la charge sur les systèmes informatiques et les canaux de transfert d'informations, et entraîne également le risque d'installer des logiciels malveillants.

La liste de réputation des mineurs

aidera à identifier les mineurs, ce qui comprend les adresses des pools de minage bien connus, ainsi que les nœuds de la chaîne de blocs de diverses crypto-monnaies. En conséquence, nous voyons un grand nombre de requêtes DNS, ce qui indique le fonctionnement du crypto mineur. Un autre indicateur du fonctionnement du mineur cryptographique peut être les règles qui ont fonctionné.

C'est encore plus facile avec Bittorent et les jeux en ligne - nous utiliserons le filtre Bittorent pour rechercher le trafic torrent, et pour les jeux en ligne, utiliser les serveurs des jeux en ligne populaires. Cela permet de calculer les employés qui n'utilisent pas leur temps de travail comme le souhaiterait l'employeur.

Les contre-mesures sont presque les mêmes que dans les paragraphes ci-dessus:

- Différenciez les droits des utilisateurs locaux.

- Politique de liste blanche des logiciels.

- Mettez à jour l'antivirus et sa base de données.

Pour résumer

Dans la plupart des entreprises, nous constatons des problèmes de configuration correcte de réseaux d'entreprise étendus et de non-conformité avec les configurations, politiques et réglementations du SI. Cela est dû à la croissance constante des réseaux et aux changements en leur sein, ainsi qu'aux changements dans les règles et les politiques elles-mêmes. Voici des directives générales pour éviter de nombreuses erreurs:

- Minimisez l'utilisation de protocoles ouverts.

- Pour contrôler la différenciation de l'accès au réseau.

- Délimitez les droits des utilisateurs.

Dans le même temps, il existe déjà des outils sur le marché qui peuvent surveiller l'activité du réseau au sein d'une organisation et détecter en temps opportun les erreurs de configuration et les activités malveillantes. Un tel système est le

PT Network Attack Discovery .

Publié par Alexey Lednev, spécialiste principal. Centre de sécurité PT Expert