Salutations! Bienvenue dans la quatrième leçon de

mise en route de Fortinet . Dans la

dernière leçon, nous avons déployé un schéma pour les futurs travaux de laboratoire. Il est temps de l'utiliser! Dans cette leçon, nous analyserons les bases des politiques de sécurité qui différencient l'accès entre les segments de réseau. Sous le chat, une brève théorie de la vidéo est présentée, ainsi que la leçon vidéo elle-même.

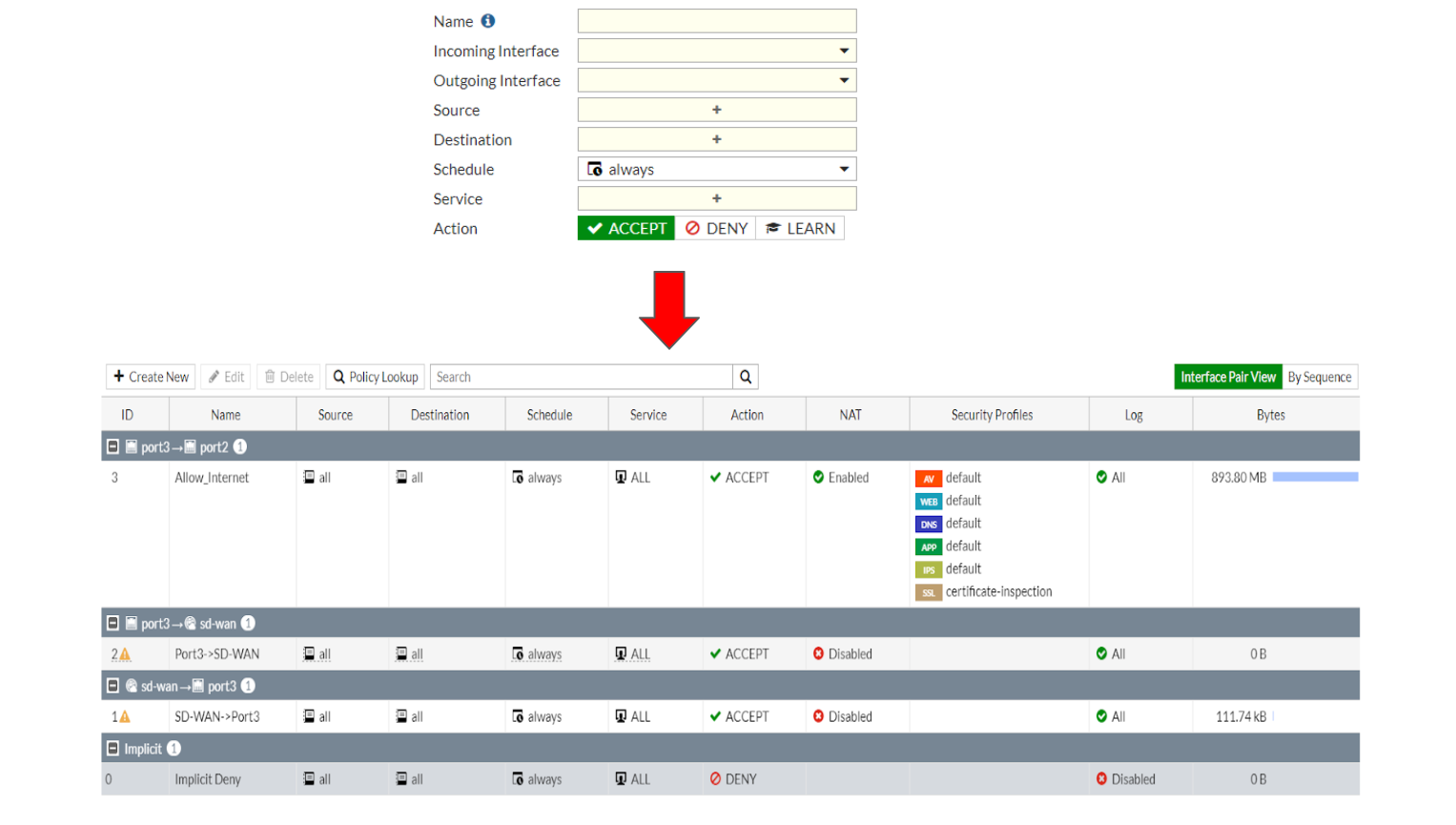

Les politiques de pare-feu sont un ensemble de critères par rapport auxquels les paquets qui tombent sur le pare-feu sont vérifiés. Il convient de noter ici que FortiGate est un pare-feu statfull, c'est-à-dire un pare-feu avec mémorisation de session. Cela signifie que si le premier paquet de la session a été autorisé par la politique de pare-feu, alors aucun paquet dans la session donnée n'est vérifié pour la conformité avec les politiques - cette session est mémorisée et autorisée. Ensuite, seul le trafic est vérifié dans le cadre des inspections de contenu (mais plus à ce sujet plus tard).

Une note importante - le trafic est vérifié pour la conformité aux politiques strictement de haut en bas. Si le trafic correspond à tous les critères de stratégie, l'action spécifiée dans la stratégie est appliquée à ce trafic (accepter ou refuser). Si le trafic ne correspond pas aux critères de toutes les stratégies, la stratégie de refus implicite lui est appliquée et ce trafic est rejeté.

Passons brièvement en revue les critères des politiques.

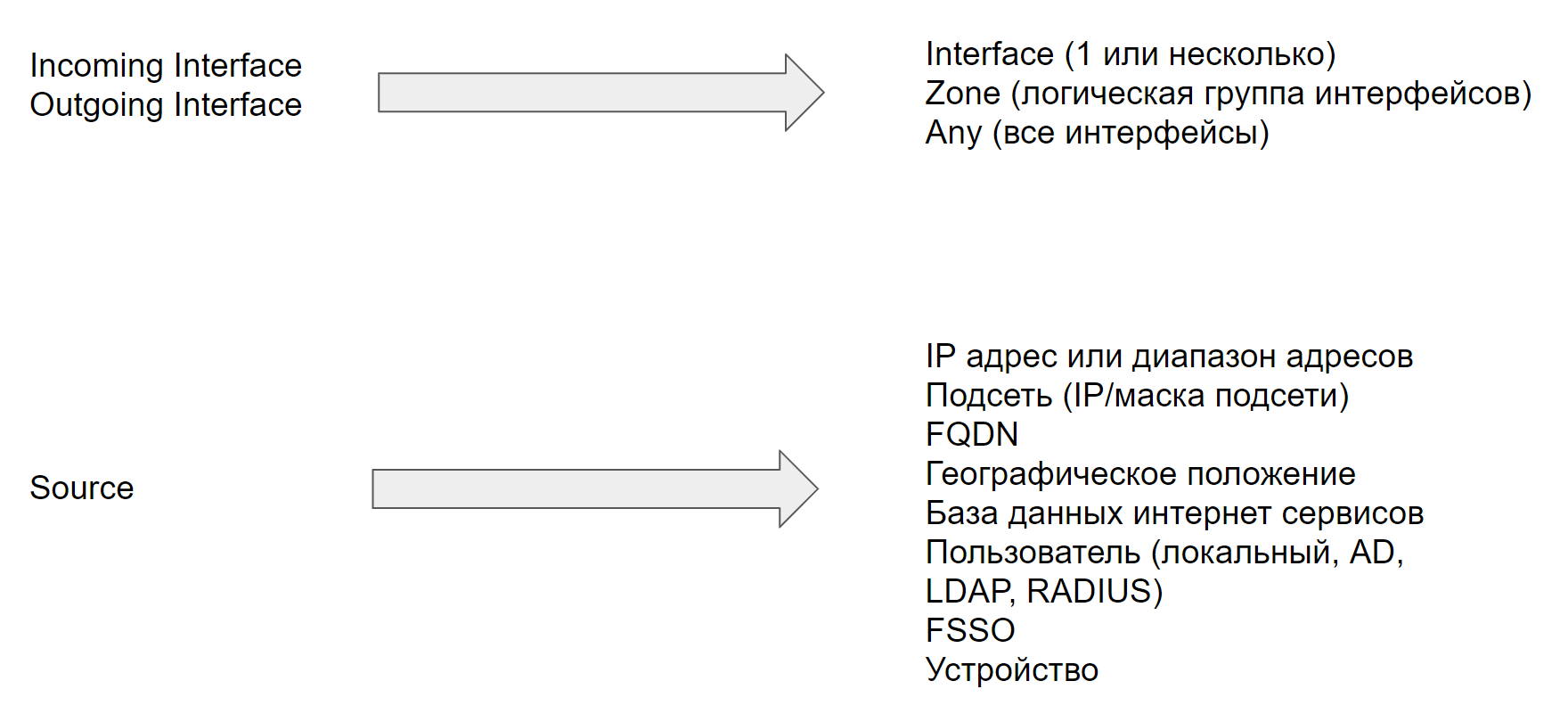

Les trois premiers critères sont les interfaces entrantes, les interfaces sortantes et la source. Les interfaces entrantes et sortantes peuvent être une ou plusieurs interfaces. Cependant, par défaut, l'utilisation de plusieurs interfaces dans les stratégies est désactivée; le didacticiel vidéo montre comment activer cette option. L'interface Any est un cas particulier d'utilisation de plusieurs interfaces. Il comprend toutes les interfaces possibles. De plus, en tant qu'interfaces, vous pouvez utiliser une zone préconfigurée - un groupe logique d'interfaces.

Un grand nombre d'objets peuvent être utilisés comme source, ils sont présentés sur une diapositive. Mais il y a certaines règles:

Au moins un des objets suivants doit être spécifié comme source: adresse IP ou plage d'adresses IP, sous-réseau, nom de domaine complet, emplacement géographique ou objets de la base de données des services Internet. De plus, si vous le souhaitez, vous pouvez spécifier la stratégie en sélectionnant un utilisateur, un groupe d'utilisateurs ou un périphérique spécifique. Les utilisateurs et les groupes d'utilisateurs peuvent être locaux ou distants. Nous envisagerons de travailler avec des serveurs d'authentification à distance plus tard dans le cours. Malheureusement, nous n'envisagerons pas de travailler avec des appareils individuels, ce matériel est au-delà de la portée de notre cours.

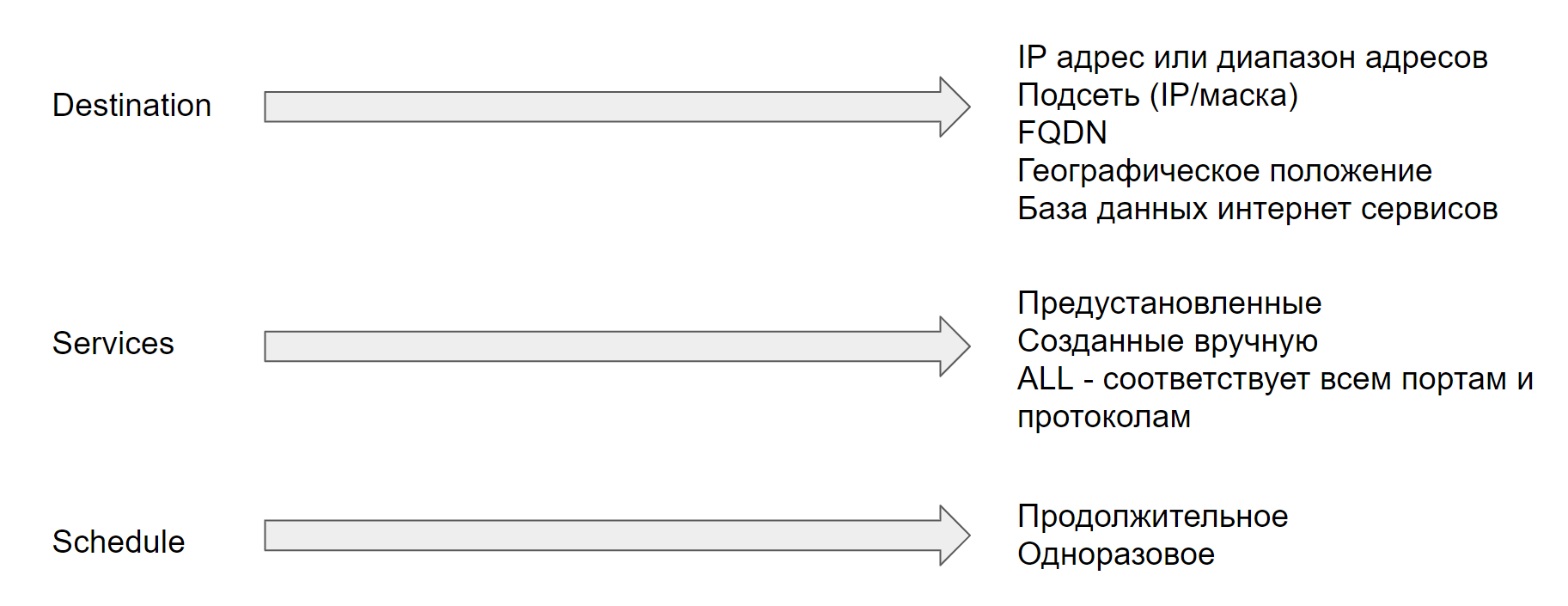

Comme le critère source, le critère de destination peut utiliser les objets suivants: adresse IP ou plage d'adresses, sous-réseaux, FQDN, emplacement géographique ou objets de base de données des services Internet.

Si vous utilisez le FQDN, assurez-vous que les serveurs FortiGate et DNS communiquent correctement, car Fortigate utilise des requêtes DNS pour déterminer les adresses IP des FQDN.

Un objet Geography représente des groupes ou des plages d'adresses IP attribuées à un pays spécifique. Ces objets sont mis à jour automatiquement via FortiGuard.

Il convient également de dire quelques mots sur la base de données des services Internet. Il contient des adresses IP, des protocoles et des numéros de port de services Internet populaires tels qu'Amazon, Dropbox, Facebook, etc. Ces données sont également mises à jour automatiquement via FortiGuard.

Le critère de service définit les protocoles de transmission (UDP / TCP et ainsi de suite), ainsi que les numéros de port. Vous pouvez utiliser les services pré-installés, si nécessaire, vous pouvez également créer les vôtres.

Et le dernier critère est le calendrier. Il peut être divisé en deux types: à long terme et ponctuel. A long terme, vous pouvez choisir les jours nécessaires de la semaine et déterminer l'heure. Dans ce cas, la politique à laquelle un critère spécifique de la planification est lié vérifiera la date et l'heure de passage du paquet. Le deuxième type est un programme unique. Dans ce cas, vous pouvez définir la date et la période nécessaires (par exemple, en raison d'un travail ponctuel, les employés auront besoin d'un accès à distance un jour et une heure spécifiques).

Enfin, nous avons examiné tous les critères des politiques de pare-feu. Comme je l'ai dit, si un paquet réseau correspond à tous ces critères, l'action spécifiée dans la politique est appliquée au trafic.

Le reste est à la pratique. La théorie et la partie pratique ci-dessus sont discutées plus en détail dans le didacticiel vidéo:

Dans la prochaine leçon, nous nous entraînerons à utiliser la technologie NAT, à la fois pour libérer des utilisateurs sur Internet et pour publier des services internes. Afin de ne pas le manquer, restez à l'écoute des mises à jour sur les chaînes suivantes:

YoutubeGroupe VKontakteYandex ZenNotre siteChaîne de télégramme