Dans les articles précédents, nous nous sommes un peu familiarisés avec la pile elk et la configuration du fichier de configuration Logstash pour l'analyseur de journal, dans cet article, nous allons passer à la chose la plus importante du point de vue analytique, ce que vous voulez voir du système et pour tout ce qui a été créé - ce sont des graphiques et des tableaux combinés en

tableaux de bord . Aujourd'hui, nous allons examiner de plus près le

système de visualisation

Kibana , examiner comment créer des graphiques, des tableaux et, par conséquent, créer un tableau de bord simple basé sur les journaux du pare-feu Check Point.

La première étape du travail avec kibana est de créer un

modèle d'index , logiquement, c'est une base de données d'indices qui sont unifiés selon un certain principe. Bien sûr, ce n'est qu'un paramètre pour que Kibana recherche plus commodément des informations sur tous les indices en même temps. Il est spécifié en faisant correspondre la chaîne, par exemple, «checkpoint- *» et le nom de l'index. Par exemple, «checkpoint-2019.12.05» s'adaptera au modèle, mais simplement «checkpoint» n'est plus là. Il convient de mentionner séparément que vous ne pouvez pas rechercher des informations sur différents modèles d'index en même temps, un peu plus loin dans les articles suivants, nous verrons que les demandes d'API sont effectuées soit par le nom de l'index, soit par une seule ligne du modèle, l'image est cliquable:

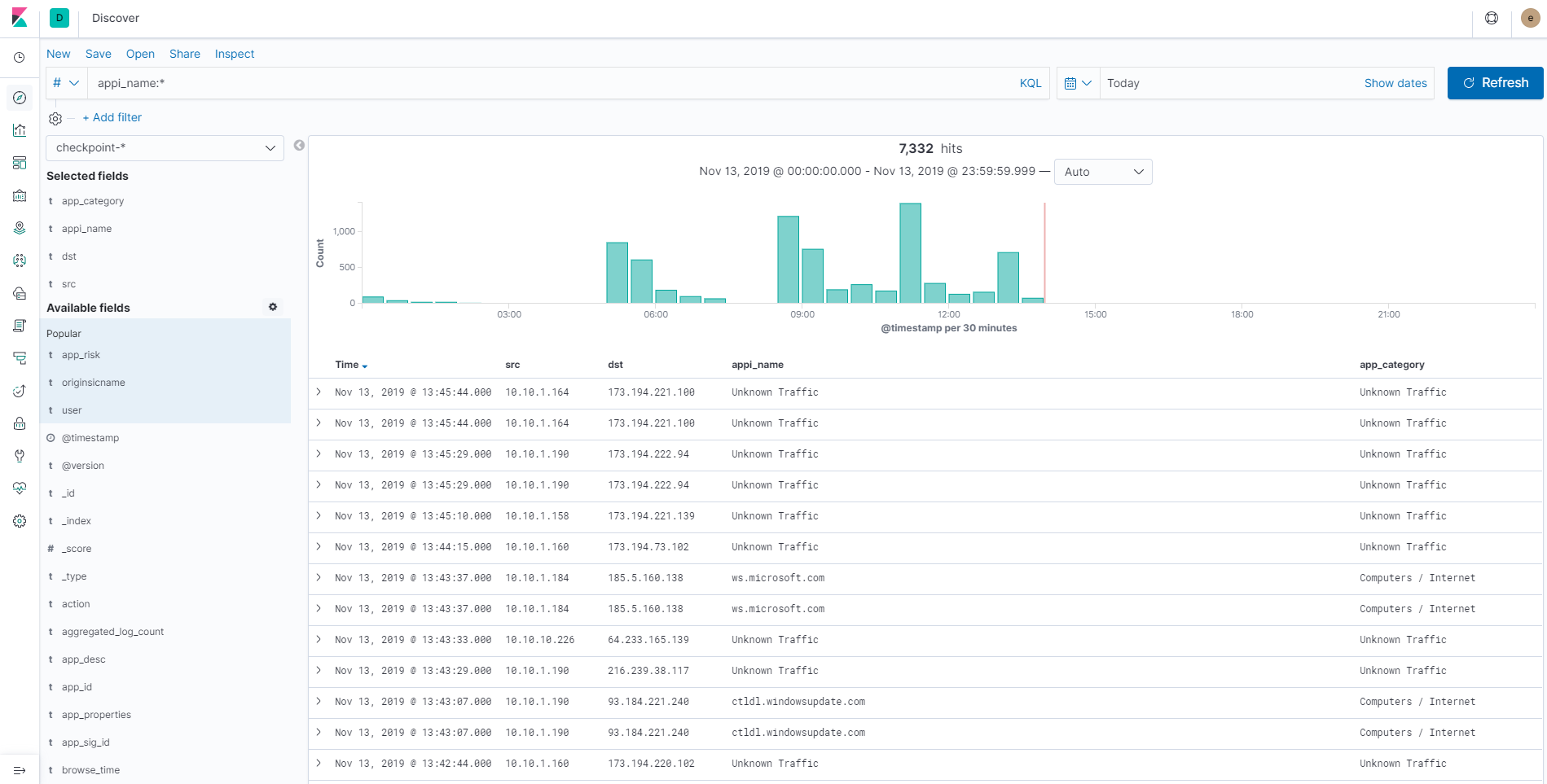

Après cela, nous vérifions dans le menu Découvrir que tous les journaux sont indexés et que le bon analyseur est configuré. Si des incohérences sont détectées, par exemple, en changeant le type de données d'une chaîne en un entier, vous devez modifier le fichier de configuration Logstash, par conséquent, les nouveaux journaux seront enregistrés correctement. Pour que les anciens journaux prennent la forme souhaitée avant le changement, seul le processus de réindexation aide, dans les articles suivants, cette opération sera examinée plus en détail. Assurez-vous que tout est en ordre, l'image est cliquable:

Les journaux étaient en place, ce qui signifie que vous pouvez commencer à créer des tableaux de bord. Sur la base des analyses de tableau de bord des produits de sécurité, vous pouvez comprendre l'état de la sécurité des informations dans une organisation, voir clairement les vulnérabilités de la politique actuelle et développer davantage les moyens de les éliminer. Construisons un petit tableau de bord à l'aide de plusieurs outils de visualisation. Le tableau de bord comprendra 5 composants:

- tableau de calcul du nombre total de bûches par lames

- Table de signature critique IPS

- Graphique circulaire d'événement de prévention des menaces

- tableau des sites les plus visités

- schéma d'utilisation des applications les plus dangereuses

Pour créer des formes de visualisation, vous devez aller dans le menu

Visualiser et sélectionner la forme souhaitée que nous voulons construire! Allons dans l'ordre.

Tableau de calcul du nombre total de bûches par lames

Pour ce faire, sélectionnez la forme du

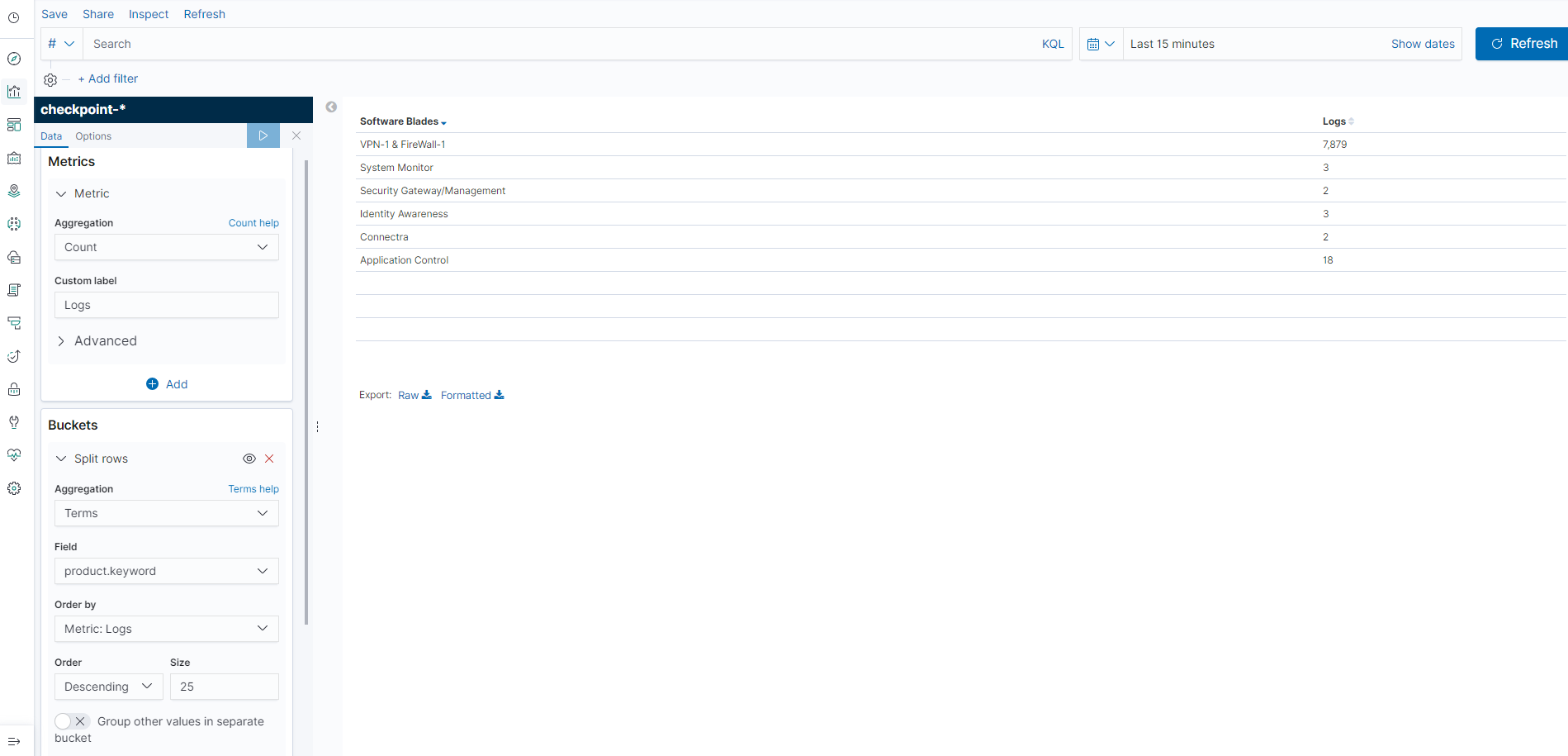

tableau de données , déposez-la dans le composant logiciel enfichable pour créer des graphiques, placez les paramètres de forme à gauche et à droite à quoi ils ressembleront dans les paramètres actuels. Tout d'abord, je vais montrer à quoi ressemblera le tableau fini, puis passer par les paramètres, l'image est cliquable:

Paramètres de forme plus détaillés, l'image est cliquable:

Analysons les paramètres.

La

métrique est initialement configurée, c'est la valeur par laquelle tous les champs seront agrégés. Les métriques sont calculées en fonction des valeurs extraites d'une manière ou d'une autre des documents. Les valeurs sont généralement extraites des

champs du document, mais peuvent également être générées à l'aide de scripts. Dans ce cas, entrez

Agrégation: Nombre (le nombre total de journaux).

Après cela, nous divisons la table en segments (champs) selon lesquels la métrique sera prise en compte. Le réglage des godets remplit cette fonction, qui à son tour se compose de 2 options de réglage:

- diviser les lignes - ajouter des colonnes et ensuite diviser le tableau en lignes

- split table - division en plusieurs tables en fonction des valeurs d'un champ spécifique.

Dans les

compartiments, vous pouvez ajouter plusieurs divisions pour créer plusieurs colonnes ou tables, les limitations ici sont plus logiques. Dans l'agrégation, vous pouvez choisir par quelle méthode la segmentation se produira: plage ipv4, plage de dates, termes, etc. Le choix le plus amusant est précisément les

termes et les

termes significatifs , la division en segments est effectuée en fonction des valeurs d'un certain champ d'index, la différence entre eux est le nombre de valeurs renvoyées et leur affichage. Puisque nous voulons diviser le tableau par le nom des lames, sélectionnez le champ -

product.keyword et définissez la taille au montant de 25 valeurs renvoyées.

Au lieu de chaînes, elasticsearch utilise 2 types de données -

texte et

mot -

clé . Si vous souhaitez effectuer une recherche en texte intégral, vous devez utiliser le type de texte, une chose très pratique lors de l'écriture de votre service de recherche, par exemple, vous recherchez la mention d'un mot dans une valeur de champ spécifique (texte). Si vous ne voulez qu'une correspondance exacte, vous devez utiliser le type de mot clé. En outre, le type de données de mot clé doit être utilisé pour les champs qui nécessitent un tri ou une agrégation, c'est-à-dire dans notre cas.

En conséquence, Elasticsearch considère le nombre de journaux pendant un certain temps avec une agrégation par valeur dans le champ produit. Dans l'étiquette personnalisée, nous définissons le nom de la colonne qui sera affichée dans le tableau, définissons la durée pendant laquelle nous collectons les journaux, commençons à dessiner - Kibana envoie une demande à elasticsearch, attend une réponse, puis visualise les données reçues. La table est prête!

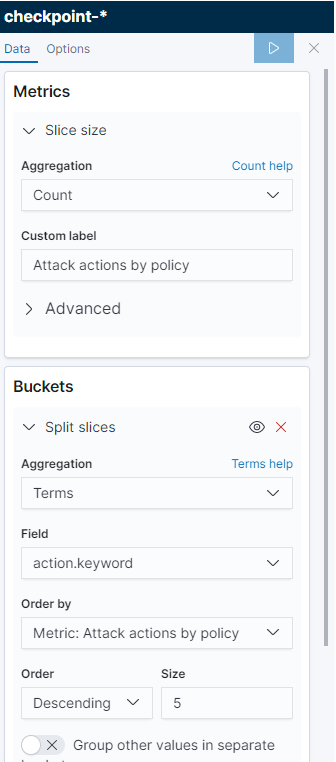

Graphique circulaire d'événement de prévention des menaces

Les informations sont particulièrement intéressantes et combien, en général, dans le pourcentage de

détecter et de

prévenir les réactions aux incidents de sécurité des informations dans la politique de sécurité actuelle. Dans ce cas, un graphique à secteurs est bien adapté. Sélectionnez dans Visualiser -

Graphique à secteurs . Toujours dans la métrique, nous définissons l'agrégation par le nombre de journaux. Dans les compartiments, définissez Termes => action.

Il semble que tout soit correct, mais en conséquence, les valeurs de toutes les lames sont affichées, vous devez filtrer uniquement pour les lames qui fonctionnent sous la prévention des menaces. Par conséquent, nous devons configurer le

filtre afin de rechercher des informations uniquement sur les lames responsables des incidents de sécurité des informations - produit: («Anti-Bot» OU «Nouvel Anti-Virus» OU «DDoS Protector» OU «SmartDefense» OU «Émulation de menace»). L'image est cliquable:

Et des paramètres plus détaillés, l'image est cliquable:

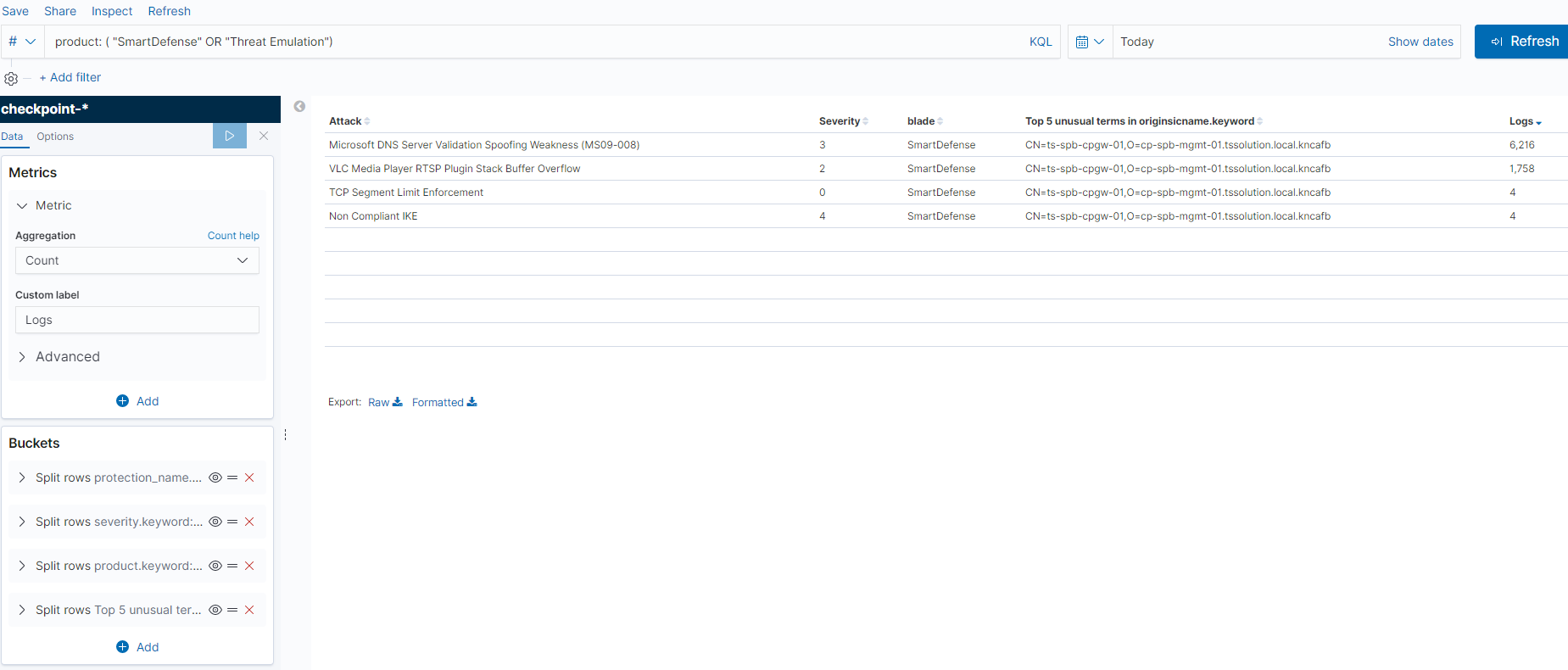

Table d'événements IPS

De plus, il est très important, du point de vue de la sécurité des informations, d'afficher et de vérifier les événements sur les lames

IPS et

Threat Emulation , qui

ne sont

pas bloquées par la stratégie actuelle, afin de basculer ultérieurement la signature pour empêcher, ou si le trafic est valide, de ne pas vérifier la signature. Nous créons la table comme pour le premier exemple, à la différence près que nous créons plusieurs colonnes: protections.keyword, severity.keyword, product.keyword, originsicname.keyword. Veillez à configurer le filtre afin de rechercher des informations uniquement sur les lames responsables des incidents de sécurité des informations - produit: («SmartDefense» OU «Emulation de menace»). L'image est cliquable:

Paramètres plus détaillés, l'image est cliquable:

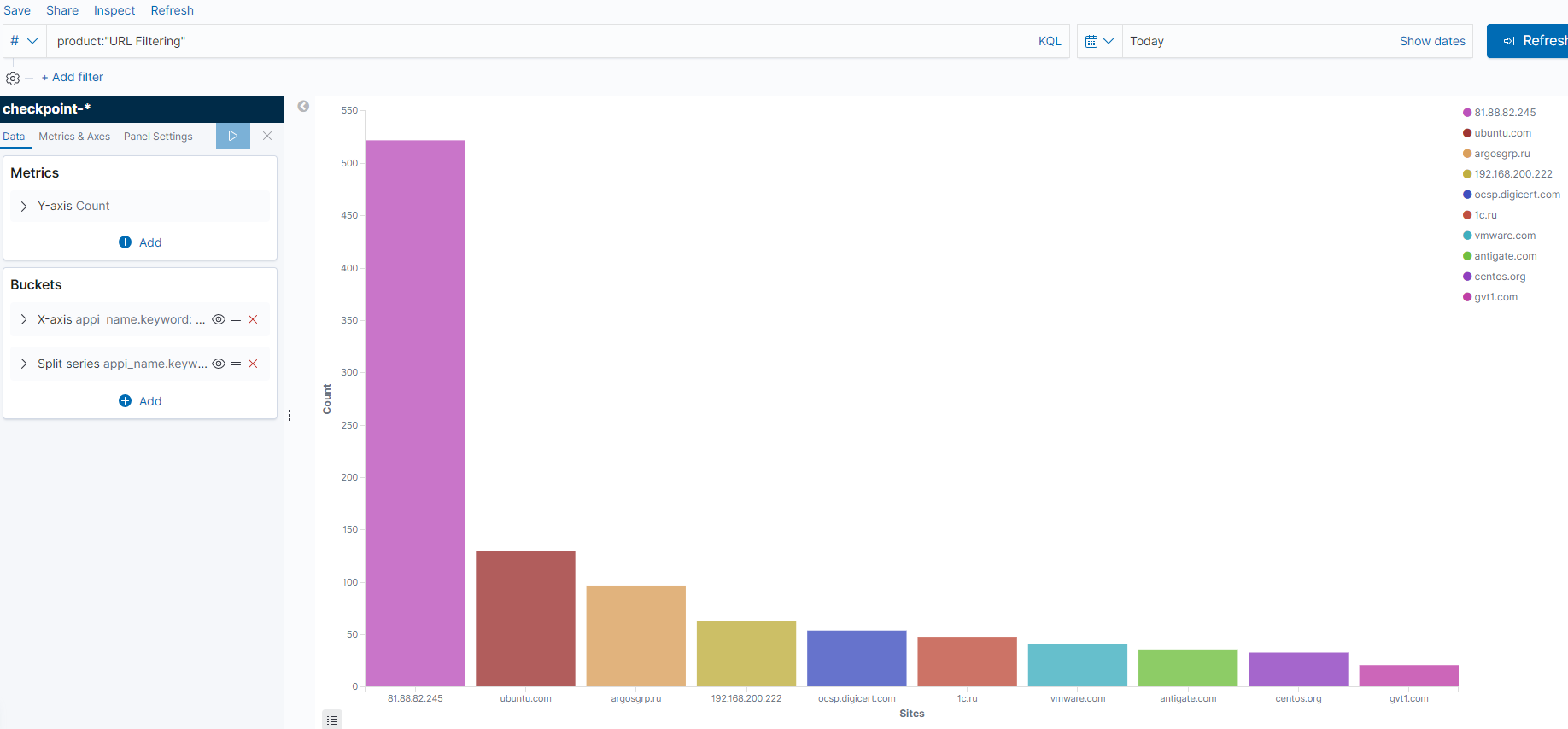

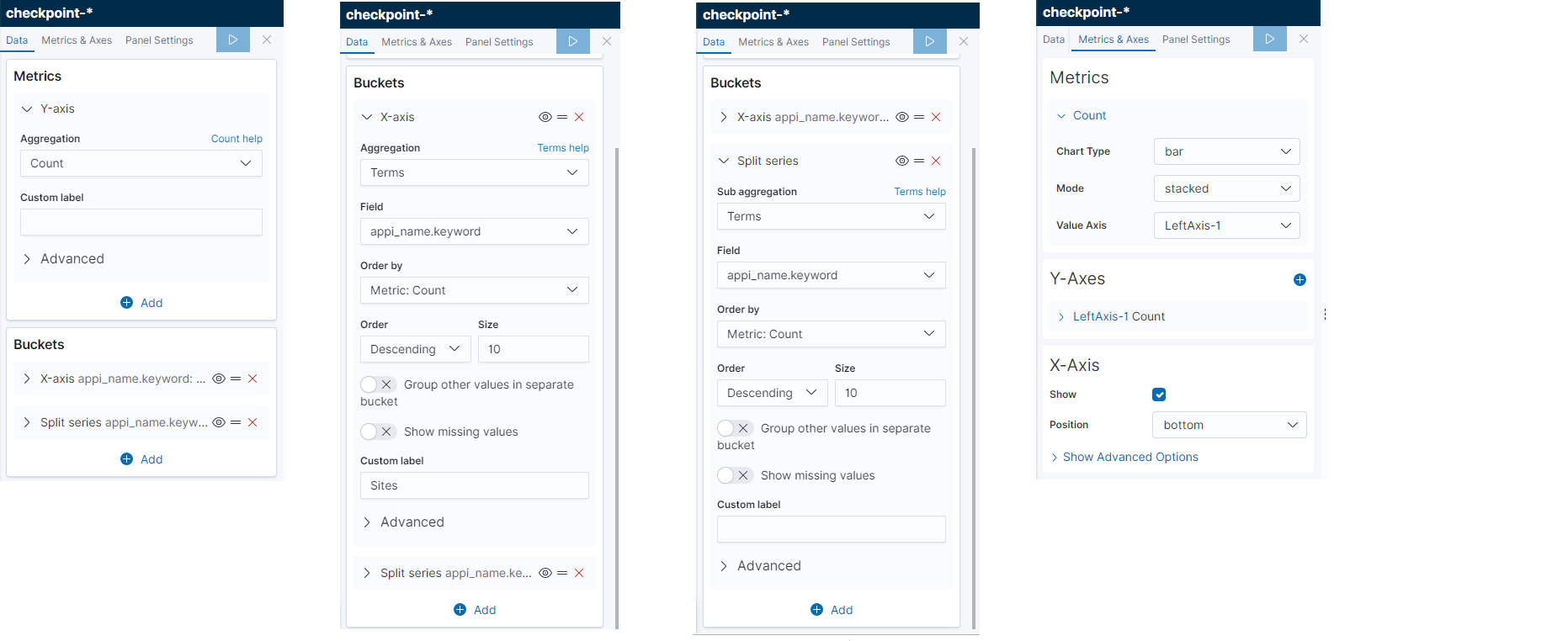

Graphiques des sites les plus visités

Pour ce faire, créez une forme -

Barre verticale . Nous utilisons également le nombre de métriques (l'axe Y), et sur l'axe X, nous utiliserons le nom des sites visités comme nom_appi comme valeurs. Il y a une petite astuce ici, si vous exécutez les paramètres dans la version actuelle, alors tous les sites seront marqués sur le graphique en une seule couleur, afin de les rendre colorés, nous utilisons le paramètre supplémentaire - "split series", qui vous permet de diviser la colonne finie en quelques valeurs supplémentaires, selon du domaine sélectionné bien sûr! Cette division peut être utilisée soit comme une colonne multicolore selon les valeurs en mode empilé ou en mode normal afin de créer plusieurs colonnes selon une certaine valeur à partir de l'axe X. Dans ce cas, nous utilisons la même valeur que l'axe X, ce permet de rendre toutes les colonnes multicolores, en haut à droite elles seront indiquées par des couleurs. Dans le filtre que nous avons défini - produit: "Filtrage d'URL" afin de ne voir que les informations sur les sites visités, l'image est cliquable:

Paramètres:

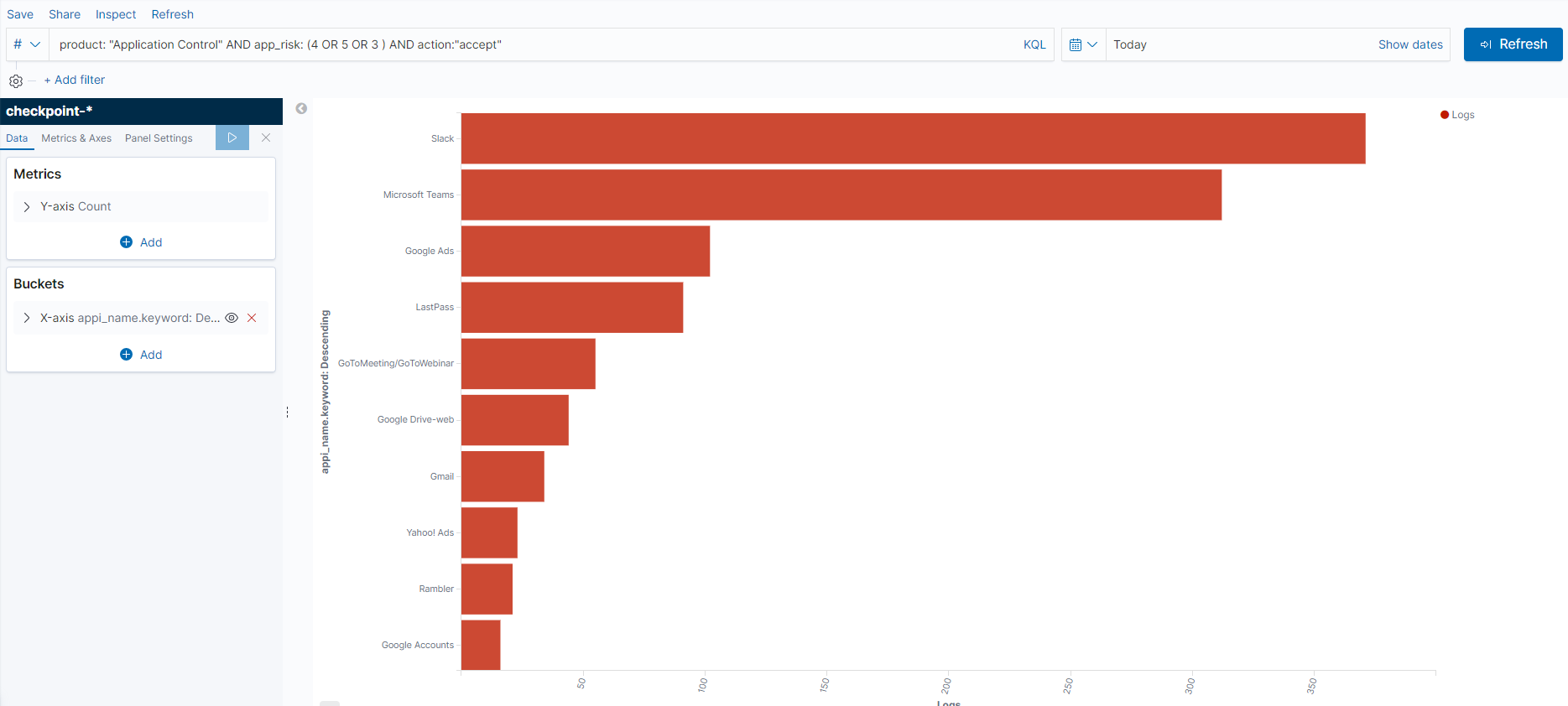

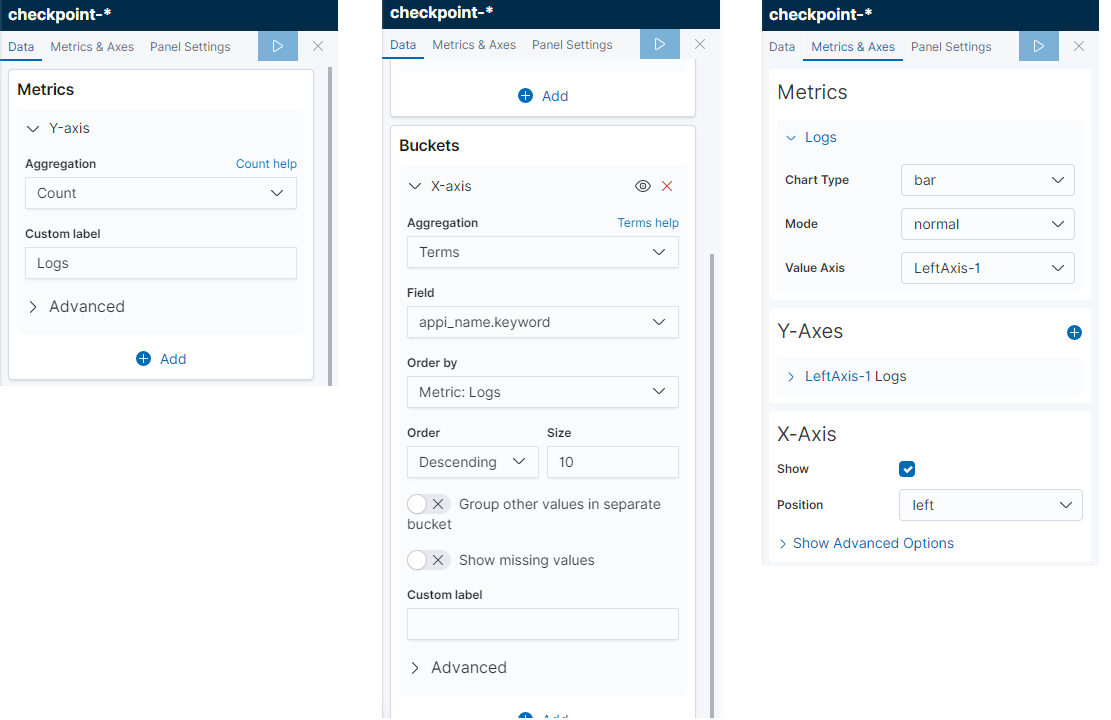

Tableau d'utilisation des applications les plus dangereuses

Pour ce faire, créez une forme - Barre verticale. Nous utilisons également le nombre de métriques (l'axe Y) et sur l'axe X, nous utiliserons le nom des applications utilisées, «appi_name», comme valeurs. Le plus important est la tâche de filtrage - produit: "Application Control" AND app_risk: (4 OR 5 OR 3) AND action: "accept". Nous filtrons les journaux par la lame de contrôle des applications, nous prenons uniquement les sites classés comme sites à risque critique, élevé, moyen et uniquement si l'accès à ces sites est autorisé. L'image est cliquable:

Paramètres, cliquables:

Tableau de bord

L'affichage et la création de tableaux de bord se trouvent dans un élément de menu distinct -

Tableau de bord . Ici, tout est simple, un nouveau tableau de bord est créé, la visualisation y est ajoutée, tout est mis à sa place!

Nous créons un tableau de bord, selon lequel il sera possible de comprendre la situation de base de l'état de la sécurité de l'information dans l'organisation, bien sûr, uniquement au niveau de Check Point, l'image est cliquable:

Sur la base de ces graphiques, nous pouvons comprendre quelles signatures critiques ne sont pas bloquées sur le pare-feu, où vont les utilisateurs, quelles sont les applications les plus dangereuses qu'ils utilisent.

Conclusion

Nous avons examiné les possibilités de visualisation de base dans Kibana et construit un tableau de bord, mais ce n'est qu'une petite partie. Plus loin dans le cours, nous examinerons séparément la configuration des cartes, travaillerons avec le système elasticsearch, nous familiariserons avec les requêtes API, l'automatisation et bien plus encore!

Alors restez à l'écoute (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .